VMware Cloud Director는 SSL 핸드셰이크를 사용하여 클라이언트와 서버 간 통신 보안을 유지합니다.

서명된 인증서는 인증된 CA(인증 기관)에 의해 서명되며 로컬 OS 신뢰 저장소에 CA의 루트 및 중간 인증서 복사본이 있는 한 브라우저에서 해당 인증서를 신뢰합니다. 인증서에 대한 요구 사항을 제출해야 하는 CA도 있고 CSR(인증서 서명 요청)을 제출해야 하는 CA도 있습니다. 두 시나리오 모두 자체 서명된 인증서를 만들고 이 인증서를 기반으로 하는 CSR을 생성합니다. CA는 개인 키를 사용하여 인증서에 서명합니다. 그러면 해당 공용 키의 복사본으로 암호를 해독하고 신뢰를 설정할 수 있습니다.

만료된 SSL 인증서를 갱신할 때는 VMware Cloud Director에 만료된 인증서에 대한 데이터를 제공할 필요가 없습니다. 따라서 필요한 SSL 인증서를 VMware Cloud Director 장치로 가져온 후 해당 인증서를 백업할 필요가 없습니다.

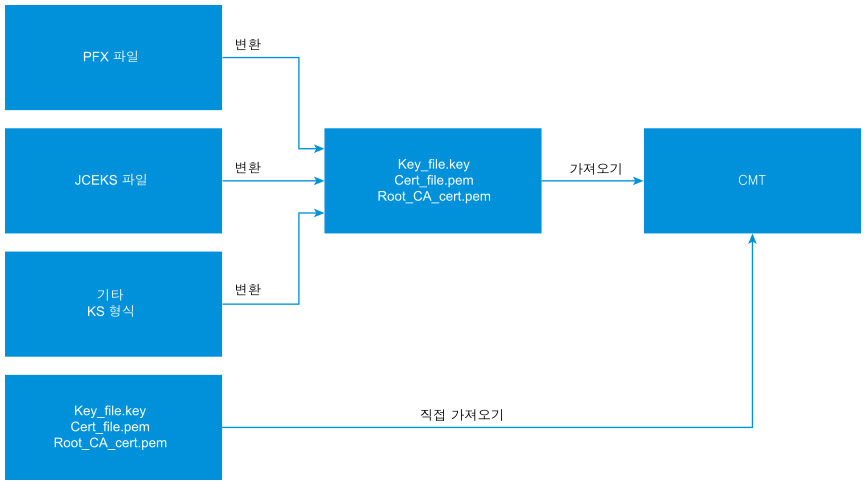

PEM 파일을 VMware Cloud Director 장치로 직접 가져올 수 있습니다. 인증서 파일이 다른 형식이면 셀 관리 도구를 사용하여 인증서 파일을 VMware Cloud Director로 가져오기 전에 OpenSSL을 사용하여 PEM으로 변환할 수 있습니다.

VMware Cloud Director 장치의 인증서 관리

Service Provider Admin Portal을 사용하여 셀 HTTP 인증서를 관리할 수 있습니다. 셀 관리 도구의 certificates 명령이 제거됩니다. 이러한 이유로 10.6 이상 버전의 인증서 관리는 이전 버전과 크게 다릅니다.

기본적으로 VMware Cloud Director 장치 인스턴스를 배포할 때 VMware Cloud Director가 자체 서명된 인증서를 생성하고 이를 사용하여 보안 통신을 위한 VMware Cloud Director 셀을 구성합니다. 장치를 배포한 후 서명된 인증서를 사용하도록 셀을 재구성할 수 있습니다.

버전 10.5.0 이하에서 버전 10.5.1 이상으로 업그레이드하는 경우 VMware Cloud Director가 각 셀의 기존 HTTP 인증서를 온디스크에서 System 조직의 인증서 라이브러리로 마이그레이션합니다. 이전에 서버 그룹의 각 셀에서 온디스크 HTTP 인증서(예: 와일드카드 인증서)를 공유한 경우 VMware Cloud Director가 인증서 라이브러리에 복사본을 하나만 추가하며 각 셀은 라이브러리 항목의 소비자가 됩니다.

VMware Cloud Director 10.5.1부터 VMware Cloud Director가 셀의 HTTPS 통신에 사용하는 인증서 외에도 VMware Cloud Director가 두 번째 인증서를 사용하여 JMX(Java Management Extensions) 통신을 보호합니다. JMX는 셀 간 통신을 용이하게 하는 데 사용됩니다. JMX를 사용하면 각 셀이 서버 그룹의 다른 셀에서 원격으로 작업을 호출할 수 있습니다. VMware Cloud Director 10.6.x 셀이 처음 시작될 때 VMware Cloud Director는 자동으로 JMX 인증서를 생성하고 이를 System 조직의 인증서 라이브러리와 신뢰할 수 있는 인증서에 모두 추가합니다.

VMware Cloud Director 셀의 인증서 교체 또는 갱신

인증서가 만료되어 자체 서명된 인증서를 잘 서명된 인증서로 교체하려는 경우 VMware Cloud Director 셀의 인증서를 교체하거나 갱신할 수 있습니다.

사전 요구 사항

-

배포한 후 VMware Cloud Director 장치가 2048비트 키 크기로 자체 서명된 인증서를 생성합니다. 적절한 키 크기를 선택하기 전에 설치에 대한 보안 요구 사항을 평가합니다. VMware Cloud Director는 NIST Special Publication 800-131A에 따라 1024비트보다 작은 키 크기를 지원하지 않습니다.

CA(인증 기관)에 대해 서명할 새 인증서를 생성해야 하는 경우 VMware Cloud Director HTTPS 끝점에 대해 자체 서명된 인증서 생성 항목을 참조하십시오.

- 생성하려는 인증서 체인에 SHA1을 사용하는 인증서가 없는지 확인합니다. VMware Cloud Director는 서명 알고리즘이 SHA1을 사용하는 인증서(예:

sha1WithRSAEncryption)를 수락하지 않습니다. - HTTP 자료를 인증서 라이브러리에 업로드하기 전에 서버에서 제공할 인증서 체인을 준비해야 합니다.

중간 인증서(예: intermediate-certificate-file-{1-n}.cer)가 있는 경우 이를 HTTPS 인증서에 추가합니다.

드문 경우이긴 하지만 루트 인증서 root-CA-certificate.cer을 추가할 수도 있습니다. 이는 일반적이지 않으며 일반적으로 CA가 최신 브라우저를 사용하여 인증서를 배포하는 잘 알려진 인증 기관 중 하나인 경우에는 적용되지 않습니다. CA에 문의하여 자세한 내용과 함께 루트 인증서를 추가해야 하는지 여부를 확인하십시오.

cat intermediate-certificate-file-1.cer intermediate-certificate-file-2.cer >> your-http-certificate.pem

여기서 intermediate-certificate-file-1.cer 및 intermediate-certificate-file-2.cer은 중간 인증서의 이름입니다.

- 인증서가 PEM으로 인코딩된 X.509 형식이고 연결된 개인 키가 PEM으로 인코딩된 PKCS #8 형식인지 확인합니다. 이러한 형식만 인증서 라이브러리에 업로드할 수 있습니다.

- 인증서 및 연결된 개인 키를

System조직의 인증서 라이브러리로 가져옵니다. VMware Cloud Director 서비스 제공자 관리자 포털을 사용하여 인증서 라이브러리에 인증서 가져오기를 참조하십시오. - 셀의 인증서를 변경합니다.

- 클러스터의 각 장치에 대해 1단계와 2단계를 반복합니다.

VMware Cloud Director 장치 관리 인증서 교체 또는 갱신

- VMware Cloud Director 장치의 OS에 root로 직접 로그인하거나 SSH를 통해 연결합니다.

- VMware Cloud Director 서비스를 중지하려면 다음 명령을 실행합니다.

/opt/vmware/vcloud-director/bin/cell-management-tool -u administrator cell --shutdown

- 다음 명령을 실행하여 내장형 PostgreSQL 데이터베이스 및 VMware Cloud Director 장치 관리 UI에 대해 자체 서명된 인증서를 생성합니다.

/opt/vmware/appliance/bin/generate-appliance-certificates.sh

참고: VMware Cloud Director 10.5.1.1부터generate-certificates.sh스크립트의 이름이generate-appliance-certificates.sh로 변경되고 스크립트가 VMware Cloud Director 장치 인증서만 갱신합니다. VMware Cloud Director 인증서 갱신 및 교체는 더 이상 스크립트의 일부가 아닙니다.이 명령은 내장형 PostgreSQL 데이터베이스 및 장치 관리 UI에 대해 새로 생성된 인증서를 자동으로 사용합니다. PostgreSQL 및 Nginx 서버가 다시 시작됩니다.

- (선택 사항) CA에서 새로 생성된 인증서에 서명하도록 하려면 CA 서명된 인증서를 가져와서 복사한 후 서비스를 다시 시작합니다.

- 인증서 서명 요청을 vcd_ova.csr 파일에 만듭니다.

openssl req -new -key /opt/vmware/appliance/etc/ssl/vcd_ova.key -reqexts SAN -config <(cat /etc/ssl/openssl.cnf <(printf "\n[SAN]\nsubjectAltName=DNS:vcd2.example.com,DNS:vcd2,IP:10.100.101.10\n")) -out vcd_ova.csr

- CA에 인증서 서명 요청을 보냅니다. 웹 서버 유형을 지정해야 하는 경우 Jakarta Tomcat을 사용합니다.

- CA 서명된 인증서를 가져오는 경우 CA 서명된 인증서를 복사하여 원본을 덮어씁니다.

cp ca-signed-vcd_ova.pem /opt/vmware/appliance/etc/ssl/vcd_ova.crt

nginx및postgres서비스를 다시 시작합니다.systemctl restart nginx.service systemctl restart vpostgres.service

- 인증서 서명 요청을 vcd_ova.csr 파일에 만듭니다.

- VMware Cloud Director 서비스를 다시 시작합니다.

service vmware-vcd start