이 섹션에서는 Cloud Web Security에서 [SaaS 헤더 제한(SaaS Header Restrictions)] 규칙을 사용하여 Office 365 및 G Suite와 같은 지정된 SaaS(Software as a Service) 애플리케이션에 대한 테넌트 액세스를 제한하고 마지막으로 이 항목에 대한 추가 리소스를 제공합니다.

개요

일반적으로 기업은 액세스를 관리하려 할 때 도메인 이름이나 IP 주소를 제한합니다. SaaS(Software as a Service) 애플리케이션이 공용 클라우드에서 호스팅되고 공유 도메인 이름에서 실행되는 환경에서는 이러한 접근 방식이 실패합니다. 예를 들어 비즈니스에서 Office 365를 사용하는 경우 outlook.office.com 및 login.microsoftonline.com과 같은 도메인 이름을 사용할 수 있습니다. Microsoft 예에서 이러한 주소를 차단하면 사용자가 승인된 ID 및 리소스로만 제한되는 것이 아니라 전체적으로 웹에서 Outlook에 액세스하지 못하게 됩니다.

이 문제의 해결 방법은 테넌트 액세스를 제한하는 것이며, Cloud Web Security는 SaaS 헤더 제한(SaaS Header Restriction) 기능을 사용하여 액세스를 제한합니다. 이 기능을 통해 관리자는 Office 365 및 G Suite와 같은 SaaS 서비스 내에서 테넌트 제한 정책을 적용할 수 있습니다. 예를 들어 모든 직원에 대해 Office 365 회사 계정에 대한 액세스는 허용하지만 개인 계정에는 액세스하지 못하게 하려 한다고 가정해 봅시다. 이러한 제한은 허용된 테넌트를 지정하는 HTTP 헤더의 삽입을 통해 허용됩니다.

SaaS 헤더 제한 구성

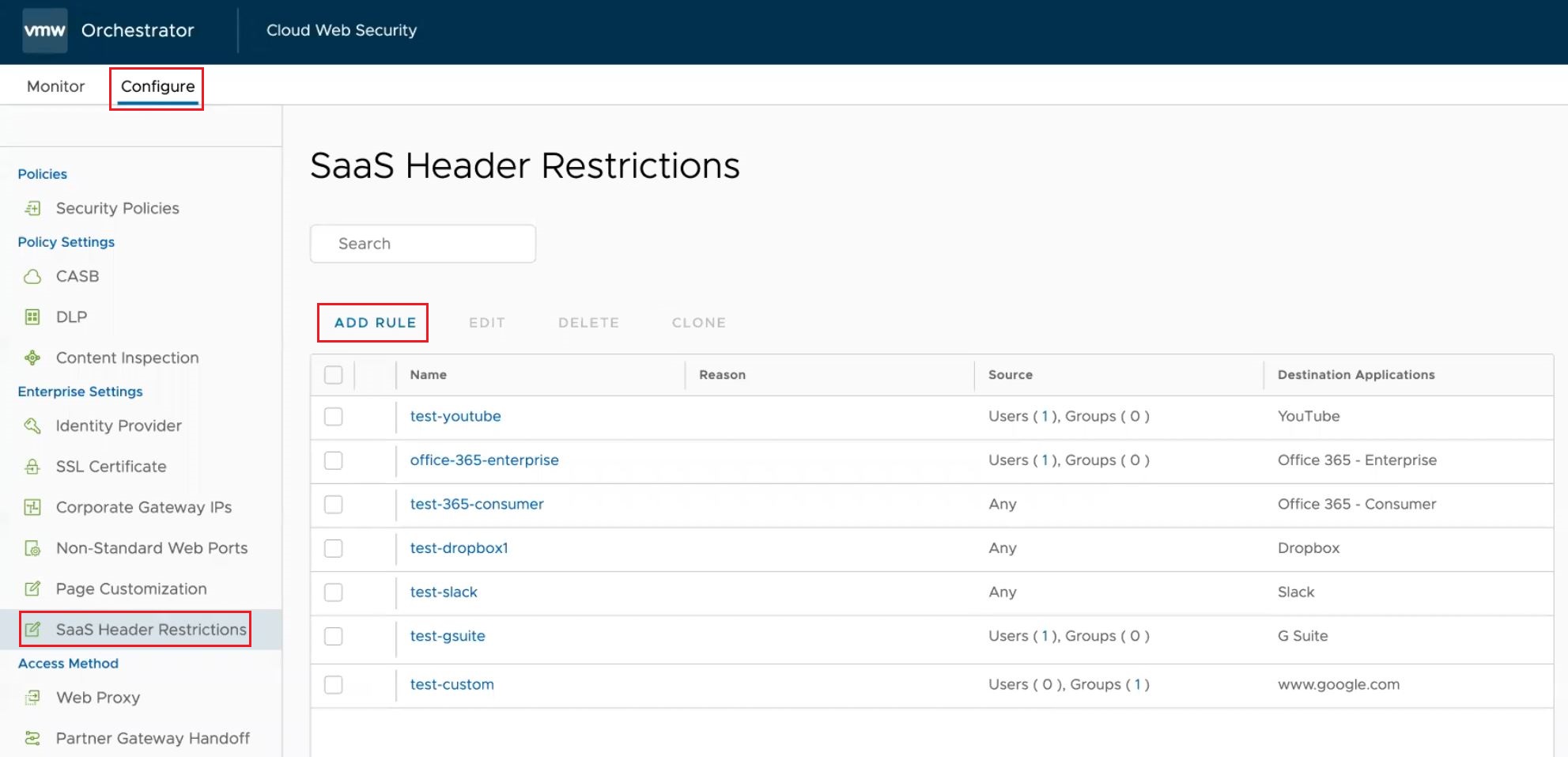

- 으로 이동합니다.

- SaaS 헤더 제한(SaaS Header Restrictions) 화면에서 + 규칙 추가(+ ADD RULE)를 클릭하여 SaaS 헤더 제한 규칙을 구성합니다.

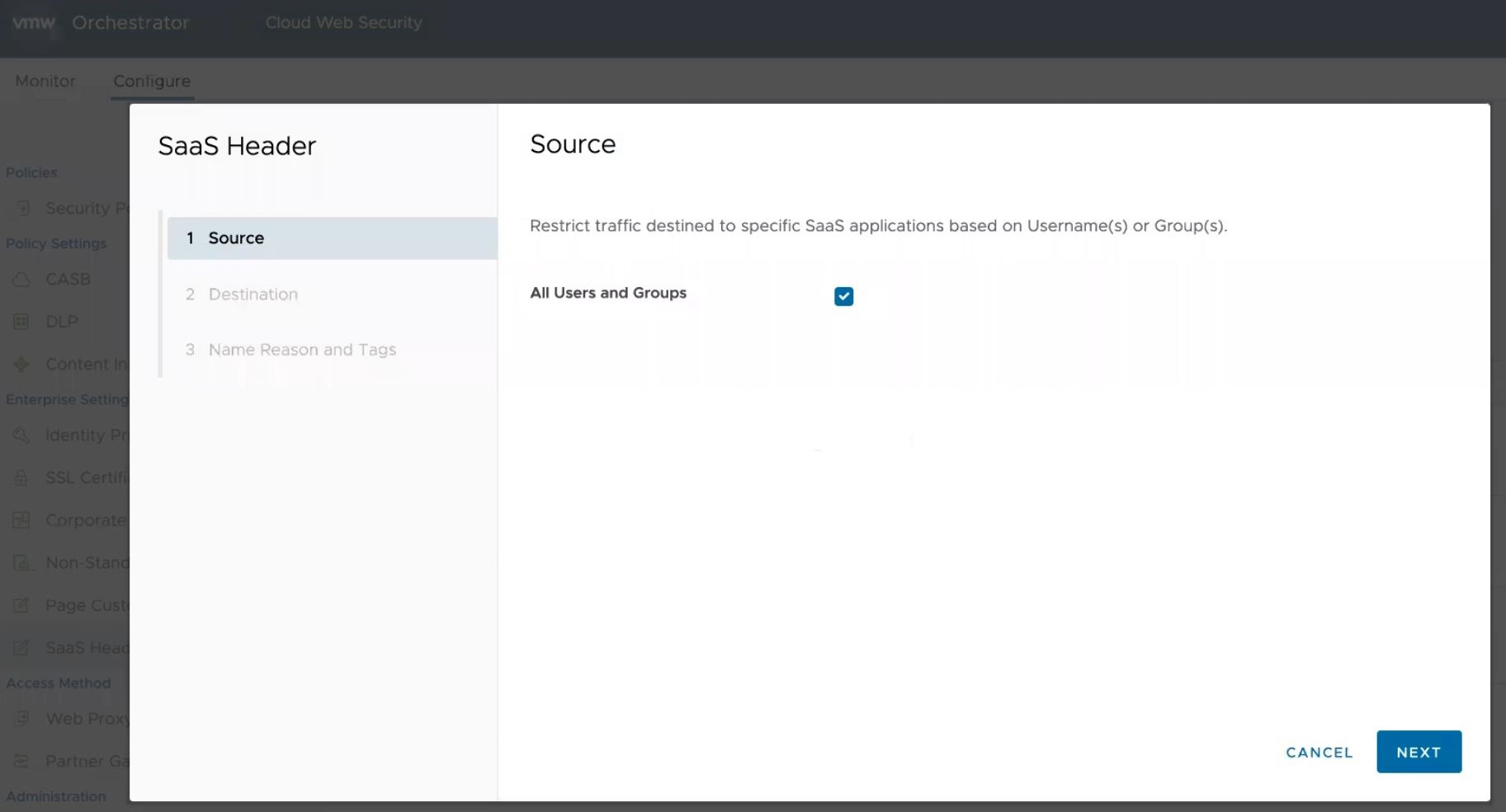

화면이 나타납니다.

- SaaS 헤더 규칙을 엔터프라이즈의 모든 사람에게 적용하려면 소스(Source) 화면에서 모든 사용자 및 그룹(All Users and Groups)을 선택합니다. 이 옵션은 기본적으로 선택됩니다. 규칙이 적용될 사용자 및/또는 그룹을 하나 이상 지정하려면 이 옵션을 선택 취소하고 사용자 지정(Specify User(s)) 및 그룹 지정(Specify Group(s)) 필드를 선택합니다.

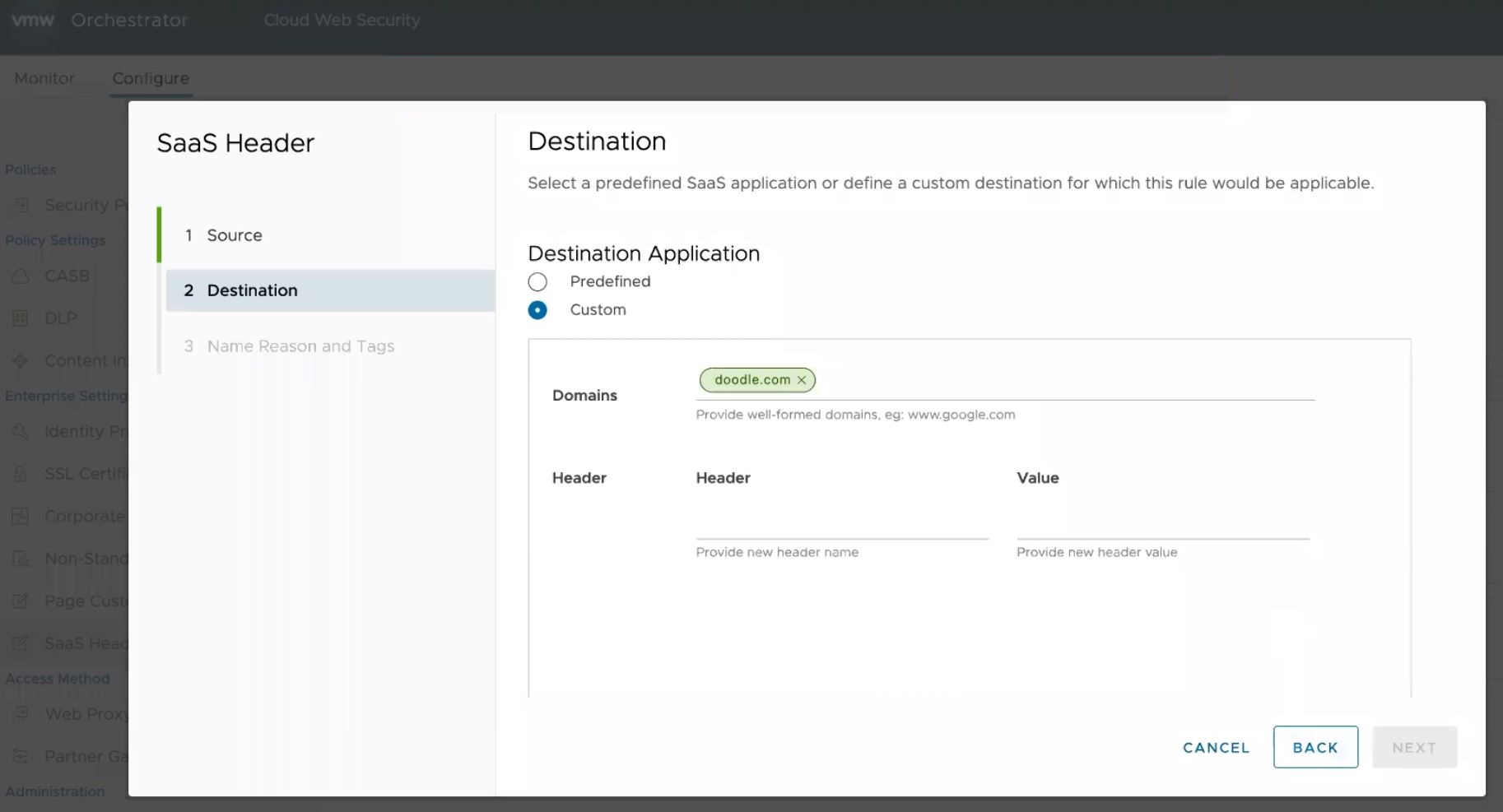

다음(Next)을 클릭하면 대상(Destination) 화면이 나타납니다.

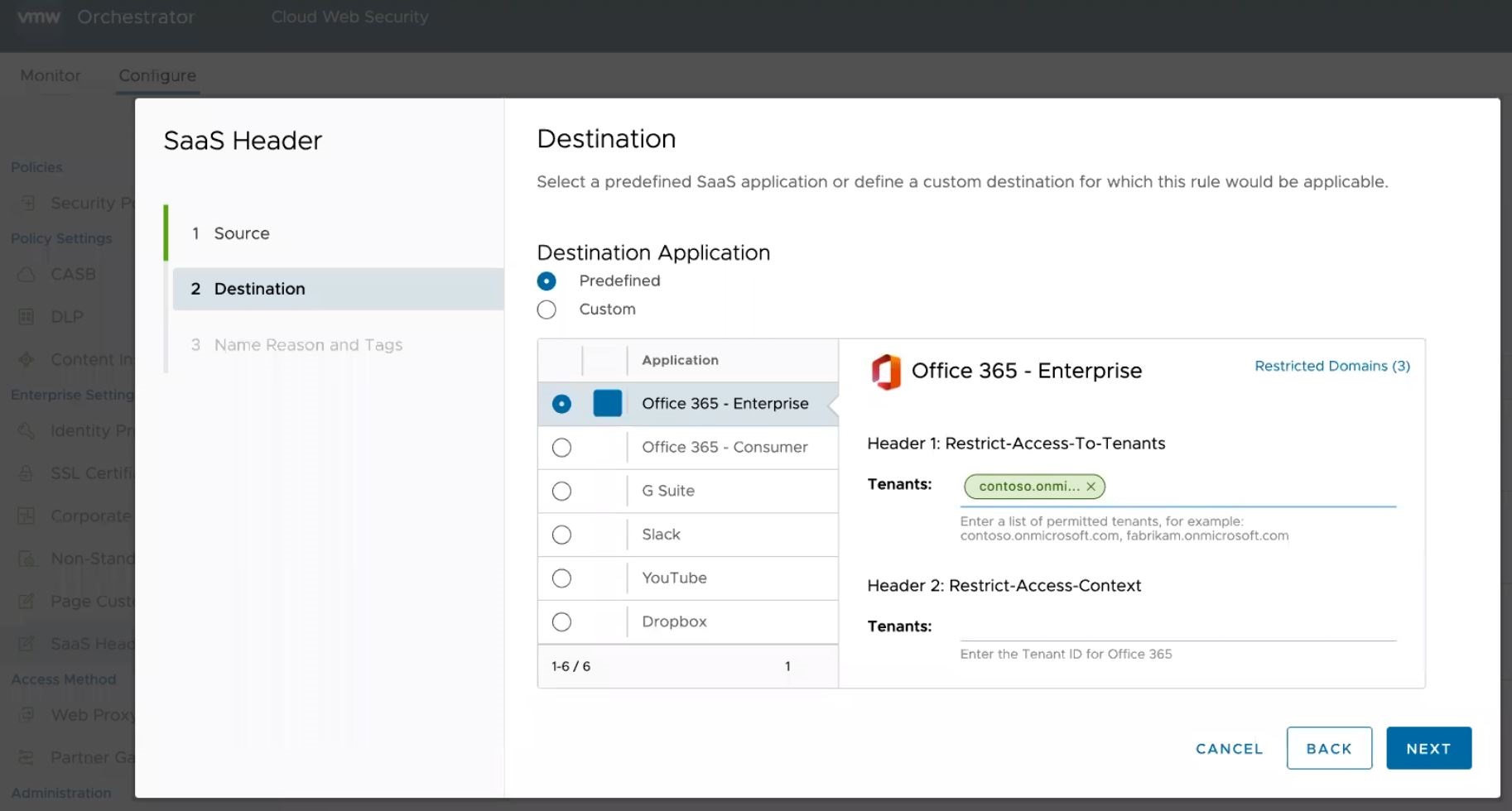

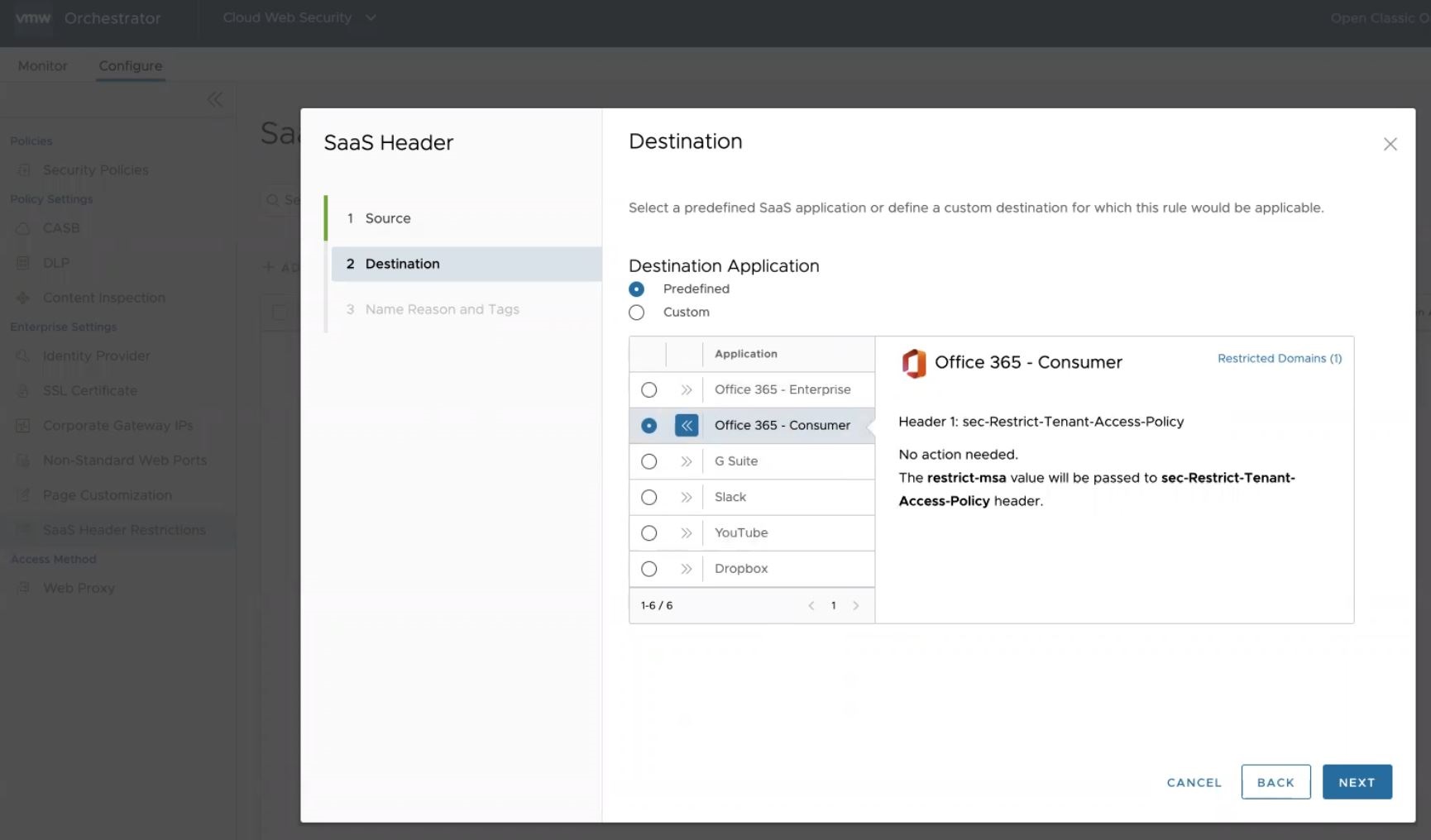

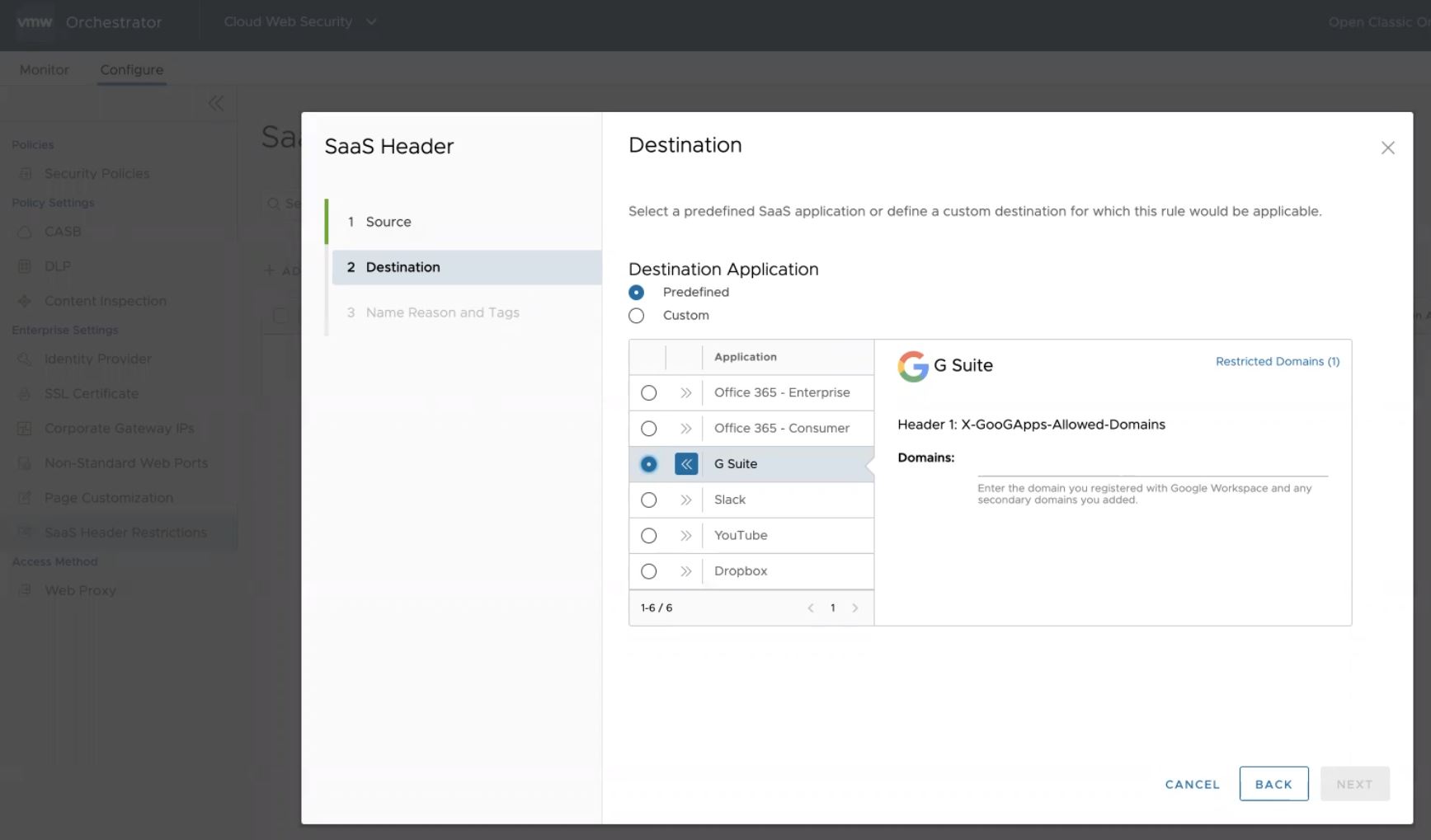

- 사용자는 대상 애플리케이션(Destination Application) 화면에서 [미리 정의(Predefined)] 또는 [사용자 지정(Custom)]의 두 가지 경로를 확인할 수 있습니다.

- 미리 정의된 대상 애플리케이션(Predefined Destination Application): 미리 정의된 6개의 애플리케이션 Office 365 - Enterprise, Office 365 - Consumer, G Suite, Slack, Youtube 및 Dropbox 중 하나를 선택합니다. 미리 구성된 각 애플리케이션에는 해당 애플리케이션에 대해 제한된 도메인 및 헤더가 포함되어 있습니다. 애플리케이션에 따라 사용자가 아래에 설명된 대로 추가 정보를 수동 구성해야 할 수 있습니다.

- Office 365 - Enterprise에는 규칙을 완료하기 위해 구성해야 하는 두 개의 추가 매개 변수가 있습니다.

- 헤더 1: Restrict-Access-To-Tenants 허용된 테넌트 목록을 입력합니다. 허용된 것으로 나열되지 않은 항목은 Cloud Web Security에서 차단됩니다.

- 헤더 2: Restrict-Access-Context 엔터프라이즈에서 사용하는 서비스의 테넌트 ID를 입력합니다. 사용자는 Office 365 구독을 위해 테넌트 ID를 구성해야 합니다. 나열되지 않은 테넌트 ID는 Cloud Web Security에서 차단됩니다.

- Office 365 - Consumer: 추가 구성이 sec-Restrict-Tenant-Access-Policy 헤더로 전달되기 때문에 Enterprise 버전과 달리 추가 구성이 필요하지 않습니다.

- G Suite: Google Workspace에 등록한 도메인과 추가한 보조 도메인을 입력합니다.

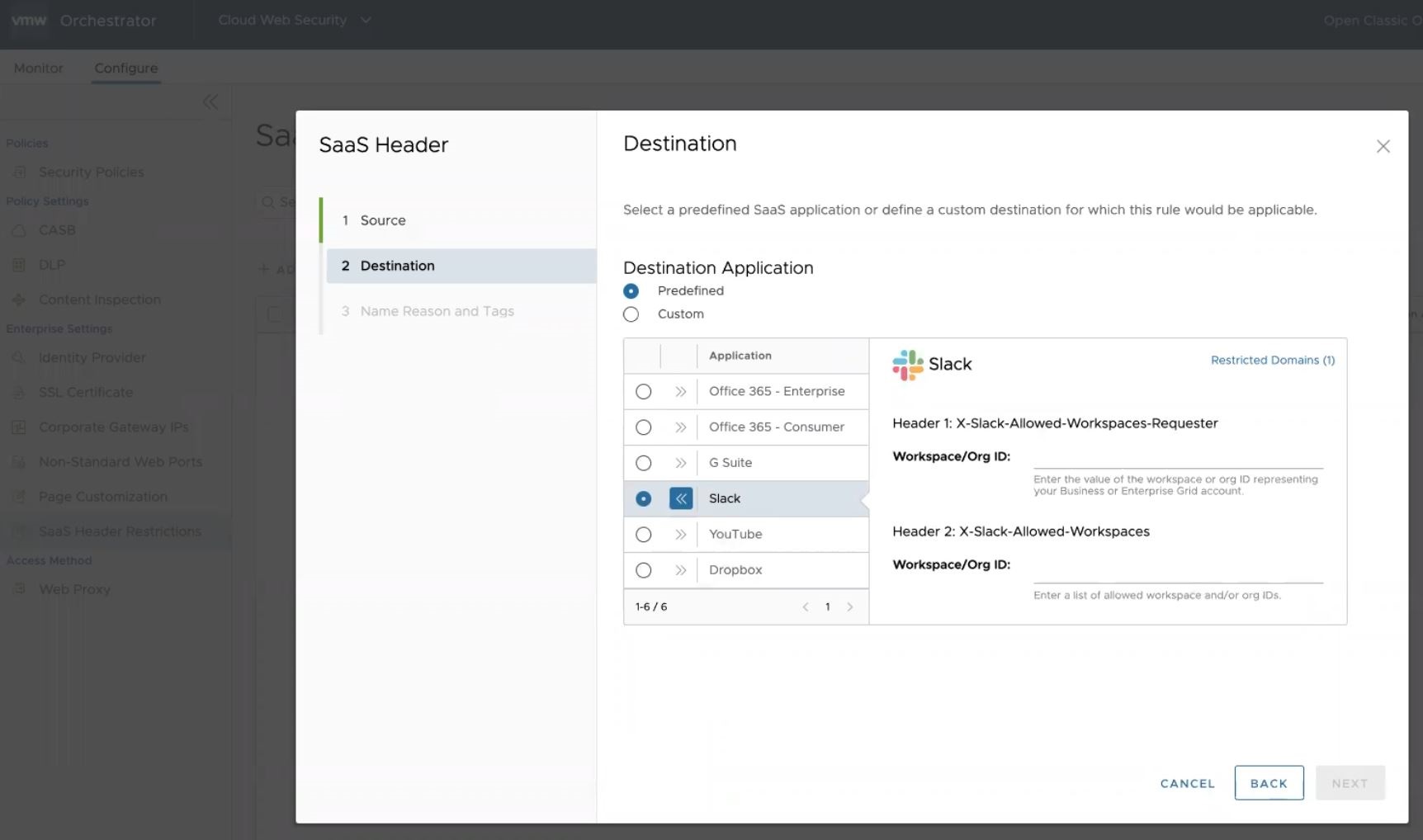

- Slack은 규칙을 완료하기 위해 구성해야 하는 두 개의 추가 필드가 있습니다.

- 헤더 1: X-Slack-Allowed-Workspaces-Requester Business 또는 Enterprise Grid 계정을 나타내는 워크스테이션 또는 조직 ID 값을 입력합니다. 허용된 것으로 나열되지 않은 항목은 Cloud Web Security에서 차단됩니다.

- 헤더 2: X-Slack-Allowed-Workspaces 허용되는 업무 공간 및/또는 조직 ID 목록을 입력합니다. 나열되지 않은 ID는 Cloud Web Security에서 차단됩니다.

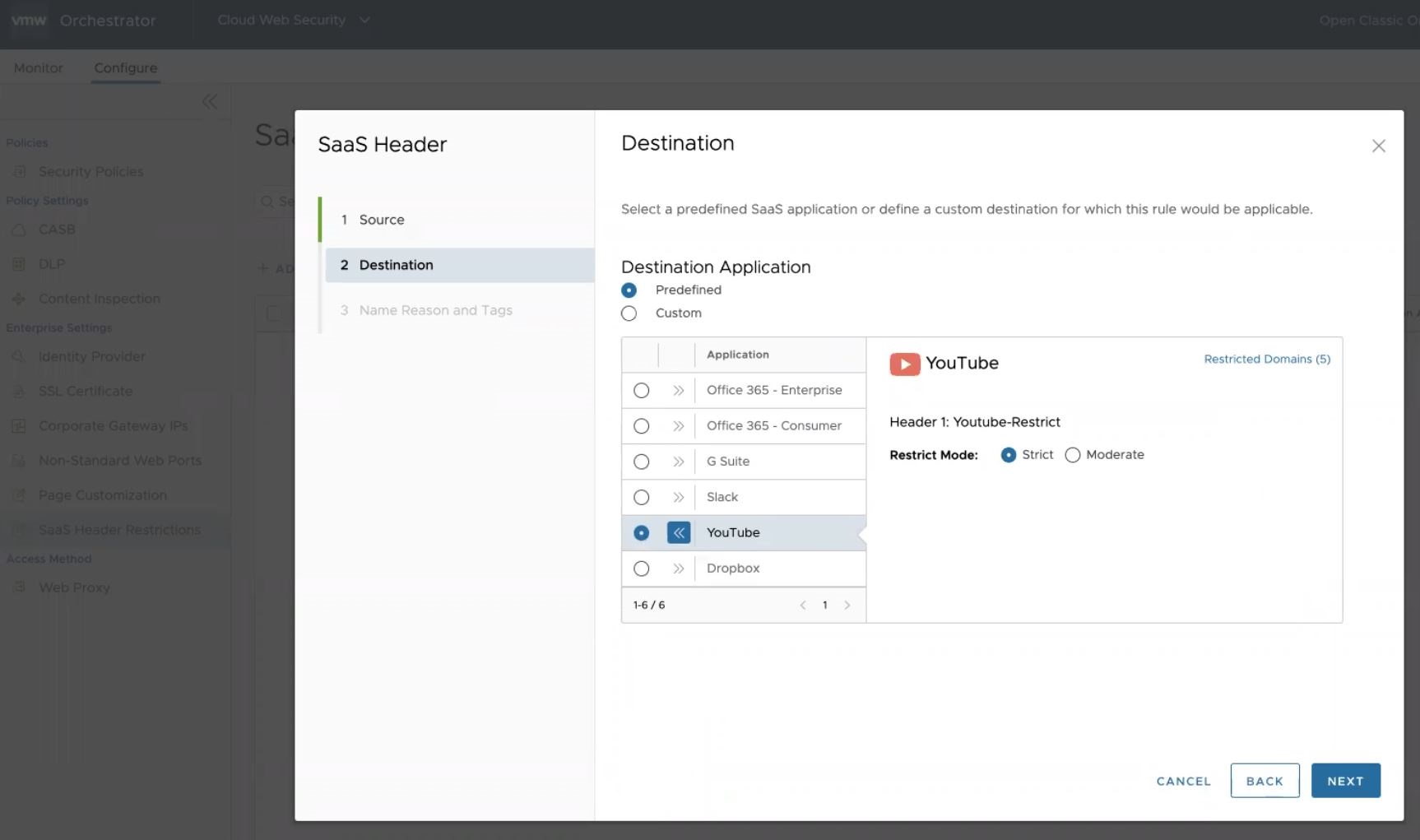

- YouTube: 규칙을 완료하려면 YouTube의 제한 모드(Restrict Mode)를 엄격(Strict) 또는 중간(Moderate) 중 어떤 모드로 설정할지 지정해야 합니다. Youtube의 설명서 조직의 Youtube 설정 관리하기에 따라 제한 모드는 다음과 같이 정의됩니다.

- 엄격히 제한된 Youtube 액세스(Strict Restricted YouTube access)—이 설정은 가장 제한적이지만 모든 동영상을 차단하지는 않습니다. 엄격히 제한된 모드는 자동화된 시스템에 따라 많은 동영상을 필터링하지만 일부 동영상은 허용합니다.

- 중간 수준으로 제한된 Youtube 액세스(Moderate Restricted YouTube access)—이 설정은 엄격히 제한된 모드와 유사하지만 더 많은 동영상이 허용됩니다.

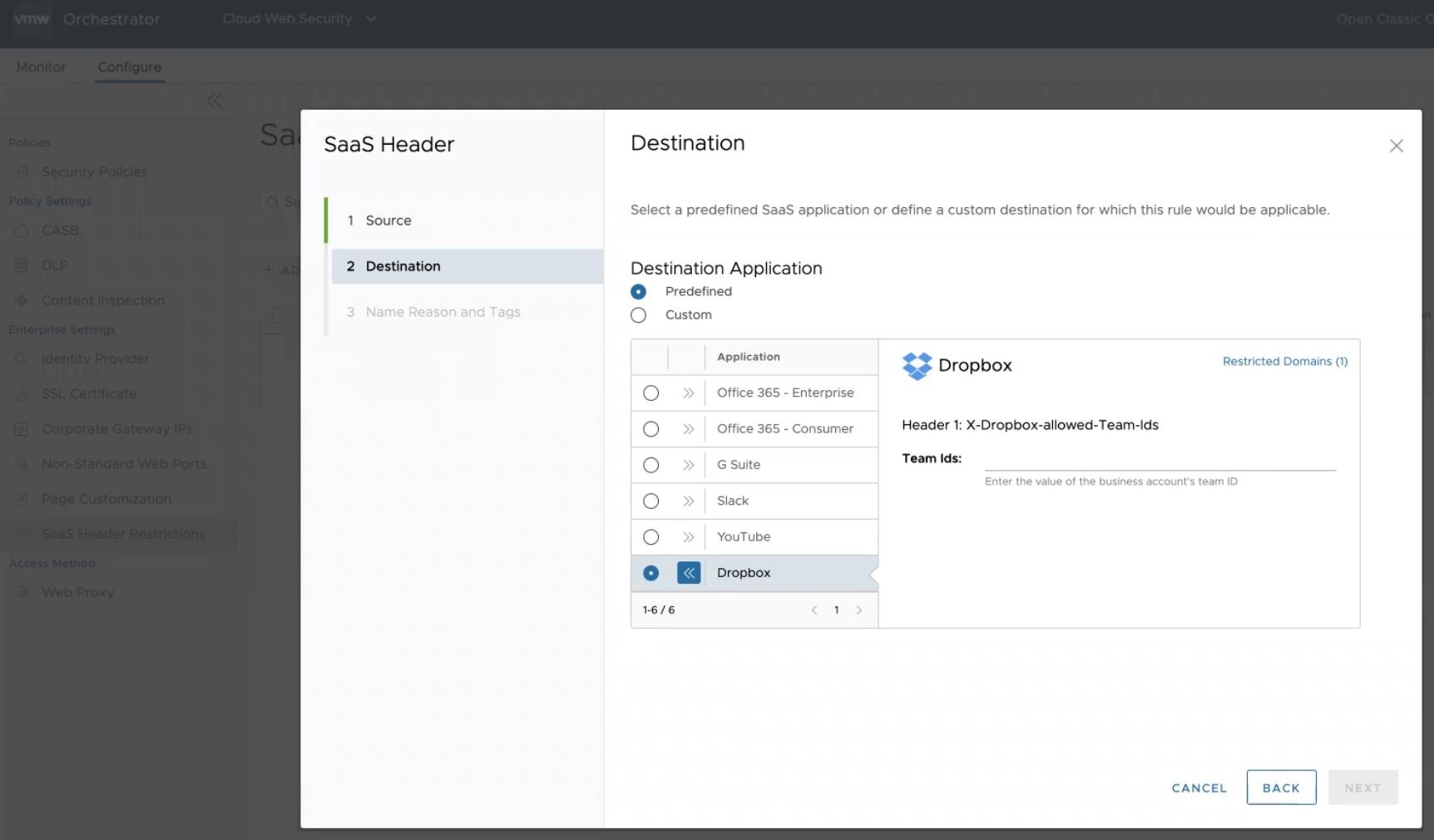

- Dropbox: Cloud Web Security에서 허용되는 유일한 ID이므로 비즈니스 계정의 팀 ID 값을 입력합니다.

참고: 미리 정의된 애플리케이션의 경우 추가 구성이 필요하며 해당 값이 무엇인지 확실하지 않은 경우 해당 애플리케이션에 문의하십시오. - Office 365 - Enterprise에는 규칙을 완료하기 위해 구성해야 하는 두 개의 추가 매개 변수가 있습니다.

- 사용자 지정 대상 애플리케이션(Custom Destination Application)에는 애플리케이션에 연결된 모든 헤더 값과 함께 SaaS 애플리케이션 도메인을 입력해야 합니다. 사용자 지정 애플리케이션이므로 먼저 해당 애플리케이션의 웹 사이트를 참조하거나 고객 담당자와 협의하여 헤더 사용을 통한 테넌트 제한이 지원되는지 확인한 다음, 도메인 및 헤더 값을 찾아서 이 규칙이 제대로 구성되도록 합니다.

참고: 모든 SaaS 애플리케이션이 헤더 사용을 통해 테넌트를 제한하도록 지원하는 것은 아니므로 이 기능이 제한하려는 애플리케이션에 대해 지원되는지 확인해야 합니다. 이전에 나열된 미리 정의된 애플리케이션만 SaaS 헤더 제한과 호환되는 것으로 확인됩니다.

참고: 모든 SaaS 애플리케이션이 헤더 사용을 통해 테넌트를 제한하도록 지원하는 것은 아니므로 이 기능이 제한하려는 애플리케이션에 대해 지원되는지 확인해야 합니다. 이전에 나열된 미리 정의된 애플리케이션만 SaaS 헤더 제한과 호환되는 것으로 확인됩니다.

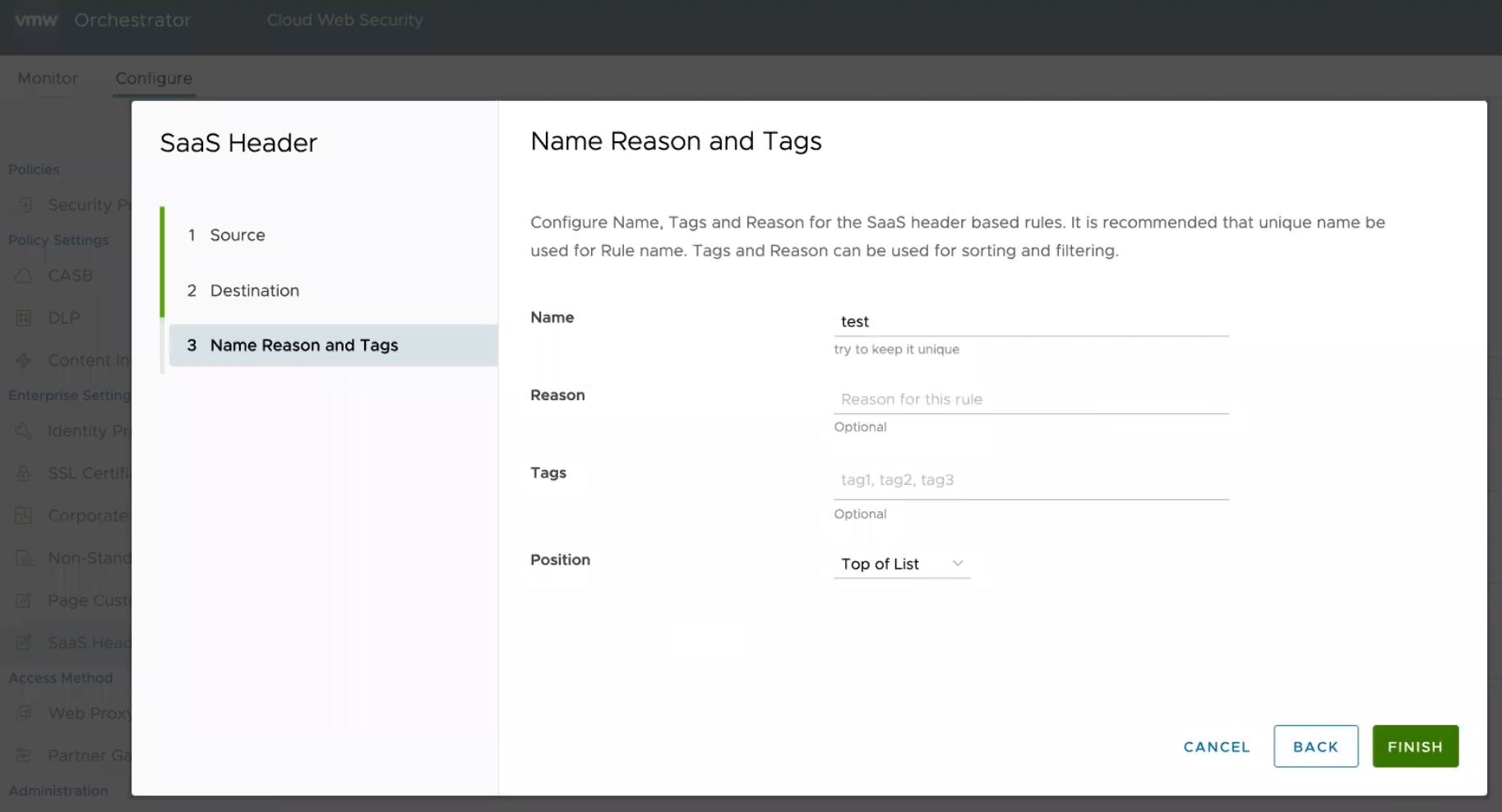

다음(Next)을 클릭하면 이름, 이유 및 태그(Name, Reasons, and Tags) 화면이 나타납니다.

- 미리 정의된 대상 애플리케이션(Predefined Destination Application): 미리 정의된 6개의 애플리케이션 Office 365 - Enterprise, Office 365 - Consumer, G Suite, Slack, Youtube 및 Dropbox 중 하나를 선택합니다. 미리 구성된 각 애플리케이션에는 해당 애플리케이션에 대해 제한된 도메인 및 헤더가 포함되어 있습니다. 애플리케이션에 따라 사용자가 아래에 설명된 대로 추가 정보를 수동 구성해야 할 수 있습니다.

- 이름, 이유 및 태그(Name, Reason, and Tags) 화면의 URL 필터링 규칙 목록에서 고유한 규칙 이름(필수), 이유(필요한 경우), 태그(사용되는 경우) 및 규칙의 위치를 구성합니다(옵션은 '목록 맨 위(Top of List)' 또는 '목록 맨 아래(Bottom of List)').

- 마침(Finish)을 클릭하면 새로 생성된 규칙이 SaaS 헤더 제한(SaaS Header Restriction) 목록에 나타나고 적용됩니다.

미리 정의된 애플리케이션에 대한 추가 리소스

- Microsoft Office 365

- G Suite

- Slack

- YouTube

- Dropbox