선택한 보안 정책에 대해 웹 보안 규칙을 구성하는 방법을 자세히 설명합니다.

시작하기 전에

보안 정책을 구성하려면 먼저 사용자가 보안 정책을 생성해야 합니다. 보안 정책을 생성하는 방법에 대한 자세한 지침은 보안 정책 생성을 참조하십시오.

웹 보안 범주

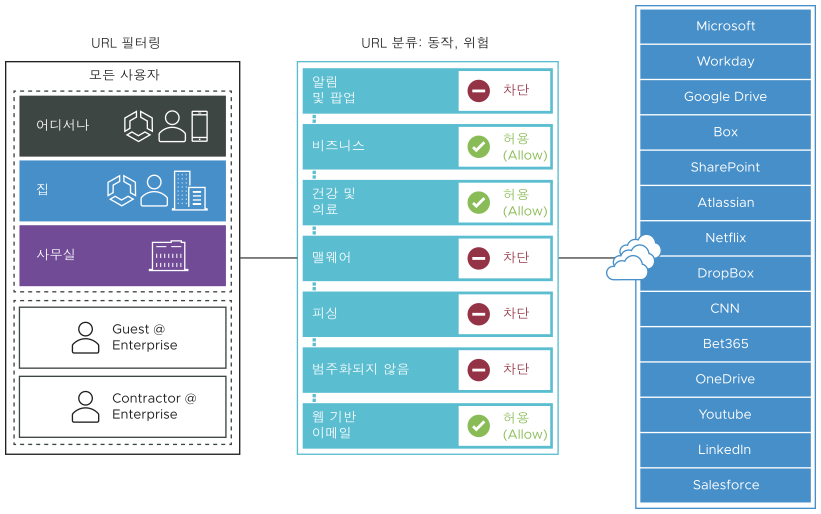

URL 필터링

URL 필터링을 사용하면 사용자 상호 작용을 특정 웹 사이트 범주로 제한하는 규칙을 구성할 수 있습니다.

- 세분화된 정책으로 직원 웹 검색을 제어합니다.

- 고위험 사이트를 보고합니다. 이 기능은 SaaS 애플리케이션에 유용합니다.

- 미리 정의된 범주를 기준으로 허용/차단합니다.

- 사용자 지정 도메인을 차단하는 옵션을 사용하여 개체화 가능 컨텐츠를 호스팅하는 URL을 차단합니다.

기본 규칙이 모든 SSL 암호화 패킷을 검사하여 엄격한 보안을 적용하는 SSL 검사와 달리, URL 필터링의 기본 규칙은 허용이므로 잠재적인 위험에 관계없이 기본적으로 모든 트래픽을 허용됩니다. 기본 동작을 변경하는 것은 사용자의 책임입니다. 기본 동작을 변경하기 위해 사용자는 범주, 위협 및 도메인의 세 가지 URL 필터링 적용 규칙 중에서 선택할 수 있습니다.

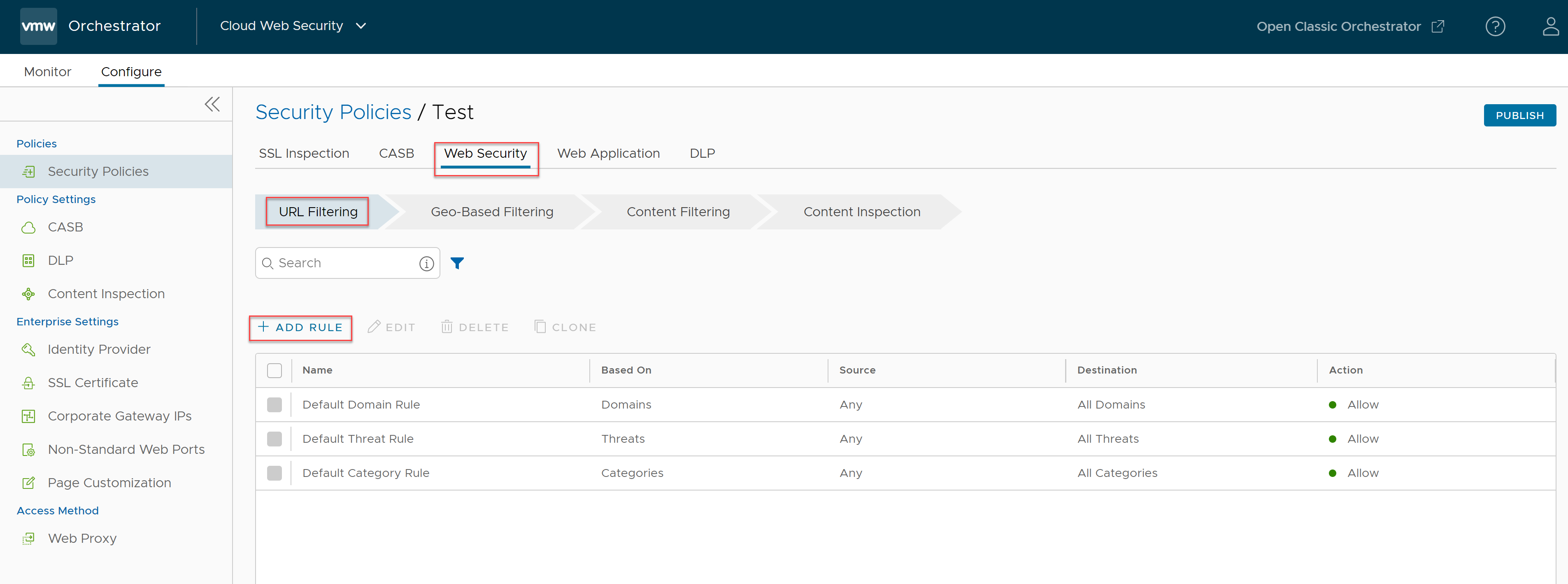

- 으로 이동합니다.

- URL 필터링 규칙을 구성할 보안 정책을 선택합니다.

- 선택한 보안 정책(Security Policies) 화면에서 웹 보안(Web Security) 탭을 클릭합니다.

- URL 필터링(URL Filtering) 탭에서 + 규칙 추가(+ ADD RULE)를 클릭합니다.

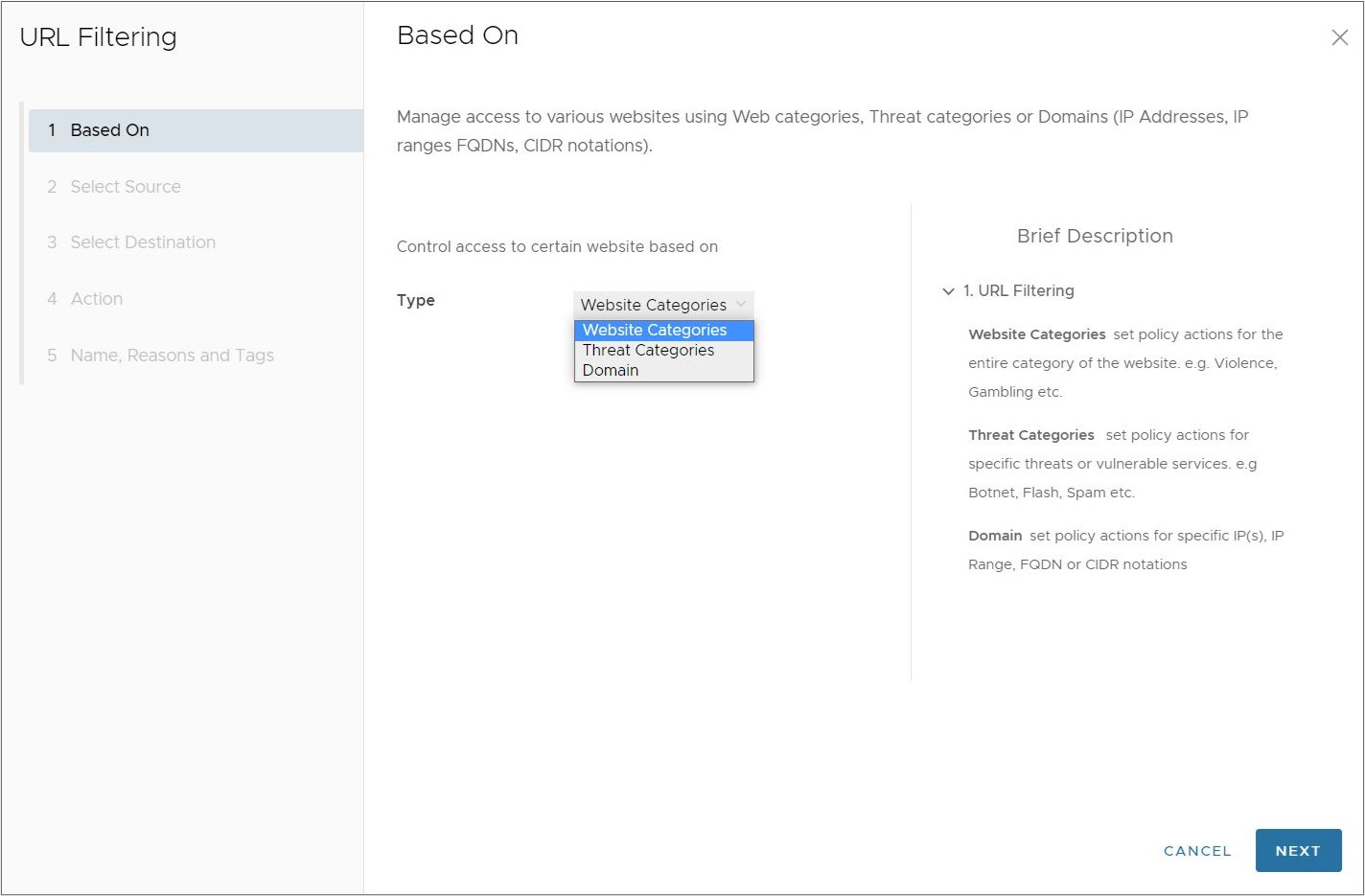

기준(Based On) 화면이 나타납니다.

- 기준(Based On) 화면의 유형(Type) 드롭다운 메뉴에서 특정 웹 사이트에 대한 액세스를 제어하는 다음 세 가지 옵션 중 하나를 선택합니다.

- 웹 사이트 범주(Website Categories) - 웹 사이트의 전체 범주에 대한 정책 작업을 설정합니다. 예: 폭력, 도박 및 기타 같은 종류의 행위.

- 위협 범주(Threat Categories) - 특정 위협 또는 취약한 서비스에 대한 정책 작업을 설정합니다. 예: 봇넷, 플래시, 스팸 및 기타 같은 종류의 행위.

- 도메인(Domain) - 특정 IP, IP 범위, FQDN 또는 CIDR 표기법에 대한 정책 작업 설정 이 작업은 규칙에 구성된 고정 목록을 사용하여 수동으로 수행하거나, 동적으로 편집하고 업데이트할 수 있도록 원격으로 저장된 도메인 목록을 사용하여 수행할 수 있습니다.

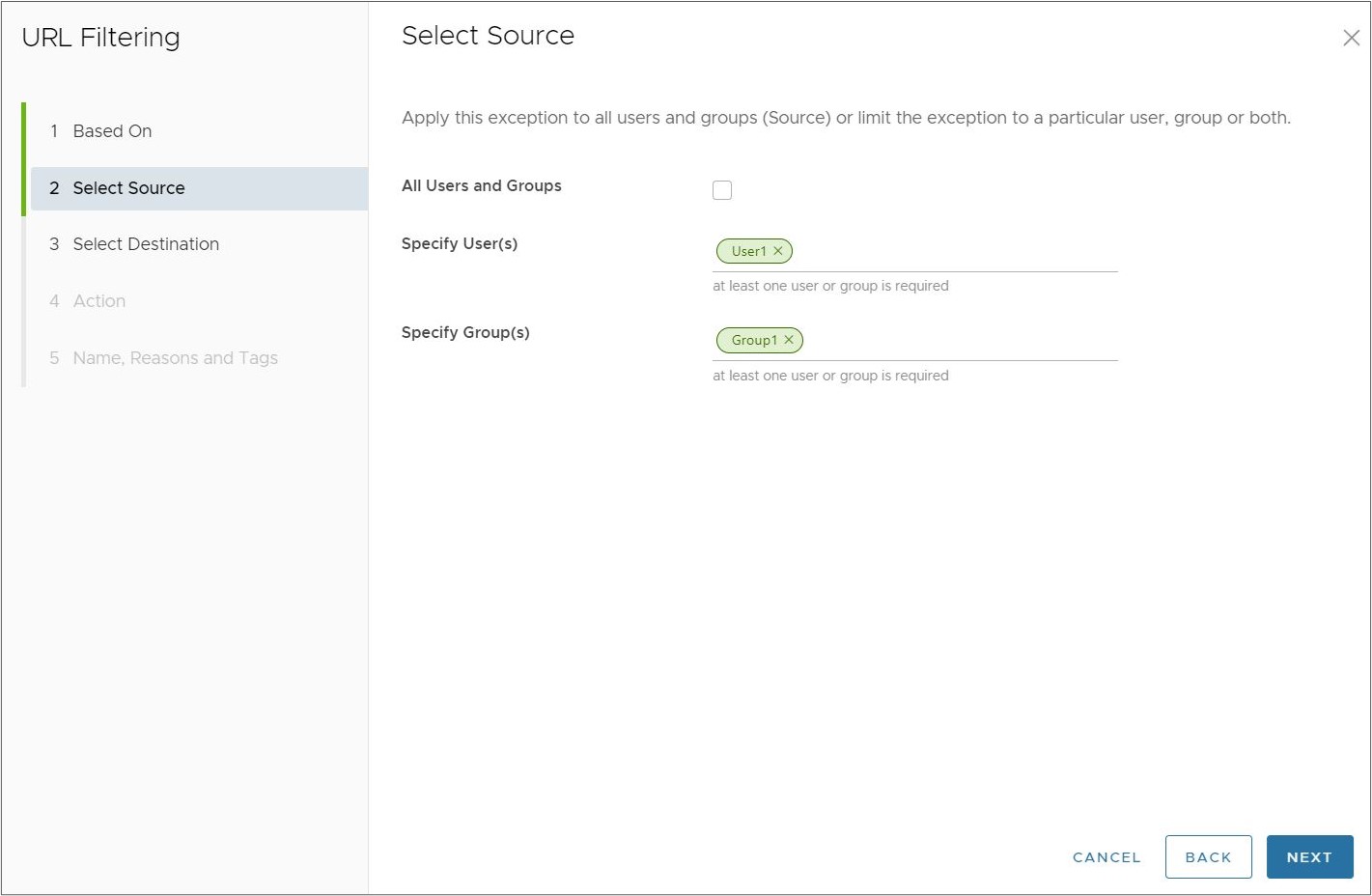

다음(Next)을 클릭하면 소스 선택(Select Source) 화면이 나타납니다.

- 소스 선택(Select Source) 화면에서 규칙 또는 예외를 적용할 소스를 선택합니다.

소스(Source)에서 모든 사용자 및 그룹에 규칙을 적용하려면 모든 사용자 및 그룹(All Users and Groups) 확인란을 선택하거나 사용자 및 그룹을 지정하려면 해당 확인란을 선택 취소합니다.

다음(Next)을 클릭하면 대상 선택(Select Destination) 화면이 나타납니다.

-

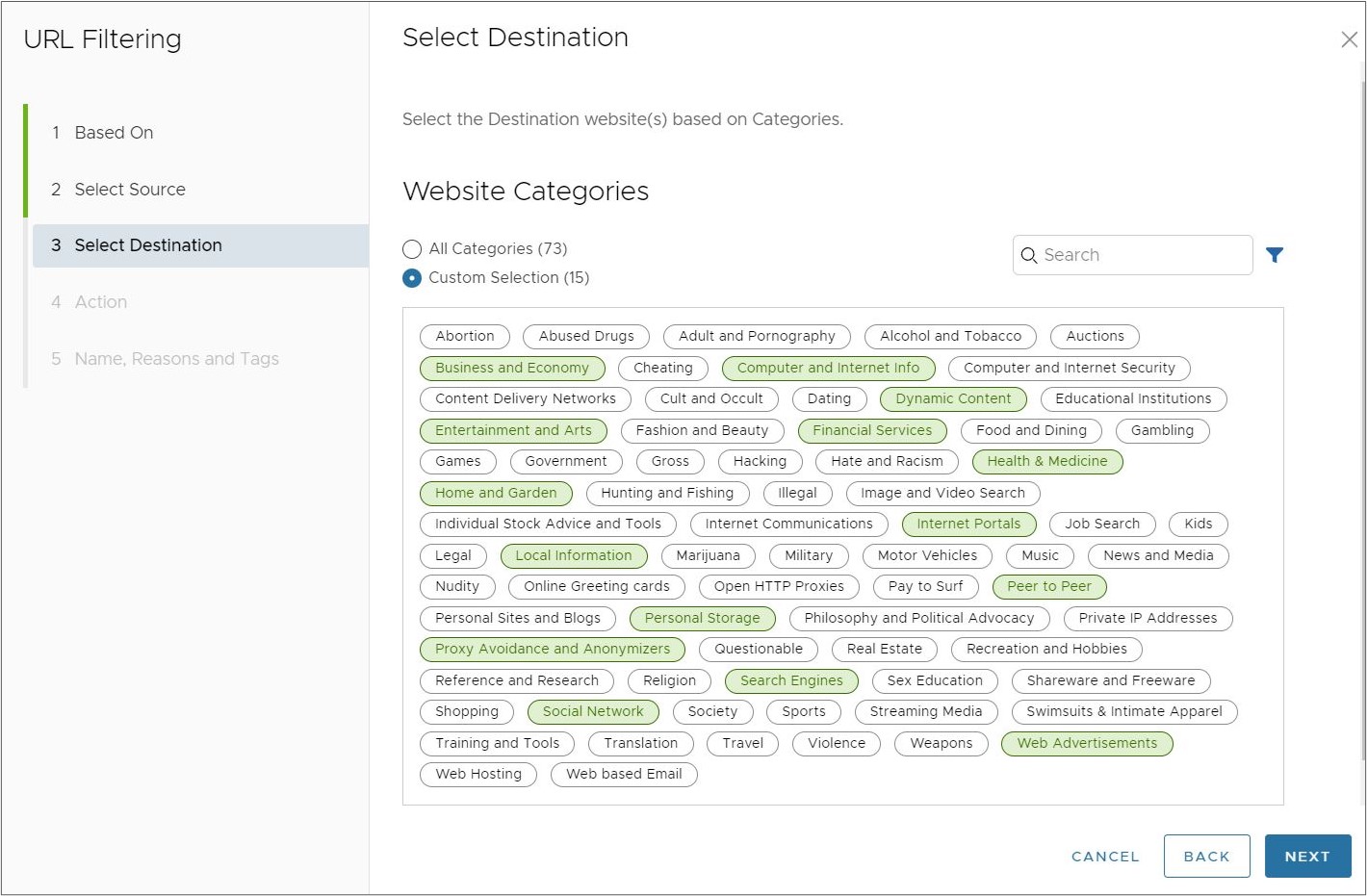

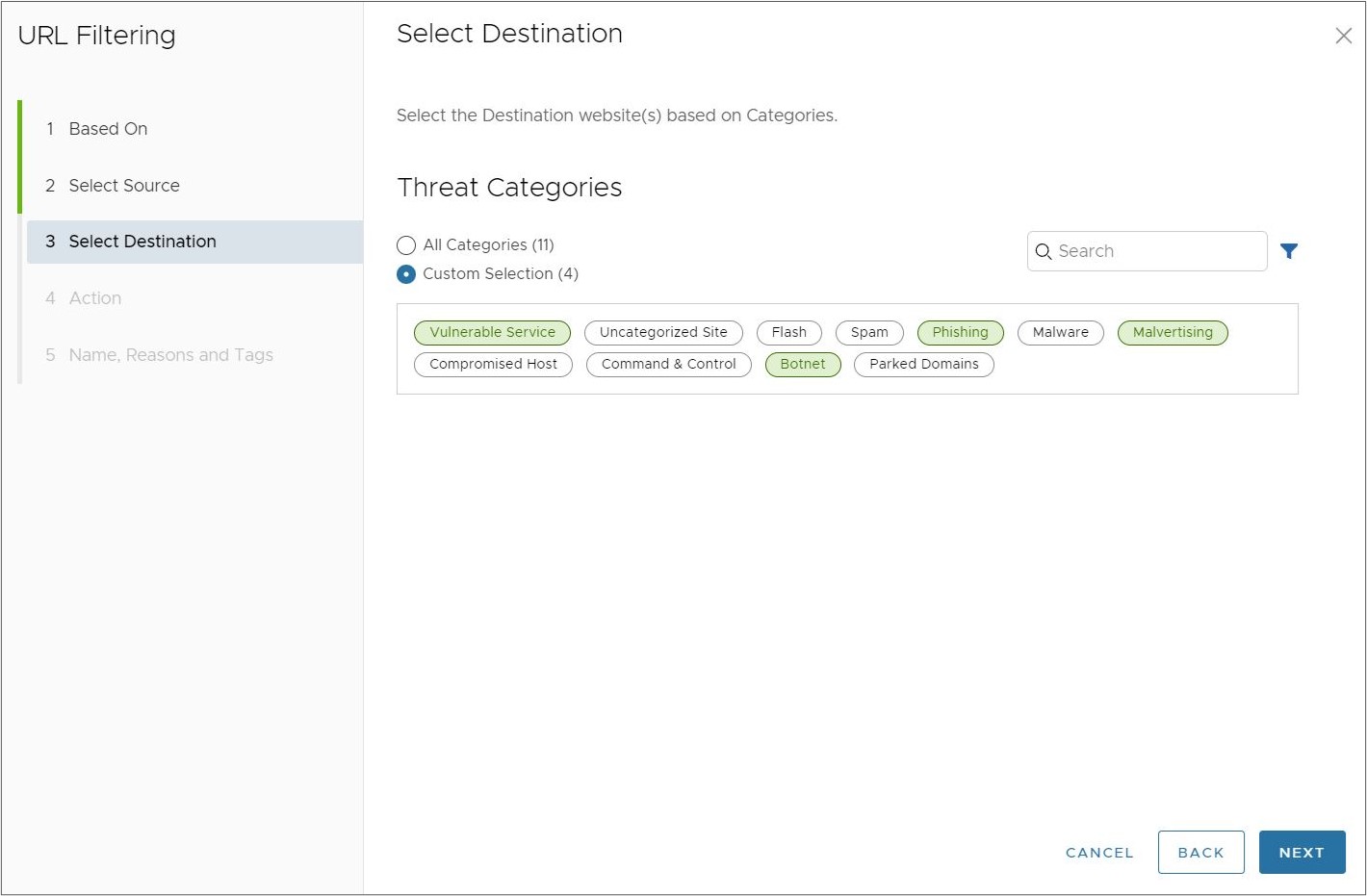

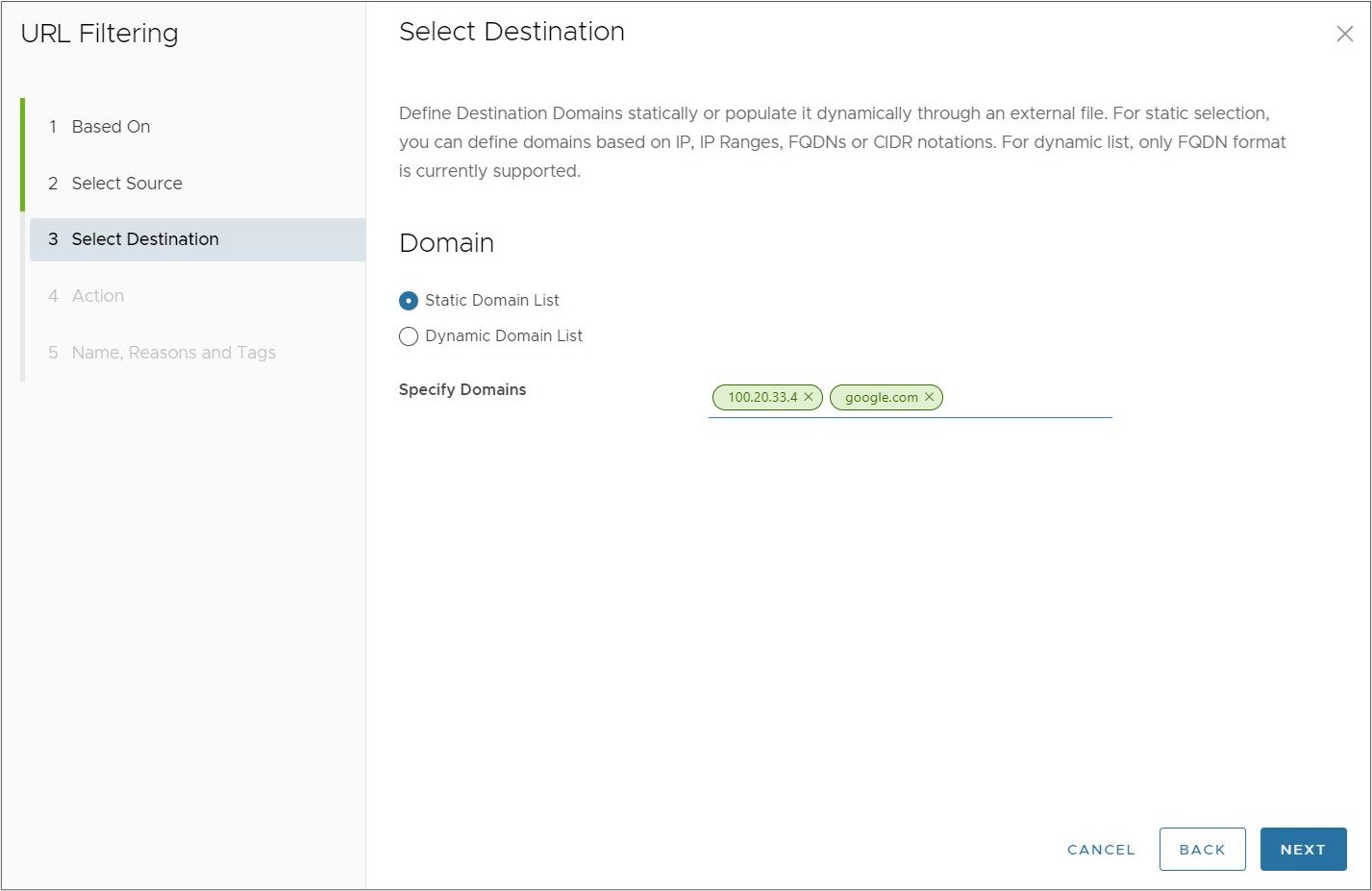

대상 선택(Select Destination) 아래에는 기준(Based On) 섹션에서 선택한 웹 사이트 범주(Website Categories), 위협 범주(Threat Categories) 또는 도메인(Domains) 옵션에 따라 다른 화면이 표시됩니다.

- 웹 사이트 범주(Website Categories): 모든 범주(All Categories) 또는 사용자 지정 선택(Custom Selection) 중에서 선택합니다. 모든 범주(All Categories) 옵션은 사용 가능한 모든 범주를 강조 표시하고 규칙에 적용합니다. 사용자 지정 선택(Custom Selection) 옵션을 사용하면 각 범주를 클릭하여 규칙에 적용할 범주를 지정할 수 있습니다. [검색(Search)] 상자를 사용하여 범주를 찾을 수도 있습니다.

- 위협 범주(Threat Categories): 모든 범주(All Categories) 또는 사용자 지정 선택(Custom Selection) 중에서 선택합니다. 모든 범주(All Categories) 옵션은 사용 가능한 모든 범주를 강조 표시하고 규칙에 적용합니다. 사용자 지정 선택(Custom Selection) 옵션을 사용하면 각 범주를 클릭하여 규칙에 적용할 범주를 지정할 수 있습니다. [검색(Search)] 상자를 사용하여 범주를 찾을 수도 있습니다.

- 도메인(Domain): 도메인 대상은 고정 도메인 목록(Static Domain List) 또는 동적 도메인 목록(Dynamic Domain List) 중 하나로 구성할 수 있습니다.

- 고정 도메인 목록(Static Domain List): 고정 도메인 목록의 경우 IP 주소, IP 주소 범위, FQDN 또는 CIDR 표기법으로 형식이 지정된 도메인을 입력합니다. 필요에 따라 도메인 형식을 혼합할 수 있습니다. 목록은 목록을 변경할 때마다 수동으로 규칙을 업데이트해야 한다는 점에서 고정적입니다.

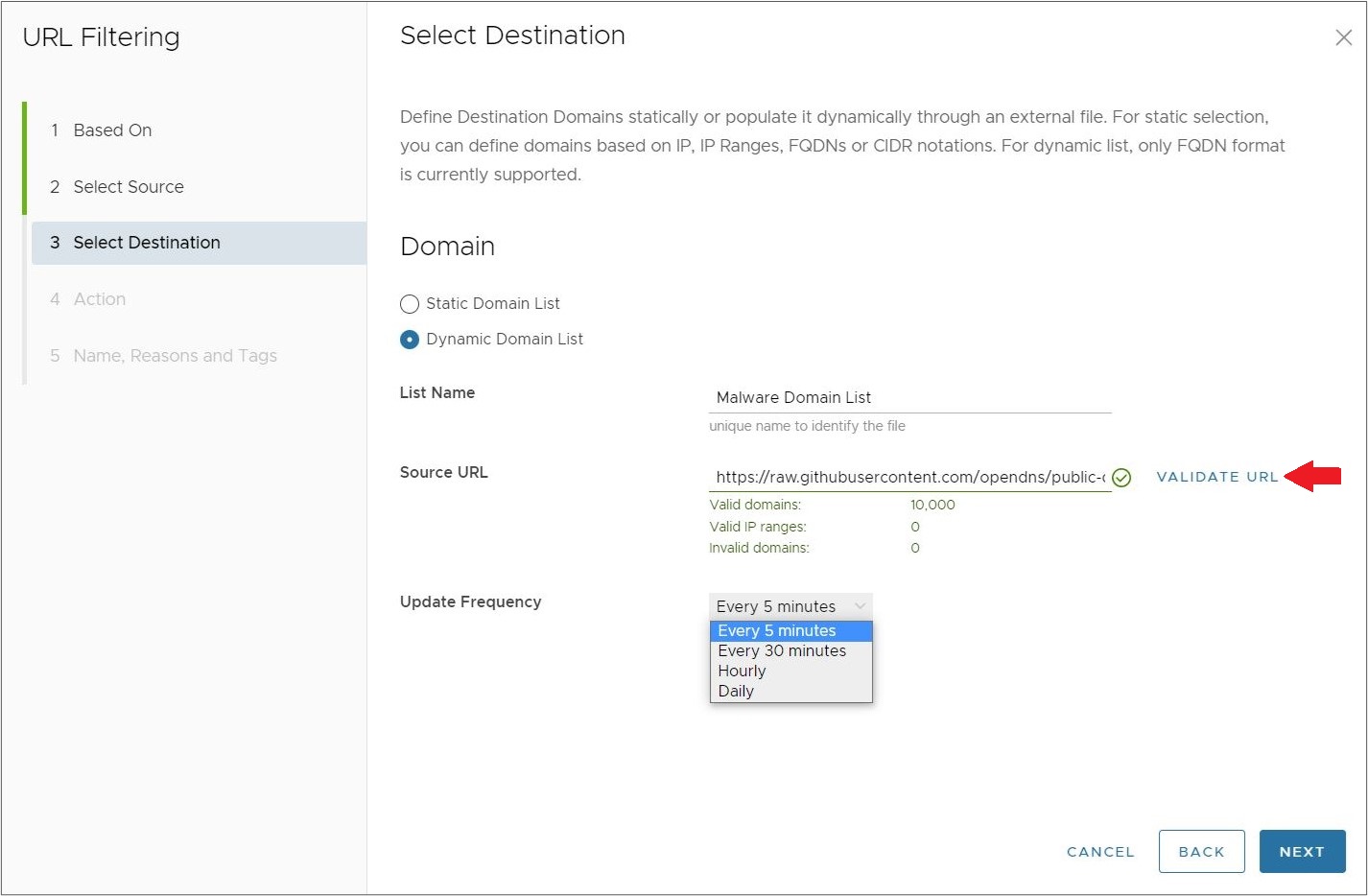

- 동적 도메인 목록(Dynamic Domain List): 이 옵션의 경우 Cloud Web Security는 선택한 위치에 원격으로 저장되는 FQDN 형식의 도메인 텍스트 목록을 참조합니다. 이 위치는 서비스에서 공개적으로 액세스할 수 있어야 합니다. 이 옵션의 장점은 많은 수의 도메인이 포함된 도메인 목록을 만들 수 있으며 쉽게 편집 및 업데이트할 수 있다는 것입니다.

참고: [고정 도메인 목록(Static Domain List)]을 사용하면 다양한 형식(IP 주소, IP 주소 범위, FQDN 또는 CIDR 표기법)의 도메인이 허용되지만 생성하고 유지 관리하는 [동적 도메인 목록(Dynamic Domain List)]에서는 FQDN 형식의 도메인만 사용할 수 있습니다.

[동적 도메인 목록(Dynamic Domain List)] 화면에는 다음 세 가지 구성 필드가 있습니다.

- 목록 이름(List Name): 참조되는 도메인 목록의 고유한 이름을 지정합니다.

- 소스 URL(Source URL): 텍스트 파일 목록의 위치입니다. Cloud Web Security에서 액세스할 수 있도록 이 URL을 공개적으로 사용할 수 있어야 합니다. 예를 들어 사용자는 텍스트 파일을 생성하고 링크가 있는 모든 사용자가 사용할 수 있도록 파일을 구성할 수 있는 Dropbox에 저장합니다.

아래 예에서는 https://raw.githubusercontent.com/opendns/public-domain-lists/master/opendns-top-domains.txt 항목을 원격 URL로 사용했습니다. OpenDNS별 상위 공용 도메인의 간단한 목록입니다.

소스 URL(Source URL)을 입력한 후 URL 검증(Validate URL)을 클릭합니다. 그러면 Cloud Web Security는 URL을 확인하여 URL에 연결할 수 있는지 알아본 다음, 텍스트 파일을 확인하고 목록에 있는 도메인의 유효성을 확인합니다. 모든 도메인이 유효한 경우 모든 녹색 텍스트가 표시되고 아래 이미지에 표시된 대로 업데이트 빈도를 구성할 수 있습니다.

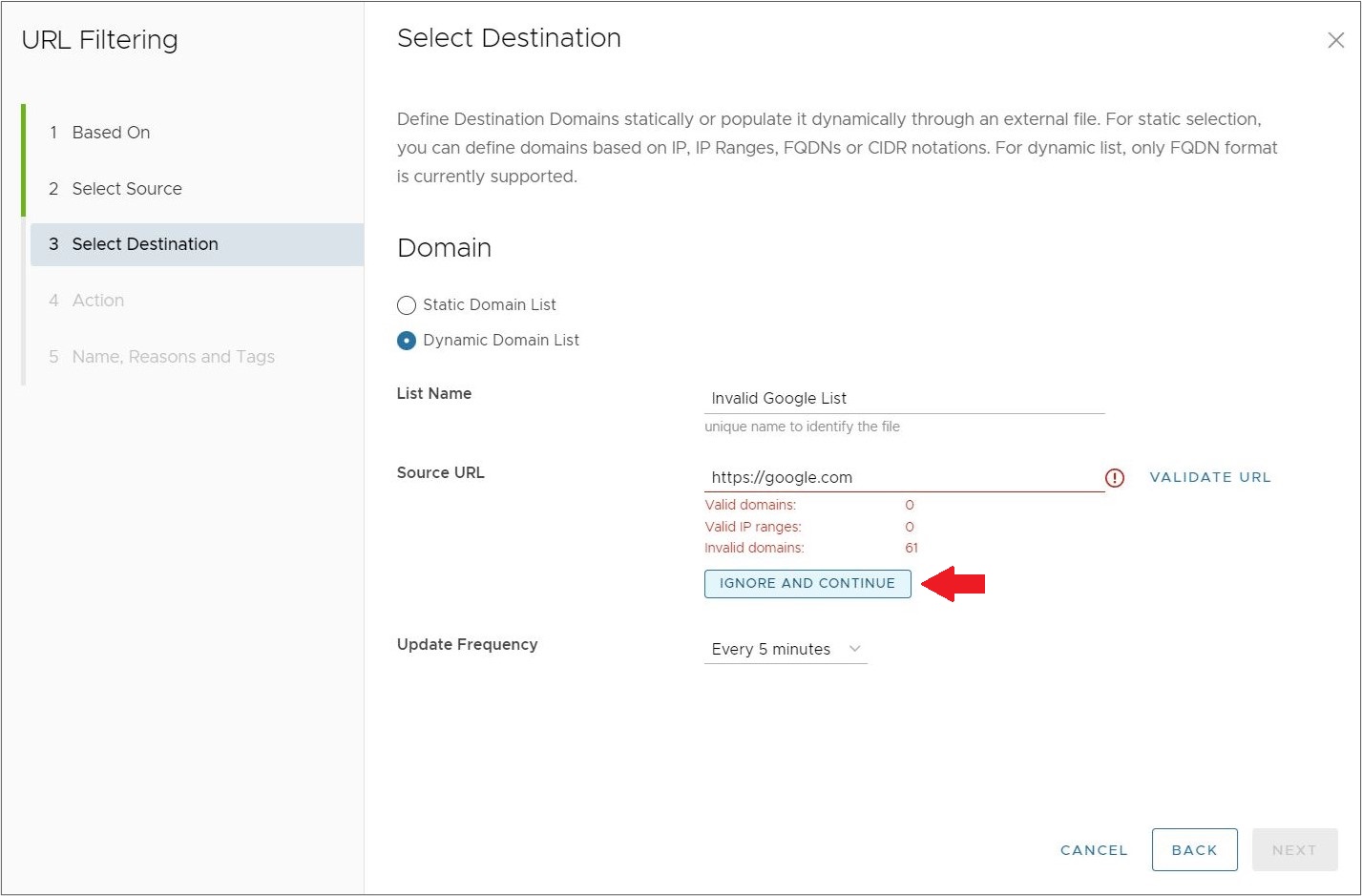

그림 1. 모든 유효한 도메인이 있는 동적 도메인 목록  동적 도메인 목록(Dynamic Domain List)에 잘못된 도메인이 있는 경우 테스트 출력은 빨간색 텍스트로 표시되고 아래 이미지에 표시된 것처럼 유효한 도메인의 개수와 잘못된 도메인 개수를 모두 나열합니다. 도메인 목록의 문제를 해결하고 다시 테스트하거나 필요한 경우 무시 및 계속(Ignore and Continue)을 클릭하여 도메인 목록을 계속 진행할 수 있습니다. URL 필터링 규칙(URL Filtering Rule)을 적용할 때 목록의 잘못된 도메인이 Cloud Web Security에서 무시됩니다.참고: [URL 검증(Validate URL)] 테스트는 잘못된 도메인 수를 출력하지만 목록에서 잘못된 도메인을 지정하지는 않습니다. 나열된 모든 도메인이 유효한지 확인하기 위해 도메인 목록 문제를 별도로 해결해야 합니다.

동적 도메인 목록(Dynamic Domain List)에 잘못된 도메인이 있는 경우 테스트 출력은 빨간색 텍스트로 표시되고 아래 이미지에 표시된 것처럼 유효한 도메인의 개수와 잘못된 도메인 개수를 모두 나열합니다. 도메인 목록의 문제를 해결하고 다시 테스트하거나 필요한 경우 무시 및 계속(Ignore and Continue)을 클릭하여 도메인 목록을 계속 진행할 수 있습니다. URL 필터링 규칙(URL Filtering Rule)을 적용할 때 목록의 잘못된 도메인이 Cloud Web Security에서 무시됩니다.참고: [URL 검증(Validate URL)] 테스트는 잘못된 도메인 수를 출력하지만 목록에서 잘못된 도메인을 지정하지는 않습니다. 나열된 모든 도메인이 유효한지 확인하기 위해 도메인 목록 문제를 별도로 해결해야 합니다.그림 2. 잘못된 도메인이 있는 동적 도메인 목록

- 업데이트 빈도(Update Frequency): Cloud Web Security에서 동적 도메인 목록을 확인하여 이 URL 필터링(URL Filtering) 규칙을 업데이트할 빈도를 구성합니다. 옵션은 5분마다, 30분마다, 매 시간(60분), 매일(24시간)입니다.

다음(Next)을 클릭하면 작업(Action) 화면이 나타납니다.

- 고정 도메인 목록(Static Domain List): 고정 도메인 목록의 경우 IP 주소, IP 주소 범위, FQDN 또는 CIDR 표기법으로 형식이 지정된 도메인을 입력합니다. 필요에 따라 도메인 형식을 혼합할 수 있습니다. 목록은 목록을 변경할 때마다 수동으로 규칙을 업데이트해야 한다는 점에서 고정적입니다.

- 웹 사이트 범주(Website Categories): 모든 범주(All Categories) 또는 사용자 지정 선택(Custom Selection) 중에서 선택합니다. 모든 범주(All Categories) 옵션은 사용 가능한 모든 범주를 강조 표시하고 규칙에 적용합니다. 사용자 지정 선택(Custom Selection) 옵션을 사용하면 각 범주를 클릭하여 규칙에 적용할 범주를 지정할 수 있습니다. [검색(Search)] 상자를 사용하여 범주를 찾을 수도 있습니다.

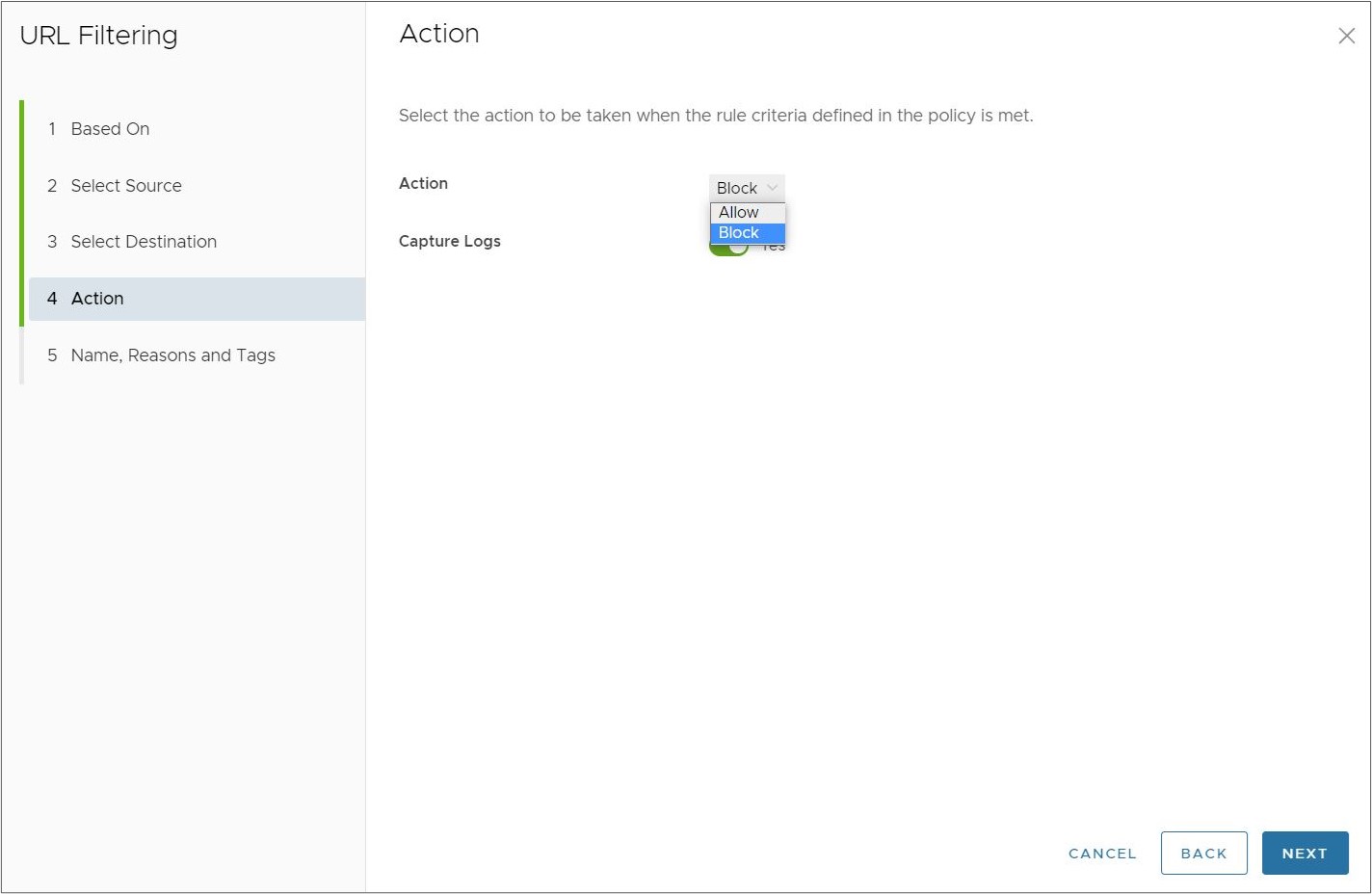

- 작업(Action) 화면에서 정책에 정의된 규칙 조건이 충족될 때 먼저 수행할 차단(Block) 또는 허용(Allow)을 작업(Action) 드롭다운 메뉴에서 선택합니다.

다음으로 로그 캡처(Capture Logs) 옵션을 켤지 여부를 선택합니다. 예(Yes)를 구성되면 Cloud Web Security는 URL 필터링(URL Filtering) 규칙이 적용되는 모든 인스턴스를 기록하며, 이러한 로깅된 이벤트는 에서 확인되거나 컴파일된 후 아래의 보고서로 다운로드될 수 있습니다.

다음(Next)을 클릭하면 이름, 이유 및 태그(Name, Reasons, and Tags) 화면이 나타납니다.

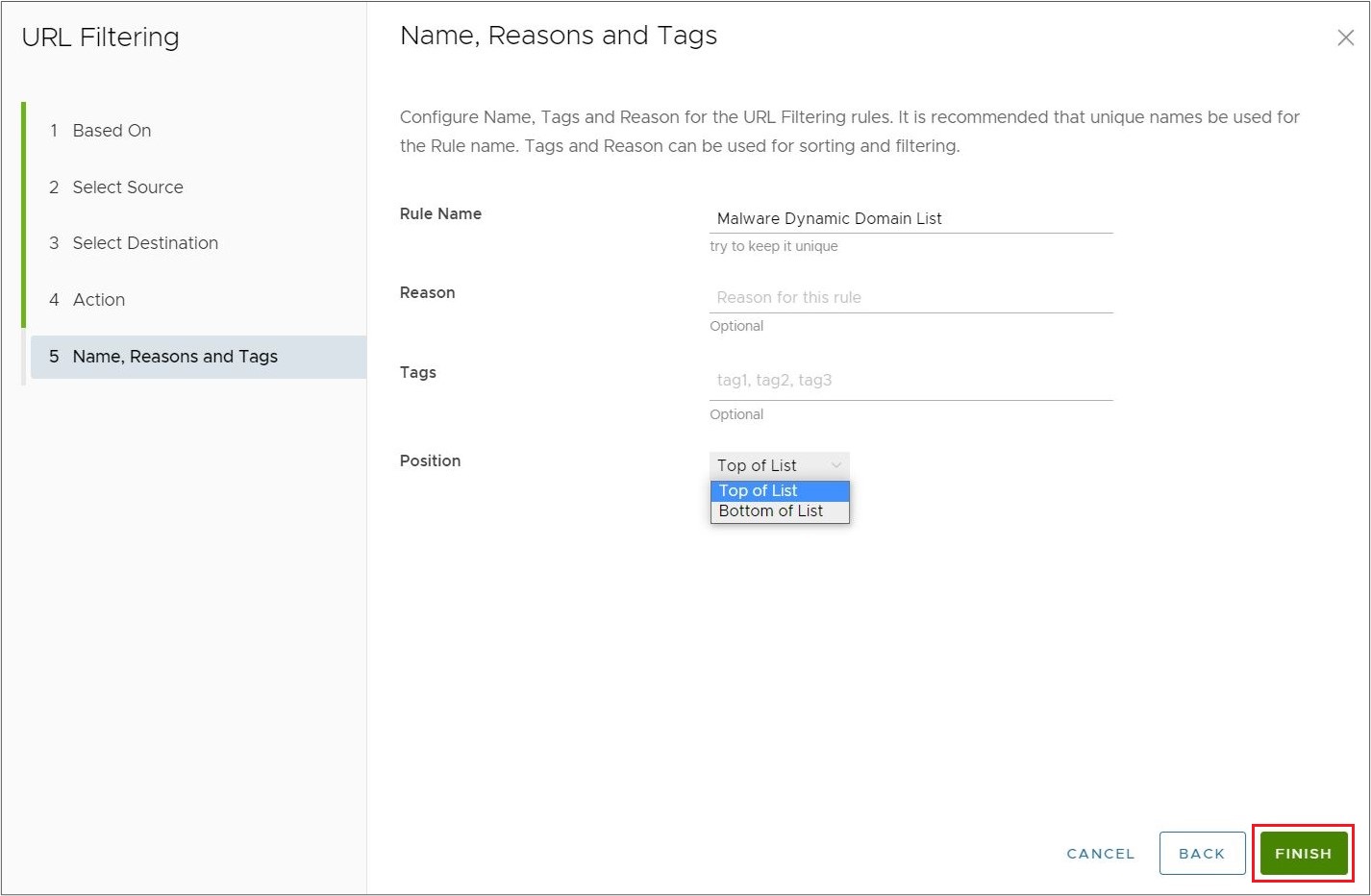

- 이름, 이유 및 태그(Name, Reasons, and Tags) 화면의 URL 필터링 규칙 목록에서 고유한 규칙 이름(Rule Name)(필수), 태그(Tags)(사용되는 경우), 이유(Reason)(필요한 경우) 및 규칙의 위치(Position)를 구성합니다(옵션: [목록 맨 위(Top of List)] 또는 [목록 맨 아래(Bottom of List)]).

참고: 위치(Position) 필드는 URL 필터링 규칙 목록의 규칙 위치를 지정합니다.

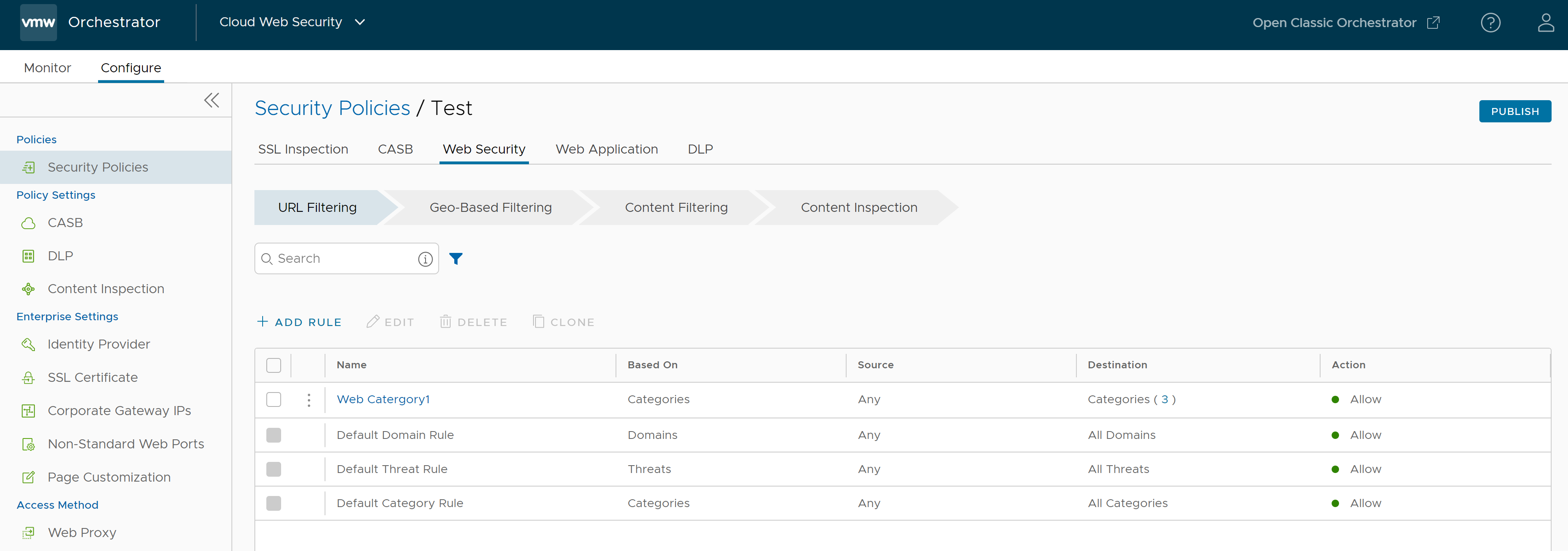

- 완료(Finish)를 클릭하면 새로 생성된 URL 필터링 규칙이 URL 필터링(URL Filtering) 목록에 나타납니다.

- 새 보안 정책 규칙을 적용하려면 규칙을 선택하고 화면의 오른쪽 상단 모서리에 있는 게시(Publish) 버튼을 클릭합니다.

- 보안 정책을 게시한 후 보안 정책을 적용할 수 있습니다.

- 기존 보안 정책의 경우 정책의 확인란을 선택하여 다음 작업을 수행할 수 있습니다.

- 편집(Edit) - 기존 정책 규칙을 수정할 수 있습니다.

- 복제(Clone) - 기존 정책에서 정책을 복제할 수 있습니다.

- 삭제(Delete) - 정책을 삭제할 수 있습니다.

지리 기반 필터링

지리 기반 필터링(Geo-Based Filtering)을 통해 컨텐츠의 지역을 기준으로 인터넷 트래픽을 차단하거나 허용하도록 규칙을 구성할 수 있습니다. Cloud Web Security는 MaxMind를 사용하여 대상 IP 주소를 확인하고 트래픽의 대상 국가/지역을 결정합니다.

- 트래픽의 지리적 소스 및 대상을 기준으로 직원 웹 검색을 제어합니다.

- 251개 국가/지역 목록을 기준으로 허용/차단합니다.

- 지리적 지역에 관계없이 모든 다운로드 및 업로드가 허용됩니다.

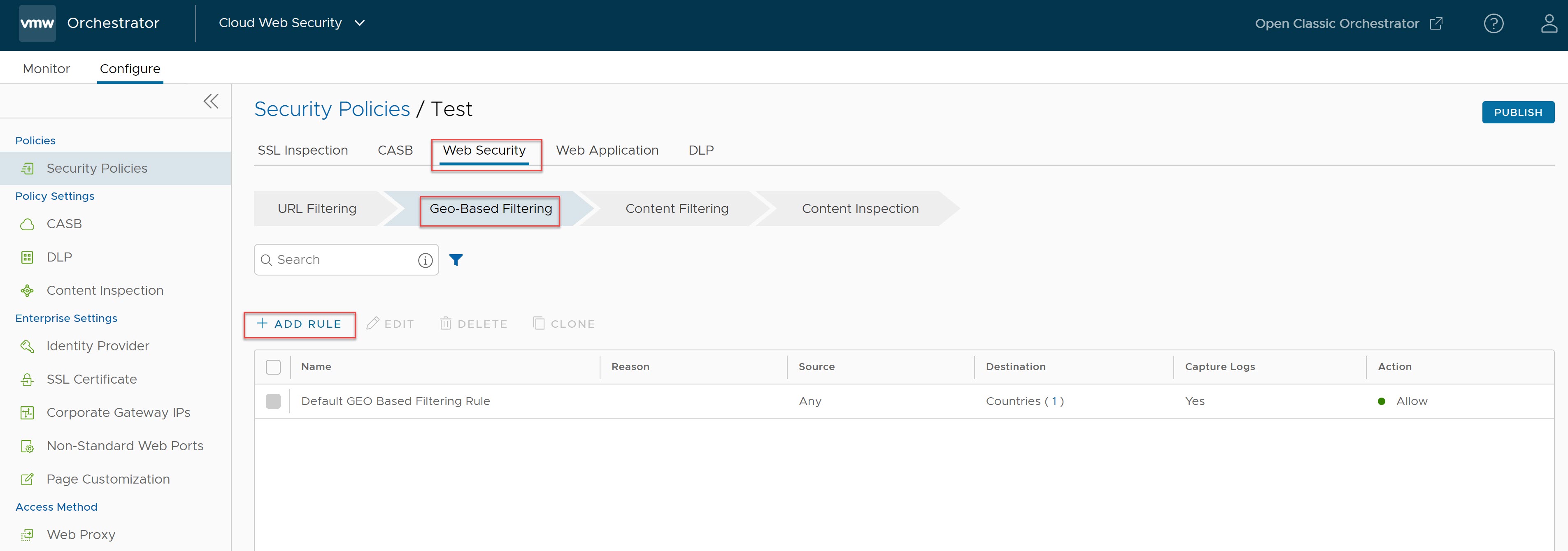

- 으로 이동합니다.

- 지리 기반 필터링 규칙을 구성할 보안 정책을 선택합니다.

- 선택한 보안 정책(Security Policies) 화면에서 웹 보안(Web Security) 탭을 클릭합니다.

- 지리 기반 필터링(Geo-Based Filtering) 탭에서 + 규칙 추가(+ ADD RULE)를 클릭합니다.

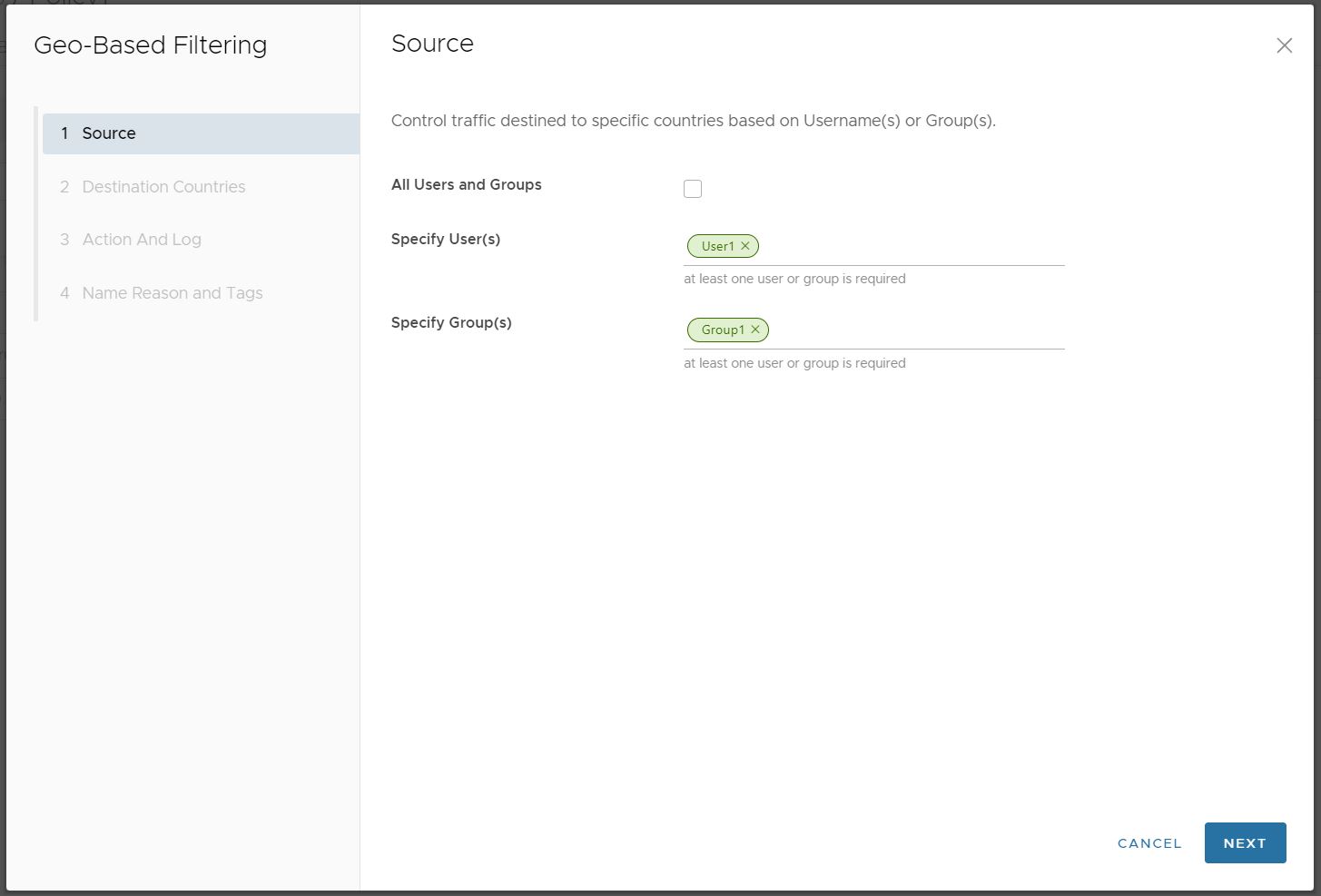

소스(Source) 화면이 나타납니다.

- 지리 기반 규칙을 엔터프라이즈의 모든 사람에게 적용하려면 소스(Source) 화면에서 모든 사용자 및 그룹(All Users and Groups)을 선택합니다. 규칙이 적용될 사용자 및/또는 그룹을 하나 이상 지정하려면 사용자 지정(Specify User(s)) 및 그룹 지정(Specify Group(s)) 필드를 선택합니다.

다음(Next)을 클릭하면 대상 국가/지역(Destination Countries) 화면이 나타납니다.

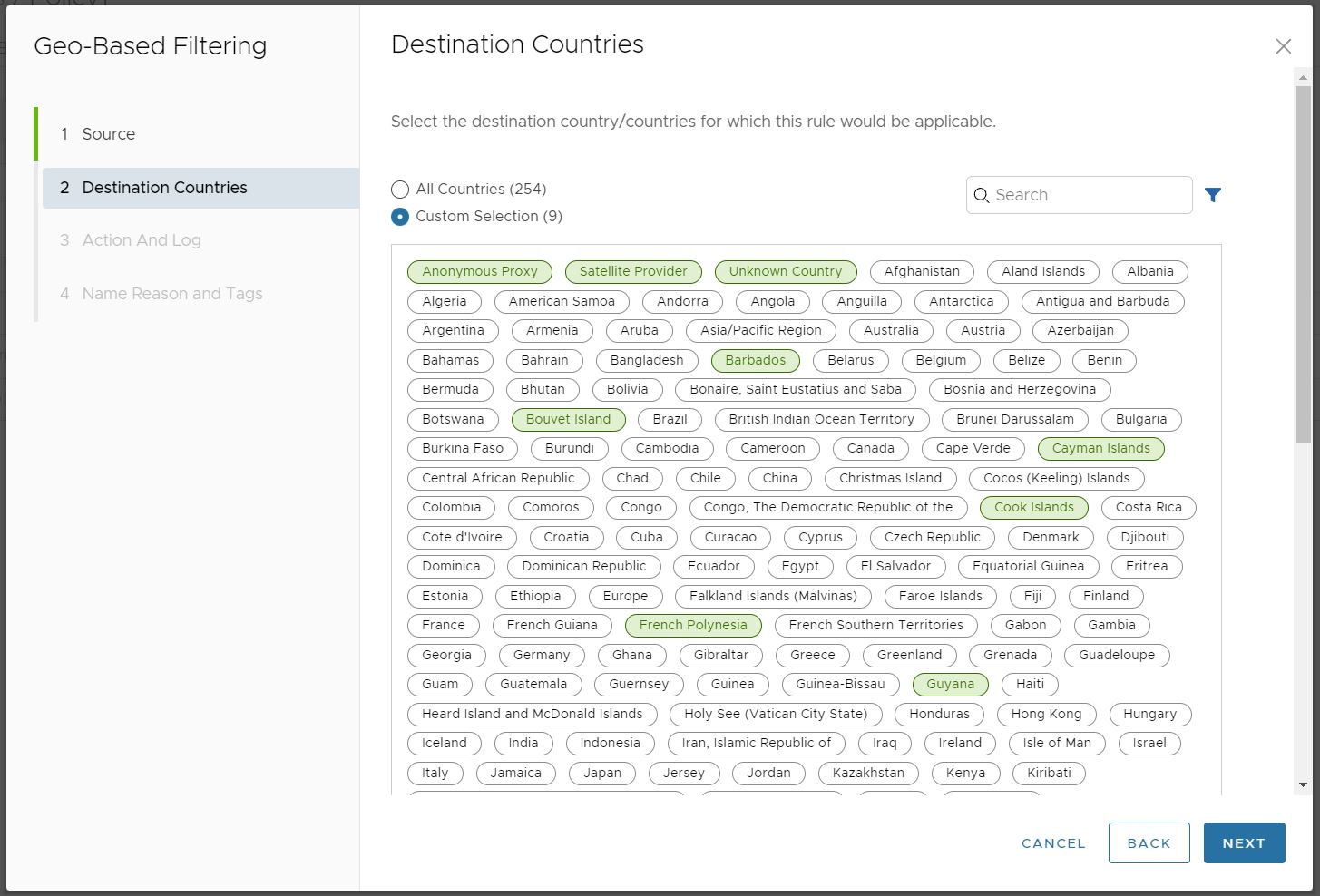

- 대상 국가/지역(Destination Countries) 화면에서 규칙 또는 예외를 적용할 국가/지역을 선택합니다.

모든 국가/지역(All Countries)을 클릭하면 모든 251개국과 익명 프록시(Anonymous Proxy), 위성 제공자(Satellite Provider) 및 알 수 없는 국가/지역(Unknown Countries)이 규칙에 포함됩니다. 또는 사용자 지정 선택(Custom Selection)을 사용하여 규칙을 적용할 모든 국가/지역을 개별적으로 선택합니다.참고: 익명 프록시(Anonymous Proxy) 및 위성 제공자(Satellite Provider) 범주는 규칙을 피하는 데 사용됩니다. 클라이언트는 익명 프록시 또는 위성 공급자 링크를 사용하여 선택한 국가/지역으로 이동되는 트래픽이 선택되지 않은 국가/지역으로 이동되는 것처럼 보이게 할 수 있습니다. 이러한 두 대상을 지리 기반 규칙에 추가하면 이러한 접근 방식이 성공할 가능성이 줄어듭니다.참고: 알 수 없는 국가/지역(Unknown Country) 범주는 MaxMind가 성공적으로 확인하지 못하고 [알 수 없음(Unknown)]으로 식별한 트래픽이 지리 기반 규칙을 따르도록 합니다. 특정 국가/지역에 대한 MaxMind의 지리적 위치 정확도에 대한 자세한 내용은 GeoIP2 도시 정확도 페이지를 참조하십시오. 국가/지역의 지리적 위치 정확도 수준이 낮은 경우 알 수 없는 국가/지역(Unknown Country)를 선택하여 전체 적용 범위에 해당 규칙이 적용되도록 합니다.

모든 국가/지역(All Countries)을 클릭하면 모든 251개국과 익명 프록시(Anonymous Proxy), 위성 제공자(Satellite Provider) 및 알 수 없는 국가/지역(Unknown Countries)이 규칙에 포함됩니다. 또는 사용자 지정 선택(Custom Selection)을 사용하여 규칙을 적용할 모든 국가/지역을 개별적으로 선택합니다.참고: 익명 프록시(Anonymous Proxy) 및 위성 제공자(Satellite Provider) 범주는 규칙을 피하는 데 사용됩니다. 클라이언트는 익명 프록시 또는 위성 공급자 링크를 사용하여 선택한 국가/지역으로 이동되는 트래픽이 선택되지 않은 국가/지역으로 이동되는 것처럼 보이게 할 수 있습니다. 이러한 두 대상을 지리 기반 규칙에 추가하면 이러한 접근 방식이 성공할 가능성이 줄어듭니다.참고: 알 수 없는 국가/지역(Unknown Country) 범주는 MaxMind가 성공적으로 확인하지 못하고 [알 수 없음(Unknown)]으로 식별한 트래픽이 지리 기반 규칙을 따르도록 합니다. 특정 국가/지역에 대한 MaxMind의 지리적 위치 정확도에 대한 자세한 내용은 GeoIP2 도시 정확도 페이지를 참조하십시오. 국가/지역의 지리적 위치 정확도 수준이 낮은 경우 알 수 없는 국가/지역(Unknown Country)를 선택하여 전체 적용 범위에 해당 규칙이 적용되도록 합니다.다음(Next)을 클릭하면 작업 및 로그(Action and Log) 화면이 나타납니다.

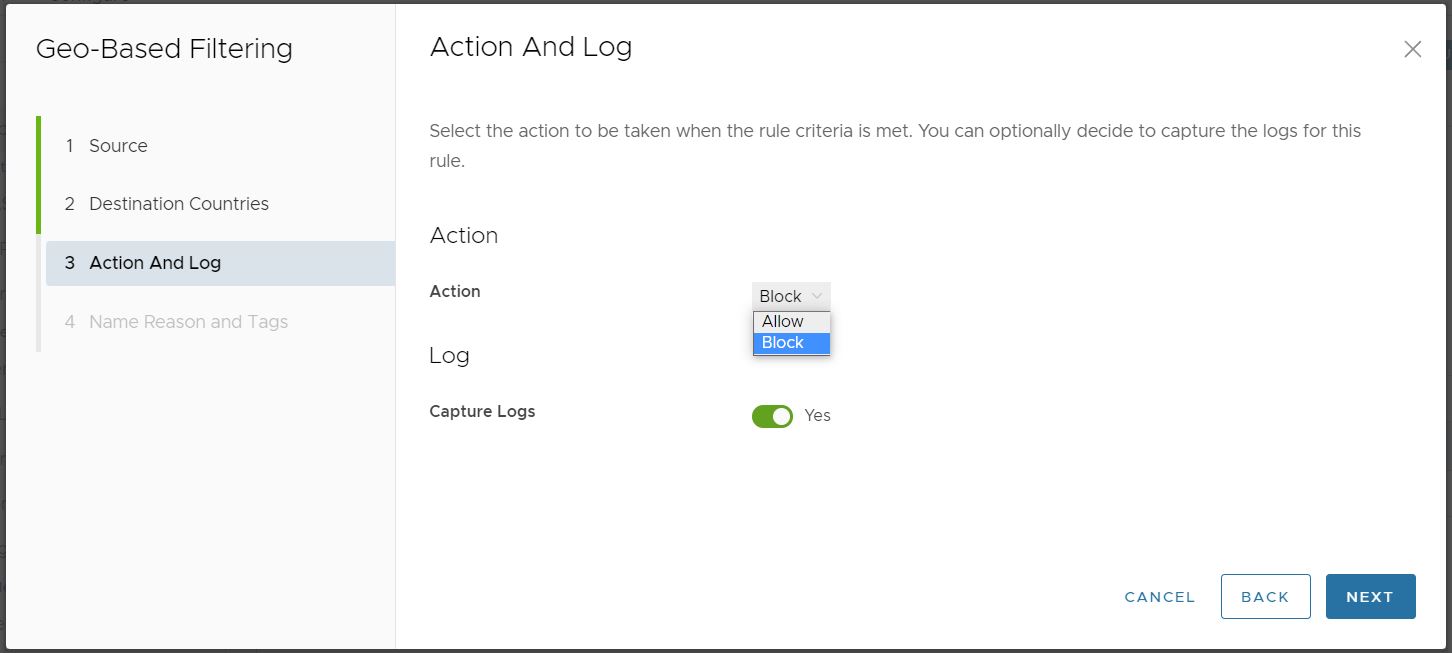

- 작업 및 로그(Action and Log) 화면에서 정책에 정의된 규칙 조건이 충족될 때 수행할 차단(Block) 또는 허용(Allow)을 작업(Action) 드롭다운 메뉴에서 선택합니다.

다음으로 규칙이 트래픽에 적용될 때 로그 캡처(Capture Logs)를 사용할지 여부를 지정합니다.

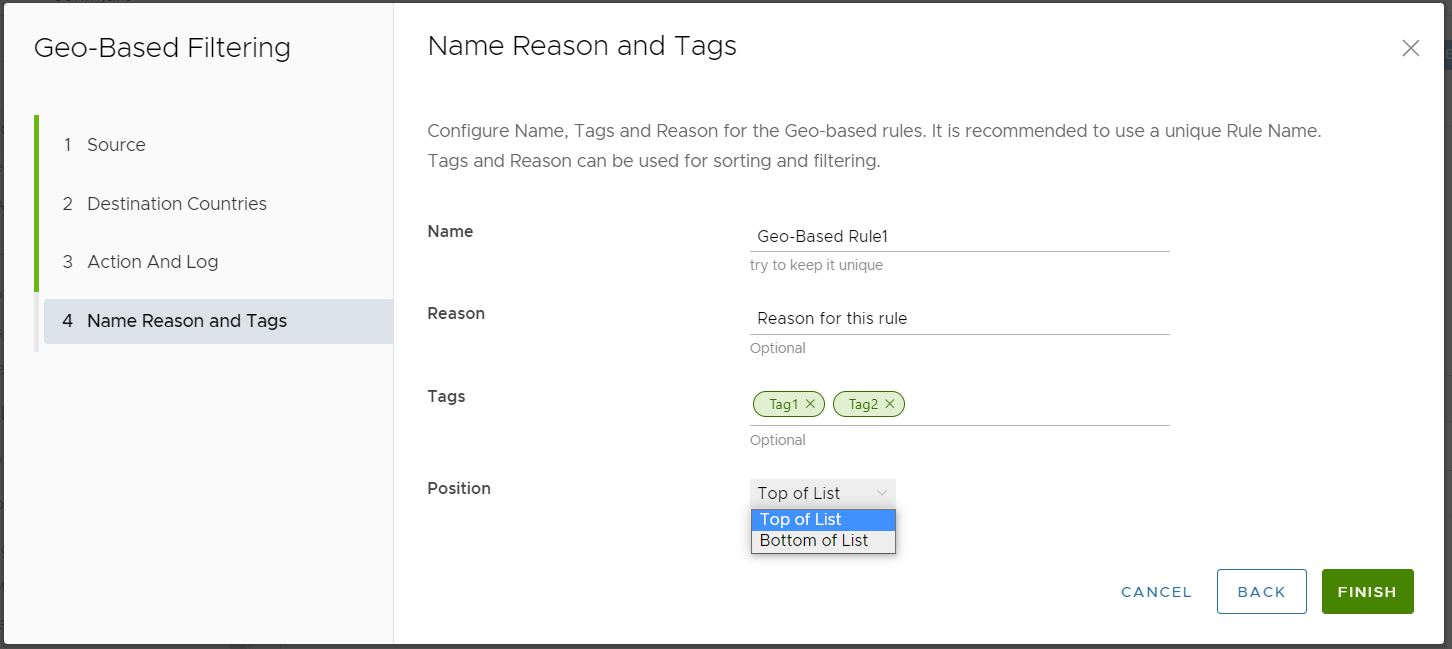

다음(Next)을 클릭하면 이름, 이유 및 태그(Name, Reasons, and Tags) 화면이 나타납니다.

- 이름, 이유 및 태그(Name, Reasons, and Tags) 화면의 URL 필터링 규칙 목록에서 고유한 규칙 이름(필수), 태그(사용되는 경우), 이유(필요한 경우) 및 규칙의 위치를 구성합니다(옵션은 '목록 맨 위(Top of List)' 또는 '목록 맨 아래(Bottom of List)').

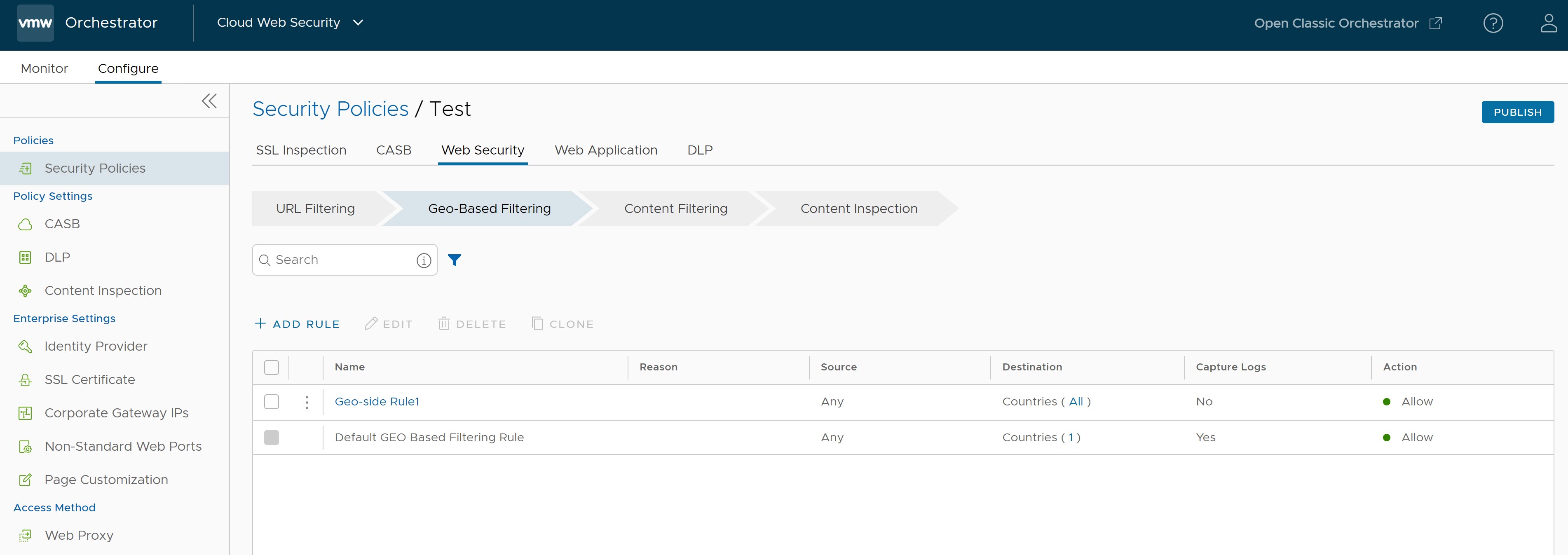

- 마침(Finish)을 클릭하면 새로 생성된 지리 기반 필터링 규칙이 지리 기반 필터링(Geo-Based Filterin) 목록에 나타납니다.

- 새 보안 정책 규칙을 적용하려면 규칙을 선택하고 화면의 오른쪽 상단 모서리에 있는 게시(Publish) 버튼을 클릭합니다.

- 보안 정책을 게시한 후 보안 정책을 적용할 수 있습니다.

- 기존 보안 정책의 경우 정책의 확인란을 선택하여 다음 작업을 수행할 수 있습니다.

- 편집(Edit) - 기존 정책 규칙을 수정할 수 있습니다.

- 복제(Clone) - 기존 정책에서 정책을 복제할 수 있습니다.

- 삭제(Delete) - 정책을 삭제할 수 있습니다.

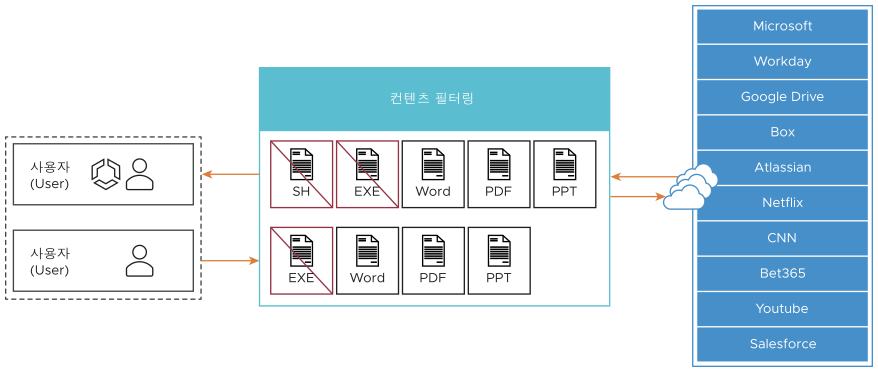

컨텐츠 필터링

- 필요한 컨텐츠 유형만 허용하여 공격 노출 영역을 줄입니다.

- 업로드와 다운로드 모두에 대한 컨텐츠를 제어합니다.

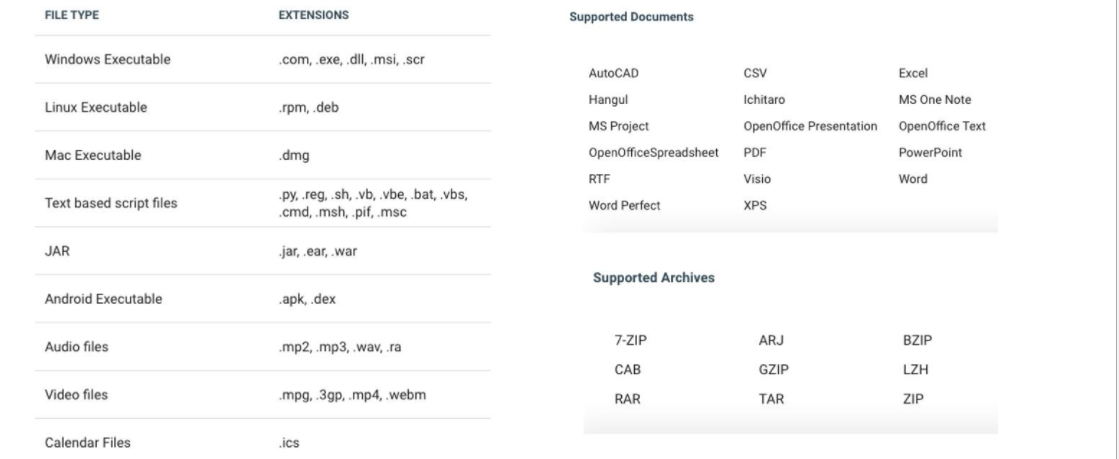

다음 문서 및 파일 유형이 지원됩니다.

컨텐츠 필터링에 대한 기본 규칙은 다음과 같습니다.

컨텐츠 필터링에 대한 기본 규칙은 다음과 같습니다.- 모든 다운로드가 허용되지만 유해한 컨텐츠에 대한 바이러스 스캔이 먼저 진행됩니다.

- 검사 없이 모든 업로드가 허용됩니다.

참고: 바이러스 스캔 시 다운로드에서 유해한 컨텐츠를 감지하면 해당 다운로드가 차단되고 이벤트에 기록됩니다.

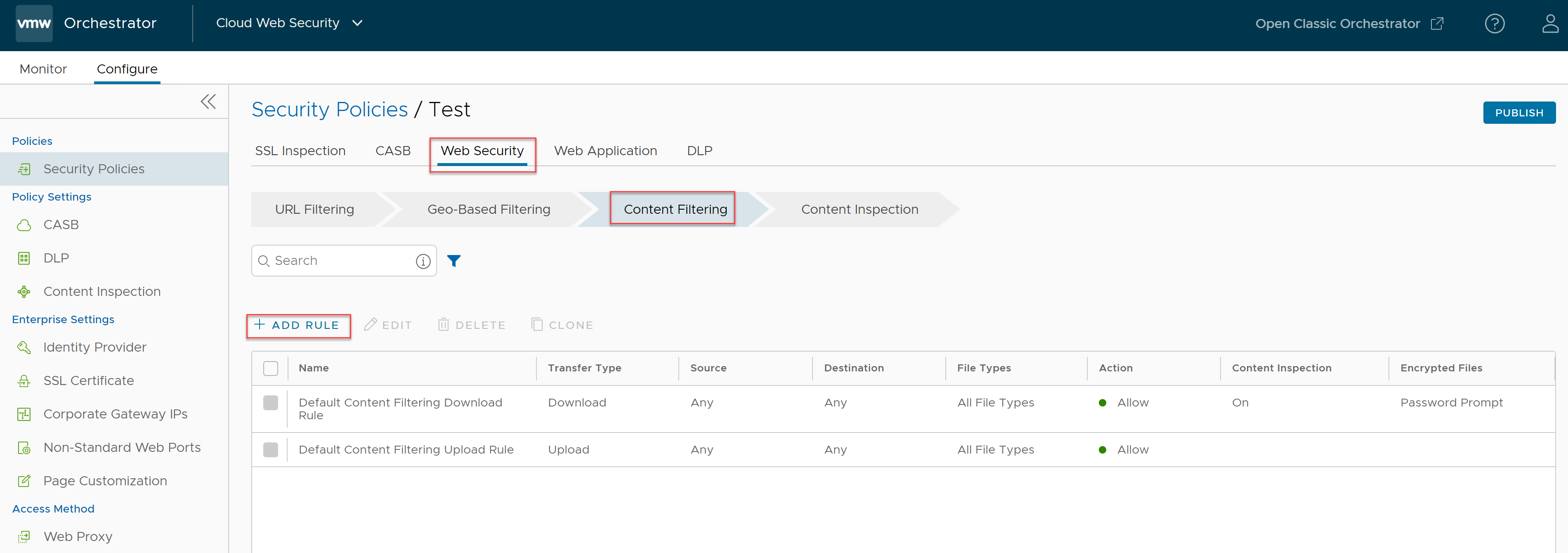

- 으로 이동합니다.

- 컨텐츠 필터링 규칙을 구성할 보안 정책을 선택합니다.

- 선택한 보안 정책(Security Policies) 화면에서 웹 보안(Web Security) 탭을 클릭합니다.

- 컨텐츠 필터링(Content Filtering) 탭에서 + 규칙 추가(+ ADD RULE)를 클릭합니다.

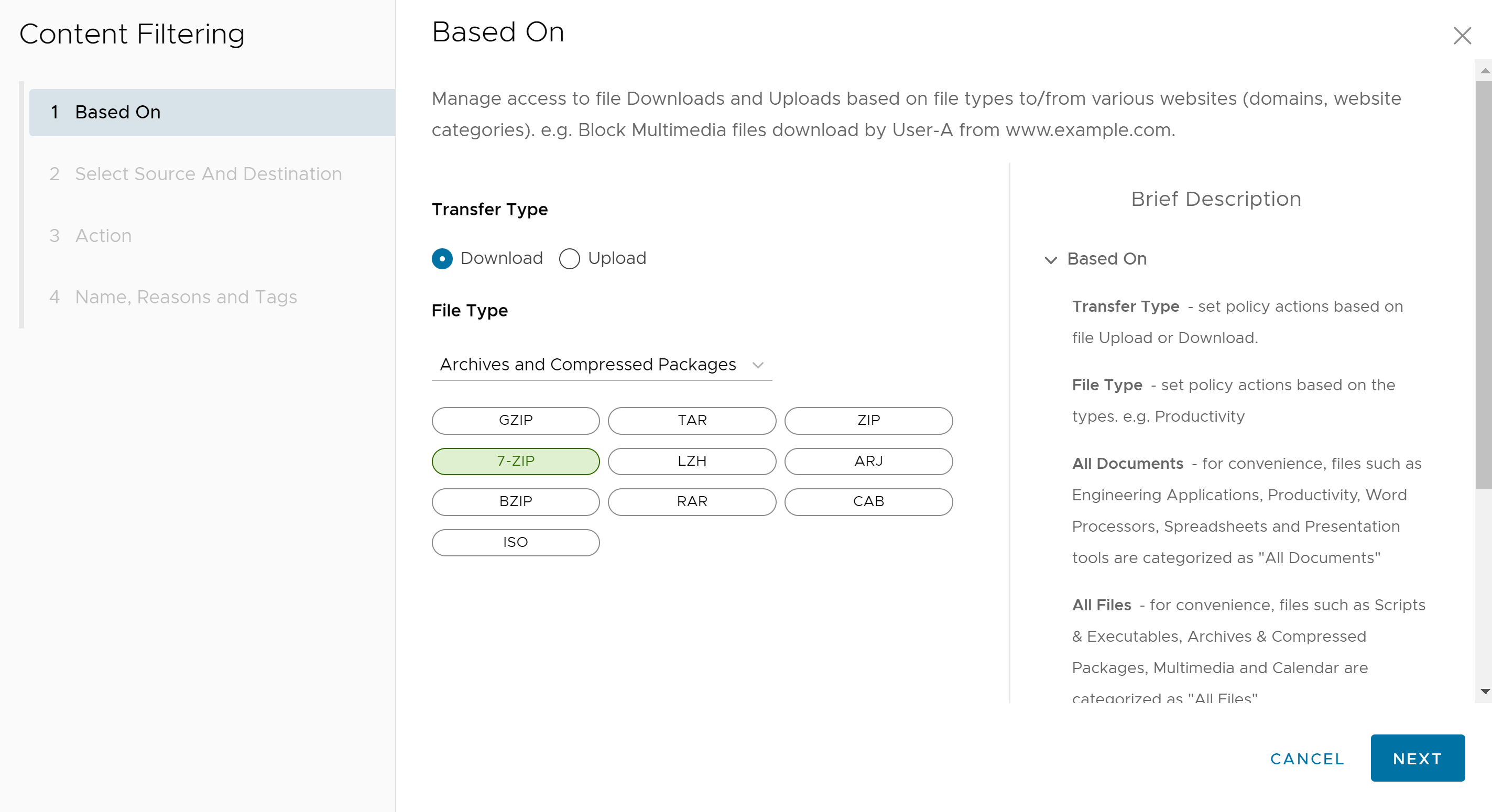

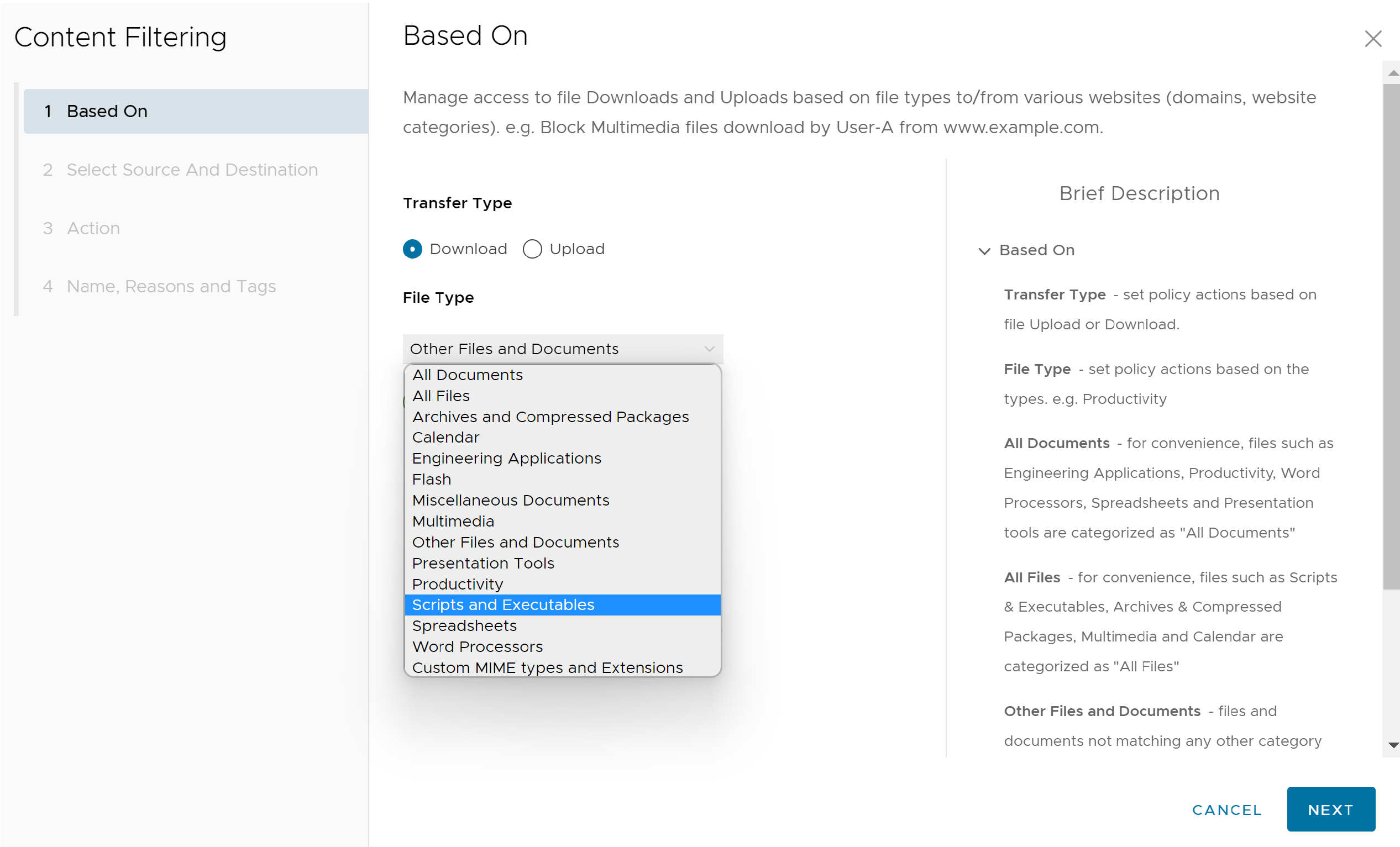

기준(Based On) 화면이 나타납니다.

- 기준(Based On) 화면에서 다음과 같은 설정을 구성하여 다양한 웹 사이트로 들어오거나 웹 사이트에서 나가는 파일 유형에 따라 파일 다운로드 및 업로드에 대한 액세스를 관리합니다.

- 전송 유형(Transfer Type)에 대해 다운로드(Download) 또는 업로드(Upload) 라디오 버튼을 선택합니다. 두 옵션을 모두 선택할 수는 없습니다. 다운로드 및 업로드 규칙을 모두 원할 경우 두 개의 별도 규칙이 필요합니다.

- 파일 유형(File Type) 드롭다운 메뉴에서 파일 유형을 선택합니다.

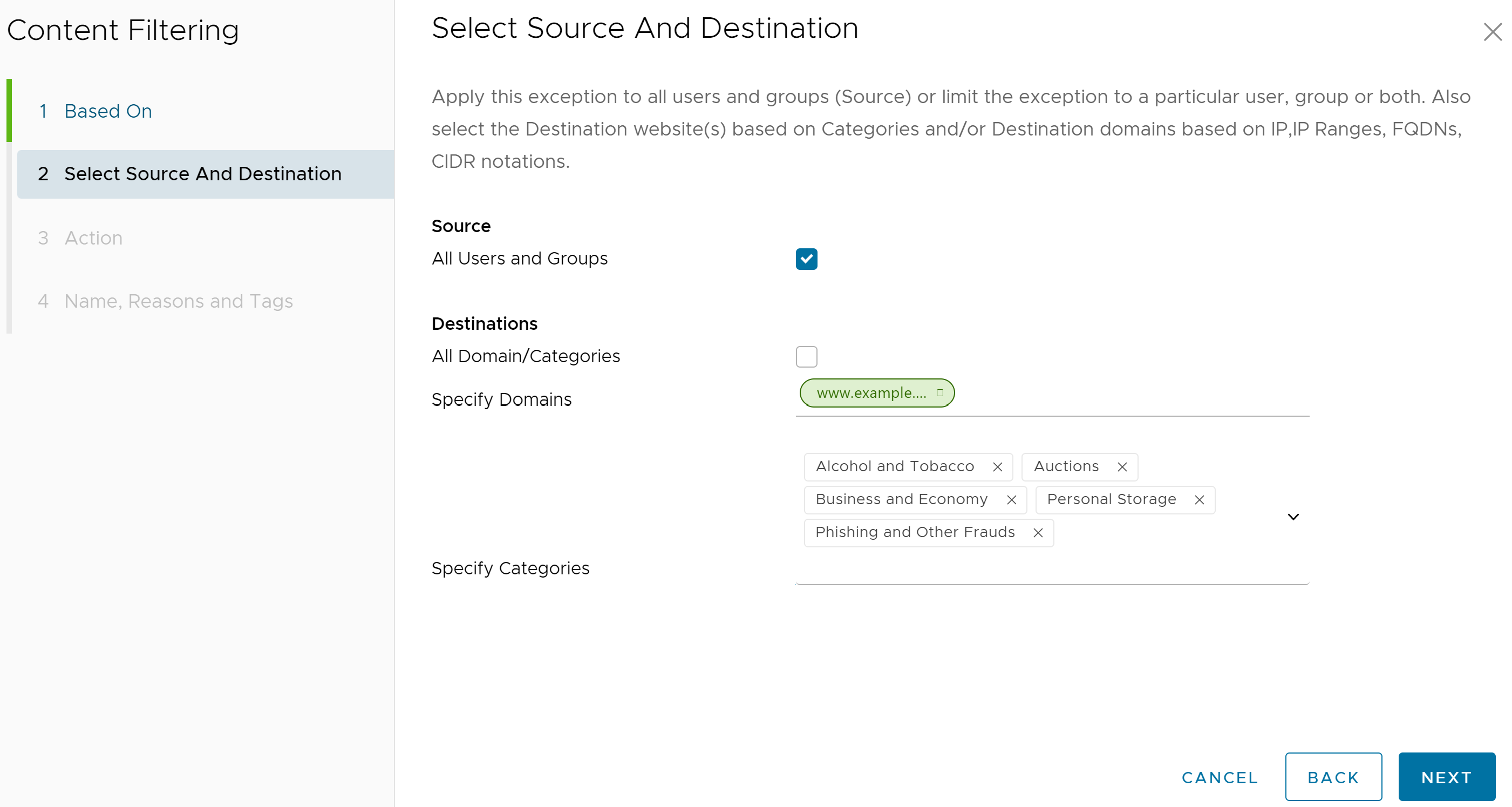

- 다음(Next)을 클릭하면 소스 및 대상 선택(Select Source and Destination) 화면이 나타납니다.

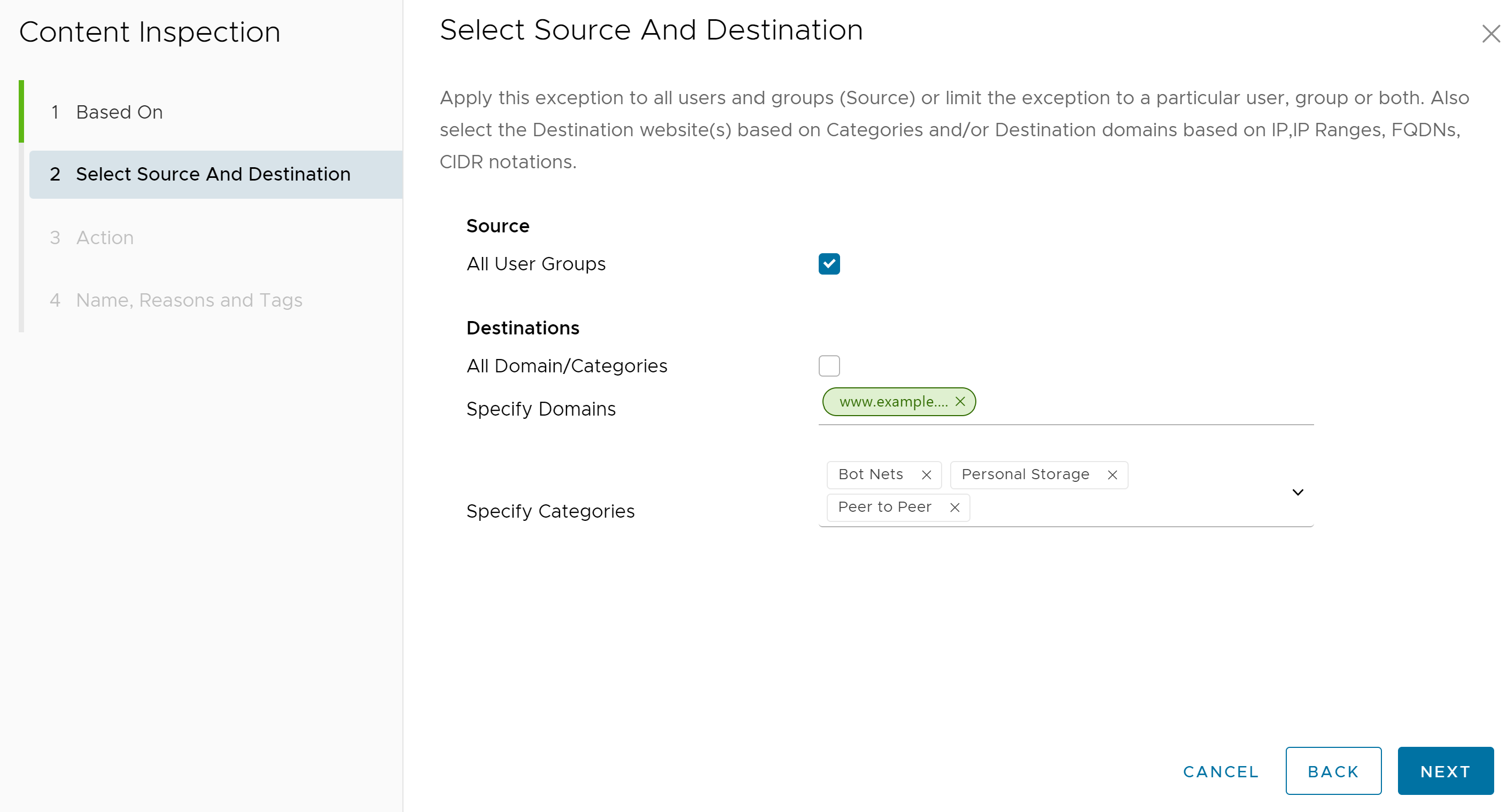

- 소스 및 대상 선택(Select Source and Destination) 화면에서 규칙 또는 예외를 적용할 소스 및 대상을 선택합니다.

- 소스(Source)에서 모든 사용자 및 그룹에 규칙을 적용하려면 모든 사용자 및 그룹(All Users and Groups) 확인란을 선택하거나 사용자 및 그룹을 지정하려면 해당 확인란을 선택 취소합니다.

- 대상(Destinations)에서 모든 도메인/범주(All Domain/Categories) 확인란을 선택하여 규칙을 사용 가능한 모든 도메인 및 범주에 적용하거나, 이 확인란을 선택 취소하여 규칙에 적용할 도메인 및 범주를 지정합니다.

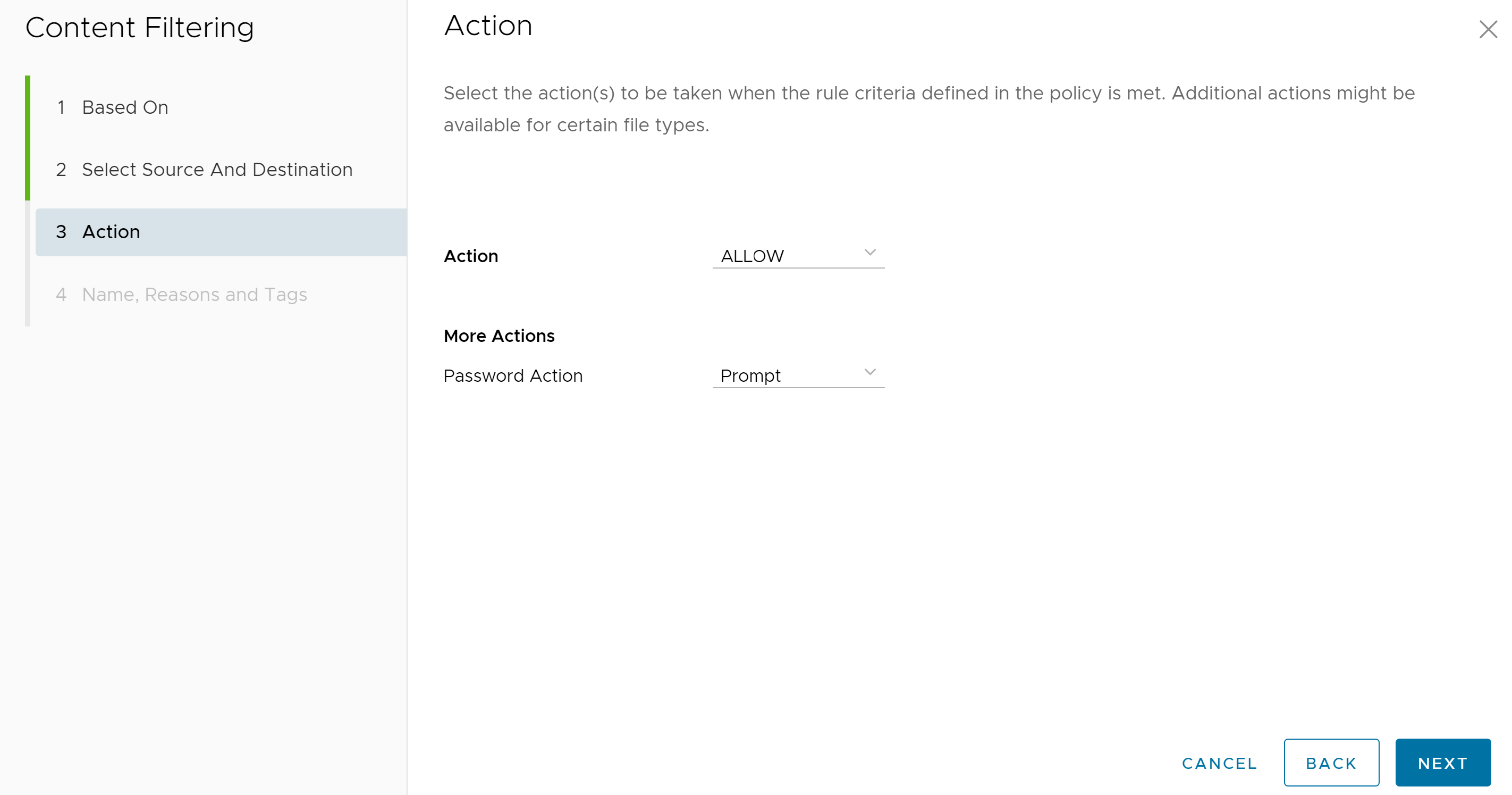

- 다음(Next)을 클릭하면 작업(Action) 화면이 나타납니다.

- 작업(Action) 화면에서 정책에 정의된 규칙 조건이 충족될 때 수행할 차단(Block) 또는 허용(Allow)을 작업(Action) 드롭다운 메뉴에서 선택합니다. 또한 특정 파일 유형에 대해 암호 작업(Password Action)(프롬프트(Prompt), 허용(Allow) 또는 차단(Block))을 설정할 수 있습니다.

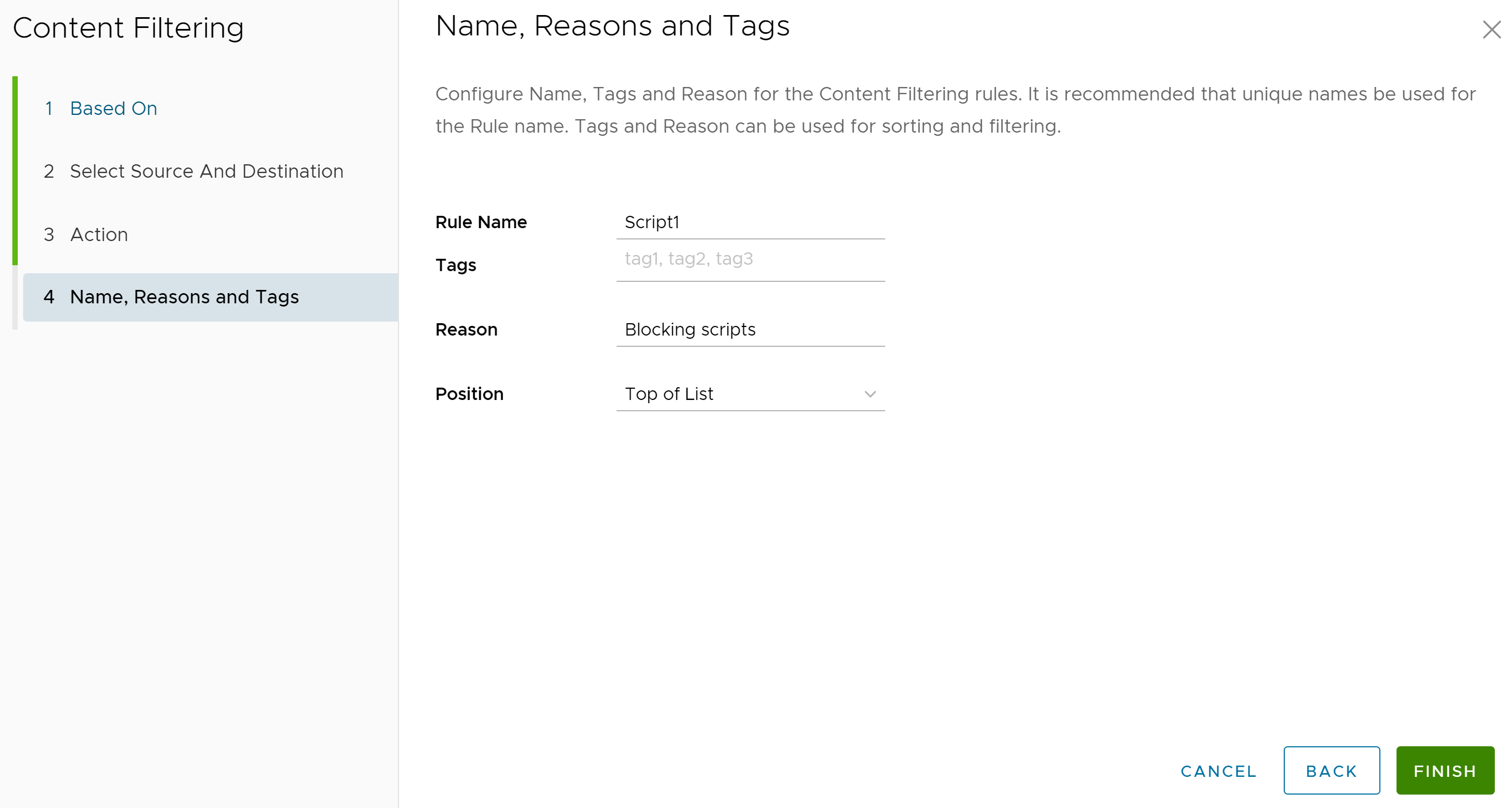

다음(Next)을 클릭하면 이름, 이유 및 태그(Name, Reasons, and Tags) 화면이 나타납니다.

- 이름, 이유 및 태그(Name, Reasons, and Tags) 화면의 컨텐츠 필터링 규칙 목록에서 고유한 규칙 이름(필수), 태그(사용되는 경우), 이유(필요한 경우) 및 규칙의 위치를 구성합니다(옵션은 '목록 맨 위(Top of List)' 또는 '목록 맨 아래(Bottom of List)').

참고: 위치(Position) 필드는 컨텐츠 필터링 규칙 목록의 규칙 위치를 지정합니다.

- 완료(Finish)를 클릭하면 새로 생성된 컨텐츠 필터링 규칙이 컨텐츠 필터링(Content Filtering) 목록에 나타납니다.

- 사용자는 컨텐츠 필터링에서 다른 규칙 구성, 다른 보안 정책 범주 구성 등의 옵션을 사용할 수 있으며 완료되면 게시(Publish) 버튼을 클릭하여 보안 정책을 게시합니다.

- 보안 정책을 게시한 후 보안 정책을 적용할 수 있습니다.

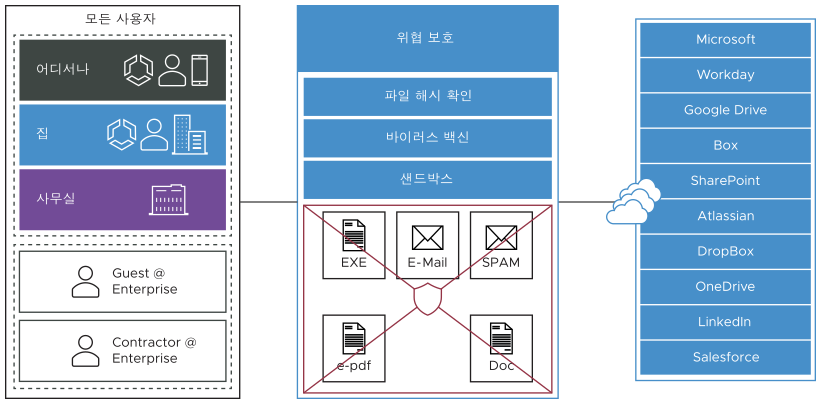

컨텐츠 검사

컨텐츠 검사는 맬웨어 컨텐츠가 있는 활성 사이트로부터 보호하고, 알려진 위협 및 "0일" 위협으로부터 보호합니다. 지금까지 허용된 컨텐츠가 유해한지 여부가 검사될 수 있습니다.

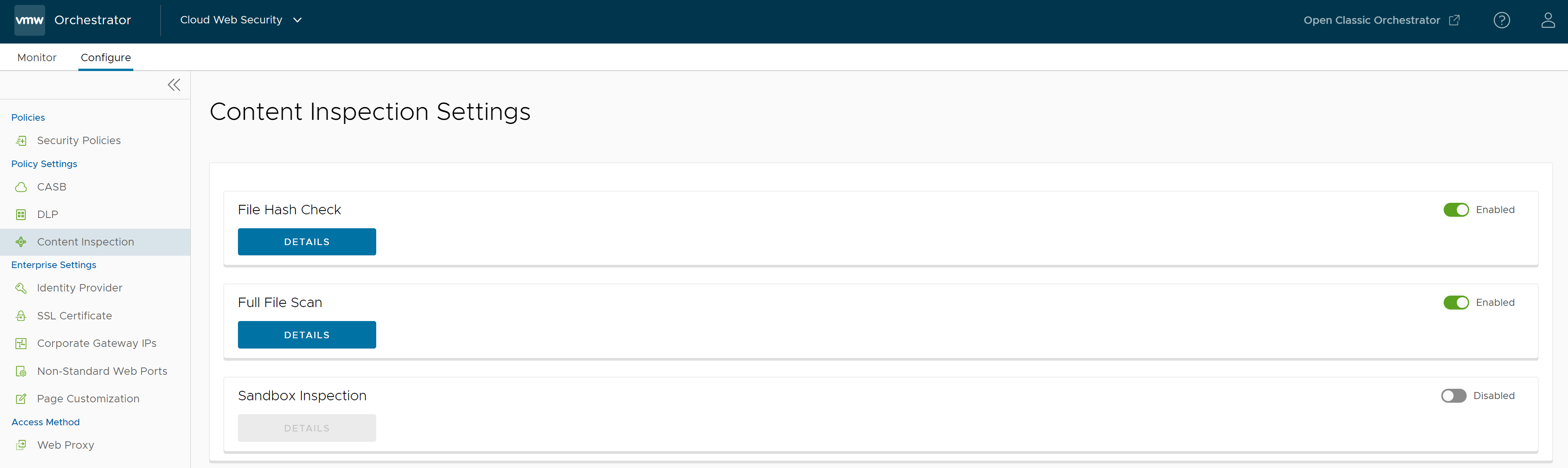

- 파일 해시 검사: 파일이 Cloud Web Security 데이터베이스에 저장된 알려진 파일 해시와 일치하는지 스캔합니다. 파일 해시는 고유한 값으로 50개 이상의 AV 엔진의 결과와 비교됩니다. 해시 검사의 결과는 클린, 악성 또는 알 수 없음일 수 있습니다. 클린인 경우 네트워크에서 해당 파일이 허용됩니다. 악성 파일은 삭제됩니다. 알 수 없음인 경우 선택된 옵션에 따라 파일이 삭제되거나 바이러스 백신 스캔으로 전송됩니다. 기본적으로 이 옵션은 정책에 대해 활성화되어 있습니다.

- 바이러스 백신 스캔: Cloud Web Security 바이러스 백신 애플리케이션은 파일에 알려진 바이러스 및 맬웨어 서명이 있는지 스캔합니다. 파일이 알려진 바이러스 또는 맬웨어와 일치하면 파일이 삭제됩니다. 파일이 알려진 바이러스/맬웨어와 일치하지 않을 경우 선택된 옵션에 따라 삭제되거나 샌드박스로 전송됩니다. 기본적으로 이 옵션은 정책에 대해 활성화되어 있습니다.

- 샌드박스: 샌드박스는 다음 두 가지 방법으로 파일을 안전하게 분석할 수 있는 포함된 환경입니다.

- 고정 분석: 라이브러리, 가져온 함수에서 파일을 검사하고, 문자열, 사용된 링크 메서드 등에서 코드를 스캔합니다.

- 동적 분석: 포함된 환경에서 파일을 실행하고, 동작에 따라 파일이 감염되었는지 여부를 판단합니다. 동적 분석은 처리하는 데 훨씬 더 많은 시간이 소요됩니다.

기본적으로 샌드박스 검사는 정책에 대해 비활성화되어 있습니다. 페이지에서 샌드박스 검사를 활성화할 수 있습니다.

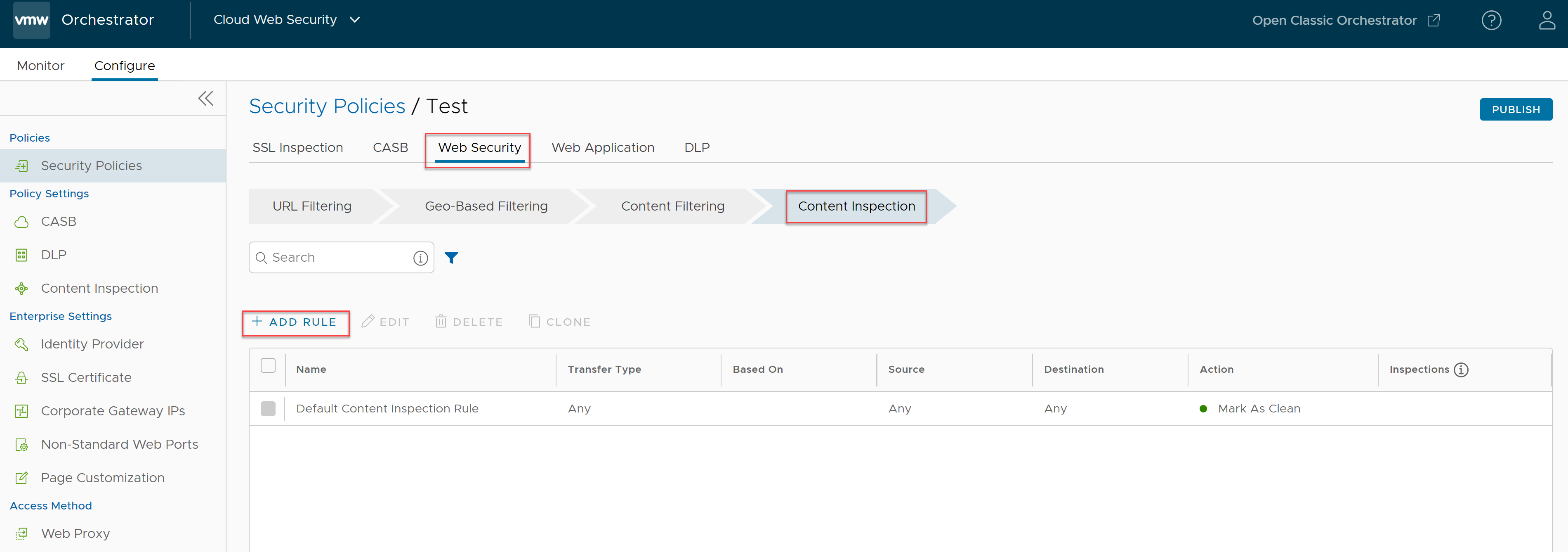

- 으로 이동합니다.

- 컨텐츠 검사 규칙을 구성할 보안 정책을 선택합니다.

- 선택한 보안 정책(Security Policies) 화면에서 웹 보안(Web Security) 탭을 클릭합니다.

- 컨텐츠 검사(Content Inspection) 탭에서 + 규칙 추가(+ ADD RULE)를 클릭합니다.

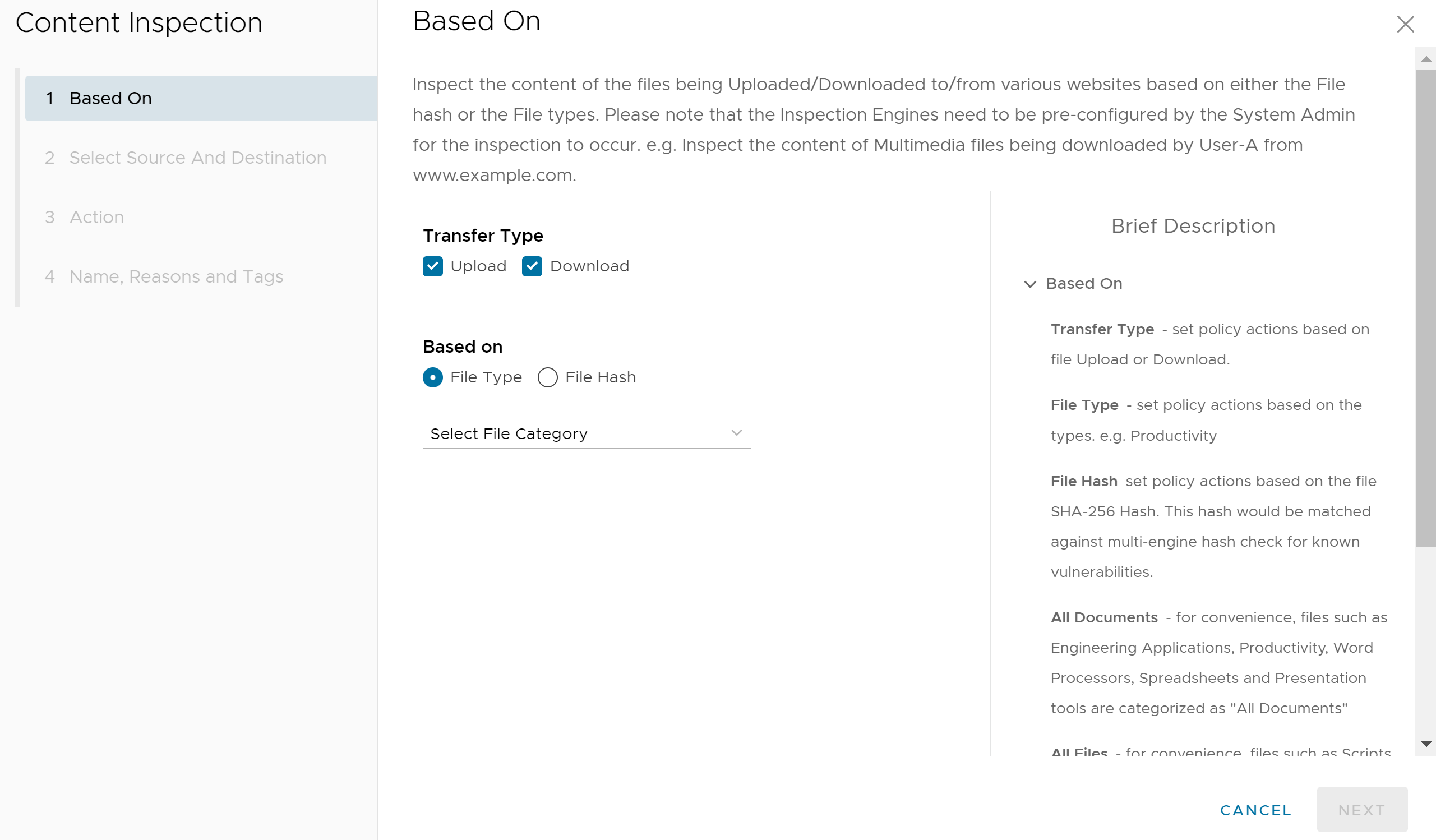

기준(Based On) 화면이 나타납니다.

- 기준(Based On) 화면에서 파일 해시 또는 파일 유형을 기준으로 다양한 웹 사이트에서 업로드/다운로드되는 파일의 컨텐츠를 검사하도록 다음 설정을 구성합니다.

- 전송 유형(Transfer Type)에 대해 다운로드(Download) 또는 업로드(Upload) 라디오 버튼을 선택하거나 두 가지 유형을 모두 선택하십시오.

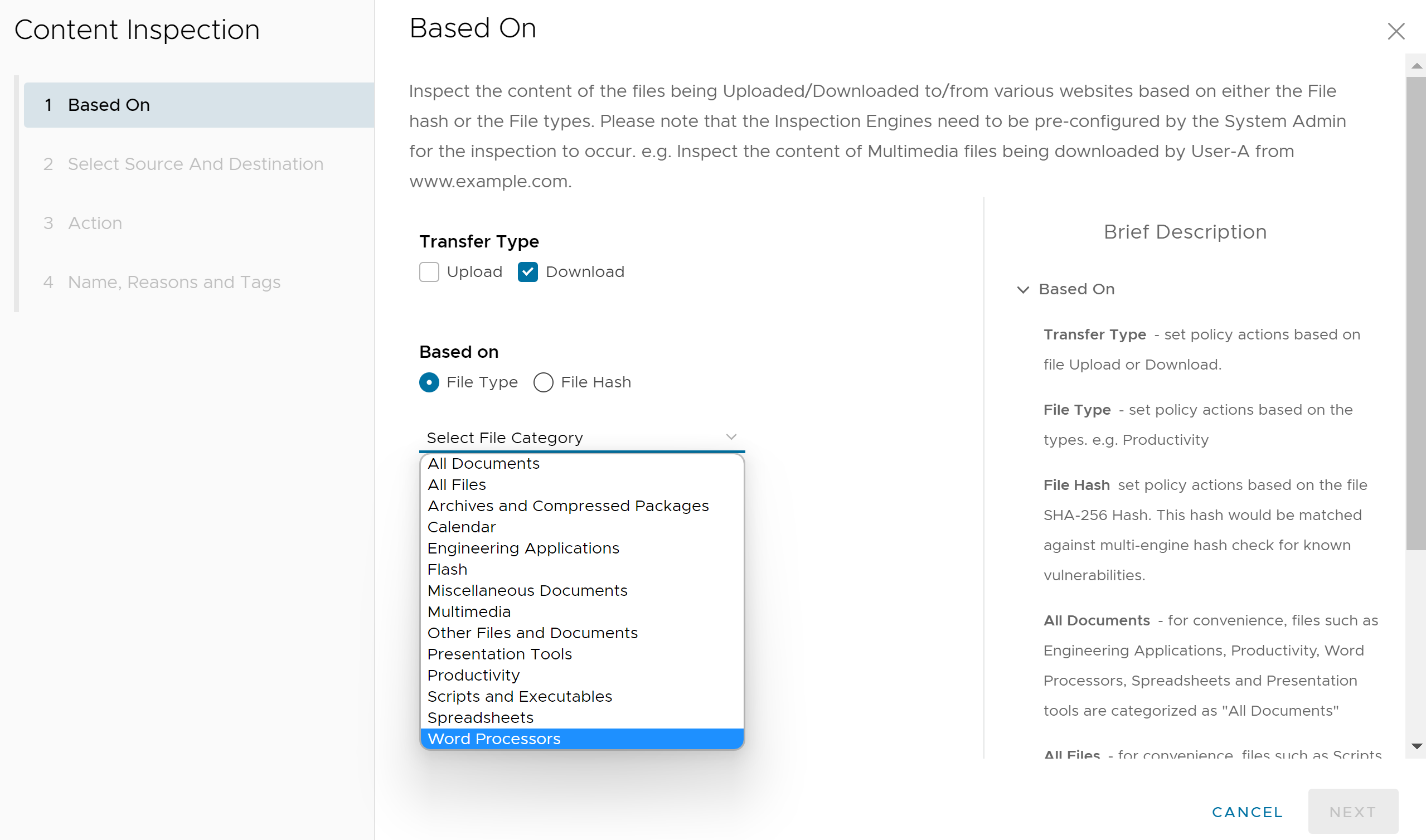

- 기준(Based on)에서 파일 유형(File Type) 또는 파일 해시(File Hash)를 선택하여 검사가 파일 유형 또는 파일 해시 중 어떤 항목을 기준으로 파일을 검색할지 지정합니다. (둘 다 선택할 수는 없습니다.)

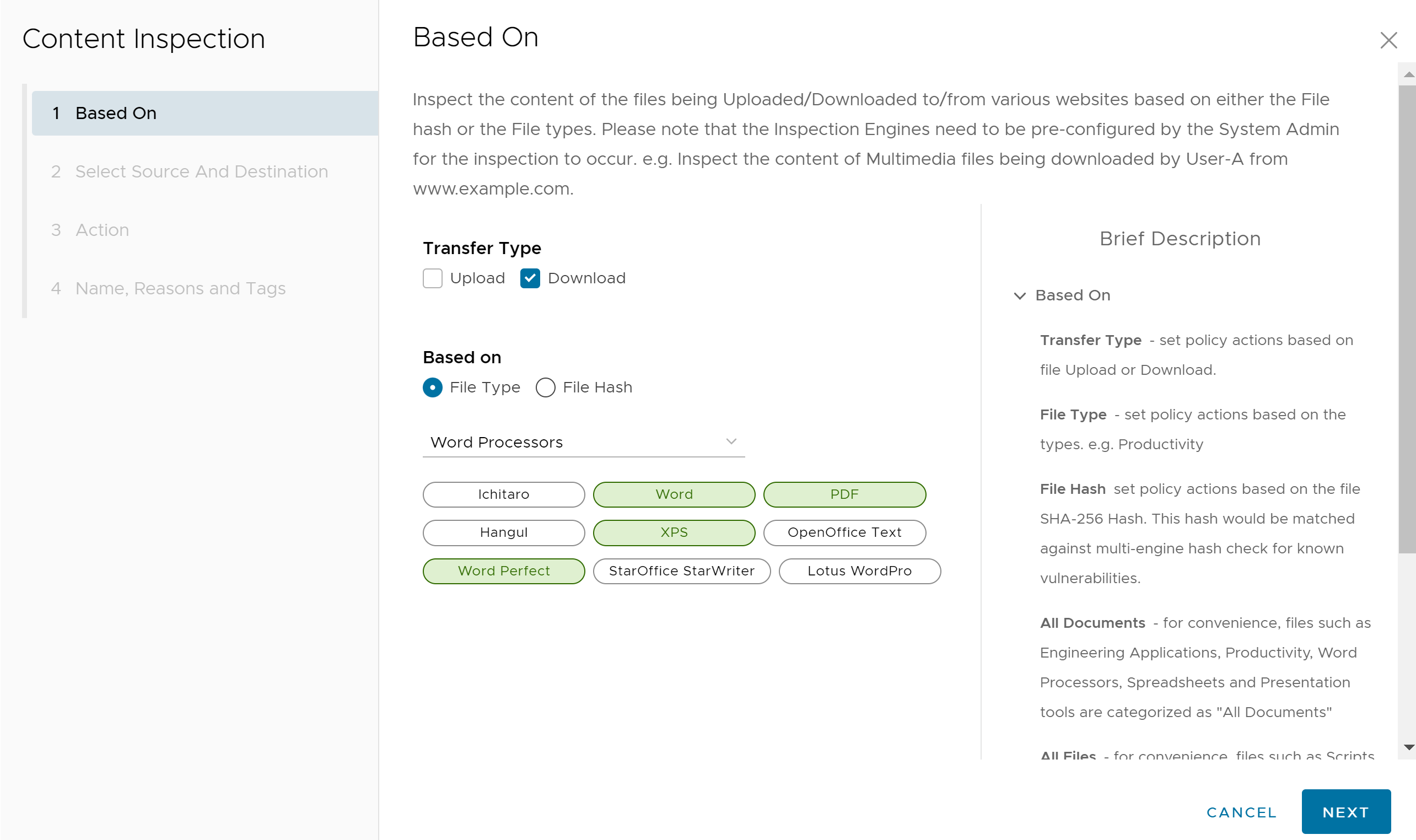

- 파일 유형(File Type)을 선택하는 경우 드롭다운 메뉴에서 범주를 선택합니다. 예를 들어 다운로드한 파일이 Word, XPS, OpenOffice Text 및 Word Perfect와 같은 나열된 워드 프로세서 파일 유형과 일치하는지 검사하도록 규칙을 구성할 수 있습니다.

- 파일 해시(File Hash)를 선택하는 경우 해당 텍스트 상자에 SHA-256 해시를 입력합니다.

- 파일 유형(File Type)을 선택하는 경우 드롭다운 메뉴에서 범주를 선택합니다. 예를 들어 다운로드한 파일이 Word, XPS, OpenOffice Text 및 Word Perfect와 같은 나열된 워드 프로세서 파일 유형과 일치하는지 검사하도록 규칙을 구성할 수 있습니다.

- 다음(Next)을 클릭하면 소스 및 대상 선택(Select Source and Destination) 화면이 나타납니다.

- 전송 유형(Transfer Type)에 대해 다운로드(Download) 또는 업로드(Upload) 라디오 버튼을 선택하거나 두 가지 유형을 모두 선택하십시오.

- 소스 및 대상(Source and Destination) 화면이 나타나면 규칙을 적용할 소스 및 대상을 선택합니다.

- 소스(Source)에서 모든 사용자 및 그룹에 규칙을 적용하려면 모든 사용자 및 그룹(All Users and Groups) 확인란을 선택하거나 사용자 및 그룹을 지정하려면 해당 확인란을 선택 취소합니다.

- 대상(Destinations)에서 모든 도메인/범주(All Domain/Categories) 확인란을 선택하여 규칙을 사용 가능한 모든 도메인 및 범주에 적용하거나, 이 확인란을 선택 취소하여 규칙에 적용할 도메인 및 범주를 지정합니다.

- 다음(Next)을 클릭하면 작업(Action) 화면이 나타납니다.

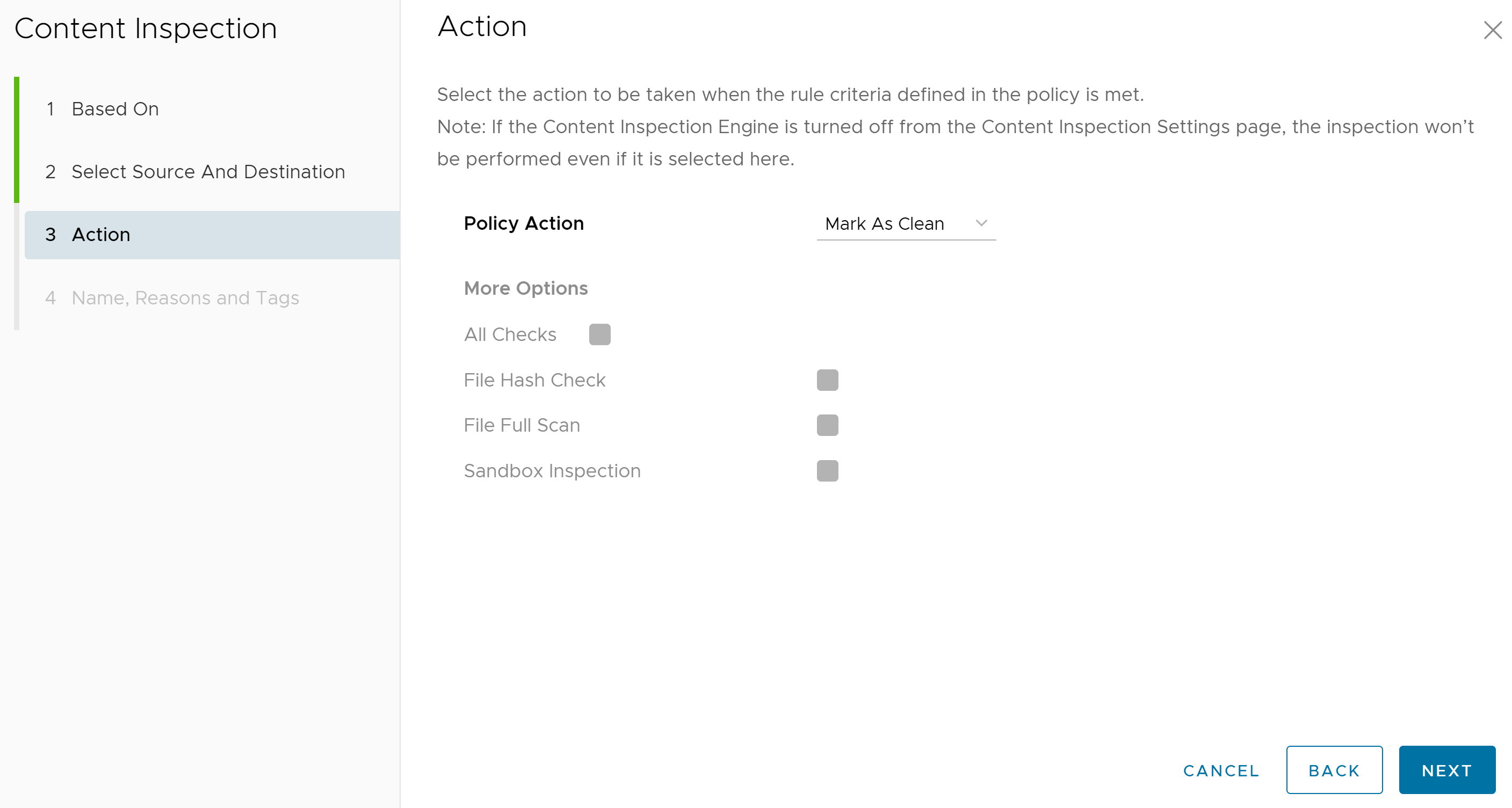

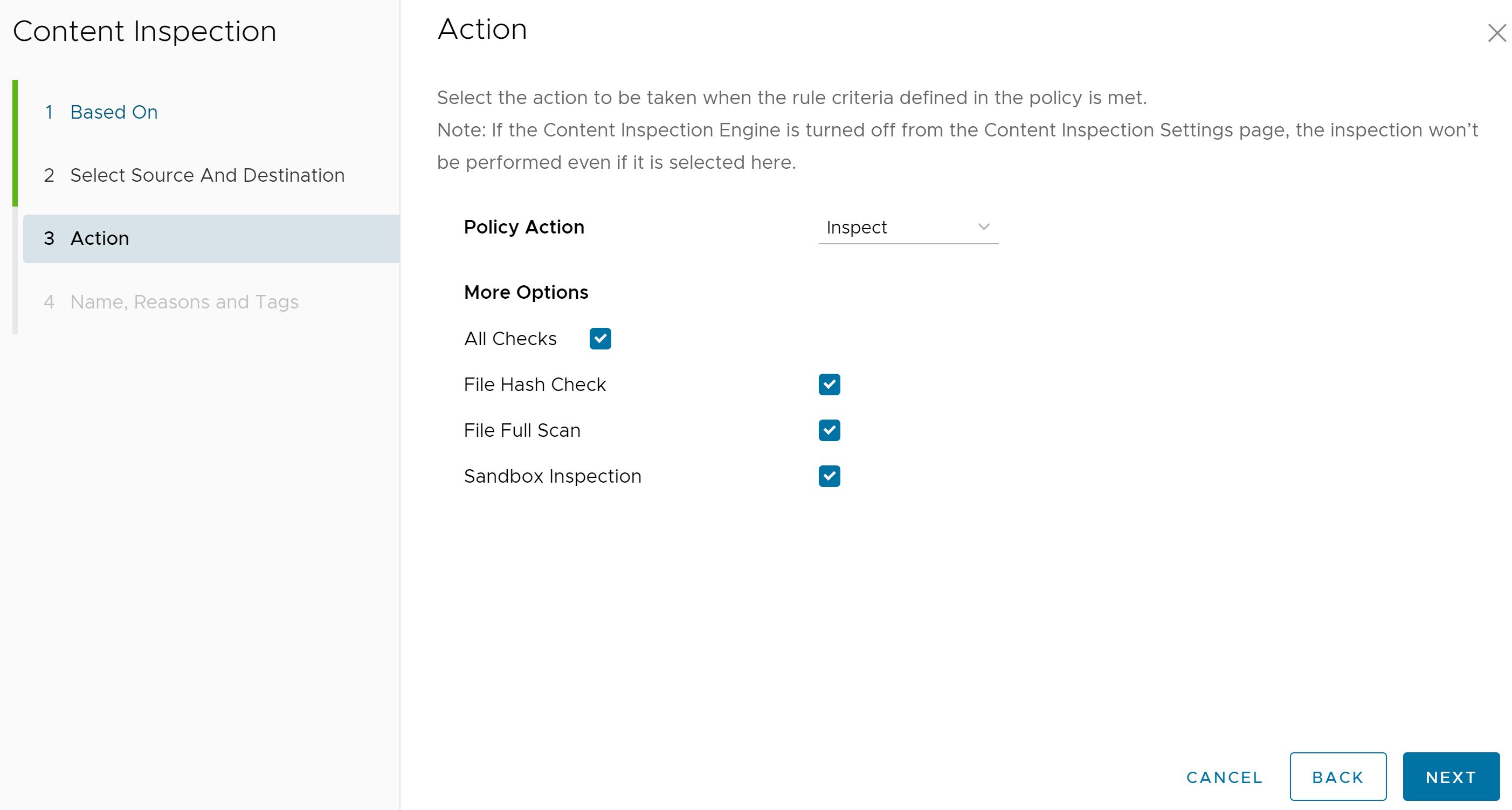

- 작업(Action) 화면의 정책 작업(Policy Action) 드롭다운 메뉴에서 클린으로 표시(Mark As Clean), 감염된 것으로 표시(Mark As Infected) 또는 검사(Inspect) 작업 중 하나를 선택합니다.

표 1. 정책 작업 설명 정책 작업 설명 클린으로 표시(Mark As Clean) 파일이 검사 없이 네트워크에 자동으로 허용됩니다. 감염된 것으로 표시(Mark As Infected) 파일은 자동으로 위험한 것으로 취급되고 삭제되며 네트워크에서 허용되지 않습니다. 검사(Inspect) 일치하는 파일에는 최대 3개의 다른 검사 옵션을 적용할 수 있으며 검사가 실패하면 파일이 삭제됩니다. - 클린으로 표시(Mark as Clean) 또는 감염된 것으로 표시(Mark as Infected) 정책 작업을 선택하면 검사 옵션(모든 검사(All Checks), 파일 해시 검사(File Hash Check), 파일 전체 스캔(File Full Scan), 샌드박스 검사(Sandbox Inspection))을 사용할 수 없습니다.

- 검사(Inspect) 정책 작업을 선택하면 최대 3개의 검사 옵션(파일 해시 검사(File Hash Check), 파일 전체 스캔(File Full Scan), 샌드박스 검사(Sandbox Inspection))을 선택할 수 있습니다.

참고: 모든 검사(All Checks) 옵션은 세 가지 옵션(파일 해시 검사(File Hash Check), 파일 전체 스캔(File Full Scan), 샌드박스 검사(Sandbox Inspection))이 모두 선택되었음을 의미합니다.

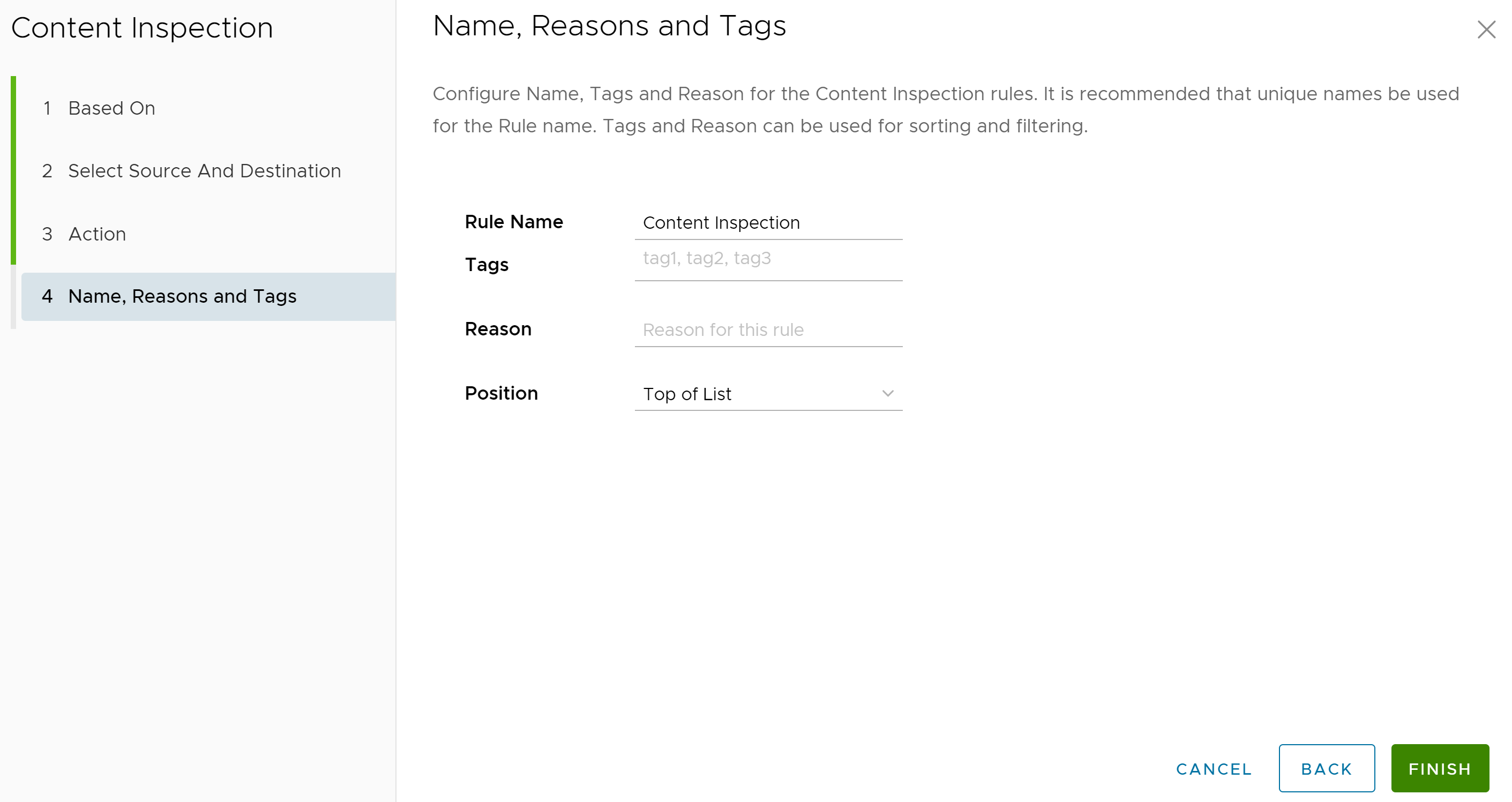

다음(Next)을 클릭하면 이름, 이유 및 태그(Name, Reasons, and Tags) 화면이 나타납니다.

- 클린으로 표시(Mark as Clean) 또는 감염된 것으로 표시(Mark as Infected) 정책 작업을 선택하면 검사 옵션(모든 검사(All Checks), 파일 해시 검사(File Hash Check), 파일 전체 스캔(File Full Scan), 샌드박스 검사(Sandbox Inspection))을 사용할 수 없습니다.

- 이름, 이유 및 태그(Name, Reasons, and Tags) 화면의 컨텐츠 검사 규칙 목록에서 고유한 규칙 이름(필수), 태그(사용되는 경우), 이유(필요한 경우) 및 규칙의 위치를 구성합니다(옵션은 '목록 맨 위(Top of List)' 또는 '목록 맨 아래(Bottom of List)').

참고: 위치(Position) 필드는 컨텐츠 검사 규칙 목록의 규칙 위치를 지정합니다.

- 완료(Finish)를 클릭하면 새로 생성된 컨텐츠 검사 규칙이 컨텐츠 검사(Content Inspection) 목록에 나타납니다.

- 사용자는 컨텐츠 필터링에서 다른 규칙 구성, 다른 보안 정책 범주 구성 등의 옵션을 사용할 수 있으며 완료되면 게시(Publish) 버튼을 클릭하여 보안 정책을 게시합니다.

- 보안 정책을 게시한 후 보안 정책을 적용할 수 있습니다.