이 섹션에서는 Azure AD(Active Directory)를 Cloud Web Security에 대한 IdP(ID 제공자)로 구성하는 방법을 소개합니다. 이를 통해 Cloud Web Security 정책을 사용자 이름 또는 그룹에서 일치하도록 구성하고 웹 및 DLP 로그에 사용자 액세스를 기록할 수 있습니다. 먼저 Azure AD 구성에 대해 알아본 후 VMware Cloud Orchestrator 구성을 살펴봅니다.

사전 요구 사항

Cloud Web Security를 통해 Azure Active Directory를 ID 제공자로 구성하려면 다음이 필요합니다.

- Azure 계정

- AD(Azure Active Directory) 테넌트

팁: Azure AD 테넌트 생성 프로세스는 여기에 설명되어 있습니다.

- Cloud Web Security가 활성화된 운영 VMware Cloud Orchestrator의 고객 엔터프라이즈. Orchestrator는 릴리스 4.5.0 이상을 사용해야 합니다.

Azure 구성

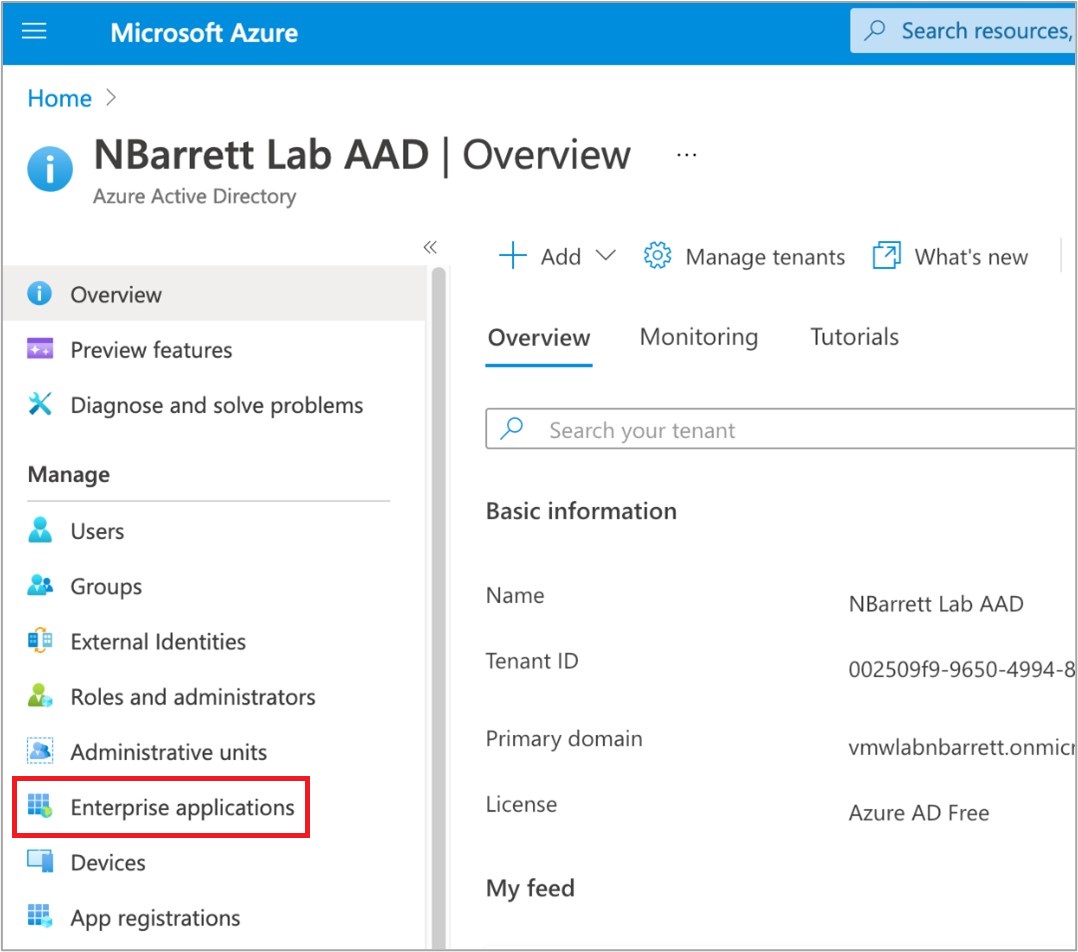

- Azure AD 테넌트에 대한 엔터프라이즈 자격 증명 또는 로컬 사용자를 사용하여 Azure Portal https://portal.azure.com/에 로그인합니다.

- 상단 검색 창에서 Active Directory를 검색하여 Azure Active Directory 서비스에 액세스합니다.

- 왼쪽 패널에서 엔터프라이즈 애플리케이션(Enterprise Applications)을 클릭합니다.

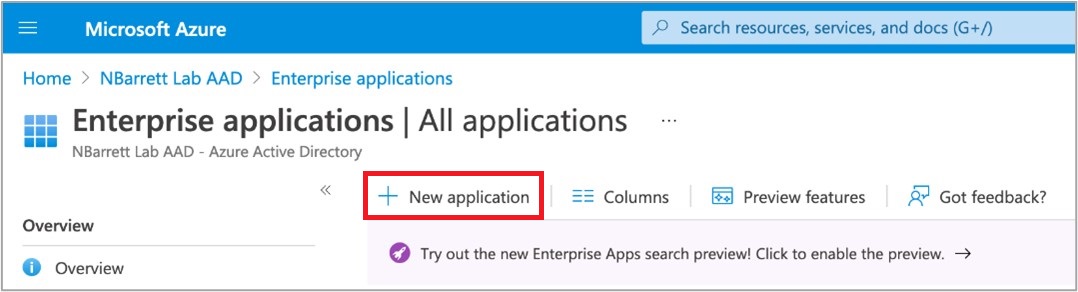

- 엔터프라이즈 애플리케이션(Enterprise Applications) 패널 맨 위에 있는 새 애플리케이션(New application)을 클릭합니다.

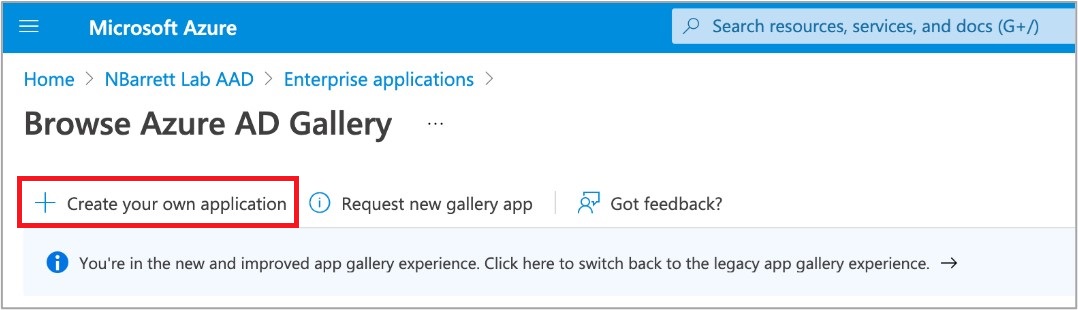

- 새 애플리케이션(New application) 패널 맨 위에 있는 자체 애플리케이션 생성(Create Your Own Application)을 클릭합니다.

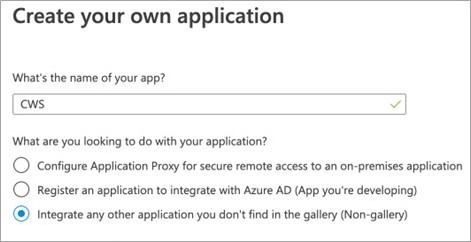

- 이름(예: CWS)을 입력하고 비갤러리(Non-gallery) 라디오 옵션이 선택되어 있는지 확인합니다.

- 자체 애플리케이션 생성(Create Your Own Application) 양식의 아래쪽에 있는 생성(Create)을 클릭합니다.

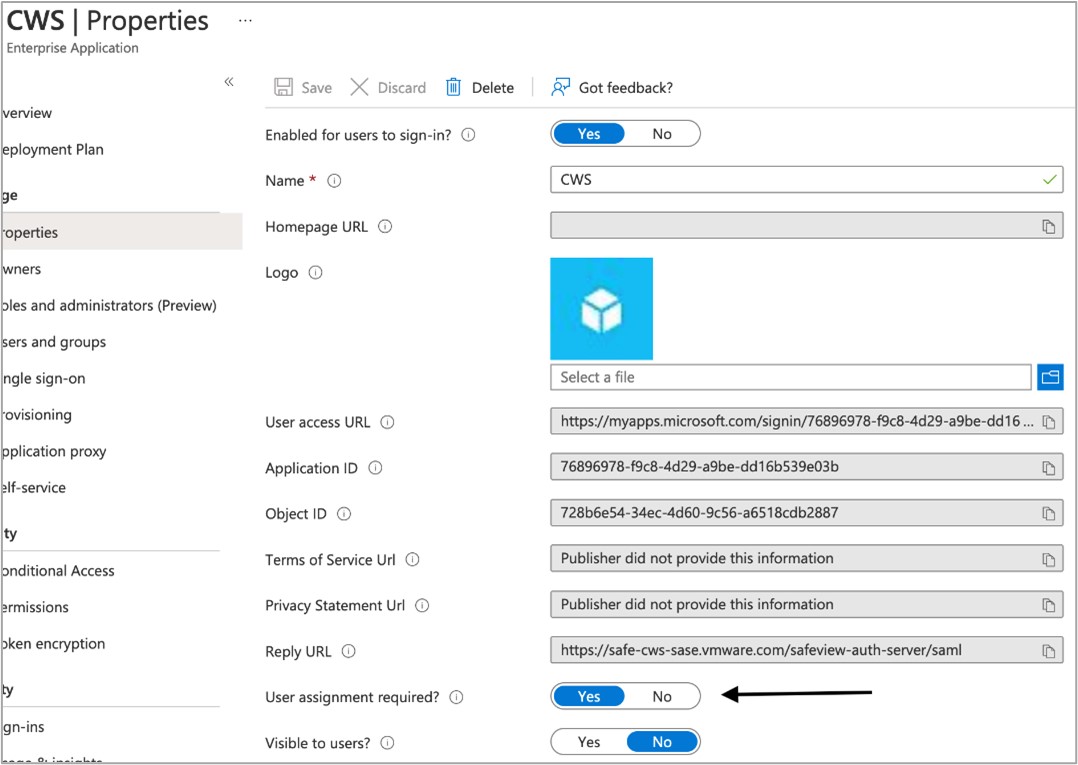

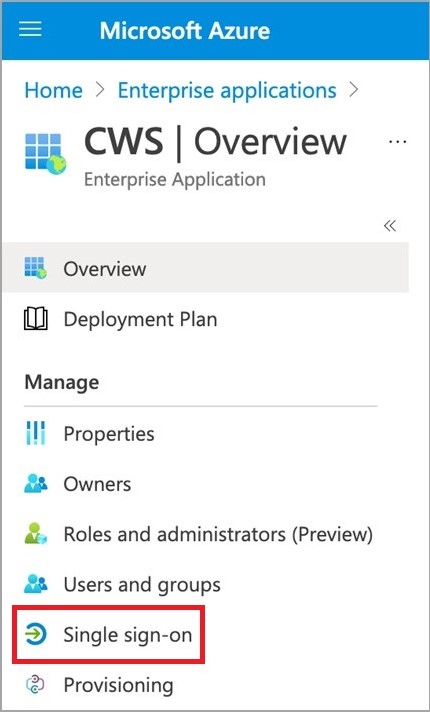

- CWS(Cloud Web Security) 엔터프라이즈 애플리케이션 페이지의 왼쪽 패널을 사용하여 Single sign-on 패널을 클릭합니다.

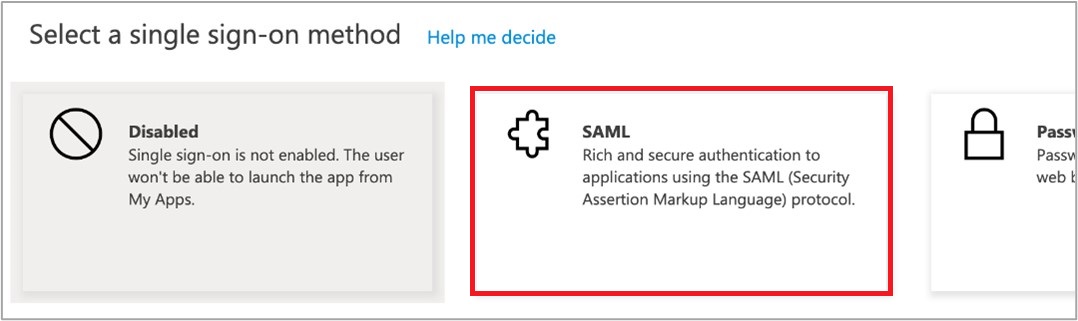

- 원하는 single sign-on 방법(single sign-on method)으로 SAML(Security Assertion Markup Language)을 클릭합니다.

- 아래와 같이 오른쪽 상단의 편집(edit) 연필 아이콘을 사용하여 섹션 (1)을 채웁니다. 필요한 모든 세부 정보를 입력한 후 팝오버 창 맨 위에 있는 저장(Save)을 클릭합니다.

필드 이름 필드 값 필드 설명 식별자(엔티티 ID)(Identifier (Entity ID)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata Azure AD는 여러 값을 허용합니다. 이 값으로 설정하고 기본값(Default) 확인란을 선택합니다. SAML AuthRequest 메시지에서 Cloud Web Security로 표시되는 엔티티 ID입니다. 응답 URL(ACS URL)(Reply URL (ACS URL)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Azure AD가 SAML 검증 페이로드를 리디렉션하는 URL입니다. 이를 통해 Cloud Web Security에서는 사용자가 성공적으로 인증되었음을 알게 됩니다. 로그온 URL(Sign-on URL) https://safe-cws-sase.vmware.com/safeview-auth-server/saml 이 URL은 Cloud Web Security로의 인증을 시작하는 Azure AD에 사용됩니다(Azure AD로 리디렉션하는 Cloud Web Security와 다름). 일반적으로는 사용되지 않습니다. - 섹션(3) 및 (4)의 다음 항목을 텍스트 편집기(예: Windows Notepad 또는 Mac TextEdit)에 복사합니다.

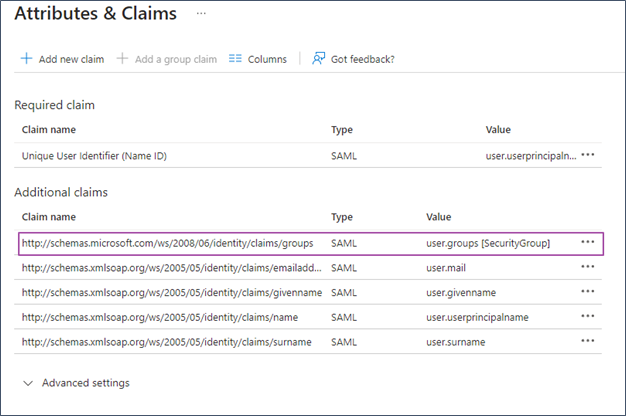

필드 이름 필드 설명 섹션(3) - 인증서(Base64)(Section (3) - Certificate) Azure AD가 SAML 검증에 서명하는 데 사용하는 키 쌍의 공용 키입니다. 이 키를 사용하면 Cloud Web Security는 검증이 Azure AD 통합을 통해 실제로 생성되었는지 검증할 수 있습니다. 이 파일을 다운로드하여 해당 내용을 편리하게 사용할 수 있도록 합니다. -----BEGIN CERTIFICATE-----로 시작하고 -----END CERTIFICATE-----로 끝나야 합니다. 섹션(4) - Azure AD 식별자(Section (4) - Azure AD Identifier) Azure AD IdP에 대한 SAML entityID입니다. 응답 URL의 페이로드(10단계 참조)에서 이 ID는 SAML 검증이 이 Azure AD 통합에서 나왔다는 것을 Cloud Web Security에 나타냅니다. 섹션(4) - 로그인 URL(Section (4) - Login URL) 사용자가 Azure AD에 로그인할 수 있도록 허용하기 위해(아직 로그인하지 않은 경우) Cloud Web Security가 리디렉션되는 Azure AD 로그인 URL입니다. - 사용자 특성 및 할당(User Attributes & Claims)의 오른쪽 상단 모서리에 있는 연필 아이콘을 클릭합니다.

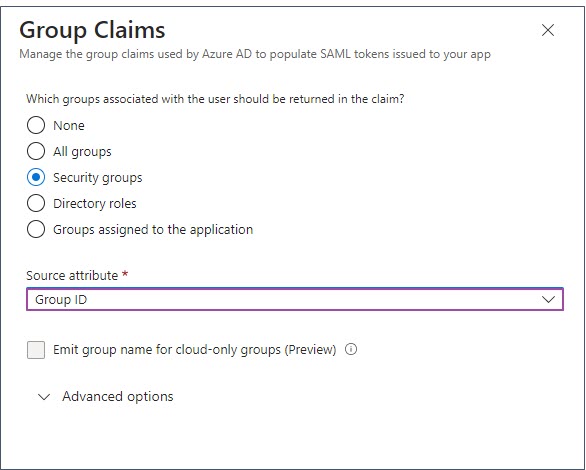

- 다음 설정을 사용하여 그룹 할당(Group Claim)을 추가합니다. "그룹 ID(Group ID)"를 소스 특성으로 선택합니다.

특성 및 할당(Attribute & Claims) 창에 그룹 할당이 추가됩니다.

특성 및 할당(Attribute & Claims) 창에 그룹 할당이 추가됩니다.

- 이제 Azure AD SAML 구성이 완료되었습니다.

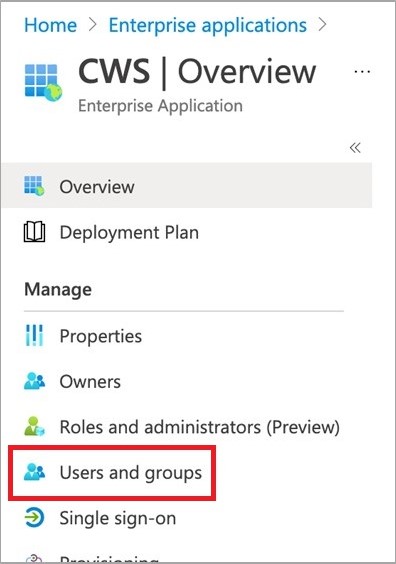

- Cloud Web Security 엔터프라이즈 애플리케이션(Enterprise applications) 페이지의 사용자 및 그룹(Users and Groups) 섹션을 클릭합니다.

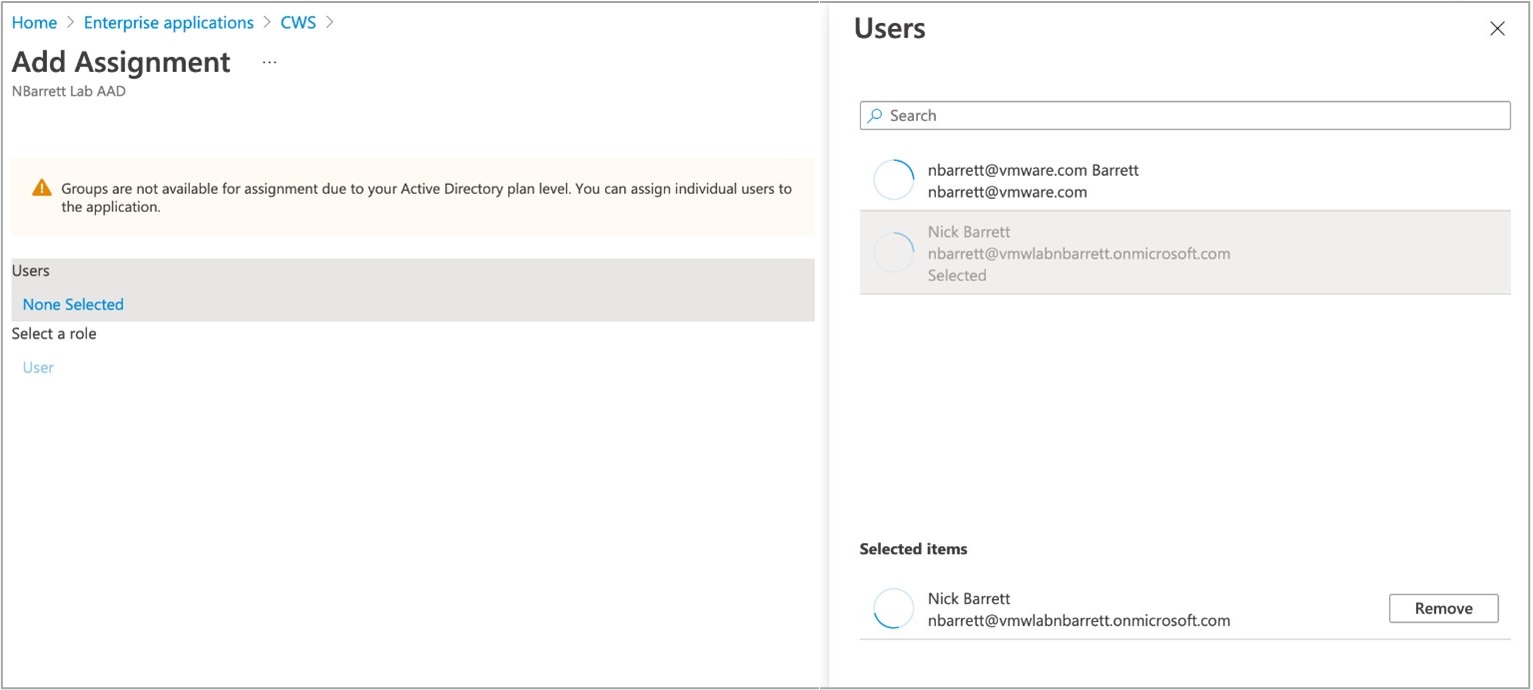

- Cloud Web Security 애플리케이션에 대한 액세스를 허용해야 하는 사용자 및/또는 그룹을 선택합니다. 그런 후 할당(Assign)을 클릭합니다.

중요:

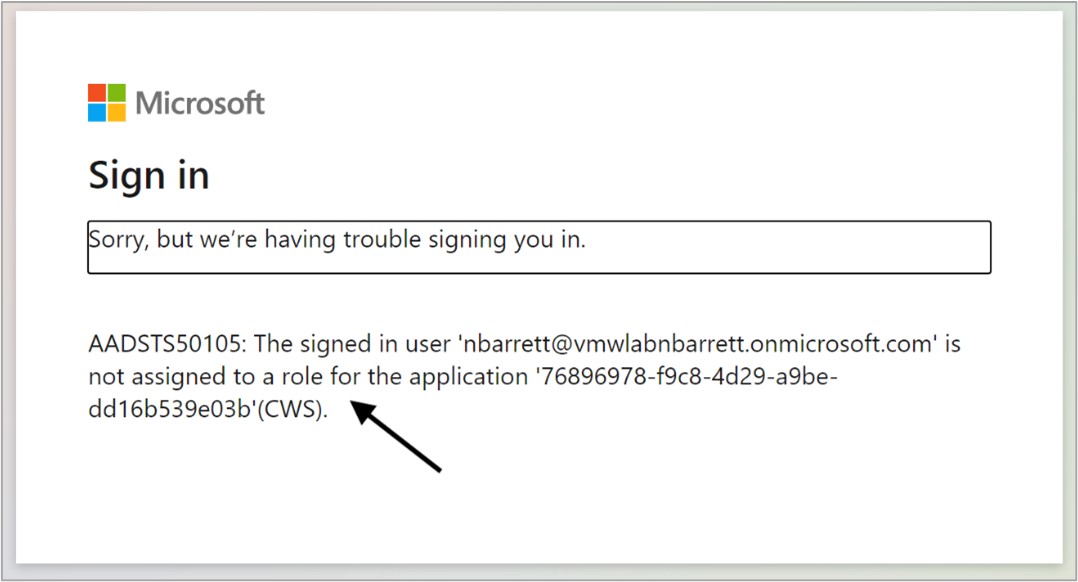

중요:- 이 단계가 완료되지 않으면 Cloud Web Security 워크플로에서 인증을 시도할 때 애플리케이션이 승인되지 않았다는 오류가 표시됩니다.

- 그룹은 사용자에게 업그레이드된 Azure Active Directory P1 또는 P2 테넌트가 있는 경우 사용 가능한 유일한 옵션입니다. 기본 AD 계획 수준에서는 개별 사용자를 애플리케이션에 할당할 수만 있습니다.

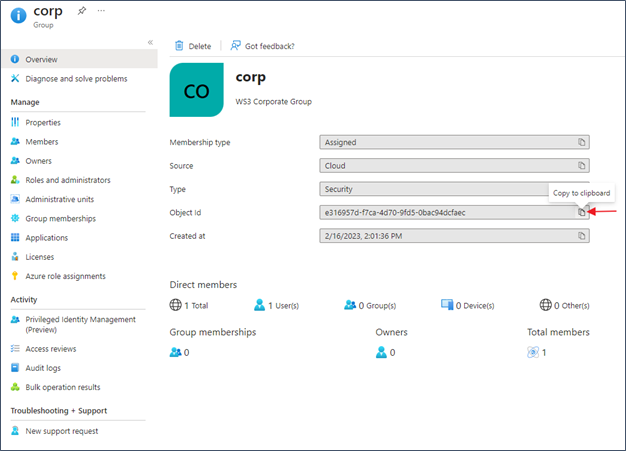

- Azure Portal에서 Azure Active Directory > 그룹(Groups)으로 이동한 후 그룹 이름을 선택하여 그룹 속성을 표시합니다. Azure 그룹에서 개체 ID(Object ID) 값을 복사합니다.

참고: CWS 정책에서 Azure 그룹을 사용하려면 Azure 그룹의 개체 ID를 알아야 합니다.

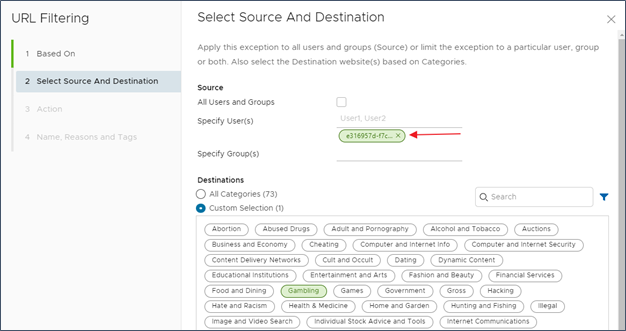

개체 ID(Object ID)를 사용하여 CCS 정책에서 일치시킬 Azure 그룹을 지정합니다. 다음 예에서 Azure AD 그룹 " corp"는 도박(Gambling) 범주에 대한 URL 필터링 정책과 일치됩니다.

개체 ID(Object ID)를 사용하여 CCS 정책에서 일치시킬 Azure 그룹을 지정합니다. 다음 예에서 Azure AD 그룹 " corp"는 도박(Gambling) 범주에 대한 URL 필터링 정책과 일치됩니다. 혼동을 방지하려면 원래 Azure 그룹 이름을 다시 참조하는 CWS 정책의 이유(Reason) 필드에도 해당 정보를 포함하는 것이 좋습니다. 다음 예에서는 “ corp” 그룹을 참조하거나 태그를 생성하십시오.

혼동을 방지하려면 원래 Azure 그룹 이름을 다시 참조하는 CWS 정책의 이유(Reason) 필드에도 해당 정보를 포함하는 것이 좋습니다. 다음 예에서는 “ corp” 그룹을 참조하거나 태그를 생성하십시오.

VMware Cloud Orchestrator 구성

- Orchestrator UI에 로그인합니다.

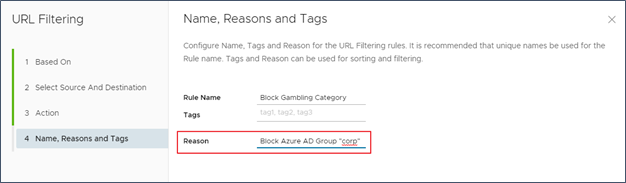

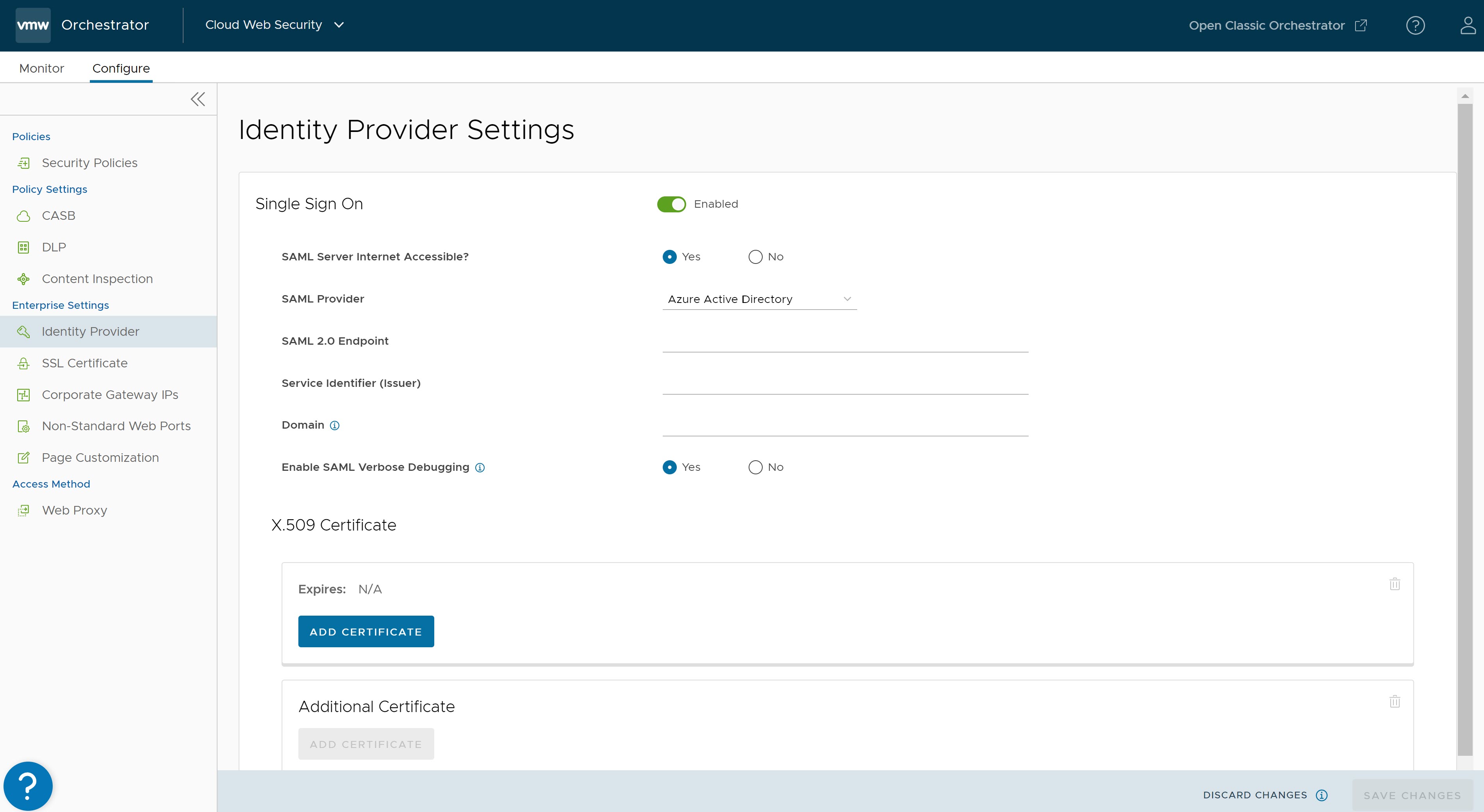

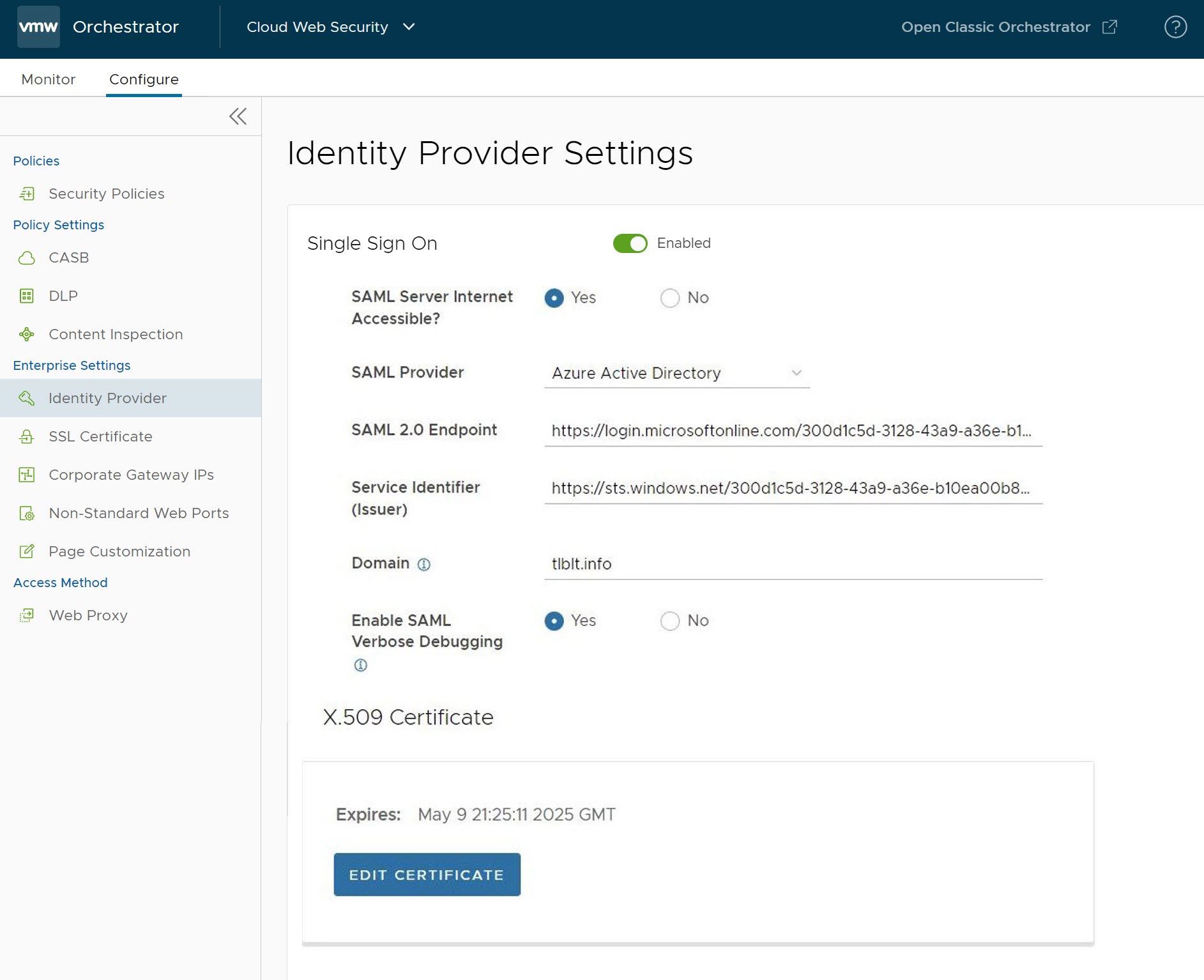

- 로 이동합니다. ID 제공자 설정(Identity Provider Settings) 페이지가 나타납니다.

- Single Sign On을 사용(Enabled)으로 전환합니다.

- 다음 세부 정보를 구성합니다.

- SAML 서버 인터넷에 액세스할 수 있습니까?(SAML Server Internet Accessible)에 대해 예(Yes)를 선택합니다.

- SAML 제공자(SAML Provider)에서 Azure Active Directory를 선택합니다.

- SAML 2.0 끝점(SAML 2.0 Endpoint)은 Azure AD 구성의 11단계에 따라 메모장 애플리케이션에서 로그인 URL(Login URL)을 복사합니다.

- 서비스 식별자(발급자)(Service Identifier (Issuer))의 경우 Azure AD 구성의 11단계에 따라 메모장 애플리케이션에서 Azure AD 식별자(Azure AD Identifier)를 복사합니다.

- 필요한 경우 SAML 상세 디버깅(SAML Verbose Debugging)을 활성화합니다.

- 이렇게 하면 2시간 동안의 디버깅 메시지가 설정되고 그 후에는 디버깅이 자동으로 비활성화됩니다.

- SAML 디버그 메시지는 Chrome Developer 콘솔에서 볼 수 있습니다.

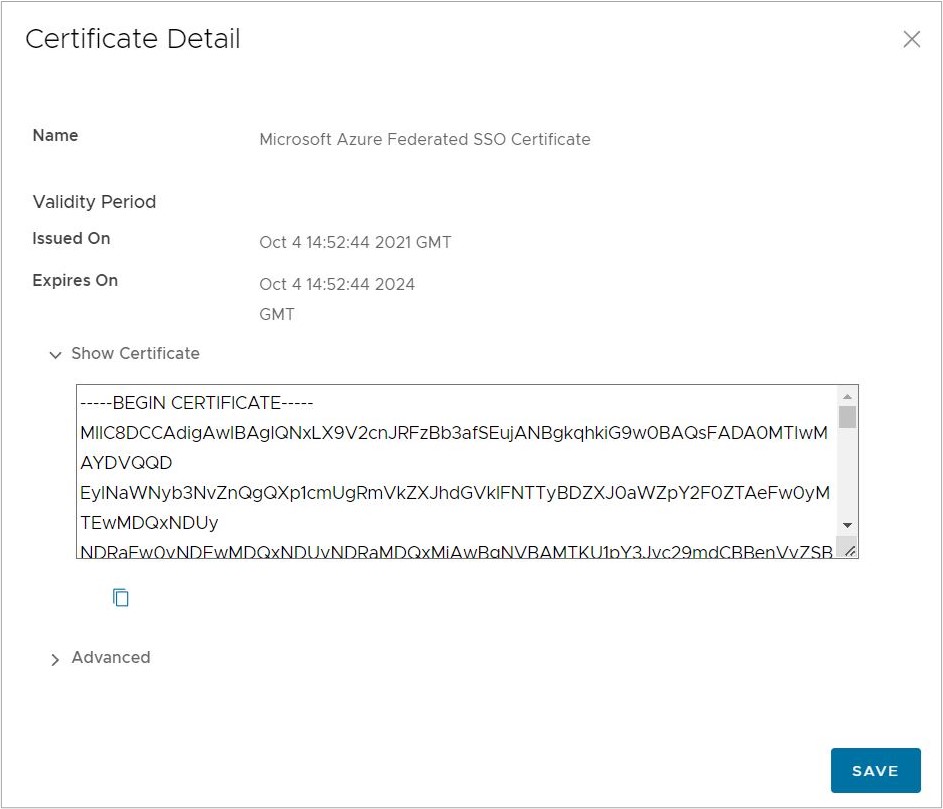

- X.509 인증서(X.509 Certificate) 섹션에서 인증서 추가(Add Certificate)를 클릭하고 Azure AD 구성의 11단계에 따라 메모장 애플리케이션에서 인증서를 복사한 후 여기에 붙여 넣고 저장(Save)을 클릭합니다.

- 마지막으로 변경 내용 저장(Save Changes)을 클릭하여 인증 구성(Configure Authentication) 화면에서 구성 변경 내용을 완료합니다.

- 아래 단계에 따라 Workspace ONE Access 도메인에 대한 SSL 바이패스 규칙을 추가합니다.

- 으로 이동합니다.

- SSL 바이패스 규칙을 추가할 기존 정책을 선택하고 편집(Edit) 버튼을 클릭합니다.

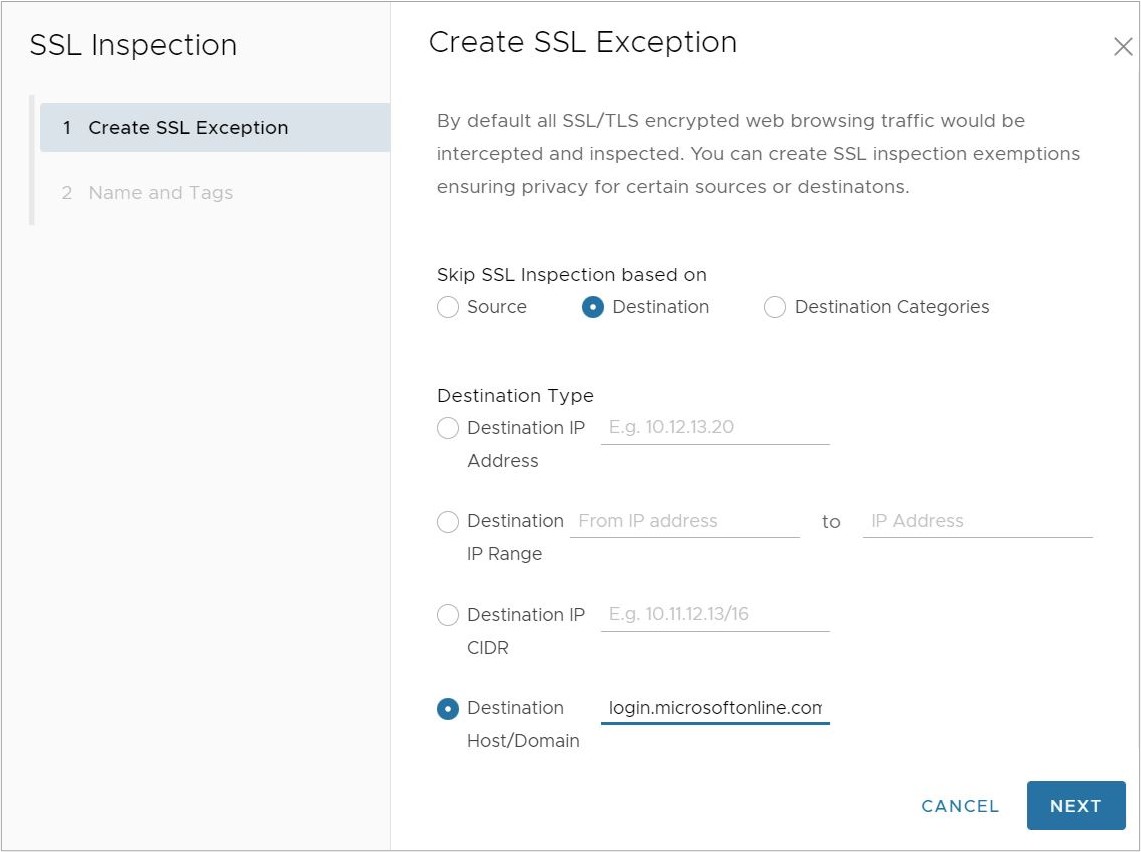

- SSL Inspection(SSL 검사) 탭을 클릭하고 + 규칙 추가(+ Add Rule)를 클릭합니다. SSL 예외 생성(Create SSL Exception) 화면이 나타납니다.

- SSL 예외 생성(Create SSL Exception) 화면에서 다음을 구성하고 다음(Next)을 클릭합니다.

- SSL 검사 건너뛰기 기준(Skip SSL Inspection based on)에 대해 대상(Destination)을 선택합니다.

- 대상 유형(Destination Type)에 대해 대상 호스트/도메인(Destination Host/Domain)을 선택합니다.

- 도메인(Domain)은 다음 도메인 중 하나를 입력합니다.

- login.microsoftonline.com

- sts.windows.net

- microsoftonline-p.com

- msauth.net

- msftauth.net

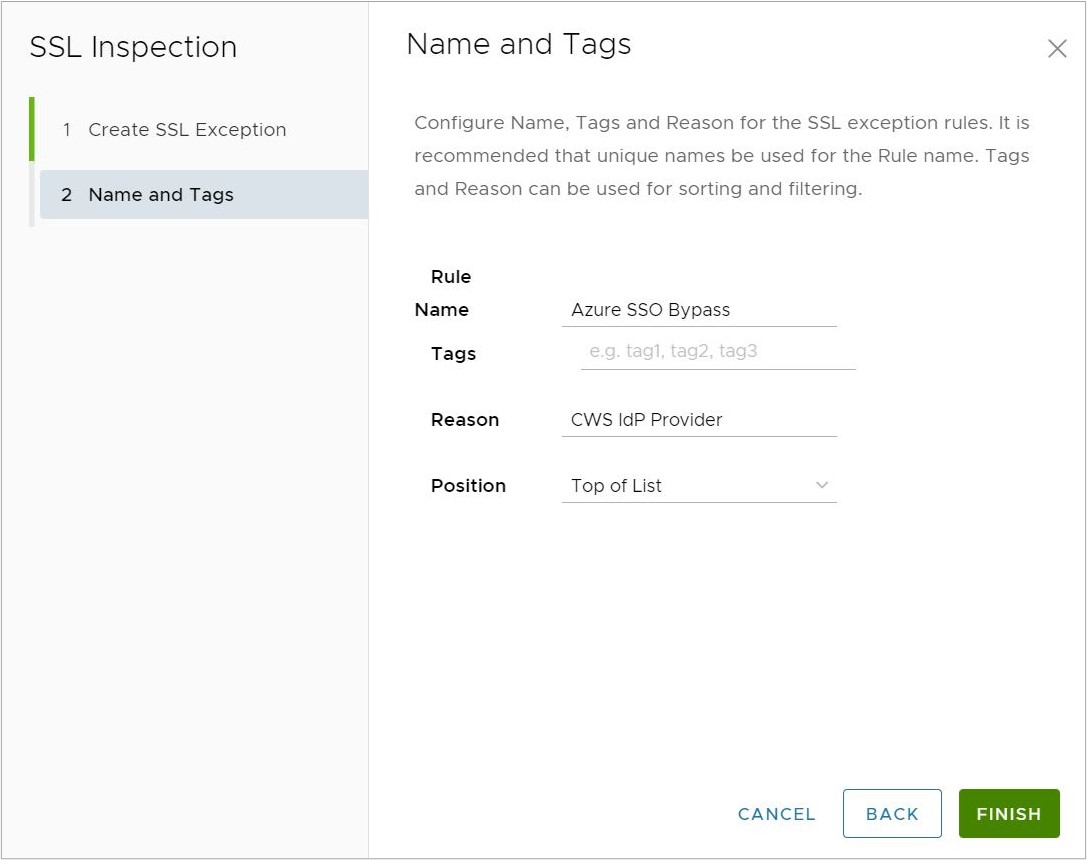

- 이름 및 태그(Name and Tags) 화면에서 규칙의 고유한 이름을 입력하고 필요한 경우 이유를 추가합니다.

- 완료(Finish)를 클릭한 다음, 이 새 규칙을 적용할 적용 가능한 보안 정책을 게시(Publish)합니다.

중요: 도메인 login.microsoftonline.com은 문서 SSL 검사 바이패스 규칙 구성을 권장하는 도메인 및 CIDR에 있는 Microsoft 365 도메인 그룹에 속합니다. 사용자가 전체 Microsoft 365 도메인 그룹을 포함하는 SSL 바이패스 규칙을 이미 구성한 경우 사용자는 이 단계를 건너뛸 수 있습니다. 사용자가 기존 SSL 바이패스 규칙에 전체 Microsoft 365 도메인 그룹을 포함한 상태에서 위 규칙을 구성하려고 하면 여러 SSL 바이패스 규칙에서 고유한 도메인이 중복되지 않을 수 있으므로 새 규칙이 오류가 발생합니다.SSL 바이패스 규칙이 구성되어 있어야 하는 도메인에 대한 자세한 내용은 SSL 검사 바이패스 규칙 구성을 권장하는 도메인 및 CIDR 항목을 참조하십시오.

문제 해결

이 섹션에서는 Cloud Web Security 구성에 대한 Azure AD IdP의 잠재적 문제를 다룹니다.

| 문제 | 제안된 해결 방법 |

|---|---|

인증할 때 다음과 같은 오류 메시지가 표시됩니다.

|

|