이 설명서 페이지에서는 Microsoft Azure 구독에 Horizon Edge를 배포하는 데 사용하는 Horizon Universal Console Horizon Edge 추가 UI 흐름을 설명합니다.

소개

Horizon Edge는 씬 Edge 클라우드 인프라입니다. Microsoft Azure 배포의 경우 Azure 구독이 제공자입니다.

환경이 하나 이상의 Active Directory 도메인 및 ID 제공자로 구성된 후 콘솔에서 이 Horizon Edge 추가 UI 흐름을 사용할 수 있게 합니다.

배포 유형

Microsoft Azure에 배포된 Horizon Edge는 Edge 게이트웨이(VM) 형식 또는 Edge 게이트웨이(AKS) 형식을 사용합니다.

필요한 자질에 따라 사용할 유형을 결정합니다.

| 배포 유형 | 주요 품질 | 세부 정보 |

|---|---|---|

| AKS |

|

AKS는 Microsoft Azure 데이터 센터의 엔터프라이즈 클라우드 네이티브 애플리케이션에 대한 Microsoft Azure 표준입니다. AKS 유형은 SSO 로그인 환경을 지원하고 데이터 수집을 모니터링하는 복제된 서비스를 제공하는 클러스터링된 아키텍처의 Edge 게이트웨이를 제공합니다. |

| VM |

|

배포된 VM을 사용할 수 없는 경우 AKS 유형보다 사전 요구 사항이 적기 때문에 VM 유형을 배포하는 것이 더 간단하더라도 다음을 수행합니다.

|

사전 요구 사항

콘솔에서 이러한 단계를 수행하기 전에 사용자 또는 IT 팀이 나열된 다음 항목을 완료했는지 확인해야 합니다.

예를 들어 AKS 배포 유형을 배포할 때 클러스터 아웃바운드 유형의 선택한 NAT 게이트웨이가 선택한 관리 서브넷에 연결되지 않은 경우 배포를 클릭하면 UI에 메시지가 표시되고 더 이상 진행되지 않습니다. 이때 마법사를 다시 시작하고 NAT 게이트웨이를 관리 서브넷에 연결하기 위한 요구 사항을 완료한 후 처음부터 마법사를 다시 시작해야 합니다.

- Microsoft Edge 배포를 위한 요구 사항 목록을 검토하고 이러한 요구 사항이 충족되는지 확인합니다.

- Microsoft Azure 배포, Horizon Edge - 배포 준비 페이지 내의 강조 표시된 페이지에 설명된 준비 항목을 검토하고 해당 항목이 완료되었는지 확인합니다.

- 마법사의 필드 및 목록에 해당 항목을 지정할 수 있도록 Azure 구독 정보, 네트워크 정보, FQDN 및 이러한 항목이 있는지 확인합니다.

- 필요한 아웃바운드 포트가 허용되는지 확인합니다. Microsoft Azure 환경에서 Horizon Edge 게이트웨이를 배포하기 위해 적절한 대상 URL에 연결할 수 있도록 설정 항목을 참조하십시오.

- 트래픽 라우팅에 프록시 서버를 사용하려는 경우 Edge 관리 서브넷을 통해 연결할 수 있어야 합니다.

- 이 Horizon Edge의 기본 제공자를 Horizon Edge 게이트웨이 및 Unified Access Gateway 인스턴스 전용으로 지정할지 아니면 기본 제공자가 최종 사용자 데스크톱 및 애플리케이션도 제공하도록 할지 결정합니다.

참고: 이 Horizon Edge의 게이트웨이 장치에 전용으로 기본 제공자를 지정하려면 데스크톱 및 애플리케이션에 대한 보조 제공자를 지정하는 마법사 단계의 Azure 구독 정보가 필요합니다.

배포 마법사 시작

콘솔을 사용하면 다양한 진입점에서 Horizon Edge 추가 마법사를 사용할 수 있습니다. 이 단계에 대한 콘솔의 시작 지점은 일반적으로 환경이 그린필드인지 아니면 Horizon 8 또는 Microsoft Azure용 Horizon Edge의 기존 배포가 있는지에 따라 다릅니다.

- Horizon Edge가 아직 없음 - 콘솔의 Horizon Edge 카드에서 시작

-

환경에 Horizon Edge가 0인 경우 일반적으로

배포 시작을 클릭하여 마법사를 시작합니다.

다음 스크린샷은 이 Horizon Edge 카드를 보여 줍니다.

- Horizon Edge 없음 - 또는 콘솔의 [용량] 페이지에서 시작합니다.

- 환경에 아직 배포된 Horizon Edge가 없으면 [용량] 페이지에 텍스트와 시작 메뉴가 포함됩니다. 이 시나리오에서는 으로 이동한 후 를 클릭하여 마법사를 시작할 수 있습니다.

- 하나 이상의 Horizon Edge - 콘솔의 [용량] 페이지에서 시작

- 환경에 하나 이상의 Horizon Edge가 배포된 경우 [용량] 페이지에 기존 Horizon Edge를 나열하는 그리드가 포함됩니다. 이 시나리오에서는 으로 이동한 후 를 클릭하여 마법사를 시작할 수 있습니다.

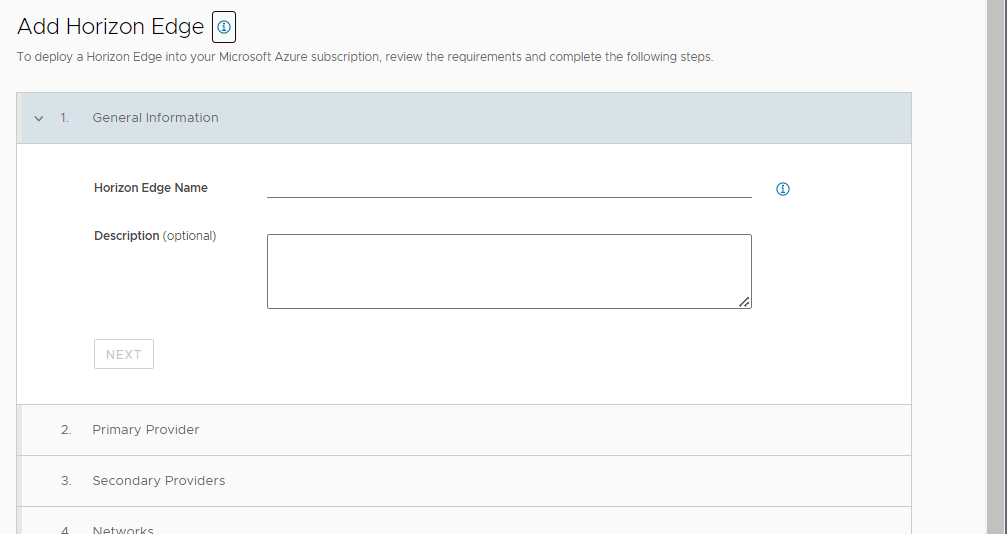

일반 정보

이 Horizon Edge를 콘솔에 표시되는 다른 Horizon Edge와 구분하는 고유한 Horizon Edge 이름을 추가합니다. 선택적 설명을 추가할 수 있습니다.

기본 제공자

이 섹션을 완료합니다. 이 단계를 완료했으면 다음 단계를 계속 진행합니다.

- Azure 구독에서 환경의 기존 제공자 중 하나를 선택하거나 새로 추가를 사용하여 새 제공자 구독 정보를 제공합니다.

새 제공자 구독 정보를 추가할 때 다음을 제공합니다.

- 콘솔에 표시될 다른 제공자와 구별되는 이 제공자의 고유한 이름입니다.

- Microsoft Azure Portal의 Microsoft Azure 구독 ID입니다.

- 해당 Microsoft Azure 구독 ID에 적용할 수 있는 Azure Cloud 유형, Azure 지역 및 디렉토리 ID를 선택합니다.

- 이 목적으로 Microsoft Azure Portal에서 생성한 서비스 주체의 정보(애플리케이션 ID 및 애플리케이션 키)를 제공합니다.

- 이 제공자를 Horizon Edge 게이트웨이 및 Unified Access Gateway 인스턴스 전용으로 사용하고 최종 사용자에게 사용 권한이 부여된 리소스를 제공하기 위해 별도의 제공자를 사용하려면 표시된 확인란을 선택합니다.

선택하지 않으면 이 제공자는 최종 사용자에게 사용 권한이 부여된 리소스도 제공합니다.

- 필요한 경우 이 섹션을 보려면 UI를 확장하여 이 Horizon Edge 배포에 사용할 Azure 리소스 태그를 지정할 수 있습니다.

- 필요한 경우 이 UI 단계에서 최대 4개의 추가 서비스 주체(애플리케이션 ID 및 애플리케이션 키 쌍)를 추가할 수 있습니다.

보조 제공자

Horizon Edge에 보조 제공자를 추가하는 것은 선택 사항입니다.

보조 제공자는 기본 제공자와 동일한 Azure 지역에 있어야 합니다.

각 보조 제공자에 대해 최대 20,000개 VM의 총 Horizon Edge 용량에 대해 최대 5개의 고유한 서비스 주체를 추가할 수 있습니다.

네트워크

네트워크 섹션에서 기본 및 보조 제공자에 사용할 테넌트(데스크톱) 서브넷을 선택합니다.

이후 단계에서 서브넷을 선택할 수 있습니다. 그러나 Horizon Edge에 하나 이상의 연결된 테넌트 서브넷이 생성될 때까지 시스템에서는 리소스를 제공자에 배포할 수 없습니다.

사이트

사이트 섹션에서 환경의 기존 사이트에서 선택하거나 새로 추가를 선택하여 새 사이트 정보를 추가합니다. 새 사이트의 경우 고유한 이름과 설명(선택 사항)을 제공합니다.

연결

연결 섹션을 완료합니다. 이 단계를 완료했으면 다음 단계를 계속 진행합니다.

- 이 Horizon Edge에 사용할 네트워크 연결 유형(Azure Private Link 또는 인터넷)을 선택합니다.

이러한 요구 사항에 대한 자세한 내용은 Microsoft Azure 구독 요구 사항 항목을 참조하십시오.

- App Volumes 애플리케이션 스토리지 섹션에서 Azure 개인 끝점에 대한 서브넷을 선택합니다.

참고: 개인 끝점을 구성한 후 최종 사용자가 가상 시스템에서 로그아웃했다가 다시 로그인하는 것이 좋습니다.

옵션 설명 Edge 게이트웨이 관리 서브넷 사용 개인 끝점 리소스가 생성된 Edge 게이트웨이 관리 서브넷입니다. 이 기본 옵션을 사용하는 것이 좋습니다.

사용자 지정 서브넷 구성 사전 요구 사항을 설정했는지 확인합니다. 이러한 필수 조건에 대한 자세한 내용은 App Volumes 애플리케이션 스토리지 계정의 Azure 개인 끝점 항목을 참조하십시오. - [확인] 확인란을 선택합니다.

- 개인 끝점 vNet 드롭다운에서 가상 네트워크를 선택합니다.

- 서브넷 드롭다운에서 해당 서브넷을 선택합니다.

Horizon Edge가 배포되고 개인 끝점이 성공적으로 생성되면 개인 끝점의 상태가

Configured입니다. 상태가Not Configured인 경우 Horizon Edge의 App Volumes 애플리케이션 스토리지 섹션의 개인 끝점 구성 옵션을 사용하여 개인 끝점을 다시 구성할 수 있습니다. 이 옵션 사용에 대한 자세한 내용은 Horizon Edge 세부 정보의 "App Volumes 애플리케이션 스토리지 계정에 대한 개인 끝점 구성" 섹션을 참조하십시오.기존 데스크톱 풀과 파일 공유 간에 애플리케이션 제공에 영향을 미치는 연결 문제가 있고 이러한 문제를 해결할 때까지 스토리지 계정에 대한 공용 네트워크 액세스로 되돌리려는 경우 개인 끝점 제거 옵션을 사용할 수 있습니다. 이 옵션은 구성된 개인 끝점을 제거하고 Azure Portal의 스토리지 계정에 대해 공용 네트워크 액세스를 자동으로 사용하도록 설정합니다. 문제를 해결한 후 개인 끝점 구성 옵션을 사용하여 개인 끝점을 구성할 수 있습니다.

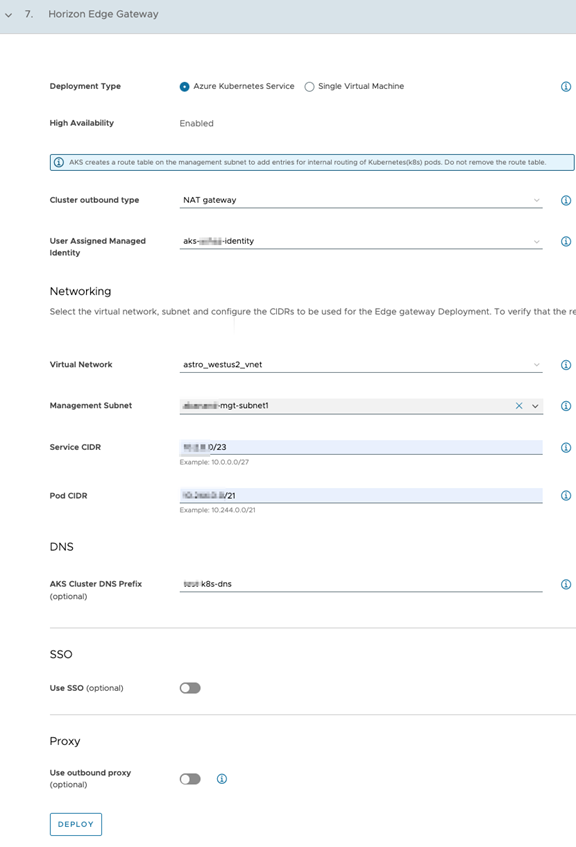

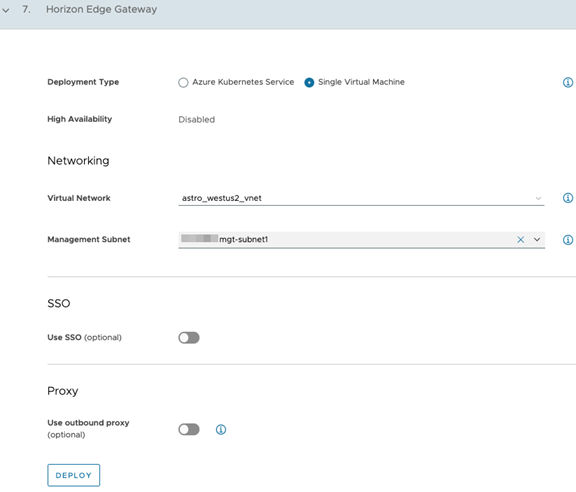

Horizon Edge 게이트웨이

Horizon Edge 게이트웨이 섹션에서 배포 유형(Azure Kubernetes 서비스 또는 단일 가상 시스템)을 선택합니다.

배포 유형을 선택한 후 다음과 같이 해당 특정 배포 유형에 대한 지침을 사용하여 Horizon Edge 게이트웨이 설정을 구성합니다.

선택한 배포 유형에 대해 표시된 대로 UI 필드를 완료한 경우 화면 프롬프트를 따릅니다.

- Azure Kubernetes 서비스 - 이 옵션은 Edge 게이트웨이(AKS)에 대한 것입니다. 다음 스크린샷은 Azure Kubernetes 서비스 배포 유형을 선택할 때 표시되는 정보의 유형을 보여 줍니다.

- 단일 가상 시스템 - 이 옵션은 Edge 게이트웨이(VM)에 대한 것입니다. 다음 스크린샷은 단일 가상 시스템 배포 유형을 선택할 때 표시되는 정보의 유형을 보여 줍니다.

| 배포 유형 | 단계 |

|---|---|

| AKS(Azure Kubernetes 서비스) | Azure Kubernetes 서비스 옵션의 경우

|

| 단일 가상 시스템 | 단일 가상 시스템 옵션의 경우

|

Unified Access Gateway

Unified Access Gateway 섹션에서 배포에 필요한 필드를 완료합니다.

UI 필드를 완료했으면 다음 단계를 계속 진행합니다.

- 액세스 유형을 선택합니다.

다음 세 가지 옵션을 사용할 수 있습니다.

- 회사 네트워크를 통한 내부 액세스 - 인트라넷(내부 회사 네트워크)을 통해서만 VM에 연결하려는 경우. 계층 4 로드 밸런서는 데스크톱 네트워크에서 프런트 엔드와 함께 배포됩니다.

- 인터넷을 통한 외부 액세스 - 인터넷을 통해 VM에 연결하려는 경우 계층 4 로드 밸런서는 공용 IP를 사용하여 배포됩니다.

- 내부 및 외부 액세스 - 내부 및 외부 액세스를 모두 허용합니다.

참고: 세 가지 옵션 모두에 대해 *.horizon.vmware.com에 대한 아웃바운드 인터넷 액세스가 여전히 필요합니다. Unified Access Gateway 요구 사항 항목을 참조하십시오. 회사 네트워크를 통한 내부 액세스를 사용하는 경우 사용자 정의 라우팅 또는 NAT 게이트웨이를 관리 서브넷에 적용하여 아웃바운드 트래픽을 허용할 수 있습니다. 외부 액세스가 DMZ 네트워크로 외부적으로 구성된 경우 DMZ 네트워크에서 *.horizon.vmware.com에 대한 외부 액세스를 구성해야 합니다. - UAG에 대해 자동 공용 IP를 사용하도록 설정하려면 토글을 선택하거나, 수동 공용 IP로 이동하려는 경우 해제합니다.

이 토글은 기본적으로 켜져 있습니다. 수동 사용자 지정 IP를 선택하면 외부 UAG가 DMZ 네트워크의 개인 프런트엔드 IP 주소를 사용하여 배포됩니다. 그런 다음, 이 개인 IP 주소에서 고객이 제공한 공용 주소로의 라우팅을 처리해야 합니다.

Unified Access Gateway 배포에 대한 FQDN을 제공합니다.

- 인증서 유형 필드의 드롭다운 메뉴에서 PEM 또는 PFX를 선택합니다.

- 인증서 필드에서 클라이언트가 Microsoft Azure의 Unified Access Gateway에 대한 연결을 신뢰하도록 허용하는 인증서를 업로드합니다.

- 메뉴의 사용 가능한 VM 모델에서 VM 모델을 선택합니다.

- UAG VM 필드에 값을 추가합니다.

- 저장을 클릭합니다.

다음에 수행할 작업

이 절차를 완료한 후에는 Unified Access Gateway 인스턴스에 대해 입력한 FQDN과 일치하는 DNS 레코드를 생성해야 합니다. Horizon Edge 게이트웨이 및 Unified Access Gateway를 배포한 후 필요한 DNS 레코드 구성 항목을 참조하십시오.

Unified Access Gateway 2203.1 이상에서 Unified Access Gateway 인스턴스가 유지 보수 모드로 전환되거나 비정상 상태가 되어 액세스할 수 없게 되면 Horizon HTML Access를 사용하는 최종 사용자에 대한 진행 중인 세션이 정상 상태의 Unified Access Gateway 인스턴스에 다시 연결됩니다. 다시 연결하는 데 몇 분 정도 걸릴 수 있습니다.

Unified Access Gateway에 대한 SSL 인증서를 새로 고치면 최종 사용자 세션이 종료된다는 점에 유의하십시오.