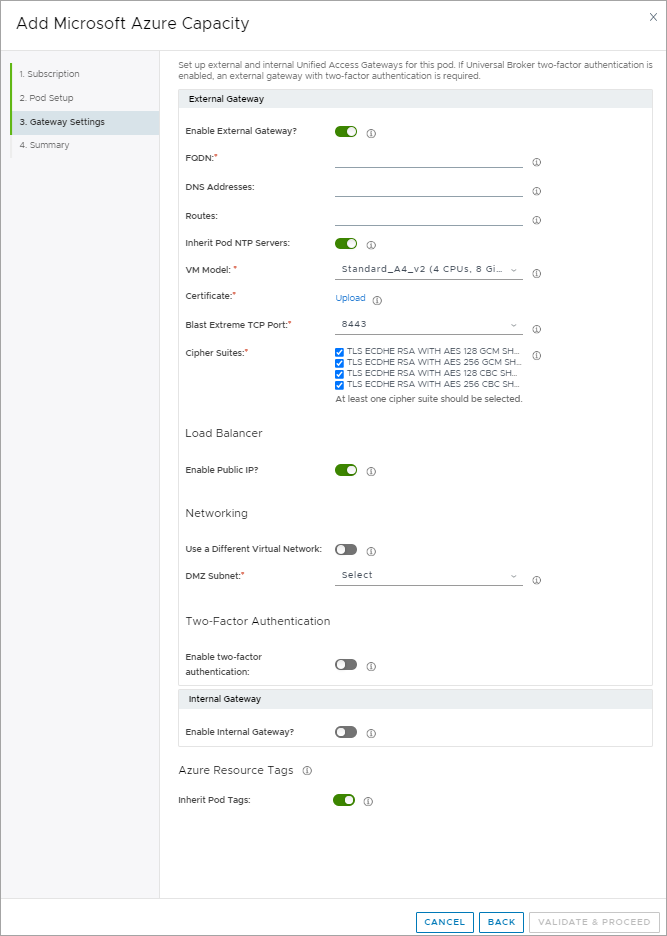

마법사의 이 단계에서는 하나 이상의 게이트웨이가 구성된 포드 관리자 기반 포드를 배포하는 데 필요한 정보를 지정합니다. Unified Access Gateway는 이 유형의 포드에 대한 게이트웨이 환경을 제공합니다.

- 외부 게이트웨이 구성

-

외부 게이트웨이 구성을 사용하면 회사 네트워크 외부에 있는 최종 사용자에게 데스크톱 및 애플리케이션에 대한 액세스 권한을 부여할 수 있습니다. 포드에 이 외부 게이트웨이 구성이 있는 경우 포드는 이 액세스를 제공하기 위한

Azure Load Balancer 리소스 및

Unified Access Gateway 인스턴스를 포함합니다. 이 경우 인스턴스에는 관리 서브넷, 데스크톱 서브넷 및 DMZ 서브넷용의 3개의 NIC가 있습니다. 배포 마법사에서 로드 밸런서에 대해 개인 IP 주소를 원하는지 또는 공용 IP 주소를 원하는지에 따라 로드 밸런싱 유형을 개인 또는 공용으로 지정할 수 있습니다. 마법사에서 이 공용 IP 토글을 해제하면 마법사에 IP 주소를 지정해야 하는 필드가 표시됩니다. 이러한 유형의 구성에서는 Horizon Client에서 게이트웨이로의 PCoIP 연결에서 이 IP 주소를 사용하게 됩니다.

외부 게이트웨이 구성의 경우 포드의 VNet과는 별개인 VNet으로 구성을 배포하는 옵션도 제공됩니다. VNet은 피어로 연결되어야 합니다. 이러한 유형의 구성에서는 Microsoft Azure에서 포드를 허브-스포크 네트워크 토폴로지와 같은 좀 더 복잡한 네트워크 토폴로지로 배포할 수 있습니다.

참고: 첫 번째 마법사 단계에서 자체 구독을 사용하는 외부 게이트웨이를 유지하기 위해 토글을 사용하도록 설정한 경우에는 해당 구독과 연결된 VNet을 나타내는 자체 VNet에 외부 게이트웨이를 배포해야 합니다. 해당 토글을 사용하도록 설정한 경우에는 외부 게이트웨이의 리소스에 대한 해당 구독에서 기존 리소스 그룹을 선택할 수 있습니다. 이 마법사 단계에서 선택할 수 있도록 해당 리소스 그룹을 미리 준비해야 합니다. - 내부 게이트웨이 구성

- 내부 게이트웨이 구성을 사용하면 회사 네트워크 내부에 있는 최종 사용자가 해당 데스크톱 및 애플리케이션에 대해 신뢰할 수 있는 HTML Access(Blast) 연결을 설정할 수 있습니다. 포드가 이 내부 게이트웨이 구성으로 지정된 경우 회사 네트워크 내부의 최종 사용자가 브라우저를 사용하여 해당 데스크톱 또는 애플리케이션에 대해 HTML Access(Blast) 연결을 설정할 때 표준 브라우저의 신뢰할 수 없는 인증서 오류가 표시됩니다. 포드에 이 내부 게이트웨이 구성이 있는 경우 포드는 이 액세스를 제공하기 위한 Azure Load Balancer 리소스 및 Unified Access Gateway 인스턴스를 포함합니다. 이 경우 인스턴스에는 관리 서브넷 및 데스크톱 서브넷용의 2개의 NIC가 있습니다. 기본적으로 이 게이트웨이의 로드 밸런싱 유형은 개인입니다.

다음 스크린샷은 단계가 처음 표시될 때의 예입니다. 일부 컨트롤은 외부 게이트웨이 구성에 대해 다른 구독을 사용하기 위해 첫 번째 마법사 단계에서 선택한 경우에만 표시됩니다.

사전 요구 사항

1세대 테넌트 - 1세대 포드 배포 마법사 실행에 대한 사전 요구 사항에 설명된 전제 조건을 충족하는지 확인합니다.

Unified Access Gateway 인스턴스에 사용할 VM 모델을 결정합니다. 이 포드에 지정한 Microsoft Azure 구독이 선택한 모델의 두 VM에 필요한 용량을 제공할 수 있는지 확인해야 합니다. 환경이 포드당 2,000개 세션으로 확장될 것으로 예상되는 경우 F8s_v2를 선택합니다. VMware Horizon Cloud Service on Microsoft Azure 서비스 제한에 명시된 것처럼 A4_v2 VM 모델은 포드에서 1,000개의 활성 세션을 초과하지 않게 되는 PoC(개념 증명), 파일럿 또는 소규모 환경에서만 충분합니다.

인증서 체인에 있는 모든 인증서의 시간 프레임이 유효한지 확인하십시오. 체인의 모든 인증서가 만료된 경우 나중에 포드 온보딩 프로세스에서 예기치 않은 오류가 발생할 수 있습니다.

이 FQDN에는 밑줄이 포함될 수 없습니다. 이 릴리스에서는 FQDN에 밑줄이 포함되어 있는 경우 Unified Access Gateway 인스턴스에 대한 연결이 실패합니다.

외부 게이트웨이 구성을 선택하면 Horizon Cloud에서 외부 게이트웨이 구성에 대해 지정된 FQDN을 공개적으로 확인할 수 있을 것으로 예상합니다. 마법사에서 공용 IP 사용 토글을 끄고 방화벽 또는 NAT 설정의 IP 주소를 지정한 경우 방화벽 또는 NAT 설정에서 이 FQDN이 해당 IP 주소에 할당되었는지 확인해야 합니다. 이 FQDN은 게이트웨이에 대한 PCoIP 연결에 사용됩니다.

또한 테넌트 환경이 Universal Broker를 사용하도록 구성된 경우 해당 서비스는 클라우드 제어부에서 이 FQDN에 연결하여 외부 게이트웨이 구성에 구성된 2단계 인증 설정이 Universal Broker에 대해 구성된 설정과 일치하고 클라우드 연결 포드 그룹 내의 다른 모든 Unified Access Gateway 인스턴스 설정과 일치하는지 검증할 수 있어야 합니다.

테넌트가 2단계 인증이 구성된 Universal Broker로 구성된 경우 2단계 인증 설정으로 외부 Unified Access Gateway를 구성해야 합니다.