카탈로그에 웹 및 데스크톱 애플리케이션을 추가할 때 애플리케이션 관련 액세스 정책을 생성할 수 있습니다. 예를 들어 웹 애플리케이션에 대해 어느 IP 주소가 애플리케이션에 대한 액세스 권한을 갖는지, 어느 인증 방법을 사용하는지, 재인증이 필요할 때까지 얼마 동안 유효한지를 지정하는 규칙으로 정책을 생성할 수 있습니다.

다음 웹 애플리케이션 관련 정책은 지정된 웹 애플리케이션에 대한 액세스를 제어하기 위해 생성할 수 있는 정책의 예를 제공합니다.

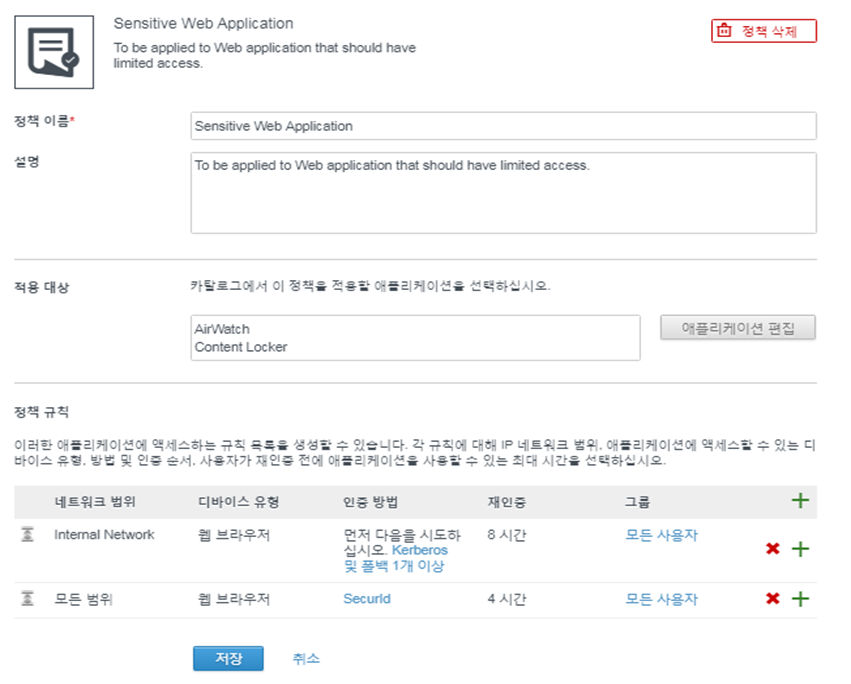

예 1 엄격한 웹 애플리케이션 관련 정책

이 예에서는 새 정책이 생성되어 중요한 웹 애플리케이션에 적용됩니다.

엔터프라이즈 네트워크 외부에서 서비스에 액세스하려면 사용자가 RSA SecurID로 로그인해야 합니다. 사용자가 브라우저를 사용하여 로그인하고 이제 기본 액세스 규칙에 제공된 대로 4시간의 세션 동안 애플리케이션 포털에 액세스할 수 있습니다.

4시간 후 사용자가 중요한 웹 애플리케이션 정책 집합이 적용된 웹 애플리케이션을 실행하려고 합니다.

사용자 요청이 웹 브라우저 및 [모든 범위] 네트워크 범위에서 비롯되므로 서비스가 정책의 규칙을 확인하고 [모든 범위] 네트워크 범위의 정책을 적용합니다.

사용자가 RSA SecurID 인증 방법을 사용하여 로그인했지만 세션이 만료되었습니다. 사용자가 재인증을 위해 리디렉션됩니다. 재인증은 사용자에게 또 하나의 4시간짜리 세션과 애플리케이션을 실행할 수 있는 기능을 제공합니다. 다음 4시간 동안 사용자는 재인증할 필요 없이 계속해서 애플리케이션을 실행할 수 있습니다.

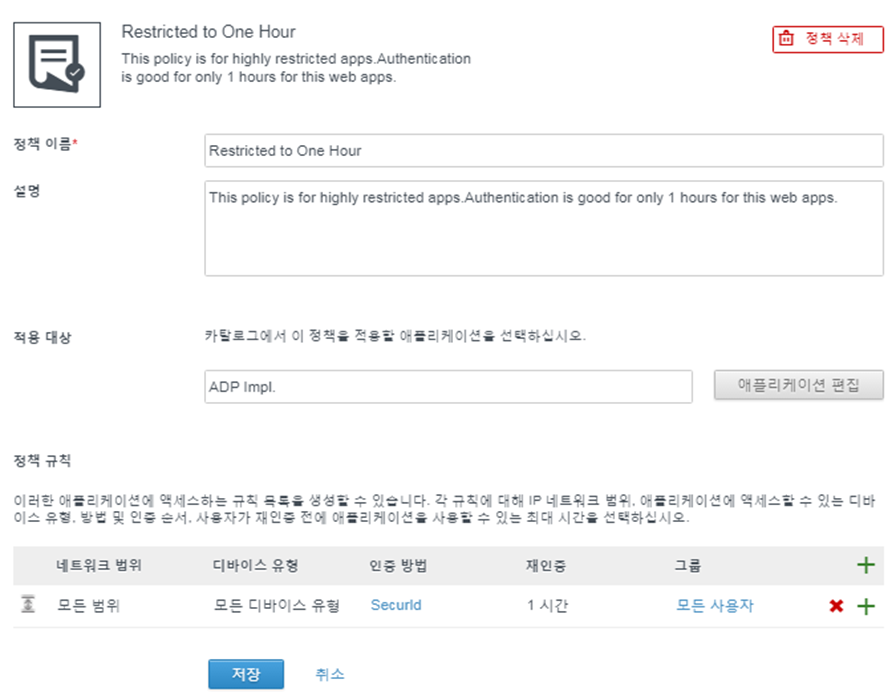

예 2 더욱 엄격한 웹 애플리케이션 관련 정책

더욱 중요한 웹 애플리케이션에 적용할 더욱 엄격한 규칙의 경우 1시간 후 모든 디바이스에서 SecurID를 사용한 재인증을 요청할 수 있습니다. 다음은 이러한 유형의 정책 액세스 규칙이 구현되는 방법에 대한 예입니다.

사용자가 Kerberos 인증 방법을 사용하여 엔터프라이즈 네트워크 내부에서 로그인합니다.

이제 사용자는 예 1에서 설정한 대로 8시간 동안 애플리케이션 포털에 액세스할 수 있습니다.

사용자가 예 2 정책 규칙이 적용된 웹 애플리케이션을 즉시 실행하려고 하며 이를 위해서는 RSA SecurID 인증이 필요합니다.

사용자가 [RSA SecurID 인증 로그인] 페이지로 리디렉션됩니다.

사용자가 로그인한 후 서비스가 애플리케이션을 실행하고 인증 이벤트를 저장합니다.

사용자는 계속해서 최대 1시간 동안 이 애플리케이션을 실행할 수 있지만 정책 규칙에 지정된 대로 1시간 후 재인증하도록 요청됩니다.