LDAP 연결 상태 점검은 Keystone 도메인에 구성된 모든 LDAP 연결을 확인할 수 있습니다.

증상

상태 점검이 특정 도메인의 detect ldap connection issue를 보고합니다.

솔루션

수동으로 연결 확인

- 다음 명령을 사용하여 LDAP 로그인 자격 증명을 찾습니다.

#viocli get keystone --spec

- 다음 LDAP 관련 값을 수집합니다.

spec: conf: ks_domains: ${reporetd_domain} ldap: url: ${ldap_url} user: ${ldap_user} password: ${ldap_encrypted_pwd} user_tree_dn: ${user_tree_dn} user_filter: ${user_filter}

암호 해독

- VMware Integrated OpenStack 관리에서

keystone-api포드 중 하나로 파일을 복사합니다.# osctl get pod |grep keystone-api | tail -n 1 keystone-api-58b4d7dc48-np7jk 1/1 Running 0 6d18h #osctl cp /opt/vmware/data/health-check/fernet_decrypt.py keystone-api-58b4d7dc48-np7jk:tmp/ -c keystone-api

- 일반 텍스트 vCenter 암호를 가져오려면 다음 명령을 실행합니다.

#osctl exec -it keystone-api-58b4d7dc48-np7jk -- bash -c "python /tmp/fernet_decrypt.py ${ldap_encrypted_pwd}" - 출력의 마지막 줄은 일반 텍스트 암호(

${ldap_pwd})입니다.

연결을 테스트

keystone-api포드에서ldapsearch를 실행합니다.예:#osctl exec -it keystone-api-58b4d7dc48-np7jk -- bash -c "ldapsearch -o nettimeout=5 -x -w ${ldap_pwd} -D ${ldap_user} -H ${ldap_url} -b ${user_tree_dn} ${user_filter}"참고: 매개 변수를 해당 값으로 바꿉니다.ldapsearch명령이 실패하면 LDAP 서버에서 LDAP 사용자 정보를 확인하고 VMware Integrated OpenStack에서 업데이트합니다.

LDAP 로그인 기밀 업데이트

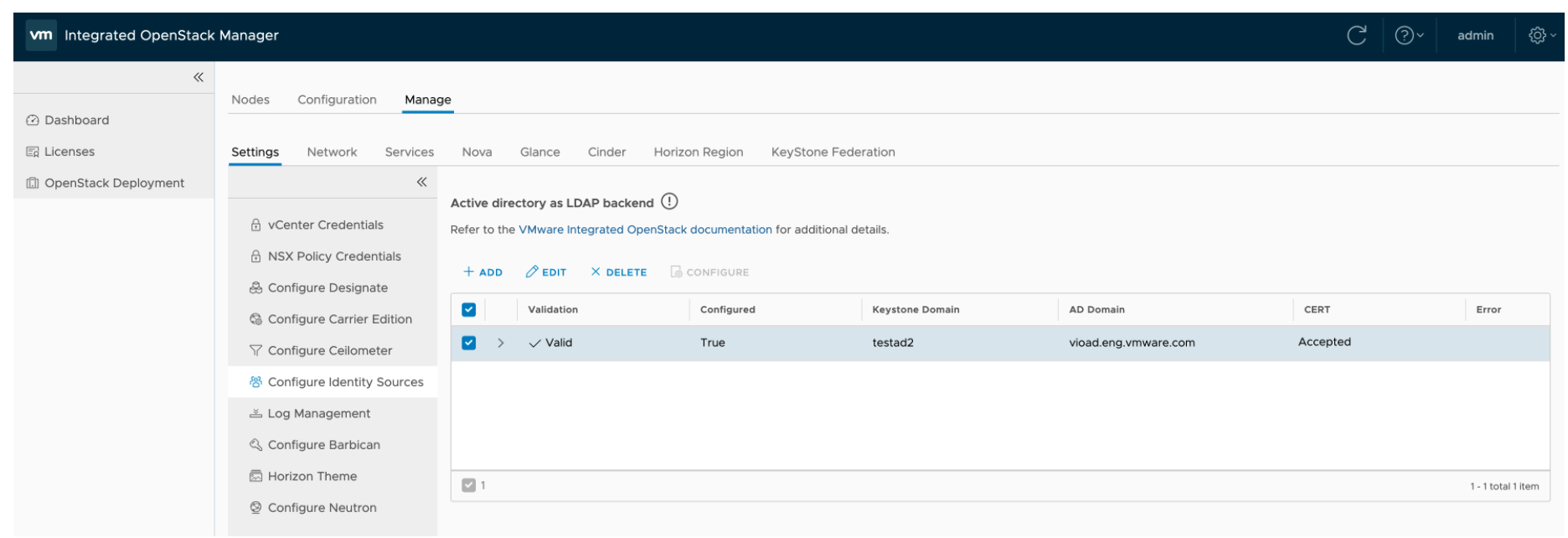

관리 UI https://xxxxxxxx/ui/#/os/${your_os_deployment}/manage/setting/identity에서 LDAP 로그인 자격 증명을 확인하고 LDAP 서버에 로그인할 수 있는지 확인합니다.

vCenter 및 NSX 연결 확인에 대한 자세한 내용은 vCenter 연결 확인 및 NSX 연결 확인 항목을 참조하십시오.