계층 7 서비스 개체를 정의하여 컨텍스트 인식 또는 애플리케이션 기반 방화벽 규칙을 구성할 수 있습니다. 계층 7 컨텍스트 인식 방화벽 규칙은 패킷 컨텐츠를 지능적으로 검사할 수 있습니다.

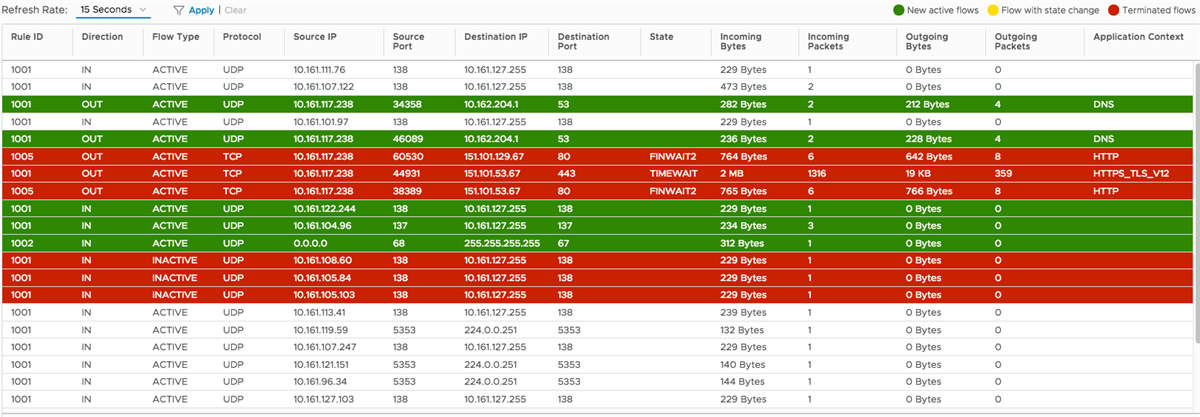

이 예제에서는 APP_HTTP 서비스 개체를 사용하여 계층 7 방화벽 규칙을 생성하는 프로세스를 설명합니다. 이 방화벽 규칙을 사용하면 가상 시스템에서 모든 대상으로의 HTTP 요청이 허용됩니다. 방화벽 규칙을 생성한 후 이 방화벽 규칙을 전달하는 소스 VM에서 일부 HTTP 세션을 시작하고 소스 VM의 특정 vNIC에서 Flow Monitoring을 설정합니다. 이 방화벽 규칙은 HTTP 애플리케이션 컨텍스트를 감지하고 소스 VM에서 규칙을 적용합니다.

사전 요구 사항

- 보안 관리자

- NSX 관리자

- 보안 엔지니어

- 엔터프라이즈 관리자

참고:

NSX Data Center for vSphere 6.4 이상이 설치되어 있는지 확인합니다.

프로시저

다음에 수행할 작업

컨텍스트 인식 방화벽 규칙을 사용할 수 있는 다른 시나리오에 대해 알아보려면 컨텍스트 인식 방화벽 시나리오를 참조하십시오.

) 아이콘을 클릭합니다.

) 아이콘을 클릭합니다.