L2 VPN을 사용하면 여러 논리적 네트워크(VLAN과 VXLAN 모두)를 지리적 사이트 경계를 넘어 확장할 수 있습니다. 또한 L2 VPN 서버에서 여러 사이트를 구성할 수 있습니다.

가상 시스템은 사이트 간에 이동할 때 동일한 서브넷에 남아 있으며 해당 IP 주소는 바뀌지 않습니다. 송신 최적화를 통해 Edge는 모든 패킷을 송신 최적화 IP 주소에 로컬로 전송하고 다른 모든 것을 브리지할 수 있습니다.

따라서 L2 VPN 서비스를 사용할 경우 엔터프라이즈는 서로 다른 물리적 사이트 간에 워크로드를 원활하게 마이그레이션할 수 있습니다. 워크로드는 VXLAN 기반 네트워크 또는 VLAN 기반 네트워크에서 실행될 수 있습니다. 클라우드 서비스 제공자의 경우 L2 VPN은 워크로드 및 애플리케이션에 대한 기존 IP 주소를 수정하지 않고 온보드 테넌트를 수용하는 메커니즘을 제공합니다.

- NSX Data Center 6.4.2부터, SSL 및 IPSec 터널 둘 다를 통해 L2 VPN 서비스를 구성할 수 있습니다. 그러나 REST API를 사용하여 IPSec 터널을 통해서만 L2 VPN 서비스를 구성할 수 있습니다. IPSec을 통해 L2 VPN을 구성하는 방법에 대한 자세한 내용은 " NSX API 가이드" 를 참조하십시오.

- NSX 6.4.1 이하 버전에서는 SSL 터널을 통해서만 L2 VPN 서비스를 구성할 수 있습니다.

L2 VPN 클라이언트 및 서버는 각각을 통과하는 트래픽에 기반하여 로컬 사이트와 원격 사이트 모두에서 MAC 주소를 인식합니다. 모든 가상 시스템의 기본 게이트웨이는 항상 방화벽 규칙을 사용하여 로컬 게이트웨이로 확인되기 때문에 송신 최적화는 로컬 라우팅을 유지합니다. 사이트 B로 이동된 가상 시스템은 사이트 A에서 확장되지 않은 L2 세그먼트에도 액세스할 수 있습니다.

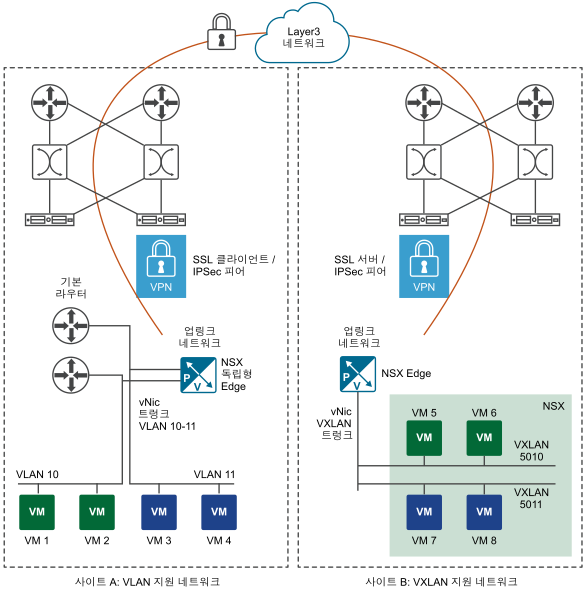

사이트 중 하나에 NSX가 배포되지 않은 경우 해당 사이트에 독립 실행형 Edge를 배포할 수 있습니다.

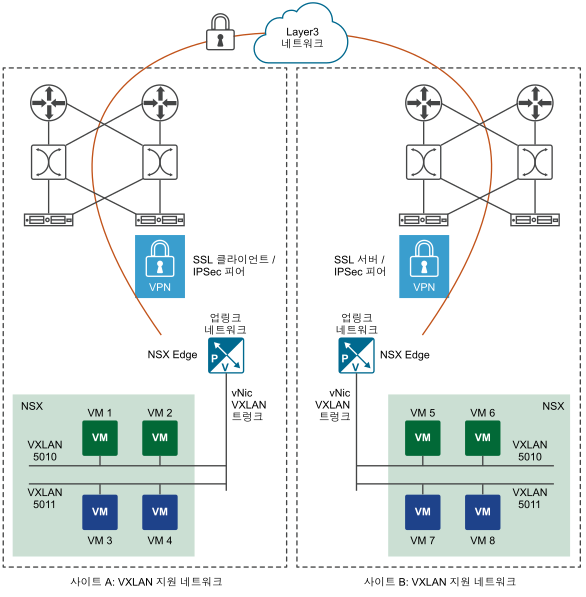

다음 그래픽에서 L2 VPN은 네트워크 VLAN 10을 VXLAN 5010으로, VLAN 11을 VXLAN 5011로 확장합니다. 따라서 VLAN 10과 브리지된 VM 1은 VM 2, 5 및 6에 액세스할 수 있습니다.