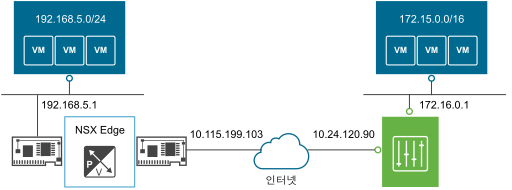

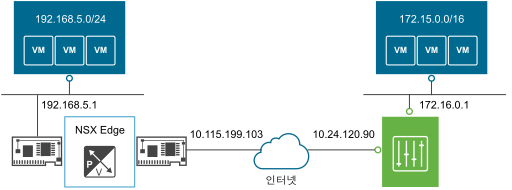

이 예제에는 NSX Edge와 다른 끝의 Cisco 또는 WatchGuard VPN 사이의 기본적인 지점 간 정책 기반 IPSec VPN 연결을 보여 주는 구성 시나리오가 포함되어 있습니다.

이 시나리오에서 NSX Edge는 내부 네트워크 192.168.5.0/24를 인터넷에 연결합니다. NSX Edge 인터페이스는 다음과 같이 구성됩니다.

- 업링크 인터페이스: 10.115.199.103

- 내부 인터페이스: 192.168.5.1

원격 사이트의 VPN 게이트웨이는 172.15.0.0/16 내부 네트워크를 인터넷에 연결합니다. 원격 게이트웨이 인터페이스는 다음과 같이 구성됩니다.

- 업링크 인터페이스: 10.24.120.90

- 내부 인터페이스: 172.16.0.1

그림 1. 원격 VPN 게이트웨이에 연결하는

NSX Edge

참고:

NSX Edge에서

NSX Edge IPSec로 연결되는 터널에 대해 두 번째

NSX Edge를 원격 게이트웨이로 설정하여 동일한 시나리오를 사용할 수 있습니다.

프로시저

- vSphere Web Client에 로그인합니다.

- 를 클릭합니다.

- NSX Edge를 두 번 클릭합니다.

- 을 클릭합니다.

- 추가(Add)를 클릭합니다.

- 이름(Name) 텍스트 상자에 IPSec VPN 사이트의 이름을 입력합니다.

- 로컬 ID(Local Id) 텍스트 상자에 NSX Edge 인스턴스의 IP 주소로 10.115.199.103을 입력합니다. 이 로컬 ID는 원격 사이트의 피어 ID가 됩니다.

- 로컬 끝점(Local Endpoint) 텍스트 상자에 10.115.199.103을 입력합니다.

사전 공유 키를 사용하는 IP 터널에 IP를 추가하는 경우에는 로컬 ID와 로컬 끝점 IP가 같을 수 있습니다.

- 로컬 서브넷(Local Subnets) 텍스트 상자에 192.168.5.0/24를 입력합니다.

- 피어 ID(Peer Id)에 10.24.120.90을 입력하여 피어 사이트를 고유하게 식별합니다.

- 피어 끝점(Peer Endpoint) 텍스트 상자에 10.24.120.90을 입력합니다.

- 피어 서브넷(Peer Subnets) 텍스트 상자에 172.15.0.0/16을 입력합니다.

- IKE 버전(IKE Version)을 선택합니다. 예를 들어 IKEv2를 선택합니다.

- 다이제스트 알고리즘(Digest Algorithm)을 선택합니다. 예를 들어 SHA_256을 선택합니다.

- 암호화 알고리즘(Encryption Algorithm)을 선택합니다. 예를 들어 AES를 선택합니다.

- 인증 방법(Authentication Method)을 선택합니다. 예를 들어 PSK를 선택합니다.

- 사전 공유 키(Pre-shared Key)를 입력합니다.

- 피어 사이트에서 사전 공유 키를 표시하려면 사전 공유 키 표시(

) 아이콘을 클릭하거나 공유 키 표시(Display Shared Key) 확인란을 선택합니다.

) 아이콘을 클릭하거나 공유 키 표시(Display Shared Key) 확인란을 선택합니다.

- DH(Diffie-Hellman) 그룹(Diffie-Hellman (DH) Group) 암호화 체계를 선택합니다. 예를 들어 DH14를 선택합니다.

- 추가 또는 확인(OK)을 클릭합니다.

IPSec VPN 사이트 구성이

NSX Edge에 저장됩니다.

다음에 수행할 작업

IPSec VPN 서비스를 사용하도록 설정합니다.

) 아이콘을 클릭하거나

) 아이콘을 클릭하거나