이 워크플로에 따라 PCG와 원격 끝점 간에 VPN 터널을 생성할 수 있습니다. 이러한 지침은 기본 클라우드 적용 모드에서 관리되는 워크로드 VM에만 해당됩니다.

사전 요구 사항

- AWS: 기본 클라우드 적용 모드에 VPC를 배포했는지 확인합니다. 이는 전송 또는 자체 관리 VPC여야 합니다. VPN은 AWS의 계산 VPC에 대해 지원되지 않습니다.

- Microsoft Azure: 기본 클라우드 적용 모드에 VNet을 배포했는지 확인합니다. 전송 및 계산 VNet을 둘 다 사용할 수 있습니다.

- 원격 끝점이 PCG와 피어링되어 있고 경로 기반 IPSec VPN 및 BGP 기능이 있는지 확인합니다.

프로시저

- 공용 클라우드에서 PCG에 대한 NSX 할당 로컬 끝점을 찾고 필요한 경우 공용 IP 주소를 할당합니다.

- 공용 클라우드의 PCG 인스턴스로 이동한 후 [태그]로 이동합니다.

- nsx.local_endpoint_ip 태그의 값 필드에 있는 IP 주소를 기록해 둡니다.

- (선택 사항) VPN 터널에 공용 IP가 필요한 경우, 예를 들어 VPN을 다른 공용 클라우드 또는 온-프레미스 NSX-T Data Center 배포로 설정하려는 경우 다음을 수행합니다.

- PCG 인스턴스의 업링크 인터페이스로 이동합니다.

- b단계에서 적어둔 nsx.local_endpoint_ip IP 주소에 공용 IP 주소를 연결합니다.

- (선택 사항) PCG 인스턴스의 HA 쌍이 있는 경우 a 및 b단계를 반복하고 필요한 경우 c단계에 설명된 대로 공용 IP 주소를 연결합니다.

- NSX Manager에서 cloud-t0-vpc/vnet-<vpc/vnet-id>와 같이 이름이 지정된 Tier-0 게이트웨이로 표시되는 PCG에 대해 IPSec VPN을 사용하도록 설정하고, 이 Tier-0 게이트웨이의 끝점과 원하는 VPN 피어의 원격 IP 주소 사이에 경로 기반 IPSec 세션을 생성합니다. 자세한 내용은 IPSec VPN 서비스 추가의 내용을 참조하십시오.

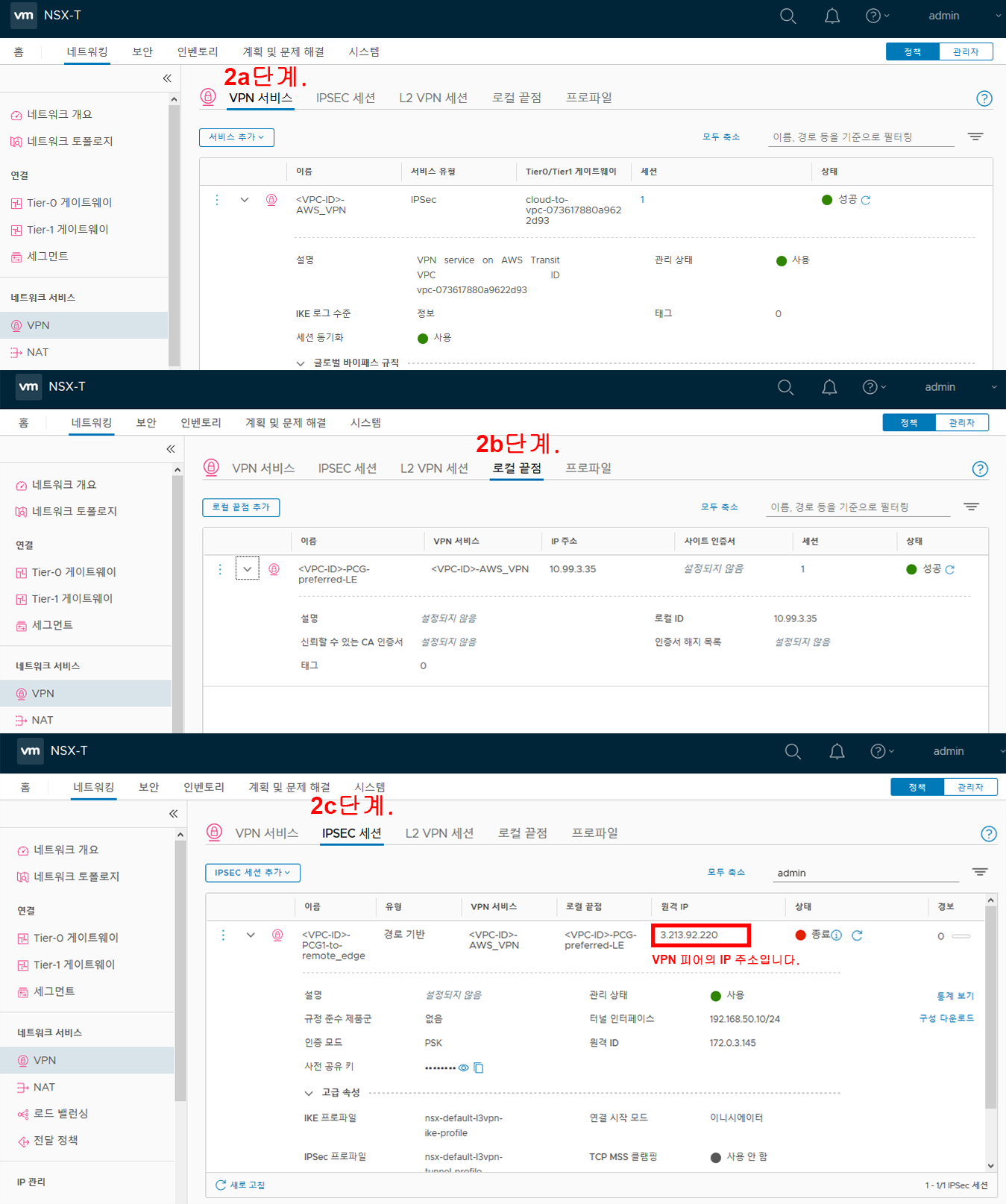

- 네트워킹 > VPN > VPN 서비스 > 서비스 추가 > IPSec으로 이동합니다. 다음 세부 정보를 제공합니다.

옵션 설명 이름 VPN 서비스를 설명하는 이름(예: <VPC-ID>-AWS_VPN 또는 <VNet-ID>-AZURE_VPN)을 입력합니다. Tier0/Tier1 게이트웨이 공용 클라우드의 PCG에 대한 Tier-0 게이트웨이를 선택합니다. - 네트워킹 > VPN > 로컬 끝점 > 로컬 끝점 추가로 이동합니다. 다음 정보를 제공하고 로컬 끝점 추가에서 자세한 내용을 참조하십시오.

참고: PCG 인스턴스의 HA 쌍이 있는 경우 공용 클라우드에서 연결된 해당 로컬 끝점 IP 주소를 사용하여 각 인스턴스에 대한 로컬 끝점을 생성합니다.

옵션 설명 이름 로컬 끝점을 설명하는 이름을 입력합니다(예: <VPC-ID>-PCG-preferred-LE 또는 <VNET-ID>-PCG-preferred-LE). VPN 서비스 2a단계에서 생성한 PCG의 Tier-0 게이트웨이에 대한 VPN 서비스를 선택합니다. IP 주소 1b단계에서 적어 둔 PCG의 로컬 끝점 IP 주소 값을 입력합니다. - 네트워킹 > VPN > IPSec 세션 > IPSec 세션 추가 > 경로 기반으로 이동합니다. 다음 정보를 제공하고 경로 기반 IPSec 세션 추가에서 자세한 내용을 참조하십시오.

참고: VPC에 배포된 PCG와 VNet에 배포된 PCG 간에 VPN 터널을 생성하는 경우 VPC에 있는 각 PCG의 로컬 끝점과 VNet에 있는 PCG의 원격 IP 주소에 대해 터널을 생성하고, 반대로 VNet의 PCG에서 VPC에 있는 PCG의 원격 IP 주소로의 터널을 생성해야 합니다. 활성 및 대기 PCG에 대해 별도의 터널을 생성해야 합니다. 이로 인해 두 공용 클라우드 간에 IPSec 세션의 풀 메시가 생성됩니다.

옵션 설명 이름 IPsec 세션을 설명하는 이름을 입력합니다(예: <VPC--ID>-PCG1-to-remote_edge). VPN 서비스 2a단계에서 생성한 VPN 서비스를 선택합니다. 로컬 끝점 2b단계에서 생성한 로컬 끝점을 선택합니다. 원격 IP VPN 터널을 생성하는 원격 피어의 공용 IP 주소를 입력합니다. 참고: DirectConnect 또는 ExpressRoute를 사용하는 경우처럼 개인 IP 주소에 연결할 수 있는 경우 원격 IP가 개인 IP 주소일 수 있습니다.터널 인터페이스 터널 인터페이스를 CIDR 형식으로 입력합니다. 원격 피어에서 IPSec 세션을 설정하려면 동일한 서브넷을 사용해야 합니다.

- 네트워킹 > VPN > VPN 서비스 > 서비스 추가 > IPSec으로 이동합니다. 다음 세부 정보를 제공합니다.

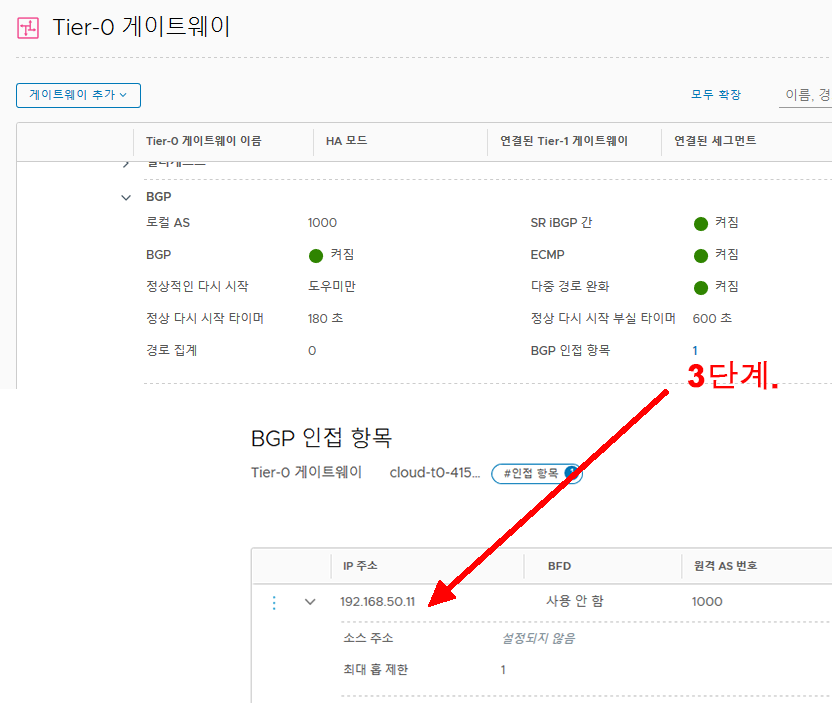

- 2단계에서 설정한 IPSec VPN 터널 인터페이스에 BGP 인접 네트워크를 설정합니다. 자세한 내용은 BGP 구성의 내용을 참조하십시오.

- 네트워킹 > Tier-0 게이트웨이로 이동합니다.

- IPSec 세션을 생성한 자동 생성 Tier-0 게이트웨이를 선택하고 편집을 클릭합니다.

- BGP 섹션 아래에서 BGP 인접 항목 옆의 번호 또는 아이콘을 클릭하고 다음 세부 정보를 제공합니다.

옵션 설명 IP 주소 VPN 피어에 대한 IPSec 세션의 터널 인터페이스에 구성된 원격 VTI의 IP 주소를 사용합니다.

원격 AS 번호 이 숫자는 원격 피어의 AS 번호와 일치해야 합니다.

-

중요: 이 단계는 NSX-T Data Center 3.0.0에만 해당하므로 NSX-T Data Center 3.0.1을 사용하는 경우에는 건너뜁니다.Microsoft Azure를 사용하는 경우 NSX Manager에서 VPN 및 BGP를 구성한 후 PCG 인스턴스의 업링크 인터페이스에서 IP 전달 사용을 선택합니다. 활성 및 대기 PCG 인스턴스가 있는 경우 HA에 대해 두 PCG 인스턴스 모두에서 IP 전달을 사용하도록 설정합니다. - 재배포 프로파일을 사용하여 VPN에 사용하려는 접두사를 보급합니다. 다음을 수행합니다.

-

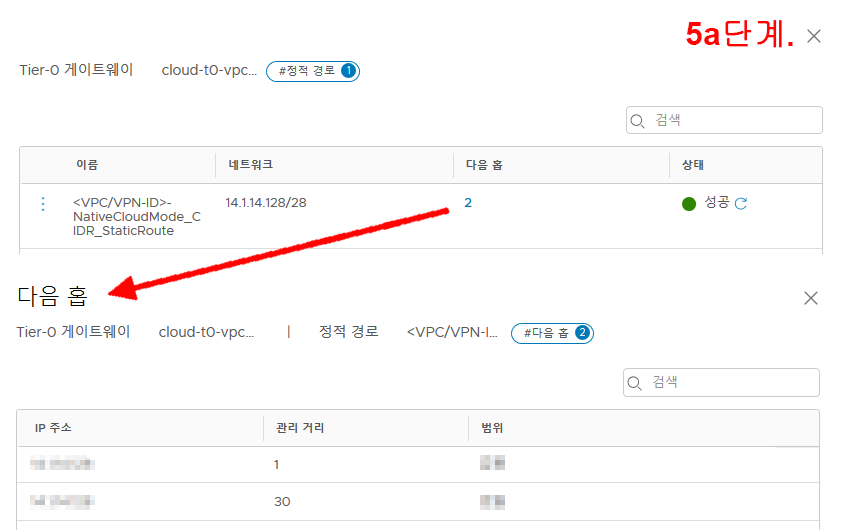

중요: 이 단계는 NSX-T Data Center 3.0.0에만 해당하므로 NSX-T Data Center 3.0.1을 사용하는 경우에는 건너뜁니다.기본 클라우드 적용 모드에서 온보딩된 VPC/VNet의 CIDR에 대한 정적 경로를 추가하여 PCG에 해당하는 Tier-0 게이트웨이의 업링크 IP 주소를 가리킵니다. 지침에 대해서는 정적 경로 구성를 참조하십시오. HA에 대한 PCG 쌍이 있는 경우 각 PCG의 업링크 IP 주소에 대해 다음 홉을 설정합니다.

- 기본 클라우드 적용 모드에서 온보딩된 VPC/VNet CIDR에 대한 접두사 목록을 추가하고 BGP 인접 네트워크 구성에서 출력 필터로 추가합니다. 지침에 대해서는 IP 접두사 목록 생성를 참조하십시오.

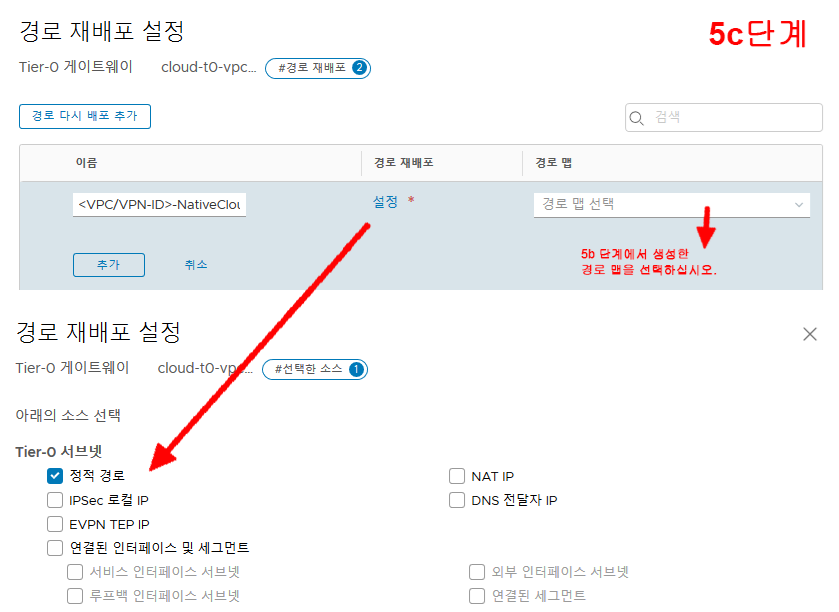

- 경로 재배포 프로 파일을 설정하고, 정적 경로를 사용하도록 설정한 후 b단계에서 VPC/VNet CIDR에 대해 생성한 경로 필터를 선택합니다.

-

- 공용 클라우드에서:

- 워크로드 VM이 있는 서브넷의 라우팅 테이블로 이동합니다.

참고: PCG의 업링크 또는 관리 서브넷의 라우팅 테이블은 사용하지 마십시오.

- 라우팅 테이블에 태그 nsx.managed = true를 추가합니다.

- 워크로드 VM이 있는 서브넷의 라우팅 테이블로 이동합니다.

-

중요: 이 단계는 NSX-T Data Center 3.0.0에만 해당하므로 NSX-T Data Center 3.0.1을 사용하는 경우에는 건너뜁니다.NSX Cloud는 소스 0.0.0.0/0 및 대상 Any를 사용하여 Tier-0 게이트웨이(PCG)에 대한 default-snat 규칙을 생성합니다. 이 규칙 때문에 기본 클라우드 적용 모드에 있는 VM의 모든 트래픽에 PCG의 업링크 IP 주소가 있습니다. 트래픽의 진정한 소스를 확인하려면 다음을 수행합니다.- 네트워킹 > NAT로 이동하고 Tier-0 게이트웨이(PCG)에 대한 default-snat 규칙을 사용하지 않도록 설정합니다.

- NSX 적용 모드에 VM이 있는 경우 다음 값을 사용하여 새 SNAT 규칙을 생성하고 이러한 VM에 SNAT를 계속 제공합니다.

옵션 설명 소스 NSX 적용 모드에 있는 VPC/VNet의 CIDR입니다. 대상 임의 변환됨 default-snat 규칙에 있는 변환됨 상태의 동일한 IP 주소입니다. 적용 대상 PCG의 업링크 인터페이스를 선택합니다. default-snat 규칙은 편집하지 마십시오. 페일오버 시 복구됩니다.

결과

다음 홉이 PCG의 업링크 IP 주소로 설정된 원격 끝점에서 보급된 모든 IP 접두사에 대한 관리형 라우팅 테이블에 경로가 생성되는지 확인합니다.