NAT 방화벽은 개인 네트워크의 디바이스에서 요청한 경우 인터넷 트래픽이 게이트웨이를 통과하도록 허용합니다. 원치 않는 요청 또는 데이터 패킷이 삭제되어 잠재적으로 위험한 디바이스와의 통신을 방지합니다.

Tier-1 게이트웨이에 SNAT와 GWFW(게이트웨이 방화벽)가 모두 구성되어 있고, GWFW가 상태 저장으로 구성되지 않은 경우, Tier-1 게이트웨이의 애드버타이즈된 서브넷에 대해 SNAT를 구성하지 않아야 합니다. 그렇지 않은 경우 이러한 서브넷의 IP 주소로 전송되는 트래픽이 실패합니다.

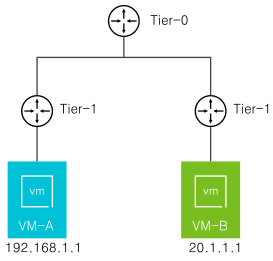

아래 예시에는 T1-A는 게이트웨이이고 연결된 서브넷 192.168.1.0/0에서 10.1.1.1로 트래픽을 변환하는 SNAT 규칙이 구성되어 있습니다.

다음은 몇 가지 트래픽 시나리오입니다.

- VM-A/192.168.1.1에서 시작된 모든 트래픽 스트림은 게이트웨이 방화벽이 상태 저장, 상태 비저장 또는 사용하지 않도록 설정된 상태인지 여부와 무관하게 소스 IP로 10.1.1.1로 변환될 수 있습니다. VM-C 또는 VM-B의 트래픽이 해당 흐름에 대해 반환되면 대상 IP는 10.1.1.1이 됩니다. T1-A는 SNAT 흐름과 일치시키고 VM-A로 다시 흐르도록 이를 올바르게 변환합니다. SNAT 규칙이 예상대로 작동하며 문제가 없습니다.

- VM-B/20.1.1.1은 VM-A/192.168.1.1로의 트래픽 흐름을 시작합니다. 여기서 T1-A에 상태 저장 방화벽이 있는 경우와 방화벽이 없거나 상태 비저장 방화벽이 있는 경우 사이의 동작이 다릅니다. 방화벽 규칙은 VM-B와 VM-A 간의 트래픽을 허용합니다. 이 시나리오를 사용하려면 192.168.1.0/24에서 20.1.1.0/24와 일치하는 트래픽에 대해 NO-NAT 규칙을 구성합니다. 이 NO-NAT 규칙이 있으면 동작의 차이가 없습니다.

- T1-A에 상태 저장 방화벽이 있는 경우 T1-A 방화벽은 VM-B/20.1.1.1에서 VM-A/192.168.1.1로의 TCP SYN 패킷에 대한 방화벽 연결 항목을 생성합니다. VM-A가 회신하면 T1-A는 상태 저장 연결 항목과 회신 패킷을 일치시키고, VM-A/192.168.1.1에서 SNAT 변환 없이 VM-B/ 20.1.1.1로 트래픽을 전달합니다. 반환 트래픽이 방화벽 연결 항목과 일치할 때 방화벽이 SNAT 조회를 건너뛰기 때문입니다.

- T1-A에 방화벽이 사용되지 않도록 설정되었거나 상태 비저장 상태인 경우 T1-A 방화벽은 방화벽 연결 항목을 생성하지 않고 TCP SYN 패킷을 VM-B/20.1.1.1에서 VM-A/192.168.1.1로 전달하는데, 방화벽이 상태 비저장이거나 없기 때문입니다. VM-A/192.168.1.1이 VM-B/20.1.1.1로 회신하는 경우 T1-A는 방화벽 연결 항목이 없다고 보고 SNAT를 수행하고, 소스 IP를 VM-A/192.168.1.1에서 10.1.1.1로 변환합니다. 해당 회신이 VM-B로 돌아오면 소스 IP 주소가 VM-A/192.168.1.1 대신 10.1.1.1이므로 VM-B에서 트래픽을 삭제합니다.