NSX Edge는 ISO, OVA/OVF 또는 PXE 시작을 통해 설치할 수 있습니다. 설치 방법과 관계없이 NSX Edge를 설치하기 전에 호스트 네트워킹이 준비되어 있도록 합니다.

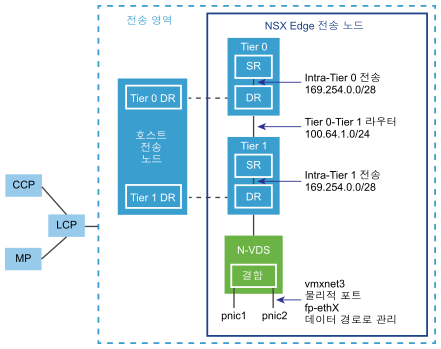

전송 영역 내의 NSX Edge 간략 보기

NSX-T Data Center 간략 보기는 전송 영역에 있는 2개의 전송 노드를 표시합니다. 한 전송 노드는 호스트입니다. 다른 전송 노드는 NSX Edge입니다.

NSX Edge를 처음 배포할 때는 빈 컨테이너로 간주할 수 있습니다. NSX Edge는 논리적 라우터를 생성할 때까지 아무 작업도 수행하지 않습니다. NSX Edge에서는 Tier-0 및 Tier-1 논리적 라우터에 대한 계산 지원을 제공합니다. 각 논리적 라우터에는 SR(서비스 라우터) 및 DR(분산 라우터)이 포함되어 있습니다. 라우터가 분산된다는 것은 동일한 전송 영역에 속해 있는 모든 전송 노드에서 복제된다는 것을 의미합니다. 이 그림에서 호스트 전송 노드에는 Tier-0 및 Tier-1 라우터에 포함된 것과 동일한 DR이 포함되어 있습니다. 논리적 라우터를 NAT와 같은 서비스를 수행하도록 구성하려는 경우 서비스 라우터가 필요합니다. 모든 Tier-0 논리적 라우터에는 서비스 라우터가 있습니다. Tier-1 라우터는 설계 고려 사항에 따라 필요한 경우 서비스 라우터가 있을 수 있습니다.

기본적으로 SR 및 DR 간의 링크는 169.254.0.0/28 서브넷을 사용합니다. 이러한 라우터 내 전송 링크는 Tier-0 또는 Tier-1 논리적 라우터를 배포할 때 자동으로 생성됩니다. 169.254.0.0/28 서브넷이 배포에서 이미 사용되는 경우가 아니면 링크 구성을 구성하거나 수정할 필요가 없습니다. Tier-1 논리적 라우터에서 SR은 Tier-1 논리적 라우터를 생성할 때 NSX Edge 클러스터를 선택하는 경우에만 존재합니다.

Tier-0과 Tier-1 간의 연결에 할당되는 기본 주소 공간은 100.64.0.0/10입니다. 각 Tier-0과 Tier-1 간의 피어 연결에는 100.64.0.0/10 주소 공간 내에 /31 서브넷이 제공됩니다. Tier-1 라우터를 생성한 후 이를 Tier-0 라우터에 연결할 때 이 링크가 자동으로 생성됩니다. 100.64.0.0/10 서브넷이 배포에서 이미 사용되는 경우가 아니면 이 링크에서 인터페이스를 구성하거나 수정할 필요가 없습니다.

각 NSX-T Data Center 배포에는 MP(관리부 클러스터) 및 CCP(제어부 클러스터)가 있습니다. MP 및 CCP는 각 전송 영역의 LCP(로컬 제어부)에 구성을 푸시합니다. 호스트 또는 NSX Edge가 관리부에 연결되면 MPA(관리부 에이전트)는 호스트 또는 NSX Edge와의 연결을 설정하고 호스트 또는 NSX Edge는 NSX-T Data Center 패브릭 노드가 됩니다. 패브릭 노드가 전송 노드로 추가되면 호스트 또는 NSX Edge와의 LCP 연결이 설정됩니다.

마지막으로 이 그림은 고가용성을 제공하기 위해 결합된 2개의 물리적 NIC(물리적 NIC1 및 물리적 NIC2)의 예를 보여줍니다. 데이터 경로는 물리적 NIC를 관리합니다. 외부 네트워크에 대한 VLAN 업링크 또는 내부 NSX-T Data Center 관리 VM 네트워크에 대한 터널 끝점 링크로 작동할 수 있습니다.

VM으로 배포된 각 NSX Edge에 2개 이상의 물리적 링크를 할당하는 것이 좋습니다. 경우에 따라 다른 VLAN ID를 사용하여 동일한 물리적 NIC에서 포트 그룹을 겹칠 수 있습니다. 검색된 첫 번째 네트워크 링크는 관리에 사용됩니다. 예를 들어 NSX Edge VM에서 검색된 첫 번째 링크는 vnic1일 수 있습니다. 베어 메탈 설치에서 검색된 첫 번째 링크는 eth0 또는 em0일 수 있습니다. 나머지 링크는 업링크 및 터널에 사용됩니다. 예를 들어 하나는 NSX-T Data Center 관리 VM에서 사용되는 터널 끝점에 사용되고, 다른 하나는 외부 TOR 업링크에 대한 NSX Edge에 사용될 수 있습니다.

CLI에 관리자로 로그인하고 get interfaces 및 get physical-ports 명령을 실행하여 NSX Edge의 물리적 링크 정보를 확인할 수 있습니다. API에서 GET fabric/nodes/<edge-node-id>/network/interfaces API 호출을 사용할 수 있습니다. 물리적 링크는 다음 섹션에서 좀 더 자세히 설명됩니다.

NSX Edge를 VM 장치로 설치하거나 베어 메탈에 설치할 경우 배포에 따라 몇 가지 네트워크 구성 옵션이 있습니다.

전송 영역 및 N-VDS

NSX Edge 네트워킹을 이해하려면 전송 영역 및 N-VDS에 대해 알아야 할 사항이 있습니다. 전송 영역은 NSX-T Data Center의 계층 2 네트워크 도달 영역을 제어합니다. N-VDS는 전송 노드에서 생성되는 소프트웨어 스위치입니다. N-VDS는 물리적 NIC에 대한 논리적 라우터 업링크 및 다운링크를 바인딩하는 데 사용됩니다. NSX Edge가 속하는 각 전송 영역에 대해 NSX Edge에 단일 N-VDS가 설치됩니다.

- 전송 노드 간의 내부 NSX-T Data Center 터널링용 오버레이

- NSX-T Data Center 외부 업링크용 VLAN

NSX Edge는 VLAN 전송 영역에 속하지 않거나 여러 전송 영역에 속할 수 있습니다. VLAN 전송 영역이 없는 경우에도 NSX Edge 업링크에서 오버레이 전송 영역에 대해 설치된 것과 동일한 N-VDS를 사용할 수 있으므로 NSX Edge에는 여전히 업링크가 있을 수 있습니다. 각 NSX Edge에 N-VDS가 하나만 있도록 하려면 이렇게 하면 됩니다. 또 다른 설계 옵션은 NSX Edge를 각 업링크에 대해 하나씩 여러 VLAN 전송 영역에 속하게 하는 것입니다.

가장 일반적인 설계 옵션은 1개의 오버레이 영역과 2개의 VLAN 전송 영역(중복 업링크용)으로 이루어진 3개의 전송 영역을 사용하는 것입니다.

VLAN 업링크의 경우처럼 오버레이 트래픽 및 기타 VLAN 트래픽에 대한 전송 네트워크에 동일한 VLAN ID를 사용하려면, 두 개의 서로 다른 N-VDS에 하나는 VLAN용, 다른 하나는 오버레이용으로 ID를 구성합니다.

NSX-T Data Center 2.5부터 단일 클러스터의 NSX Edge, 호스트 전송 노드 및 NSX Manager 트래픽을 관리하는 단일 N-VDS 스위치를 사용하여 네트워크를 구성할 수 있습니다. N-VDS 스위치를 실행하는 호스트에 완전히 축소된 vSphere 클러스터 NSX-T 배포 항목을 참조하십시오.

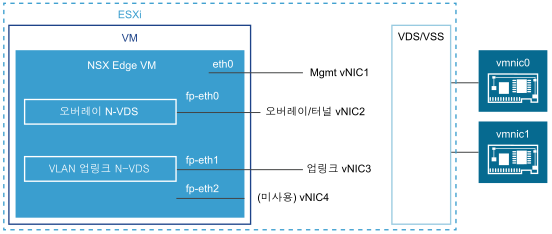

가상 장치/VM NSX Edge 네트워킹

NSX Edge를 가상 장치 또는 VM으로 설치하는 경우 fp-ethX라는 내부 인터페이스가 생성됩니다. 여기서 X는 0, 1, 2, 3 등의 숫자입니다. 이러한 인터페이스는 ToR(랙 상단) 스위치로의 업링크 및 NSX-T Data Center 오버레이 터널링에 할당됩니다.

NSX Edge 전송 노드를 생성할 때 업링크 및 오버레이 터널과 연결하기 위한 fp-ethX 인터페이스를 선택할 수 있습니다. fp-ethX 인터페이스 사용 방법을 결정할 수 있습니다.

vSphere Distributed Switch 또는 vSphere Standard 스위치에서 2개 이상의 vmnic를 NSX Edge에 할당해야 합니다. 하나는 NSX Edge 관리용이고 다른 하나는 업링크 및 터널용입니다.

다음 샘플 물리적 토폴로지에서 fp-eth0는 TEP IP 주소를 전달하는 오버레이 터널 트래픽에 사용됩니다. fp-eth1은 종방향 트래픽을 지원하는 Tier-0 게이트웨이 업링크에 사용됩니다. fp-eth2는 토폴로지가 게이트웨이로만 구성되기 때문에 사용되지 않습니다. L2 브리지가 구성된 경우 fp-eth2를 사용할 수 있습니다. eth0/vNIC1은 관리 네트워크에 할당되어 있습니다.

이 예에 나오는 NSX Edge는 2개의 전송 영역(1개의 오버레이 및 1개의 VLAN)에 속하므로 터널용 1개와 업링크 트래픽용 1개로 이루어진 2개의 N-VDS가 있습니다.

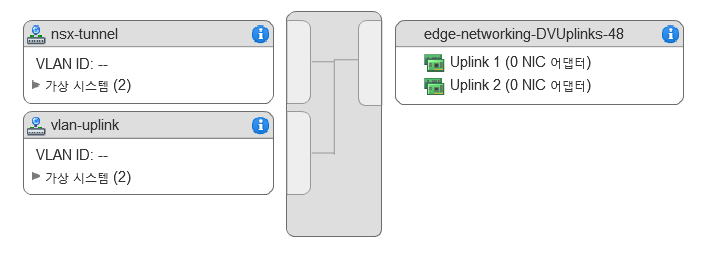

이 스크린샷은 가상 시스템 포트 그룹인 nsx-tunnel과 vlan-uplink를 보여줍니다.

--net:"Network 0-Mgmt" --net:"Network 1-nsx-tunnel" --net:"Network 2=vlan-uplink"

여기에 표시된 예에서는 VM 포트 그룹 이름 Mgmt, nsx-tunnel 및 vlan-uplink를 사용합니다. VM 포트 그룹에는 어떤 이름도 사용 가능합니다.

NSX Edge에 대해 구성된 터널 및 업링크 VM 포트 그룹은 VMkernel 포트 또는 지정된 IP 주소에 연결할 필요가 없습니다. 이는 계층 2에서만 사용되기 때문입니다. 배포에서 DHCP를 사용하여 관리 인터페이스에 주소를 제공하는 경우 관리 네트워크에 NIC를 하나만 할당해야 합니다. N-VDS 스위치에 할당된 fp-eth 인터페이스 중 하나가 종료되면 NSX Edge 상태가 성능 저하됨으로 바뀝니다. NSX Edge의 모든 터널이 종료되면 노드 상태가 종료로 전환됩니다.

VLAN 및 터널 포트 그룹은 트렁크 포트로 구성됩니다. 이는 필수 작업입니다. 예를 들어 표준 vSwitch에서는 트렁크 포트를 다음과 같이 구성합니다. .

장치 기반 또는 VM NSX Edge를 사용하는 경우 표준 vSwitch 또는 vSphere Distributed Switch를 사용할 수 있습니다.

NSX Edge VM은 NSX-T Data Center 준비된 호스트에 설치되어 전송 노드로 구성될 수 있습니다. 배포에는 두 가지 유형이 있습니다.

- NSX Edge VM은 VSS/VDS 포트 그룹을 사용하여 배포할 수 있으며, VSS/VDS는 호스트에서 별도의 물리적 NIC를 사용합니다. 호스트 전송 노드는 호스트에 설치된 N-VDS에 대해 별도의 물리적 NIC를 사용합니다. 호스트 전송 노드의 N-VDS는 별도의 물리적 NIC를 사용하는 VSS 또는 VDS와 공존합니다. 호스트 TEP(Tunnel End Point)와 NSX Edge TEP는 동일하거나 다른 서브넷에 있을 수 있습니다.

- NSX Edge VM은 호스트 전송 노드의 N-VDS에 VLAN 기반 논리적 스위치를 사용하여 배포할 수 있습니다. 호스트 TEP 및 NSX Edge TEP는 동일한 VLAN 또는 서브넷에 있을 수 있습니다.

경우에 따라 단일 호스트에 여러 NSX Edge 장치/VM을 설치할 수 있고, 설치된 모든 NSX Edge에서 동일한 관리, VLAN 및 터널 끝점 포트 그룹을 사용할 수 있습니다.

기본 물리적 링크가 작동되고 VM 포트 그룹이 구성되면 NSX Edge를 설치할 수 있습니다.

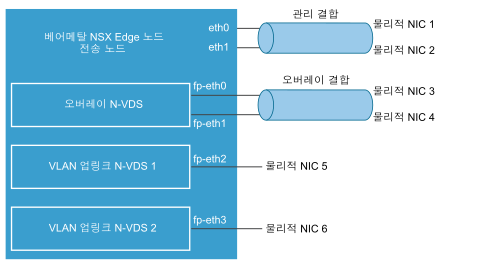

베어 메탈 NSX Edge 네트워킹

베어메탈 NSX Edge에는 fp-ethX라는 내부 인터페이스가 포함되어 있습니다. 여기서 X는 최대 16개의 인터페이스입니다. 생성되는 fp-ethX 인터페이스 수는 베어 메탈 NSX Edge에 있는 물리적 NIC의 수에 따라 다릅니다. 이러한 인터페이스를 최대 4개까지 ToR(랙 상단) 스위치 및 NSX-T Data Center 오버레이 터널링에 대한 업링크에 할당할 수 있습니다.

NSX Edge 전송 노드를 생성할 때 업링크 및 오버레이 터널과 연결하기 위한 fp-ethX 인터페이스를 선택할 수 있습니다.

fp-ethX 인터페이스 사용 방법을 결정할 수 있습니다. 다음 샘플 물리적 토폴로지에서 fp-eth0 및 fp-eth1은 결합된 후 TEP IP 주소를 전달하는 오버레이 터널 트래픽에 사용됩니다. fp-eth2 및 fp-eth3는 종방향 트래픽을 지원하는 Tier-0 게이트웨이 업링크에 사용됩니다. eth0/vNIC1은 관리 네트워크에 할당되어 있습니다.

NSX Edge 업링크 이중화

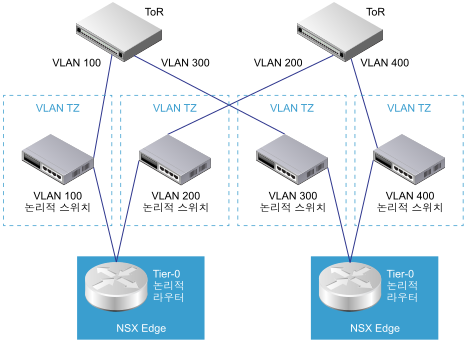

NSX Edge 업링크 이중화를 통해 두 VLAN ECMP(동일 비용 다중 경로) 업링크를 NSX Edge와 외부 TOR 간의 네트워크 연결에 사용할 수 있습니다.

ECMP VLAN 업링크가 2개 있으면 고가용성 및 완전 메시 연결을 위해 TOR 스위치도 2개 있어야 합니다. 각 VLAN 논리적 스위치에는 연결된 VLAN ID가 있습니다.

NSX Edge를 VLAN 전송 영역에 추가하면 새 N-VDS가 설치됩니다. 예를 들어 그림과 같이 4개의 VLAN 전송 영역에 NSX Edge 노드를 추가하면 4개의 N-VDS가 NSX Edge에 설치됩니다.

- 6.6 이전 버전을 실행하는 vDS 스위치에서 VLAN 연결을 제공하는 NSX Edge 가상 머신 가상 NIC에 연결된 포트에 대해 무차별 모드를 사용하도록 설정합니다.

- 6.6보다 크거나 같은 버전을 실행하는 vDS 스위치에서 mac 학습을 사용하도록 설정하고 무차별 모드를 사용하지 않도록 설정합니다. 이러한 설정은 대상 mac 주소가 가상 NIC 유효 MAC 주소와 일치하지 않는 경우 대상에서 패킷이 수신되도록 합니다.

- vDS 스위치에서 위조 전송을 사용하도록 설정합니다. 위조 전송에서는 소스 mac 주소가 가상 NIC 유효 MAC 주소와 일치하지 않는 패킷을 보낼 수 있습니다. 이러한 설정은 VLAN 네트워크에 대한 브리징 또는 L2VPN 및 DHCP 기능을 지원하는 데 필요합니다.