NSX-T Data Center의 서비스 삽입 및 끝점 보호 구성 요소(Guest Introspection)에 대한 아키텍처를 이해합니다.

핵심 개념:

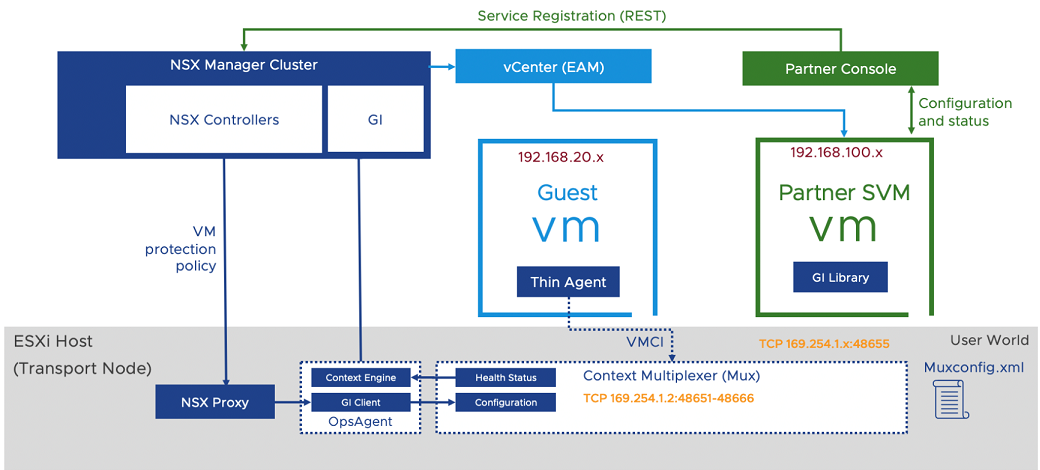

- 파트너 콘솔: Guest Introspection 플랫폼에서 작업하기 위해 보안 벤더에서 제공하는 웹 애플리케이션입니다.

- NSX Manager: 네트워크 및 보안 정책 구성을 위해 고객 및 파트너에게 API 및 그래픽 사용자 인터페이스를 제공하는 NSX용 관리부 장치입니다. Guest Introspection의 경우 NSX Manager는 파트너 장치를 배포 및 관리하기 위한 API 및 GUI를 제공합니다.

- Guest Introspection SDK: 보안 벤더에서 사용하는 VMware 제공 라이브러리입니다.

-

서비스 VM: VMware에서 제공한 Guest Introspection SDK를 사용하는 보안 벤더 제공 VM입니다. 게스트에서 바이러스 또는 맬웨어를 감지하기 위해 파일을 검색하거나 이벤트를 처리하는 논리가 포함되어 있습니다. 요청을 검색한 후에는 요청에서 게스트 VM이 수행한 작업에 대한 결과 또는 알림을 다시 전송합니다.

- Guest Introspection 호스트 에이전트(컨텍스트 멀티플렉서): 끝점 보호 정책의 구성을 처리합니다. 또한 메시지를 멀티플렉싱한 후 보호된 VM에서 서비스 VM으로 전달합니다. Guest Introspection 플랫폼의 상태를 보고하고 서비스 VM 구성의 기록을

muxconfig.xml파일에 유지합니다. - Ops 에이전트(컨텍스트 엔진 및 Guest Introspection 클라이언트): Guest Introspection 구성을 Guest Introspection 호스트 에이전트(컨텍스트 멀티플렉서)로 전달합니다. 또한 솔루션의 상태를 NSX Manager로 릴레이합니다.

- EAM: NSX Manager는 ESXi Agent Manager를 사용하여 보호를 위해 구성된 클러스터의 모든 호스트에 파트너 서비스 VM을 배포합니다.

-

Thin Agent: 게스트 VM에서 실행되는 파일 또는 네트워크 자체 검사 에이전트입니다. 또한 호스트 에이전트를 통해 서비스 VM으로 전달되는 파일 및 네트워크 작업을 가로챕니다. 이 에이전트는 VMware Tools의 일부입니다. 바이러스 백신 또는 맬웨어 방지 보안 벤더에서 제공하는 기존 에이전트를 교체합니다. 이는 벤더가 제공한 서비스 VM을 검색하기 위해 파일 및 프로세스를 용이하게 오프로드하도록 하는 일반적인 경량 에이전트입니다.