이 예에서 목표는 조직의 데이터베이스 서버 및 웹 서버를 실행하는 Windows 워크로드 VM에서 악의적인 Portable Executable 파일을 감지하고 방지하는 분산 맬웨어 차단 방화벽 규칙을 사용하여 보안 정책을 생성하는 것입니다.

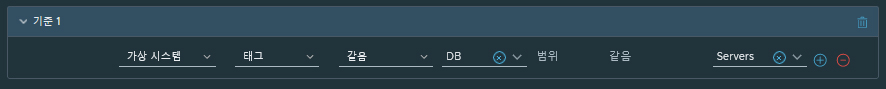

NSX-T Data Center에서 NSX Distributed Malware Prevention 서비스를 사용하여 이러한 목표를 달성할 수 있습니다. 이 예에서는 태그를 기준으로 동적 멤버 자격 조건을 사용하여 데이터베이스 서버 및 웹 서버의 워크로드 VM을 그룹화합니다.

가정:

- 워크로드 VM 그룹화에 필요한 태그는 다음과 같이 NSX-T 인벤토리에 이미 추가되었습니다.

- 태그 이름: DB, 범위: 서버

- 태그 이름: WEB, 범위: 서버

- DB 태그는 VM1, VM2 및 VM3의 세 가지 데이터베이스 워크로드(Windows VM)에 할당됩니다.

- WEB 태그는 VM4, VM5 및 VM6의 세 가지 애플리케이션 워크로드(Windows VM)에 할당됩니다.

- 클라우드 파일 분석 옵션이 맬웨어 차단 프로파일에서 선택됩니다.

사전 요구 사항

NSX 맬웨어 차단 서비스 가상 시스템은 워크로드 VM이 실행되고 있는 vSphere 호스트 클러스터에 배포됩니다. 자세한 지침은 NSX Distributed Malware Prevention 서비스 배포 항목을 참조하십시오.

프로시저

결과

규칙이 호스트로 푸시됩니다.

워크로드 VM에서 Windows PE(Portable Executable) 파일이 감지되면 파일 이벤트가 생성되어 맬웨어 차단 대시보드에 표시됩니다. 파일이 무해하면 파일이 워크로드 VM에 다운로드됩니다. 파일이 알려진 맬웨어이고(파일이 NSX-T의 알려진 맬웨어 파일 서명과 일치) 규칙에 감지 및 방지 모드가 지정된 경우 워크로드 VM에서 해당 악성 파일이 차단됩니다.

파일이 알 수 없는 맬웨어(제로데이 위협)이고 데이터 센터에서 처음으로 감지되면 워크로드 VM에 다운로드됩니다. NSX-T는 로컬 파일 분석 또는 클라우드 파일 분석을 사용하여 파일 결과가 악의적인 것으로 확인하면 해당 결과가 데이터 센터의 다른 ESXi 호스트 및 데이터 센터의 NSX Edge에 배포되며, NSX 맬웨어 차단을 위해 활성화됩니다. NSX 맬웨어 차단에서 보호되는 워크로드 VM에서 동일한 해시를 가진 파일이 다시 감지되면 보안 정책이 적용되고 해당 악성 파일이 워크로드 VM에서 차단됩니다.