이 예에서 목표는 NSX의 NSX Edge를 통과하는 North-South 트래픽에서 악성 파일을 감지하는 게이트웨이 방화벽 규칙을 사용하여 보안 정책을 생성하는 것입니다.

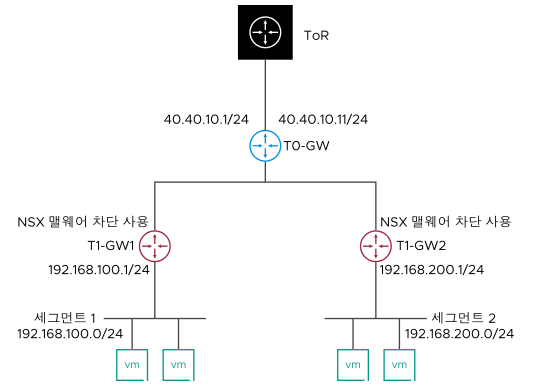

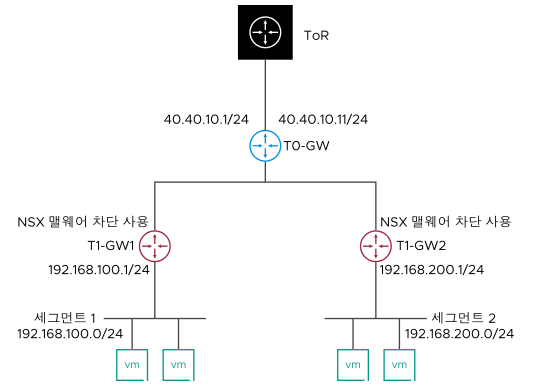

이 예에서는 네트워크 토폴로지를 다음 그림에 표시된 것처럼 고려합니다. 게이트웨이 맬웨어 차단 규칙을 추가하여 Tier-1 게이트웨이 T1-GW1 및 T1-GW2에서 맬웨어를 감지합니다. 두 Tier-1 게이트웨이에는 오버레이 세그먼트가 연결되어 있습니다. 워크로드 VM은 오버레이 세그먼트에 연결됩니다. 두 Tier-1 게이트웨이는 단일 Tier-0 게이트웨이에 연결되며, 이 단일 게이트웨이는 물리적 랙 상단 스위치에 연결되어 외부 공용 네트워크와의 연결이 사용하도록 설정됩니다.

가정:

프로시저

- 브라우저의 https://nsx-manager-ip-address에서 NSX Manager에 로그인합니다.

- 로 이동합니다.

- 게이트웨이별 규칙 페이지의 게이트웨이 드롭다운 메뉴에서 T1-GW1을 선택합니다.

- 정책 추가를 클릭하여 섹션을 생성하고 정책의 이름을 입력합니다.

예를 들어

Policy_T1-GW1을 입력합니다.

- 규칙 추가를 클릭하고 다음 구성으로 두 개의 규칙을 구성합니다.

| 이름 |

ID |

소스 |

대상 |

서비스 |

보안 프로파일 |

적용 대상 |

모드 |

| N_to_S |

1011 |

North |

South |

HTTP |

Profile_T1-GW |

T1-GW1 |

감지만 |

| S_to_N |

1010 |

South |

North |

HTTP |

Profile_T1-GW |

T1-GW1 |

감지만 |

이 테이블의 규칙 ID는 참조용으로만 사용됩니다. NSX 환경에서는 다를 수 있습니다.

다음 규칙의 의미를 이해해 주십시오.

- 규칙 1011: 이 규칙은 HTTP 연결이 공용 IP 범위(12.1.1.10-12.1.1.100)의 시스템에 의해 시작되고 이러한 연결이 Segment1에 연결된 워크로드 VM에서 수락될 때 T1-GW1에 적용됩니다. HTTP 연결에서 파일이 감지되면 파일 이벤트가 생성되고 파일이 악의적인 동작으로 분석됩니다.

- 규칙 1010: 이 규칙은 Segment1의 워크로드 VM에 의해 HTTP 연결이 시작되고 이러한 연결이 공용 IP 범위(12.1.1.10-12.1.1.100)의 시스템에서 수락될 때 T1-GW1에 적용됩니다. HTTP 트래픽에서 파일이 감지되면 파일 이벤트가 생성되고 파일이 악의적인 동작으로 분석됩니다.

- 규칙을 게시합니다.

- 게이트웨이별 규칙 페이지의 게이트웨이 드롭다운 메뉴에서 T1-GW2를 선택합니다.

- 정책 추가를 클릭하여 섹션을 생성하고 정책의 이름을 입력합니다.

예를 들어

Policy_T1-GW2를 입력합니다.

- 규칙 추가를 클릭하고 다음과 같이 임의-임의 규칙을 구성합니다.

| 이름 |

ID |

소스 |

대상 |

서비스 |

보안 프로파일 |

적용 대상 |

모드 |

| Any_Traffic |

1006 |

임의 |

임의 |

임의 |

Profile_T1-GW |

T1-GW2 |

감지만 |

이 규칙은 임의 유형의 트래픽이 임의 소스에서 시작되고 임의 대상에서 수락되는 경우 T1-GW2에 적용됩니다. 트래픽에서 파일이 감지되면 파일 이벤트가 생성되고 파일이 악의적인 동작으로 분석됩니다.

- 규칙을 게시합니다.

예

시나리오: 이전과 동일한 토폴로지에서 Segment1의 VM이 Segment2의 VM으로 파일을 전송하려고 하는 경우를 가정합니다. 이 경우 파일은 T1-GW1 및 T1-GW2의 Tier-1 게이트웨이를 통과합니다. 맬웨어 차단 프로파일이 두 Tier-1 게이트웨이에서 구성되면 파일이 두 번 검사되고 두 개의 파일 이벤트가 생성됩니다. 이는 예상된 동작입니다.