NSX VPC(Virtual Private Clouds)는 셀프서비스 사용 모델에서 네트워킹 및 보안 서비스를 사용하도록 NSX 프로젝트 내에서 자체적으로 포함된 가상 사설 클라우드 네트워크의 설정을 간소화하는 추상화 계층입니다.

이 기능은 NSX 4.1.1부터 프로젝트 내에서 지원됩니다.

NSX VPC는 애플리케이션 소유자에게 기본 NSX 인프라, 네트워크 토폴로지, 네트워킹 개체 및 IP 주소 관리의 복잡성을 표시하지 않고, 자체 개인 공간에서 애플리케이션을 실행하도록 셀프서비스 소비 모델을 제공합니다.

애플리케이션 소유자 또는 DevOps 엔지니어는 격리된 공간 내에서 애플리케이션을 실행하기 위한 기본 NSX 인프라에 대해 알 필요가 없습니다. 이러한 작업자는 할당된 NSX VPC 내에 서브넷(네트워크)을 추가하고 엔터프라이즈 관리자에 대한 종속성 없이 애플리케이션 요구 사항을 충족하도록 보안 정책을 구성할 수 있습니다.

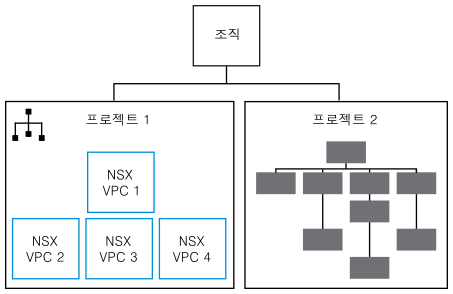

NSX VPC는 프로젝트 내에서 선택 사항입니다. 다음 다이어그램은 조직의 두 프로젝트를 보여 줍니다. 프로젝트 1에는 NSX VPC가 포함되어 있지만 프로젝트 2에는 NSX VPC가 없습니다.

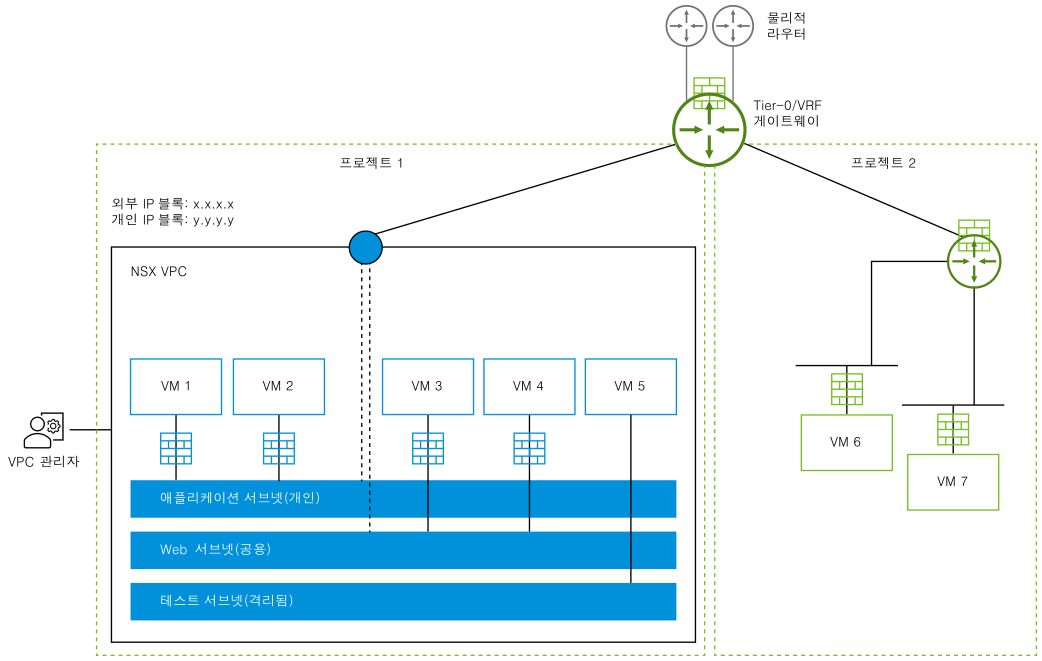

다음 다이어그램은 프로젝트 1 내부의 NSX VPC 샘플 논리적 보기를 보여 줍니다. 프로젝트 1과 2는 동일한 Tier-0 또는 Tier-0 VRF 게이트웨이에 연결됩니다.

- 애플리케이션 서브넷(개인)

- Web 서브넷(공용)

- 테스트 서브넷(격리됨)

- 보안 관리자

- 네트워크 운영자

- 보안 운영자

NSX VPC가 생성되면 프로젝트 관리자는 VPC에서 서브넷을 생성하는 데 사용할 외부 IP 블록과 개인 IP 블록을 지정합니다. 지원되는 서브넷 액세스 모드는 개인, 공용 및 격리됨입니다. 서브넷 액세스 모드에 대한 자세한 내용은 이 설명서의 "NSX VPC 서브넷에 대한 액세스 모드" 섹션을 참조하십시오.

NSX VPC가 성공적으로 생성되면 시스템은 암시적으로 게이트웨이를 생성합니다. 그러나 이 암시적 게이트웨이는 읽기 전용 모드에서 프로젝트 관리자에게 노출되며 NSX VPC 사용자에게는 표시되지 않습니다.

이 암시적 게이트웨이의 수명 주기는 시스템에서 관리됩니다. NSX VPC가 삭제되면 암시적 게이트웨이가 자동으로 삭제됩니다.

NSX 정책 데이터 모델에서 NSX VPC 개체는 다음 경로의 프로젝트 아래에 생성됩니다.

/orgs/default/projects/<project_id>/vpcs/<vpc-id>

인식된 암시적 게이트웨이는 다음 경로에 있습니다.

/orgs/default/projects/<project_id>/infra/tier-1s/

NSX VPC 예제

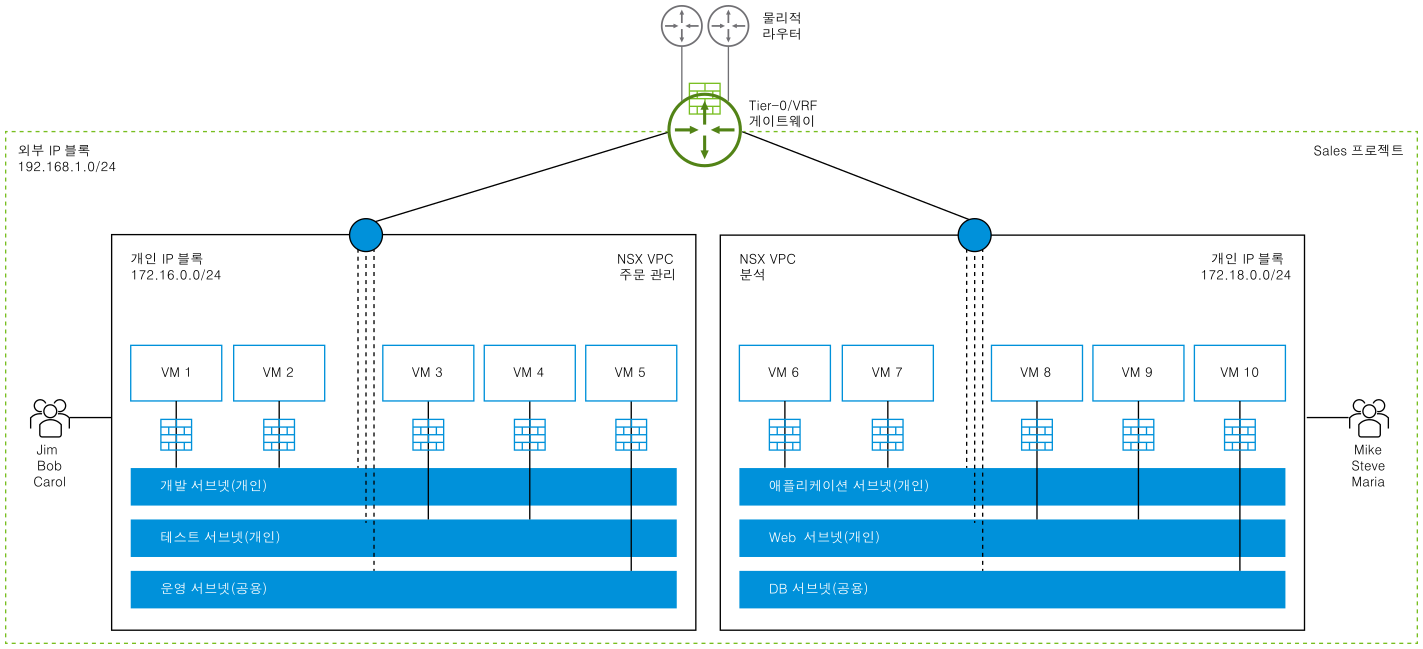

조직에서 NSX 환경에 "Sales"라는 프로젝트를 생성했다고 가정해 보겠습니다. 프로젝트 관리자의 목표는 영업 사업부에서 "주문 관리" 및 "분석" 애플리케이션의 애플리케이션 개발자에게 격리된 네트워킹 및 보안 환경을 제공하는 것입니다.

애플리케이션 개발자는 셀프서비스 사용 모델에서 엔터프라이즈 관리자 또는 프로젝트 관리자에 대한 종속성 없이 네트워크를 프로비저닝하고 이러한 두 애플리케이션에 대한 보안 정책을 구성할 수 있는 기능이 필요합니다.

이 목표를 달성하기 위해 프로젝트 관리자는 "Sales" 프로젝트 내에 두 개의 NSX VPC를 생성하고 이러한 NSX VPC를 애플리케이션 개발자에게 할당할 수 있습니다.

예:

| VPC 이름 | VPC 사용자 | IP 주소 블록 |

|---|---|---|

| 주문 관리 | Jim: VPC 관리자 Bob: 네트워크 운영자 Carol: 보안 운영자 |

개인 IPv4 블록: 172.16.0.0/24 외부 IPv4 블록: 192.168.1.0/24 |

| 분석 | Mike: VPC 관리자 Steve: 네트워크 운영자 Maria: 보안 운영자 |

개인 IPv4 블록: 172.18.0.0/24 외부 IPv4 블록: 192.168.1.0/24 |

NSX VPC 사용자에게 역할이 할당되면 이러한 사용자는 NSX VPC 내에 서브넷을 추가하고 이러한 워크로드에 대한 보안 정책을 구성할 수 있습니다. 보안 정책은 NSX VPC 내의 워크로드에만 영향을 미치고 NSX VPC 외부에는 영향을 미치지 않습니다.

예를 들어 다음 다이어그램은 주문 관리 NSX VPC 내에서 Dev, Test 및 Production이라는 세 개의 서브넷과 분석 NSX VPC 내에서 App, Web 및 DB라는 세 개의 서브넷을 보여 줍니다. 워크로드 VM은 모든 서브넷에 연결됩니다. NSX VPC는 Sales 프로젝트의 동일한 Tier-0 또는 Tier-0 VRF 게이트웨이에 연결됩니다.

개략적인 NSX VPC 워크플로

- 프로젝트 관리자: 프로젝트 내에 NSX VPC를 추가하고 IP 할당, DHCP 구성, Edge 클러스터 등과 같은 기본 NSX VPC 설정을 정의합니다.

- 프로젝트 관리자: NSX VPC의 사용자에게 역할을 할당합니다.

- 프로젝트 관리자: 사용자가 NSX VPC 내에서 생성할 수 있는 개체 수에 대한 할당량 또는 제한을 정의합니다.

- VPC 관리자 또는 네트워크 관리자: NSX VPC에 서브넷을 추가합니다. 비즈니스 요구 사항에 따라 워크로드를 이러한 서브넷에 연결합니다.

- VPC 관리자 또는 보안 관리자: VPC의 서브넷에 연결된 워크로드의 보안 요구 사항을 충족하기 위해 NSX VPC에 보안 정책을 추가합니다.

NSX VPC 서브넷에 대한 액세스 모드

- 개인

-

개인 서브넷은 NSX VPC 내에서만 액세스할 수 있습니다. 개인 서브넷에 연결된 워크로드는 동일한 NSX VPC 내의 다른 개인 또는 공용 서브넷의 워크로드와 통신할 수 있습니다.

개인 서브넷에 대한 IP 할당이 "자동"으로 설정된 경우 서브넷 IP 블록(서브넷 CIDR)은 NSX VPC에 할당된 개인 IPv4 블록에서 자동으로 할당됩니다. 개인 서브넷에 대한 IP 할당이 "수동"으로 설정된 경우 VPC 관리자는 서브넷 CIDR을 수동으로 할당할 수 있습니다.

VPC 서브넷의 CIDR은 동일한 NSX VPC에 있는 다른 VPC 서브넷의 CIDR과 겹칠 수 없습니다. 그러나 서브넷 IP는 다른 NSX VPC 서브넷과 겹칠 수 있습니다. 동일한 IP 범위를 가진 다른 개인 IP 블록을 서로 다른 NSX VPC에 할당하여 이 구성을 수행할 수 있습니다.

프로젝트의 여러 NSX VPC는 동일한 개인 IPv4 블록을 공유할 수 있습니다. 이 경우 개인 서브넷은 동일한 개인 IP 블록을 공유하는 서로 다른 VPC에서 고유합니다.

NSX VPC에 대해 기본 아웃바운드 NAT 옵션이 켜져 있으면 개인 서브넷의 워크로드에서 전송되는 트래픽이 NSX VPC 외부로 라우팅될 수 있도록 NSX VPC에 대한 기본 SNAT 규칙이 생성됩니다. 동일 선상에서 이 옵션을 해제하면 개인 서브넷의 트래픽을 NSX VPC 외부로 라우팅할 수 없습니다.

- 공용

-

공용 서브넷은 NSX VPC 외부에서 액세스할 수 있습니다. 이 서브넷은 프로젝트의 Tier-0 게이트웨이까지 자동 보급되며 기본적으로 직접 외부 연결을 사용합니다. 즉, 공용 서브넷의 IPv4 주소는 프로젝트와 프로젝트 외부에서 연결할 수 있습니다.

공용 서브넷에 대한 IP 할당을 "자동"으로 설정하면 서브넷 IP 블록(서브넷 CIDR)이 프로젝트에 대해 지정된 외부 IPv4 블록에서 자동으로 할당됩니다. 공용 서브넷에 대한 IP 할당이 "수동"으로 설정된 경우 VPC 관리자는 서브넷 CIDR을 수동으로 할당할 수 있습니다.

- 분리됨

-

격리된 서브넷은 인식된 암시적 게이트웨이에 내부적으로 연결되어 있지 않습니다. 격리된 서브넷의 워크로드는 서로 통신할 수 있지만 동일한 NSX VPC 내의 개인 또는 공용 서브넷의 워크로드와는 통신할 수 없습니다. 또한 격리된 서브넷의 패킷은 NSX VPC 외부로 나갈 수 없습니다.

VPC 관리자는 격리된 서브넷의 CIDR 주소를 수동으로 지정해야 합니다.