NSX Intrusion Detection and Prevention Service(IDS/IPS)의 목표는 알려진 서명 집합과 트래픽을 비교하여 호스트 및 Edge의 네트워크 트래픽에 악의적인 활동이 있는지 모니터링하는 것입니다. NSX 맬웨어 차단 목표는 호스트와 Edge의 네트워크 트래픽에서 파일을 추출하고 이러한 파일의 악의적인 동작을 분석하는 것입니다.

NSX Intrusion Detection and Prevention Service 개요

NSX IDS/IPS는 호스트의 네트워크 트래픽을 서명과 비교하여 의심스러운 활동을 모니터링합니다. 서명은 감지 및 보고해야 하는 네트워크 침입 유형에 대한 패턴을 지정합니다. 서명과 일치하는 트래픽 패턴을 찾을 때마다 경고를 생성하거나 트래픽이 대상에 도달하지 못하도록 차단하는 것과 같은 미리 정의된 작업이 수행됩니다.

- 기술 기반 서명: 기술 기반 서명은 알려진 유형의 공격에 해당하는 특정 지식 또는 패턴을 통합합니다. 이 방법에서 IDS는 서명에 지정된 이미 알려진 악성 명령 시퀀스를 기준으로 침입을 감지하려고 시도합니다. 따라서 기술 기반 서명은 이미 알려진 공격으로 제한되며 대상 또는 제로데이 위협을 포함할 수 없습니다.

- 동작 기반 감지: 동작 기반 감지는 기준선 또는 일반 트래픽과 비교하여 다르거나 비정상적인 흥미로운 이벤트를 찾아냄으로써 비정상적인 동작을 식별하려고 시도합니다.

이러한 이벤트를 정보라고 하며 네트워크에서 반드시 악의적이지는 않지만 위반을 조사할 때 유용한 정보를 제공할 수 있는 비정상적인 활동을 정확하게 파악하는 이벤트로 구성됩니다. 서명은 IDS 엔진을 다시 컴파일하거나 수정할 필요 없이 업데이트할 수 있는 사용자 지정 감지 논리와 함께 번들로 제공됩니다. 동작 기반 감지는 새로운 IDS 침입 심각도 수준을 '의심스러운'으로 도입합니다.

- 다중 테넌시

-

NSX 4.1.1부터 다중 테넌시가

NSX IDS/IPS에 대해서도 지원됩니다. 다중 테넌시를 사용하는 경우 단일

NSX 배포에서 여러 테넌트를 구성할 수 있습니다. 다중 테넌시를 사용하면 테넌트 전체에서 보안 및 네트워킹 구성을 분리할 수 있습니다. 다음 조건은

NSX IDS/IPS 다중 테넌시에 적용할 수 있습니다.

- 서명 관리 및 NSX IDS/IPS 설정은 기본 프로젝트에서만 사용할 수 있으며 사용자 지정 프로젝트에서는 사용할 수 없습니다.

- 프로젝트 간에 구성 분리가 없습니다.

- 프로파일 및 규칙은 기본 프로젝트와 사용자 지정 프로젝트 모두에서 관리할 수 있습니다.

- 기본 프로젝트에서 생성된 규칙에는 테넌시 컨텍스트가 없습니다.

- 사용자는 사용자 지정 프로젝트에서 규칙을 생성할 수 있으며 이 규칙에는 테넌시 컨텍스트가 포함됩니다.

- 사용자 지정 프로젝트에 대해 트리거된 이벤트에는 테넌시 컨텍스트가 있습니다.

- 사용자 지정 프로젝트의 경우 NSX IDS/IPS 모니터링 대시보드에는 해당 프로젝트에 대해 트리거된 이벤트만 표시됩니다.

NSX 맬웨어 차단 개요

- 알려진 악성 파일의 해시 기반 감지

- 알 수 없는 파일의 로컬 분석

- 알 수 없는 파일의 클라우드 분석

맬웨어 분석에 대해 지원되는 최대 파일 크기 제한은 64MB입니다.

- NSX Distributed Malware Prevention

-

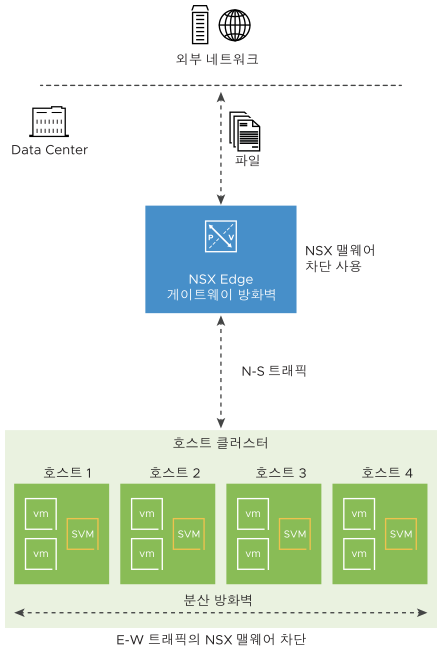

분산 방화벽의 맬웨어 감지 및 차단은 NSX에 준비된 vSphere 호스트 클러스터에서 실행되는 Windows 및 Linux VM(게스트 끝점) 모두에 대해 지원됩니다.

모든 범주의 맬웨어 파일에 대한 로컬 분석 및 클라우드 분석이 지원됩니다. 지원되는 파일 범주 목록을 보려면 NSX 맬웨어 차단에 대해 지원되는 파일 범주 항목을 참조하십시오.

- 게이트웨이 방화벽에 대한 NSX 맬웨어 차단

-

게이트웨이 방화벽에서는 맬웨어 감지만 지원됩니다. 모든 범주의 맬웨어 파일에 대한 로컬 분석 및 클라우드 분석이 지원됩니다. 지원되는 파일 범주 목록을 보려면 NSX Distributed Malware Prevention 섹션에 언급된 하이퍼링크된 항목을 참조하십시오.

North-South 트래픽에서 NSX 맬웨어 차단 기능은 NSX Edge의 IDS/IPS 엔진을 사용하여 데이터 센터에 들어오는 파일을 추출하거나 가로챕니다. 이 기능은 East-West 트래픽에서 GI(Guest Introspection) 플랫폼의 NSX 기능을 사용합니다. 파일이 NSX Edge의 보안을 무시되고 호스트에 도달하면 게스트 VM의 GI Thin Agent에서 파일이 추출됩니다.

게스트 VM에서 맬웨어를 감지하고 차단하려면 게스트 VM에 NSX Guest Introspection Thin Agent를 설치하고 NSX에 대해 준비된 vSphere 호스트 클러스터에 NSX Distributed Malware Prevention 서비스를 배포해야 합니다. 이 서비스가 배포되면 SVM(서비스 가상 시스템)이 vSphere 클러스터의 각 호스트에 설치되고 호스트 클러스터에서 NSX 맬웨어 차단이 사용하도록 설정됩니다.

Windows용 NSX Guest Introspection Thin Agent 드라이버는 VMware Tools에 포함되어 있습니다. NSX 버전에서 지원되는 VMware Tools 버전을 보려면 VMware 제품 상호 운용성 매트릭스를 참조하십시오. 특정 VMware Tools 버전에 대해 지원되는 Windows 게스트 운영 체제 목록을 보려면 VMware Tools 설명서에서 해당 버전에 대한 릴리스 정보를 참조하십시오.

Linux용 Guest Introspection Thin Agent는 OSP(운영 체제별 패키지)의 일부로 사용할 수 있습니다. 패키지는 VMware 패키지 포털에서 호스팅됩니다. Linux의 경우 open-vm-tools 또는 VM Tools를 설치할 필요가 없습니다. 지원되는 Linux 게스트 운영 체제 버전 목록을 보려면 Linux 가상 시스템에서 바이러스 백신용 Guest Introspection Thin Agent 설치의 사전 요구 사항 섹션을 참조하십시오.

- NSX 맬웨어 차단 파일 이벤트

-

파일이 North-South 트래픽의 NSX Edge에서 IDS 엔진에 의해 추출되고 분산 East-West 트래픽의 가상 시스템 끝점에 있는 NSX Guest Introspection 에이전트에서 생성되면 파일 이벤트가 생성됩니다.

NSX 맬웨어 차단 기능은 추출된 파일을 조사하여 무해한지, 악의적인지 또는 의심스러운지 확인합니다. 파일에 대한 각 고유 검사는 NSX에서 단일 파일 이벤트로 계산됩니다. 즉, 파일 이벤트는 고유한 파일 검사를 나타냅니다.

UI를 사용하여 NSX 맬웨어 차단 파일 이벤트를 모니터링하는 방법에 대한 자세한 내용은 파일 이벤트 모니터링 항목을 참조하십시오.

NSX 맬웨어 차단 파일 이벤트 API를 사용하여 파일 이벤트를 모니터링하는 방법에 대한 내용은 VMware 개발자 설명서 포털에서 설명서를 참조하십시오.