NSX 다중 테넌시는 특정 프로젝트 또는 조직의 프로젝트 내에 있는 NSX VPC와의 특정 리소스(개체) 공유를 지원합니다.

리소스 공유 개요

엔터프라이즈 관리자는 해당 프로젝트 내에서 사용할 수 있도록 리소스(개체)를 프로젝트와 공유하려고 할 수 있습니다. 리소스 공유는 개체가 필요한 프로젝트에서 개체를 다시 생성할 필요가 없도록 하므로 작업이 간소화됩니다.

리소스 공유는 리소스 공유 생성을 통해 이루어집니다. 각 리소스 공유는 고유한 이름으로 식별됩니다. 리소스 공유에서 공유하려는 멤버(개체)를 추가한 다음 공유할 프로젝트를 하나 이상 선택할 수 있습니다.

프로젝트 사용자는 프로젝트의 공유 리소스를 사용하여 그룹, 방화벽 규칙 등을 구성하여 네트워킹 및 보안 요구 사항을 충족할 수 있습니다.

리소스 공유를 생성하여 리소스를 공유하는 경우 해당 공유 리소스의 하위 리소스가 대상 프로젝트와 공유되지 않습니다.

NSX 4.1에서는 기본 공간에서 조직 내의 프로젝트와만 리소스를 공유할 수 있습니다.

- 기본 공간의 리소스를 프로젝트 또는 NSX VPC와 공유합니다.

- 프로젝트의 리소스를 동일한 프로젝트 내의 NSX VPC와 공유합니다.

한 프로젝트에서 조직 내의 다른 프로젝트로 리소스를 공유하는 것은 현재 지원되지 않습니다.

공유 리소스는 공유되는 프로젝트 또는 NSX VPC에서 읽기 전용 모드로 사용할 수 있습니다. 즉, 공유 리소스는 해당 프로젝트의 사용자가 수정할 수 없습니다. 프로젝트와 리소스를 공유하는 경우 해당 프로젝트의 NSX VPC는 기본적으로 공유 리소스에 대해 액세스 권한이 없습니다. 필요한 경우 프로젝트 내의 모든 NSX VPC 또는 특정 NSX VPC와 리소스를 공유할 수 있습니다.

- 그룹

- 서비스

- 컨텍스트 프로파일

- 세그먼트

- DHCP 프로파일

- DAD 프로파일

- ND 프로파일

- DNS 영역(NSX 4.1.1 이상)

- IDS 프로파일(NSX 4.1.1 이상)

NSX 기능의 하위 집합은 현재 NSX VPC에서 사용할 수 있습니다. 기본 공간의 리소스를 NSX VPC와 공유하지만 리소스가 VPC에서 사용할 수 있도록 지원되지 않는 경우 이러한 리소스가 NSX VPC에 전파됩니다. 그러나 VPC 사용자는 이러한 공유 리소스를 사용할 수 없습니다.

예를 들어 엔터프라이즈 관리자가 기본 공간의 오버레이 세그먼트를 프로젝트와 해당 프로젝트 내의 모든 NSX VPC와 공유한다고 가정합니다. 시스템은 오버레이 세그먼트를 프로젝트 및 모든 NSX VPC로 전파합니다. 그러나 세그먼트는 프로젝트에서만 사용할 수 있으며, NSX VPC에서는 오버레이 세그먼트가 지원되지 않으므로 NSX VPC에서는 세그먼트를 사용할 수 없습니다.

- 엔터프라이즈 관리자

- 네트워크 관리자

- 보안 관리자

- 프로젝트 관리자

- 네트워크 관리자

- 보안 관리자

프로젝트의 기본 공유 개요

조직에 새 프로젝트를 추가하면 해당 프로젝트에 사용자가 생성한 리소스가 없습니다. 새 프로젝트는 기본 공유를 통해 기본적으로 공유되는 시스템 정의 NSX 리소스에만 액세스할 수 있습니다. 즉, 기본 공유는 NSX가 배포될 때 기본 공간에 자동으로 생성됩니다. 기본 공유의 리소스는 조직 내의 모든 프로젝트 및 NSX VPC에서 사용할 수 있습니다. UI에서는 기본 공유를 편집할 수 없습니다.

기본 공유는 시스템에서 내부용으로 생성됩니다. 이 공유의 멤버는 서비스, BFD 프로파일, 애플리케이션 ID 등과 같은 시스템 정의 리소스입니다.

- 프로젝트 드롭다운 메뉴에서 기본 보기를 선택했는지 확인합니다.

- 로 이동합니다.

- (NSX 4.1.1 이상): 리소스 공유 페이지의 아래쪽에 있는 프로젝트의 기본 공유 확인란을 클릭합니다.

![[프로젝트의 기본 공유] 확인란](images/GUID-C824CCA1-9891-47A0-BB66-31B96A683828-low.png)

NSX 4.1에서는 시스템에서 생성한 기본 공유가 페이지에 직접 표시됩니다. 즉, 리소스 공유 페이지에서 프로젝트의 기본 공유 확인란을 사용할 수 없습니다.

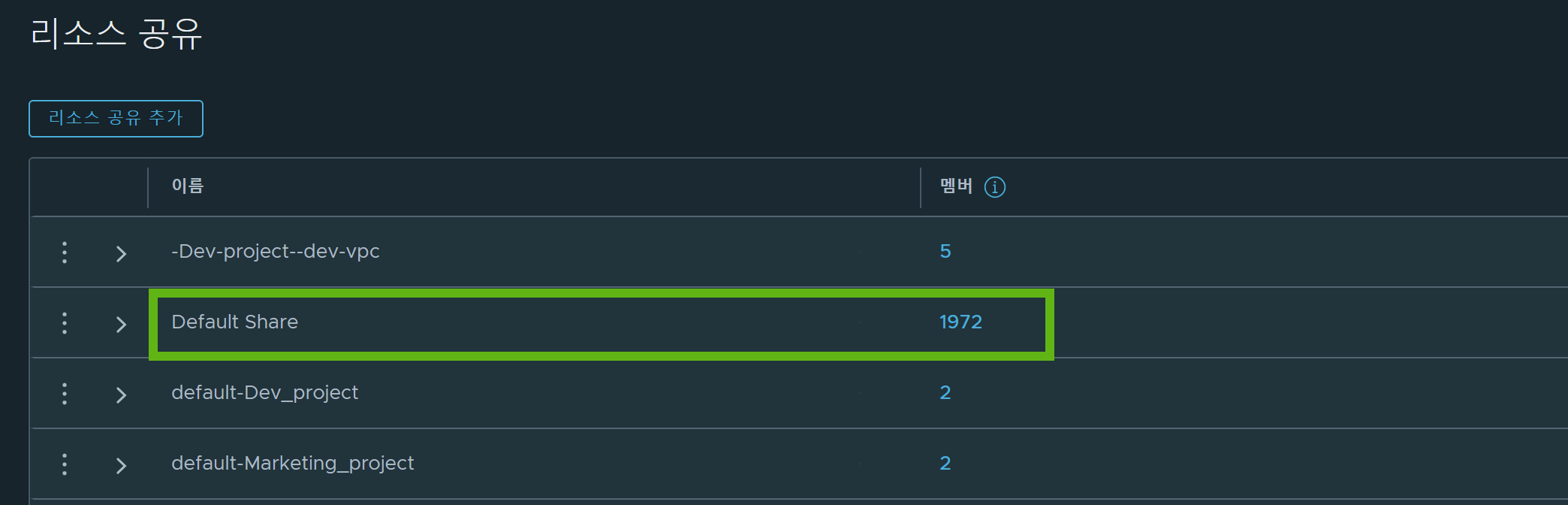

- 기본 공유 옆에 있는 멤버 열의 개수를 클릭합니다.

예:

조직의 모든 프로젝트 및 NSX VPC에서 사용할 수 있는 기본 공유 외에도 시스템은 조직의 각 프로젝트에 대해 자동으로 기본 공유를 생성합니다. 이 프로젝트별 기본 공유는 시스템의 내부 사용을 위해 생성됩니다. 프로젝트별 기본 공유의 이름 지정 규칙은 다음과 입니다.

default-Project-name- Tier-0 게이트웨이(프로젝트 생성 중에 설정된 경우)

- Edge 클러스터(프로젝트 생성 중에 설정된 경우)

- 사이트(프로젝트 생성 중에 Edge 클러스터가 설정된 경우)

- 사이트 적용 지점(프로젝트 생성 중에 Edge 클러스터가 설정된 경우)

- 프로젝트에 할당된 외부 IPv4 주소 블록(NSX 4.1.1 이상)

Tier-0/VRF 게이트웨이 및 Edge 클러스터는 기본 공간에서 관리되며 프로젝트에서 편집할 수 없습니다.

다음 정보는 NSX 4.1.1 이상에 적용됩니다.

NSX VPC가 프로젝트에 추가되면 시스템은 프로젝트의 각 NSX VPC에 대해 기본 공유를 자동으로 생성합니다. 이 기본 공유에는 NSX VPC에 할당된 개인 IPv4 주소 블록이 포함됩니다. 이 VPC 기본 공유는 시스템의 내부 사용을 위해 생성됩니다.

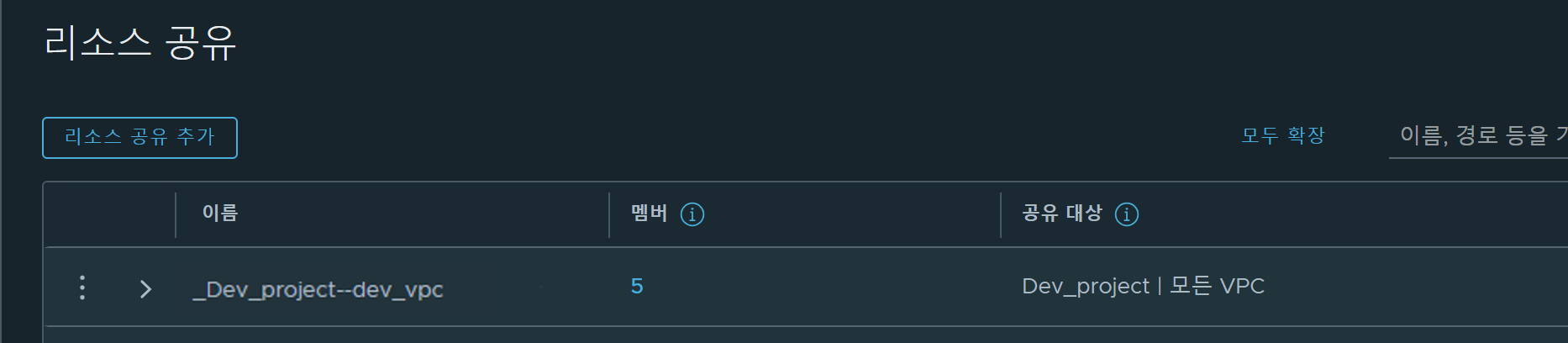

프로젝트의 VPC 기본 공유에 대한 이름 지정 규칙은 다음과 입니다.

_Project-name-VPC-name- NSX VPC가 추가된 프로젝트 보기로 전환합니다.

- 로 이동합니다.

- 리소스 공유 페이지의 아래쪽에 있는 프로젝트의 기본 공유 확인란을 클릭합니다.

예:

프로젝트와 세그먼트 공유를 위한 사용 사례

세그먼트가 프로젝트와 공유된다고 해서 이 세그먼트의 VM, 포트 및 게이트웨이 인터페이스가 프로젝트에 노출된다는 것을 의미하지는 않습니다. 실제로 프로젝트에는 공유 세그먼트의 세그먼트 포트, 인터페이스 및 워크로드 VM에 대한 가시성이 없습니다. 따라서 프로젝트 사용자는 공유 세그먼트에 연결된 워크로드 VM에 분산 방화벽 정책을 구성할 수 없습니다.

프로젝트와 세그먼트를 공유하면 프로젝트 사용자가 해당 프로젝트에서 Tier-1 게이트웨이의 서비스 인터페이스에 세그먼트를 연결할 수 있습니다.

- 기본 공간에 "Operations-Segment"라는 격리된 세그먼트와 "T-0-Operations"라는 Tier-0 게이트웨이가 있다고 가정합니다.

- 이 Tier-0 게이트웨이에서 서비스 인터페이스를 추가하고 이 인터페이스를 "Operations-Segment"에 연결합니다.

- 엔터프라이즈 관리자는 이 세그먼트를 리소스 공유에 추가하고 project-1과 공유합니다.

- 이제 NSX Manager의 project-1으로 전환하고 세그먼트 페이지로 이동한 후 페이지 하단에서 공유 개체 확인란을 클릭합니다.

- 공유된 "Operations-Segment"의 속성을 확인합니다. 포트/인터페이스 열에 사용할 수 없음 값이 표시됩니다. 즉, 서비스 인터페이스가 project-1에 노출되지 않습니다.

![공유 세그먼트의 포트/인터페이스 열에 [해당 없음] 값이 표시됩니다.](images/GUID-8D8A7687-A387-4DA3-94DD-6CB90006B10E-low.png)

프로젝트와 그룹, 서비스, 컨텍스트 프로파일을 공유하는 사용 사례

일반적으로 프로젝트 사용자는 시스템의 기본 공간에 있는 그룹, 서비스 및 컨텍스트 프로파일과 같은 NSX 개체를 사용하여 프로젝트에 방화벽 규칙을 생성하려고 할 수 있습니다. 리소스를 공유하면 프로젝트 사용자가 이러한 개체를 다시 생성할 필요가 없습니다. 공유 개체는 읽기 전용 모드로 프로젝트에서 사용할 수 있게 되며 프로젝트 내에서 편집할 수 없습니다.