NSX VPC는 애플리케이션 소유자가 셀프서비스 소비 모델을 사용하여 애플리케이션을 호스팅하고 네트워킹 및 보안 개체를 사용할 수 있는 격리된 공간을 제공합니다.

사전 요구 사항

- 프로젝트 관리자

- 엔터프라이즈 관리자

프로시저

- 브라우저의 https://nsx-manager-ip-address에서 NSX Manager에 로그인합니다.

- 프로젝트 드롭다운 메뉴를 확장한 다음, NSX VPC를 추가할 프로젝트를 선택합니다.

- VPC 탭을 클릭한 후 VPC 추가를 클릭합니다.

- (필수 사항) NSX VPC의 이름을 입력합니다.

- 이 프로젝트의 NSX VPC의 워크로드가 이 VPC 외부의 북-남 연결에 사용할 수 있는 Tier-0 또는 Tier-0 VRF 게이트웨이를 선택합니다.

이 드롭다운 메뉴에는 프로젝트가 생성되었을 때 프로젝트에 할당된 Tier-0 또는 Tier-0 VRF 게이트웨이만 표시됩니다.

게이트웨이를 선택하지 않으면 NSX VPC의 워크로드에 North-South 연결이 없습니다.

- IP 할당 설정을 구성합니다.

- 외부 IPv4 블록 필드에서 시스템이 NSX VPC의 공용 서브넷에 사용할 수 있는 IPv4 블록을 선택합니다.

프로젝트에 할당된 외부 IP 블록을 NSX VPC에서 선택할 수 있습니다. 이러한 IPv4 블록은 NSX VPC 외부에서 라우팅할 수 있어야 합니다. 프로젝트의 각 NSX VPC에 최대 5개의 외부 IPv4 블록을 할당할 수 있습니다.

선택한 외부 IPv4 블록은 서브넷을 생성하는 동안 IP 할당 옵션이 자동으로 설정된 경우에만 공용 서브넷에 사용됩니다.

- 개인 IPv4 블록 필드에서 시스템이 NSX VPC의 개인 서브넷에 사용할 수 있는 IPv4 블록을 선택합니다.

가시성이 개인으로 설정된 프로젝트에 추가된 IPv4 블록을 NSX VPC에서 선택할 수 있습니다.

선택할 수 있는 IPv4 블록이 없으면

를 클릭한 다음, 새로 생성을 클릭하여 개인 IPv4 블록을 추가합니다.

를 클릭한 다음, 새로 생성을 클릭하여 개인 IPv4 블록을 추가합니다.선택한 개인 IPv4 블록은 서브넷을 생성하는 동안 IP 할당 옵션이 자동으로 설정된 경우에만 개인 서브넷에 사용됩니다.

외부 IPv4 블록 또는 전용 IPv4 블록 또는 둘 다를 선택해야 합니다. 둘 다 선택하지 않으면 NSX VPC를 저장할 때 오류 메시지가 표시됩니다.

- DHCP에서 다음 옵션 중 하나를 선택합니다.

옵션 설명 NSX Policy Management로 관리됨 기본 옵션입니다. 시스템은 NSX VPC의 각 서브넷에 대해 세그먼트 DHCP 서버를 구성합니다. DHCP 서버는 NSX VPC의 서브넷에 연결된 워크로드 VM에 IP 주소를 동적으로 할당합니다. 외부 시스템은 외부 또는 원격 DHCP 서버를 사용하여 NSX VPC의 서브넷에 연결된 워크로드 VM에 IP 주소를 동적으로 할당합니다. NSX VPC에 대해 선택한 DHCP 릴레이 프로파일에서 외부 DHCP 서버의 IP 주소를 지정할 수 있습니다.

참고: 공용 VPC 서브넷의 워크로드는 외부 DHCP 서버에서 IP 주소를 수신할 수 있습니다. 현재 개인 VPC 서브넷의 워크로드는 DHCP 서버 자체가 개인 또는 공용 VPC 서브넷에 연결되어 있지 않으면 외부 DHCP 서버에서 IP 주소를 수신할 수 없습니다.DHCP 릴레이 프로파일 드롭다운 메뉴에서 기존 릴레이 프로파일을 선택합니다. 사용 가능한 DHCP 릴레이 프로파일이 없으면

를 클릭하여 새 DHCP 릴레이 프로파일을 생성합니다.

를 클릭하여 새 DHCP 릴레이 프로파일을 생성합니다.DHCP 릴레이 프로파일 추가에 대한 자세한 내용은 NSX DHCP 릴레이 프로파일 추가 항목을 참조하십시오.

외부 DHCP 서버의 구성은 NSX에서 관리되지 않습니다.

없음 시스템은 NSX VPC의 서브넷에 대해 DHCP를 구성하지 않습니다.

이 경우 NSX VPC의 서브넷에 연결된 워크로드 VM에 IP 주소를 수동으로 할당해야 합니다.

- 외부 IPv4 블록 필드에서 시스템이 NSX VPC의 공용 서브넷에 사용할 수 있는 IPv4 블록을 선택합니다.

- DHCP 구성이 NSX에서 관리되는 경우, 필요에 따라 DNS 서버의 IP 주소를 입력할 수 있습니다.

지정하지 않으면 NSX VPC의 서브넷에 연결된 워크로드(DHCP 클라이언트)에 DNS가 할당되지 않습니다.

- 서비스 설정을 구성합니다.

- 기본적으로 N-S 서비스 옵션이 켜져 있습니다. 필요한 경우 해제할 수 있습니다.

이 옵션이 켜져 있으면 N-S 방화벽, NAT 또는 게이트웨이 QoS 프로파일과 같은 중앙 집중식 서비스를 지원하기 위해 연결된 서브넷에 대해 서비스 라우터가 생성됩니다.

이 옵션을 해제하면 분산 라우터만 생성됩니다.

경고: 시스템에서 NSX VPC가 구현된 후에는 N-S 서비스 옵션을 끄지 않는 것이 좋습니다. 그 이유는 중앙 집중식 서비스가 NSX VPC의 서브넷에는 적용되지 않기 때문입니다. 예를 들어 N-S 방화벽, NAT 등과 같은 서비스는 NSX VPC에 구성된 경우에도 적용되지 않습니다. - Edge 클러스터 드롭다운 메뉴에서 NSX VPC와 연결할 Edge 클러스터를 선택합니다.

프로젝트에 Edge 클러스터가 할당되지 않은 경우 이 드롭다운 메뉴는 비어 있습니다. NSX VPC를 추가할 때 선택할 수 있도록 프로젝트에 Edge 클러스터를 하나 이상 할당했는지 확인합니다.

선택한 Edge 클러스터는 NSX VPC에서 NAT, DHCP 및 N-S 방화벽과 같은 중앙 집중식 서비스를 실행하는 데 사용합니다. 이러한 서비스를 사용하려면 Edge 클러스터를 NSX VPC에 연결해야 합니다.

DHCP가 없음으로 설정되고 N-S 서비스 옵션이 꺼진 경우, Edge 클러스터는 선택 사항입니다.

- 기본적으로 기본 아웃바운드 NAT 옵션이 켜져 있습니다. 필요한 경우 해제할 수 있습니다.

이 옵션은 NSX VPC에 대해 N-S 서비스 옵션이 켜져 있는 경우에만 사용할 수 있습니다.

기본 아웃바운드 NAT가 설정되면 개인 서브넷의 워크로드 트래픽을 NSX VPC 외부로 라우팅할 수 있습니다. 시스템은 NSX VPC에 대해 하나의 기본 SNAT 규칙을 자동으로 생성합니다. SNAT 규칙에 대한 변환된 IP는 NSX VPC의 외부 IPv4 블록에서 가져옵니다.

참고: 시스템에서 NSX VPC가 구현된 후에는 기본 아웃바운드 NAT 옵션을 끄지 않는 것이 좋습니다. 그 이유는 개인 서브넷의 워크로드가 더 이상 NSX VPC 외부와 통신할 수 없기 때문입니다. - 기본 E-W 방화벽 규칙 활성화 토글을 사용하여 이 NSX VPC에 대한 기본 East-West 방화벽 규칙을 켤지 여부를 지정합니다.

기본 East-West 방화벽 규칙은 NSX VPC의 서브넷에 연결된 워크로드의 모든 송신 트래픽을 허용하고 VPC로 들어오는 모든 트래픽을 삭제합니다.

이 토글은 시스템에 분산 방화벽 보안 기능에 대한 사용 권한을 부여하는 적절한 보안 라이센스를 NSX 배포에 적용하는 경우에만 편집할 수 있습니다. 이 설정은 NSX VPC에 대한 기본 E-W 방화벽 규칙만 켜고 끕니다. NSX VPC의 E-W 방화벽은 끄지 않습니다.

예를 들어 분산 방화벽 서비스가 NSX 플랫폼에서 활성화된 경우에도 NSX VPC의 기본 E-W 방화벽 규칙을 비활성화할 수 있습니다. 이 경우 기본 공간에 구성된 시스템 전체 기본 분산 방화벽 규칙과 프로젝트에 구성된 기본 분산 방화벽 규칙이 NSX VPC에 적용됩니다.

다음 표에서는 다양한 시나리오에서 NSX VPC의 기본 E-W 방화벽 규칙 활성화 토글의 기본 상태에 대해 설명합니다. 이 표에서 사용되는 "기본 라이센스"라는 용어는 다음 두 라이센스 중 하나를 의미합니다.

- VMware Cloud Foundation에 대한 NSX 네트워킹

- VCF에 대한 솔루션 라이센스

시나리오 번호 시나리오 토글의 기본 상태 참고 1

새 NSX 고객이며 시스템에 NSX 네트워킹 기능에 대한 사용 권한을 부여하는 기본 라이센스를 적용했습니다.

꺼짐

현재 적용된 라이센스가 East-West(분산) 방화벽 보안 규칙의 구성을 지원하지 않기 때문에 이 토글을 편집할 수 없습니다.

시스템에서 적절한 보안 라이센스를 적용한 다음, 이 토글을 켜서 NSX VPC의 기본 E-W 방화벽 규칙을 활성화해야 합니다.

2

새 NSX 고객입니다. 0일 차에 시스템에 네트워킹 기능을 NSX에 대한 사용 권한을 부여하는 기본 라이센스를 적용했습니다. 시스템에 분산 방화벽 보안에 대한 사용 권한을 부여하는 적절한 보안 라이센스도 적용했습니다.

켜짐

NSX VPC에 대해 기본 E-W 방화벽 규칙이 활성화됩니다.

필요한 경우 해제할 수 있습니다.

3

새 NSX 고객입니다. 0일 차에 시스템에 NSX 네트워킹 기능에 대해서만 사용 권한을 부여하는 기본 라이센스만 적용했습니다. 시스템에 일부 NSX VPC를 추가했습니다. VPC A 및 B라고 지칭해 보겠습니다.

나중에 2일 차 작업 중에 시스템에 분산 방화벽 보안에 대한 사용 권한을 부여하는 적절한 보안 라이센스를 적용했습니다.

이제 기존 VPC A 및 B에 사용자 정의 E-W 방화벽 규칙을 추가하고 프로젝트에 새 VPC를 생성했습니다. VPC C 및 D라고 지칭해 보겠습니다.

꺼짐: 프로젝트의 기존 VPC

켜짐: 프로젝트의 새 VPC

이 시나리오에서 "기존 VPC"라는 용어는 보안 라이센스가 2일 차에 적용되기 전에 프로젝트에 있던 NSX VPC를 나타냅니다. 이 시나리오에서는 VPC A 및 B를 나타냅니다. "새 VPC"라는 용어는 2일 차에 보안 라이센스가 적용된 후 프로젝트에 추가된 NSX VPC를 나타냅니다. 이 시나리오에서는 VPC C 및 D를 나타냅니다.

기존 VPC A 및 B의 경우 시스템 동작은 다음과 같습니다.

이 토글은 기본적으로 꺼진 상태가 됩니다. 사용자 정의 E-W 규칙은 VPC A 및 B에서 유효합니다. 이러한 VPC에서 기본 E-W 규칙을 활성화하려면 편집 모드에서 해당 VPC를 열고 이 토글을 수동으로 켭니다. 그러나 이 토글을 켜면 VPC A 및 B의 East-West 트래픽 동작에 영향을 미칠 수 있습니다.

새 VPC C 및 D의 경우 시스템 동작은 다음과 같습니다.

이 토글은 기본적으로 켜진 상태가 됩니다. 즉, VPC C 및 D의 경우 기본 E-W 규칙이 기본적으로 활성화됩니다. 필요한 경우 사용자 정의 E-W 규칙만 이러한 VPC에서 적용되도록 이 토글을 해제할 수 있습니다.

4

시스템에 전체 DFW 액세스 권한을 부여하는 레거시 NSX 라이센스가 있는 기존 NSX 고객입니다.

레거시 라이센스가 만료된 후 시스템에 NSX 네트워킹 기능에 대해 사용 권한을 부여하는 기본 라이센스를 적용하고 분산 방화벽 보안에 대한 사용 권한을 부여하는 보안 라이센스도 적용했습니다.

켜짐

기본 E-W 방화벽 규칙 및 사용자 정의 E-W 방화벽 규칙은 새 라이센스로 변경하기 전에 생성한 기존 VPC에서 계속 실행됩니다. 시스템 동작은 변경되지 않습니다.

라이센스를 변경한 후 추가하는 모든 새 VPC에 대해 이 토글은 기본적으로 켜져 있습니다. 필요한 경우 해제할 수 있습니다.

5

시스템에 전체 DFW 액세스 권한을 부여하는 레거시 NSX 라이센스가 있는 기존 NSX 고객입니다. 시스템에 두 개의 NSX VPC를 추가했습니다. VPC A와 B라고 지칭해 보겠습니다.

현재 레거시 라이센스가 만료된 후 시스템에 NSX 네트워킹 기능에 대해서만 사용 권한을 부여하는 기본 라이센스를 적용했습니다. 보안 라이센스가 적용되지 않습니다.

이제 시스템에서 두 개의 새 NSX VPC를 생성했습니다. VPC C 및 D라고 지칭해 보겠습니다.

켜짐: 프로젝트의 기존 VPC

꺼짐: 프로젝트의 새 VPC

이 시나리오에서 "기존 VPC"라는 용어는 레거시 NSX 라이센스가 유효할 때 시스템에 추가된 NSX VPC를 나타냅니다. 이 시나리오에서는 VPC A 및 B를 나타냅니다. "새 VPC"라는 용어는 기본 라이센스가 적용된 후 시스템에 추가된 NSX VPC를 나타냅니다. 이 시나리오에서는 VPC C 및 D를 나타냅니다.

기존 VPC A 및 B의 경우 시스템 동작은 다음과 같습니다.

이 토글은 기본적으로 켜진 상태입니다. 필요한 경우 해제할 수 있습니다. 그러나 이 작업은 되돌릴 수 없습니다. 즉, VPC A 및 B에서 기본 E-W 방화벽 규칙을 다시 활성화할 수 없습니다.

기본 E-W 방화벽 규칙 및 사용자 정의 E-W 방화벽 규칙은 VPC A 및 B에서 계속 실행됩니다. 하지만 이러한 규칙은 편집할 수 없습니다. 새 E-W 방화벽 규칙을 추가할 수도 없습니다. 하지만 기존 사용자 정의 방화벽 규칙을 삭제할 수 있습니다.

분산 방화벽 규칙에 대한 전체 액세스 권한을 가지려면 적절한 보안 라이센스를 적용해야 합니다.

새 VPC C 및 D의 경우 시스템 동작은 다음과 같습니다.

이 토글은 기본적으로 꺼진 상태입니다. 현재 적용된 라이센스가 시스템에 분산 방화벽 기능에 대한 사용 권한을 부여하지 않으므로 이 기능을 켤 수 없습니다.

6

새 NSX 고객이고 시스템이 60일 동안 유효한 평가 모드로 전환되었습니다.

꺼짐

새 NSX 배포의 평가 기간 동안 시스템은 네트워킹 기능만 사용할 수 있습니다. 보안 기능은 사용할 수 없습니다.

- NSX Advanced Load Balancer Controller에서 NSX VPC를 검색하려면 NSX Advanced Load Balancer에 사용 옵션을 켭니다.

기본적으로 이 옵션은 꺼져 있습니다. 이 옵션이 켜져 있으면 NSX 다중 테넌시를 NSX Advanced Load Balancer Controller에 확장하는 기능이 제공되므로 이 컨텍스트에서 로드 밸런서 구성을 사용하도록 설정됩니다.

다음 조건이 충족되는 경우에만 이 옵션을 켤 수 있습니다.- 하나 이상의 개인 IP 주소 블록이 NSX VPC에 할당됩니다.

- 하나 이상의 Edge 클러스터가 NSX VPC에 할당됩니다.

로드 밸런서 VIP(가상 서비스 IP)가 개인 서브넷에 있어야 하므로 NSX VPC에는 개인 IP 블록이 필요합니다. NSX Advanced Load Balancer 서비스 엔진이 DHCP 서버에서 동적으로 IP 주소를 수신할 수 있도록 Edge 클러스터가 필요합니다.

NSX Advanced Load Balancer에 대한 자세한 내용은 VMware NSX Advanced Load Balancer 설명서를 참조하십시오.

- 기본적으로 N-S 서비스 옵션이 켜져 있습니다. 필요한 경우 해제할 수 있습니다.

- 필요한 경우 NSX VPC의 서브넷에서 사용할 다음 프로파일을 연결합니다.

- N-S 송신 QoS(서비스 품질) 프로파일

- N-S 수신 QoS 프로파일

- IP 검색 프로파일

- SpoofGuard 프로파일

- Mac 검색 프로파일

- 세그먼트 보안 프로파일

- QoS

이러한 프로파일의 목적에 대해 알아보려면 세그먼트 프로파일 항목을 참조하십시오.

- 짧은 로그 식별자 텍스트 상자에 시스템이 NSX VPC의 컨텍스트에서 생성된 로그를 식별하는 데 사용할 수 있는 문자열을 입력합니다.

이 식별자는 모든 NSX VPC에서 고유해야 합니다. 이 식별자는 영숫자 8자를 초과할 수 없습니다.

이 식별자를 지정하지 않으면 NSX VPC를 저장할 때 시스템에서 자동으로 생성됩니다. 식별자가 설정된 후에는 수정할 수 없습니다.

- 선택 사항으로 NSX VPC에 대한 설명을 입력합니다.

- 저장을 클릭합니다.

결과

NSX VPC가 성공적으로 생성되면 시스템은 암시적으로 게이트웨이를 생성합니다. 그러나 이 암시적 게이트웨이는 읽기 전용 모드에서 프로젝트 관리자에게 노출되며 NSX VPC 사용자에게는 표시되지 않습니다.

- 네트워킹 > Tier-1 게이트웨이로 이동합니다.

- Tier-1 게이트웨이 페이지의 아래쪽에 있는 VPC 개체 확인란을 클릭합니다.

- 게이트웨이를 확장하여 읽기 전용 모드에서 구성을 봅니다.

다음 이름 지정 규칙은 암시적 게이트웨이에 사용됩니다.

_TIER1-VPC_Name

이 암시적 게이트웨이의 수명 주기는 시스템에서 관리됩니다. NSX VPC가 삭제되면 암시적 게이트웨이가 자동으로 삭제됩니다.

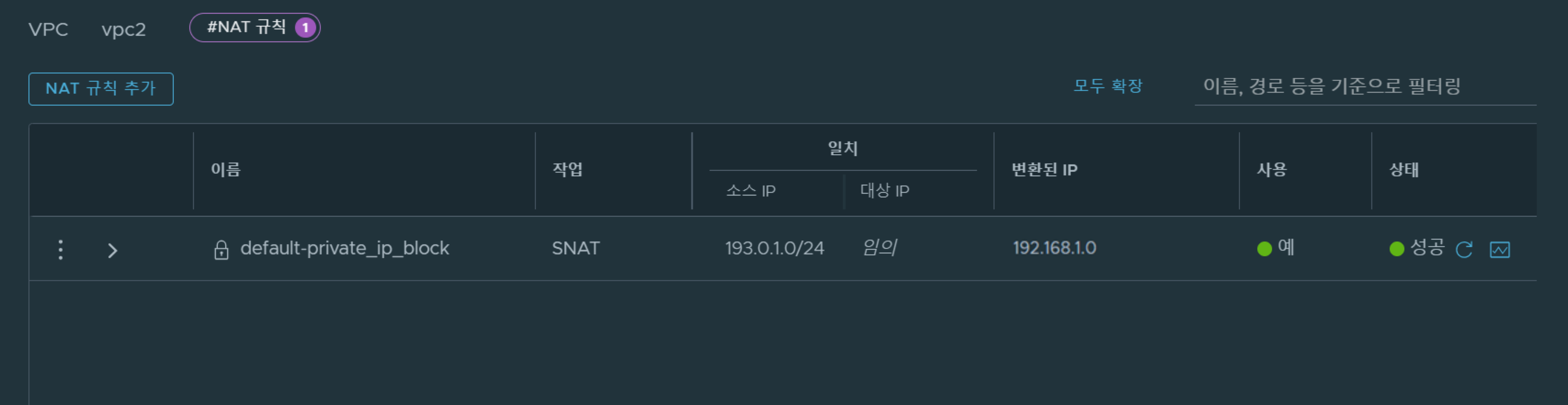

기본 아웃바운드 NAT 옵션을 사용하도록 설정한 경우 시스템에서 생성한 기본 SNAT 규칙을 NSX VPC에서 볼 수 있습니다. 다음 단계를 수행합니다.

- NSX VPC의 네트워크 서비스 섹션을 확장합니다.

- NAT 옆에 있는 개수를 클릭합니다.

- NSX VPC에서 개인 IPv4 블록에 대한 SNAT 작업이 있는 기본 NAT 규칙을 확인합니다. 이 NAT 규칙은 편집할 수 없습니다. NSX VPC는 여러 개인 IPv4 블록이 할당된 경우 SNAT 작업이 있는 기본 NAT 규칙이 각 개인 IPv4 블록에 대해 생성됩니다.

예:

SNAT 규칙의 소스 IP는 NSX VPC의 개인 IPv4 블록입니다. 이 예에서는 193.0.1.0/24입니다. 이 SNAT 규칙에 대한 변환된 IP는 NSX VPC의 외부 IPv4 블록에서 할당됩니다. 이 예에서는 192.168.1.0입니다.