임계값 및 속도 필터를 구성하여 시스템 서명에 대해 NSX IDS/IPS 이벤트가 생성되는 속도를 관리할 수 있습니다.

임계값 매개 변수를 설정하지 않으면 악의적인 트래픽이 규칙과 일치할 때마다 해당 서명이 해당 규칙에 대해 정의된 작업을 기준으로 IPS 이벤트를 생성합니다. 서명에 대한 임계값을 구성하여 서명이 IPS 이벤트를 생성하는 빈도를 제어합니다. 또한 규칙의 작업을 동적으로 조정하여 특정 조건이 충족될 때의 응답을 변경하여 악의적인 트래픽으로부터 워크로드를 실시간으로 보호할 수 있습니다.

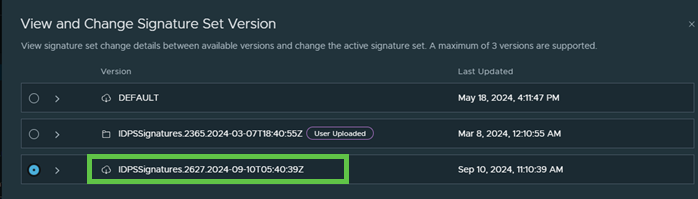

NSX 4.2.1부터 IDPS 번들 버전 2406 이상을 실행하는 시스템 서명에서 임계값을 구성할 수 있습니다.

이 기능은 업그레이드 후 다운로드된 번들 버전 2406 이상에서만 지원됩니다. 또한 사용자 지정 서명은 임계값을 지원하지 않습니다. 기본 서명 번들은 NSX 4.2.1을 새로 설치한 경우 임계값을 지원합니다. NSX 4.2.1로 업그레이드하는 경우 기본 서명 번들이 임계값을 지원하지 않습니다.

서명에 대한 임계값 및 속도 필터를 구성하기 전에 서명에 대한 임계값 설정과 관련된 매개 변수를 이해해야 합니다.

임계값: 경고가 트리거되기 전에 규칙에 대한 최소 임계값을 정의합니다. 예를 들어 임계값 수를 10으로 설정하면 규칙이 10번 일치한 후에만 IDS/IPS가 경고를 생성합니다. 예를 들어 임계값을 10으로 설정하면 시스템은 1분 내에 동일한 서버에서 10개 이상의 인바운드 이메일을 수신하는 경우에만 경고를 생성합니다.

alert tcp !$HOME_NET any -> $HOME_NET 25 (msg:"ET POLICY Inbound Frequent Emails - Possible Spambot Inbound"; \ flow:established; content:"mail from|3a|"; nocase; \ threshold: type threshold, track by_src, count 10, seconds 60; \ reference:url,doc.emergingthreats.net/2002087; classtype:misc-activity; sid:2002087; rev:10;)

제한: 경고 플러딩을 방지하려면 이 옵션을 사용합니다. 제한을 N으로 설정하면 시스템은 지정된 기간 내에 N개 이하의 경고를 생성합니다. 예를 들어 제한을 1로 설정하면 MSIE 6.0이 감지될 경우 3분 내에 호스트당 최대 하나의 경고가 생성됩니다.

alert http $HOME_NET any -> any $HTTP_PORTS (msg:"ET USER_AGENTS Internet Explorer 6 in use - Significant Security Risk"; \ flow:to_server,established; content:"|0d 0a|User-Agent|3a| Mozilla/4.0 (compatible|3b| MSIE 6.0|3b|"; \ threshold: type limit, track by_src, seconds 180, count 1; \ reference:url,doc.emergingthreats.net/2010706; classtype:policy-violation; sid:2010706; rev:7;)

둘 다: 이 유형은 "임계값" 및 "제한" 유형의 조합입니다. 임계값 지정과 제한을 모두 적용합니다. 예를 들어 서명이 360초 내에 다섯 번 트리거되면 최대 하나의 경고가 생성됩니다.

alert tcp $HOME_NET 5060 -> $EXTERNAL_NET any (msg:"ET VOIP Multiple Unauthorized SIP Responses TCP"; \ flow:established,from_server; content:"SIP/2.0 401 Unauthorized"; depth:24; \ threshold: type both, track by_src, count 5, seconds 360; \ reference:url,doc.emergingthreats.net/2003194; classtype:attempted-dos; sid:2003194; rev:6;)

예를 들어 다음 코드에서 SSH 서버에 대한 수신 연결을 제한하려고 합니다. 규칙 888은 SSH 포트로 전송되는 SYN 패킷에 대해 경고를 생성합니다. IP 주소가 60초 내에 이 규칙을 10번 이상 트리거하면 속도 필터가 향후 일치하는 트래픽에 대해 작업을 [삭제]로 전환됩니다. 속도 필터는 5분 후에 만료됩니다.

rate_filter gen_id 1, sig_id 888, track by_src, count 10, seconds 60, \ new_action drop, timeout 300

사전 요구 사항

선택한 IDPS 번들 버전은 v2406 이상이어야 합니다.

프로시저

- NSX Manager에서 >([정책 관리] 섹션 아래에 있음)으로 이동합니다.

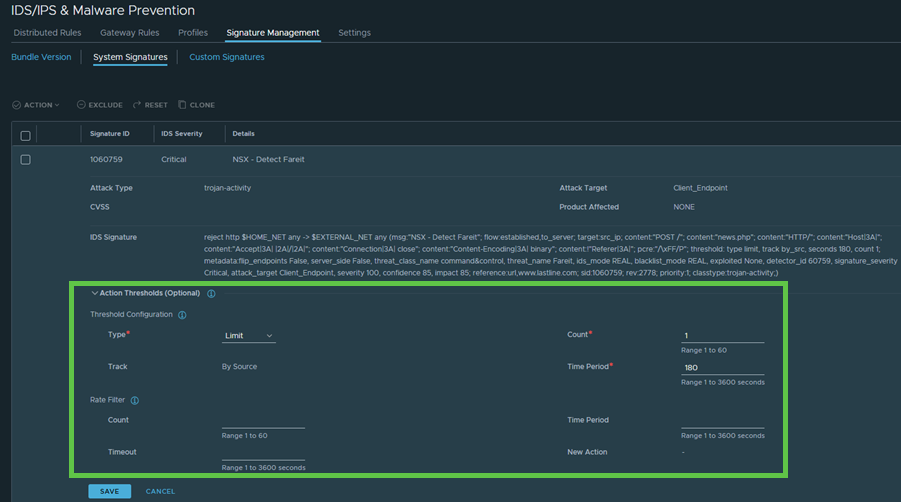

- IDS/IPS 및 Malware Prevention 페이지에서 서명 관리 탭으로 이동하고 시스템 서명을 선택합니다.

- 규칙을 선택하고 3개 점을 클릭한 다음, 작업 임계값 편집을 선택합니다.

- 작업 임계값 섹션을 확장합니다.

- [임계값 구성]에서 다음 필드를 설정합니다.

- 유형: [제한], [임계값] 또는 둘 다의 조합 중에서 선택할 수 있습니다. 기본적으로 [제한] 옵션은 모든 서명에 대한 임계값 유형으로 설정됩니다.

- 개수: 임계값이 IDPS에서 이벤트를 트리거하는 데 필요한 규칙 일치 수를 구성합니다. 사용 가능한 범위는 1~60입니다.

- 추적: 기본적으로 IPS는 소스에서 시작된 IP 주소를 모니터링하고 추적합니다.

- 기간: 규칙이 정의된 수에 도달해야 하는 기간을 지정합니다. 사용 가능한 범위는 1~3600초입니다.

- [속도 필터] 섹션에서 다음 필드를 설정합니다.

- 개수: 속도 필터를 트리거하는 데 필요한 규칙 일치 수를 구성합니다. 이 개수에 도달하면 새 작업이 트래픽에 적용됩니다. 사용 가능한 범위는 1~60입니다.

- 기간: 이 매개 변수는 개수에 도달해야 하는 기간을 정의합니다. 사용 가능한 범위는 1~3600초입니다.

- 시간 초과: 이 매개 변수는 속도 필터가 활성 상태로 유지되는 기간을 정의합니다. 해당 범위는 1~3600초입니다.

- 새 작업: 기본적으로 새 작업은 삭제로 구성됩니다.

- 저장을 클릭합니다.

- 게시를 클릭합니다.

- 서명 메타데이터를 보고 새 임계값 구성을 확인합니다.