NSX 서비스 삽입 프레임워크를 사용하면 보안 서비스를 NSX에 추가 기능으로 삽입할 수 있습니다. NSX는 보안 서비스에 추가를 정의, 등록 및 배포하기 위한 인터페이스를 제공합니다. 서비스 삽입을 사용하면 네트워크 및 끝점 보안 서비스를 NSX에 추가할 수 있습니다.

이전에 NetX로 지칭했던 NSX 네트워크 검사는 타사 네트워크 보안 서비스의 설치, 구성을 위해 서비스 삽입을 사용합니다. 네트워크 검사 섹션을 참조하십시오.

NSX 끝점 보호, NSX 분산 맬웨어 차단은 서비스 삽입 및 Guest Introspection 프레임워크의 조합을 사용하여 끝점 보안을 제공합니다.

서비스 삽입

- 네트워킹, 끝점, 맬웨어 차단과 같이 제공할 수 있는 보안 서비스의 특성을 정의합니다.

- 보안 서비스에서 제공하는 보안 수준 분류를 허용합니다. 예: Basic, Normal, Comprehensive 또는 Silver, Gold, Platinum 등 이것은 제공자가 정의합니다.

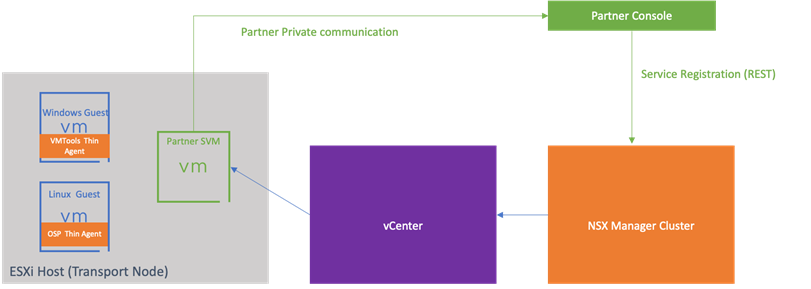

- 다이어그램에 설명된 파트너 SVM에 대한 여러 폼 팩터가 포함된 OVF 규격을 정의할 수 있습니다.

서비스 삽입 프레임워크는 vCenter EAM(ESXi Agent Manager) API를 사용하여 제공자가 지정한 보안 서비스 OVF를 배포합니다. OVF가 배포 대상으로 지정된 vSphere 계산 클러스터에 배포됩니다. OVF의 인스턴스 하나가 대상 클러스터의 각 호스트에 배포됩니다. 이를 서비스 인스턴스라고 합니다. 호스트에 배포된 VM은 서비스 VM입니다.

서비스 VM 특성

- 워크로드 VM을 시작하기 전에 서비스 VM이 시작됩니다.

- 종료할 수 없습니다.

- 종료되면 다시 시작됩니다.

- 다른 호스트로 마이그레이션할 수 없도록 호스트에 고정되었습니다.

서비스 삽입 프레임워크를 사용하여 서비스를 연결하는 보안 서비스 제공자는 제공된 OVF에서 네트워크 요구 사항을 정의해야 합니다. 솔루션에 외부 네트워크 연결이 필요한 경우 OVF는 추가 네트워크를 지정해야 하고 관리자는 서비스 배포 중에 이 네트워크를 구성해야 합니다.

서비스 삽입 프레임워크는 NSX Manager 및 vCenter를 활용하여 보안 서비스를 배포하는 데 도움을 줍니다. NSX 서비스 삽입 API는 공용이며 보안 솔루션을 개발하는 파트너는 이 API를 준수해야 합니다.

서비스 삽입의 주요 개념

서비스 정의: 파트너는 이름, 설명, 지원되는 폼 팩터, 네트워크 인터페이스 및 SVM에서 사용될 장치 OVF 패키지 위치를 포함하는 배포 특성으로 서비스를 정의합니다.

서비스 프로파일 및 벤더 템플릿: 파트너는 정책에 대한 보호 수준을 표시하는 벤더 템플릿을 등록합니다. 예를 들어 보호 수준은 Gold, Silver 또는 Platinum일 수 있습니다. NSX 관리자가 기본 설정에 따라 벤더 템플릿에 이름을 지정할 수 있는 벤더 템플릿에서 서비스 프로파일을 생성할 수 있습니다. Guest Introspection 이외의 서비스에서 서비스 프로파일은 특성을 사용한 추가 사용자 지정을 허용합니다. 그런 다음, 서비스 프로파일을 끝점 보호 정책 규칙에서 사용하여 NSX에 정의된 가상 시스템 그룹에 대한 보호를 구성할 수 있습니다. 관리자는 VM 이름, 태그 또는 식별자를 기준으로 그룹을 생성할 수 있습니다. 단일 벤더 템플릿에서 여러 서비스 프로파일을 선택적으로 생성할 수 있습니다.

Guest Introspection

끝점 중심이거나 끝점 파일, 네트워크, 프로세스 등의 활동을 통한 인텔리전스가 필요한 보안 서비스는 서비스 삽입 외에 Guest Introspection 프레임워크를 사용해야 합니다.

Guest Introspection 프레임워크는 보안 솔루션(서비스 삽입을 사용하여 배포됨)이 끝점 내에서 보안 컨텍스트를 수집하는 데 사용할 수 있는 필수 인터페이스를 제공합니다. Guest Introspection은 게스트 VM의 IO 활동을 기준으로 다양한 유형의 이벤트를 제공하는 풍부한 컨텍스트 API를 제공합니다. 여기에는 파일, 네트워크, 프로세스, 레지스트리, 시스템 이벤트가 포함되며 이에 국한되지 않습니다. API를 사용하면 이벤트의 컨텍스트에서 추가 관련 정보를 수집할 수 있습니다. 또한 API를 사용하면 요청 시 메서드가 정보를 수집할 수 있습니다. 끝점에서 파일에 대한 액세스 거부 또는 악의적인 것으로 확인된 파일 삭제와 같은 수정 작업을 수행하도록 제공되는 인터페이스가 있습니다.

Guest Introspection 프레임워크는 게스트 VM에 배포된 Guest Introspection Thin Agent를 사용합니다. Guest Introspection Thin Agent는 Windows 및 Linux 운영 체제에 사용할 수 있습니다. Windows에서는 패키지로 구성되고 VMTools와 함께 제공됩니다. Linux Thin Agent는 OSP(운영 체제별 패키지)의 일부로 사용할 수 있습니다. 패키지는 VMware 패키지 포털에서 호스팅됩니다.

Guest Introspection API는 NDA에 따라 보안 서비스 제공자가 사용할 수 있습니다. 보안 서비스 제공자는 API 요구 사항을 준수해야 하며 VMware에서 사용하여 서비스를 인증해야 합니다. 보안 제공자가 제공하는 VMware 인증 보안 솔루션을 NSX에서 추가 기능 보안 서비스로 사용할 수 있습니다.

- 게스트 Thin Agent가 수집한 이벤트 및 정보를 Guest Introspection 라이브러리를 사용하는 보안 솔루션으로 릴레이하는 구성 요소를 컨텍스트 MUX라고 합니다.

- 또한 이 구성 요소는 보호된 VM에 대한 정책 규칙을 기준으로 하는 보안 프로파일을 보호 보안 솔루션으로 릴레이합니다. 예: 고객이 기본 보호 프로파일을 선택하고 VM에 적용하는 경우. 컨텍스트 MUX는 이 VM ID 및 해당 프로파일 정보를 보안 솔루션에 전파합니다.

- Guest Introspection 프레임워크의 일부인 다른 구성 요소는 각 호스트에서 OpsAgent의 일부로 실행됩니다. 이 구성 요소는 프로파일, 규칙 및 그룹을 기준으로 하는 정책으로 구성된 NSX 정의된 보안 구성을 사용하는 데 사용됩니다. 보안 구성을 사용하고 컨텍스트 MUX에 제공합니다. 컨텍스트 MUX는 이 정보를 사용하여 보호할 보안 서비스에 매핑할 게스트 VM을 결정합니다.

Guest Introspection의 주요 개념

파일 자체 검사 드라이버: 게스트 VM에 설치되고, 게스트 VM의 파일 및 프로세스 활동을 가로챕니다.

네트워크 자체 검사 드라이버: 게스트 VM에 설치되고 게스트 VM의 네트워크 트래픽 및 사용자 활동을 가로챕니다.