프로젝트는 단일 NSX 배포의 테넌트 간에 네트워킹 및 보안 구성을 분리하는 데 도움이 됩니다.

사전 요구 사항

엔터프라이즈 관리자 역할이 할당되어야 합니다.

프로시저

다음에 수행할 작업

프로젝트에 대해 vCenter 폴더에 NSX 포트 그룹 구성 토글을 켠 경우 다음 단계를 수행합니다.

- 프로젝트의 상태를 확인합니다. VMware vCenter 폴더가 성공적으로 생성되면 상태는 성공입니다. 이 상태는 이 프로젝트가 생성되었을 때 VMware vCenter에서 NSX에 의해 생성된 모든 폴더의 전체 또는 통합 상태를 나타냅니다.

토글 옆의 전체 상태가 실패로 표시되는 경우 오류 세부 정보를 확인하여 실패 이유를 알아보십시오.

실패 상황의 예:- 폴더가 인식될 때 VMware vCenter 서버가 종료 상태이면 폴더 생성이 실패할 수 있습니다. NSX는 VMware vCenter와 통신할 수 없습니다. 이 경우 프로젝트의 전체 폴더 상태는 실패입니다. 상태가 성공으로 변경될 때까지 NSX는 미리 정의된 간격으로 폴더를 다시 생성하려고 시도합니다.

- NSX Manager 노드의

cm-inventory서비스가 중단되면 폴더 생성이 실패할 수 있습니다.NSX Manager는 이 서비스를 사용하여 VMware vCenter에서 동적으로 VDS 또는 호스트에 대한 정보를 검색합니다. 이 서비스의 그룹 멤버가 종료되면 클러스터링 기능에 속하는 경보가 NSX Manager에 표시됩니다.

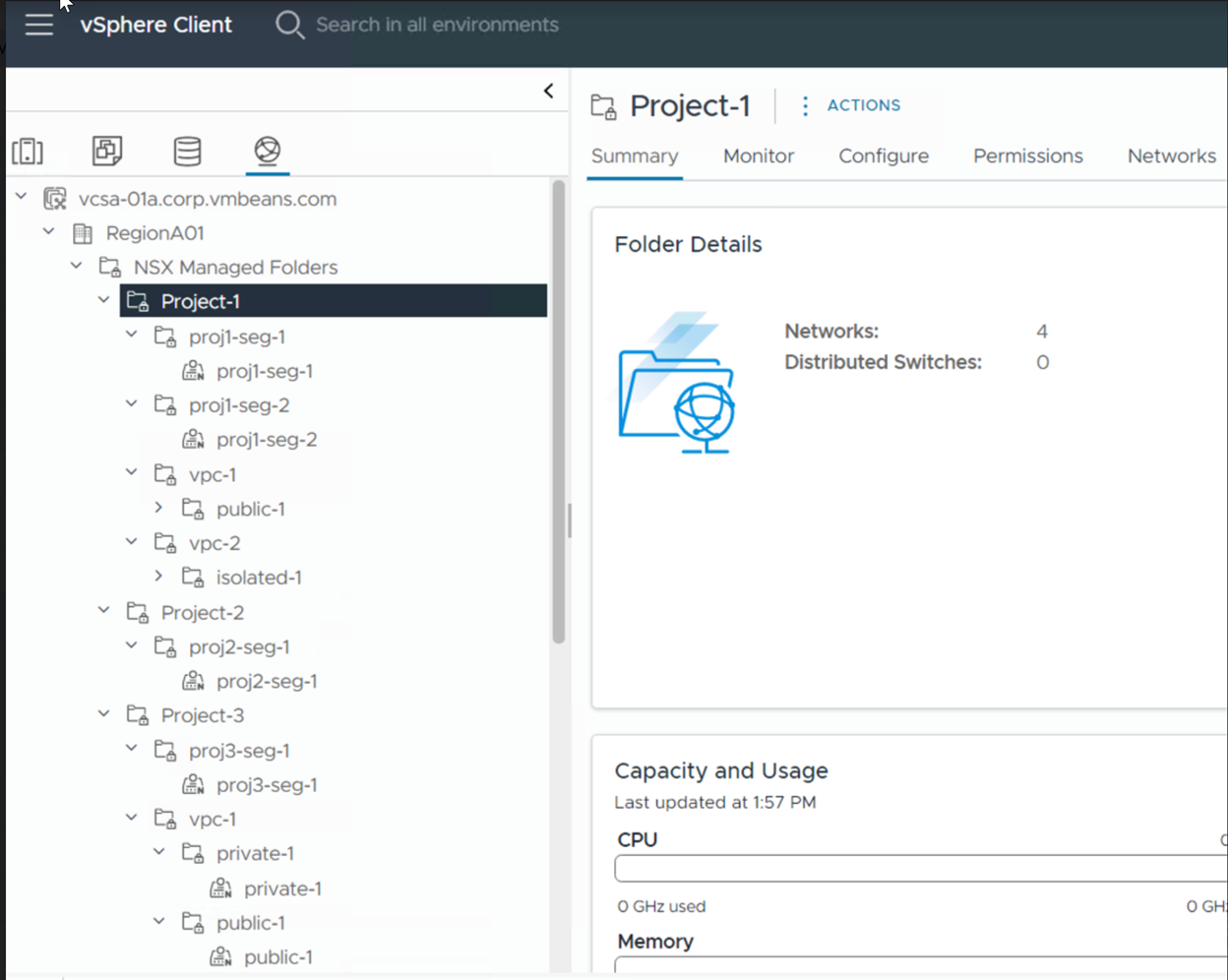

- vSphere Client에 로그인하고 인벤토리 창을 열고 프로젝트 및 VDS 폴더가 생성되었는지 확인합니다.

예를 들어 NSX 배포에 Project-1, Project-2 및 Project-3이라는 두 개의 프로젝트를 추가했으며 이러한 프로젝트에 대해 vCenter 폴더에 NSX 포트 그룹 구성 토글이 켜져 있다고 가정합니다. 다음 화면 캡처는 NSX Managed Folders라는 루트 폴더가 Datacenter 개체 내에 생성되었음을 보여줍니다. 프로젝트 폴더 및 폴더는 루트 폴더 내에 생성됩니다.

이러한 각 프로젝트 폴더 안에는 각 VPC 및 세그먼트에 대한 폴더가 있습니다. 각 VPC에는 각 서브넷에 대한 하위 폴더가 있습니다. 세그먼트 및 서브넷 폴더 내에서 사용자는 이 세그먼트/서브넷에 매핑된 모든 NSX 포트 그룹을 찾을 수 있습니다.참고: 단일 NSX 세그먼트 또는 서브넷은 VDS당 하나의 NSX 포트 그룹을 생성하며 모두 이름이 동일합니다. 이러한 모든 포트 그룹은 폴더 아래에 다시 그룹화되며 세그먼트 또는 서브넷도 다시 그룹화됩니다.

나중에 프로젝트에서 세그먼트를 추가하거나 프로젝트에 NSX VPC를 추가하거나 VPC에 서브넷을 추가하면 VMware vCenter의 폴더 내에 구성됩니다.

를 클릭한 다음,

를 클릭한 다음,