NSX 프로젝트가 성공적으로 구현되면 시스템은 기본 게이트웨이 방화벽 및 분산 방화벽 규칙을 생성하여 NSX 프로젝트의 워크로드에 대한 North-South 트래픽 및 East-West 트래픽의 기본 동작을 제어합니다.

개요

프로젝트의 방화벽 규칙은 프로젝트의 VM에만 적용됩니다. 즉, 프로젝트의 세그먼트에 연결된 VM에만 적용됩니다. 프로젝트의 방화벽 규칙은 프로젝트 외부의 워크로드에 영향을 미치지 않습니다.

다음 하위 섹션에서 "기본 라이센스"라는 용어는 다음 두 라이센스 중 하나를 의미합니다.

- VMware Cloud Foundation에 대한 NSX 네트워킹

- VCF에 대한 솔루션 라이센스

- 분산 방화벽

-

기본 라이센스는 시스템에 NSX 네트워킹 기능에 대한 사용 권한만 부여합니다. 분산 방화벽 보안 기능을 구성할 수 없습니다. NSX 프로젝트에서 분산 방화벽 규칙을 추가하거나 편집하려면 시스템에 적절한 보안 라이센스를 적용해야 합니다.

보안 라이센스가 적용되지 않으면 시스템에서 생성한 기본 분산 방화벽 규칙이 프로젝트에서 활성화되지 않습니다. 기본 방화벽 규칙은 프로젝트에 있지만 프로젝트에서 비활성 상태입니다. 기본 방화벽 규칙은 편집할 수 없으며 프로젝트에서 해당 규칙을 활성화할 수도 없습니다.

- 게이트웨이 방화벽

-

기본 라이센스는 프로젝트의 상태 비저장 게이트웨이 방화벽 규칙만 추가하거나 편집할 수 있는 사용 권한을 시스템에 부여합니다. 프로젝트에서 상태 저장 게이트웨이 방화벽 및 상태 비저장 게이트웨이 방화벽 규칙을 추가하거나 편집하려면 시스템에 적절한 보안 라이센스를 적용해야 합니다.

프로젝트의 기본 게이트웨이 방화벽 정책은 상태 저장 정책입니다. 보안 라이센스가 시스템에 적용되지 않으면 상태 저장 게이트웨이 방화벽 규칙의 규칙 작업만 편집할 수 있습니다. 기본 규칙에서는 다른 편집이 허용되지 않습니다. 기본 게이트웨이 방화벽 정책의 상태를 상태 저장에서 상태 비저장으로 변경할 수 없습니다.

프로젝트의 기본 DFW 규칙

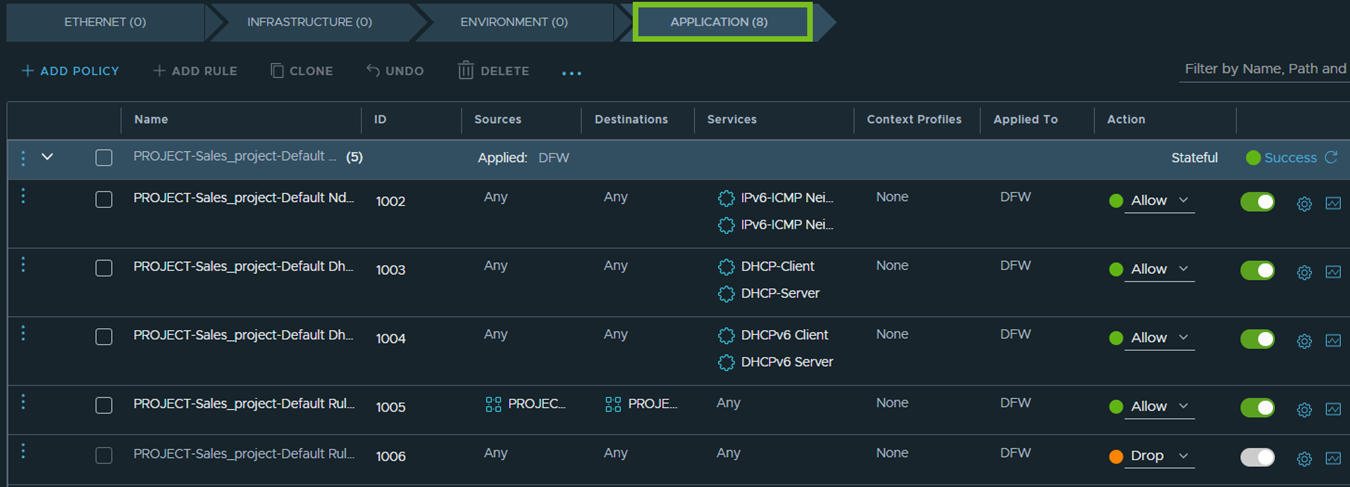

기본 DFW(분산 방화벽) 정책은 애플리케이션 방화벽 범주의 정책 목록 맨 아래에 나타납니다. 기본 정책은 다른 규칙이 발생하지 않는 경우 프로젝트 내의 VM에 대한 동작을 정의합니다.

다음 이름 지정 규칙은 프로젝트의 기본 DFW 정책을 식별하는 데 사용할 수 있습니다.

PROJECT-<Project_Name>-Default Layer 3 sectionProject_Name은 시스템의 실제 값으로 대체됩니다.

예를 들어 다음 화면 캡처는 프로젝트의 기본 DFW 정책 규칙을 보여줍니다.

이 화면 캡처에 표시된 것처럼 기본 정책이 DFW에 적용되고 다음과 같은 방화벽 규칙이 포함됩니다.

- 규칙 1002 IPv6-ICMP 트래픽을 허용합니다.

- 규칙 1003은 DHCPv4 클라이언트 및 서버에 대한 통신을 허용합니다.

- 규칙 1004는 DHCPv6 클라이언트 및 서버에 대한 통신을 허용합니다. (NSX 4.1.1에 도입됨)

- 규칙 1005는 프로젝트 내 워크로드 VM 간의 통신을 허용합니다.

- 규칙 1006은 위의 규칙과 일치하지 않는 다른 모든 통신을 삭제합니다.

기본 DFW 정책은 프로젝트 내의 VM이 DHCP 서버를 포함하여 동일한 프로젝트의 다른 VM에만 연결할 수 있도록 합니다. 프로젝트 외부에 있는 VM과의 통신은 차단됩니다. 프로젝트 내부의 세그먼트에 연결된 VM은 기본적으로 기본 게이트웨이를 ping할 수 없습니다. 이러한 통신이 필요한 경우 기본 DFW 정책에서 새 규칙을 추가하거나 기존 규칙을 수정해야 합니다.

프로젝트의 사용자 생성 DFW 규칙

- 기본 공간의 DFW 규칙(우선 순위가 가장 높음)

- 프로젝트의 DFW 규칙

- 프로젝트 내 NSX VPC의 E-W 방화벽 규칙(가장 낮은 우선 순위)

기본 공간의 DFW 규칙은 프로젝트로 확장될 수 있습니다.

예를 들어 프로젝트 기본 그룹(PROJECT-<Project_Name>-default)에 규칙을 적용하도록 선택할 수 있습니다. 프로젝트 기본 그룹에는 프로젝트의 워크로드 VM만 포함되어 있습니다.

- 프로젝트에서 생성된 그룹입니다.

- 프로젝트와 공유되는 그룹입니다.

프로젝트와 공유되는 그룹은 방화벽 규칙의 소스 또는 대상 필드에서만 사용할 수 있으며 방화벽 규칙의 적용 대상 필드에는 사용할 수 없습니다.

NSX VPC가 프로젝트에 추가되면 NSX VPC의 시스템 생성 기본 그룹을 프로젝트 방화벽 규칙의 소스, 대상 및 적용 대상 필드에서 사용할 수 있습니다. 그러나 NSX VPC의 사용자 생성 그룹은 프로젝트 방화벽 규칙에 사용할 수 없습니다.

프로젝트에서 DFW 정책 추가

프로젝트에 DFW 정책을 추가하기 위한 UI 워크플로는 현재 NSX 배포의 기본 보기(기본 공간)에 정책을 추가하기 위한 UI 워크플로와 동일하게 제공됩니다.

유일한 차이점은 먼저 UI 맨 위에 있는 애플리케이션 표시줄의 프로젝트 전환기 드롭다운 메뉴에서 프로젝트를 선택한 다음, 선택한 해당 프로젝트에 DFW 정책을 추가하기 위해 으로 이동해야 한다는 것입니다.

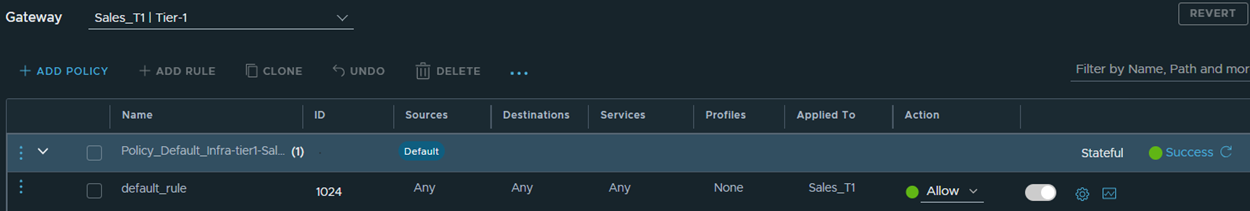

프로젝트의 기본 게이트웨이 방화벽 규칙

프로젝트의 기본 게이트웨이 방화벽 정책은 다음 화면 캡처에 표시된 것처럼 단일 방화벽 규칙을 포함하는 상태 저장 정책입니다.

기본 규칙은 기본적으로 프로젝트 게이트웨이 방화벽을 통과하는 모든 트래픽을 허용합니다. 이 기본 규칙의 규칙 작업만 수정할 수 있습니다. 이 규칙의 다른 모든 필드는 편집할 수 없습니다.

앞서 이 설명서의 "개요" 섹션에 언급된 것처럼 기본 라이센스는 프로젝트에서 상태 비저장 게이트웨이 방화벽 규칙만 추가 또는 편집할 수 있는 사용 권한을 시스템에 부여합니다. 프로젝트에서 상태 저장 게이트웨이 방화벽 및 상태 비저장 게이트웨이 방화벽 규칙을 모두 추가하거나 편집하려면 시스템에 적절한 보안 라이센스를 적용해야 합니다.

프로젝트의 게이트웨이 방화벽 정책 추가

프로젝트에 게이트웨이 방화벽 정책을 추가하기 위한 UI 워크플로는 현재 NSX 배포의 기본 보기(기본 공간)에 게이트웨이 방화벽 정책을 추가하기 위한 UI 워크플로와 동일하게 제공됩니다.

유일한 차이점은 먼저 UI 맨 위에 있는 애플리케이션 표시줄의 프로젝트 전환기 드롭다운 메뉴에서 프로젝트를 선택한 다음, 으로 이동하여 선택한 프로젝트 Tier-1 게이트웨이에 게이트웨이 방화벽 정책을 추가해야 한다는 것입니다.