환경에 대해 미리 정의된 범주 아래에 East-West 및 North-South 방화벽 정책을 구성합니다.

분산 방화벽(East-West) 및 게이트웨이 방화벽(North-South)은 범주로 구분된 여러 구성 가능한 규칙 집합을 제공합니다. 방화벽 적용에서 제외할 논리적 스위치, 논리적 포트 또는 그룹이 포함된 제외 목록을 구성할 수 있습니다.

NSX Firewall은 미리 정의된 범주를 사용하여 정책 정의를 간소화하므로 규칙을 구성하는 데 도움이 될 수 있습니다.

- 게이트웨이 방화벽 정책 범주: 긴급, 시스템, 사전 규칙, 로컬 게이트웨이, 자동 서비스, 기본값. 자세한 내용은 게이트웨이 방화벽 항목을 참조하십시오.

- 분산 방화벽 정책 범주: 이더넷, 긴급, 인프라, 환경, 애플리케이션, 기본값. 자세한 내용은 분산 방화벽의 내용을 참조하십시오.

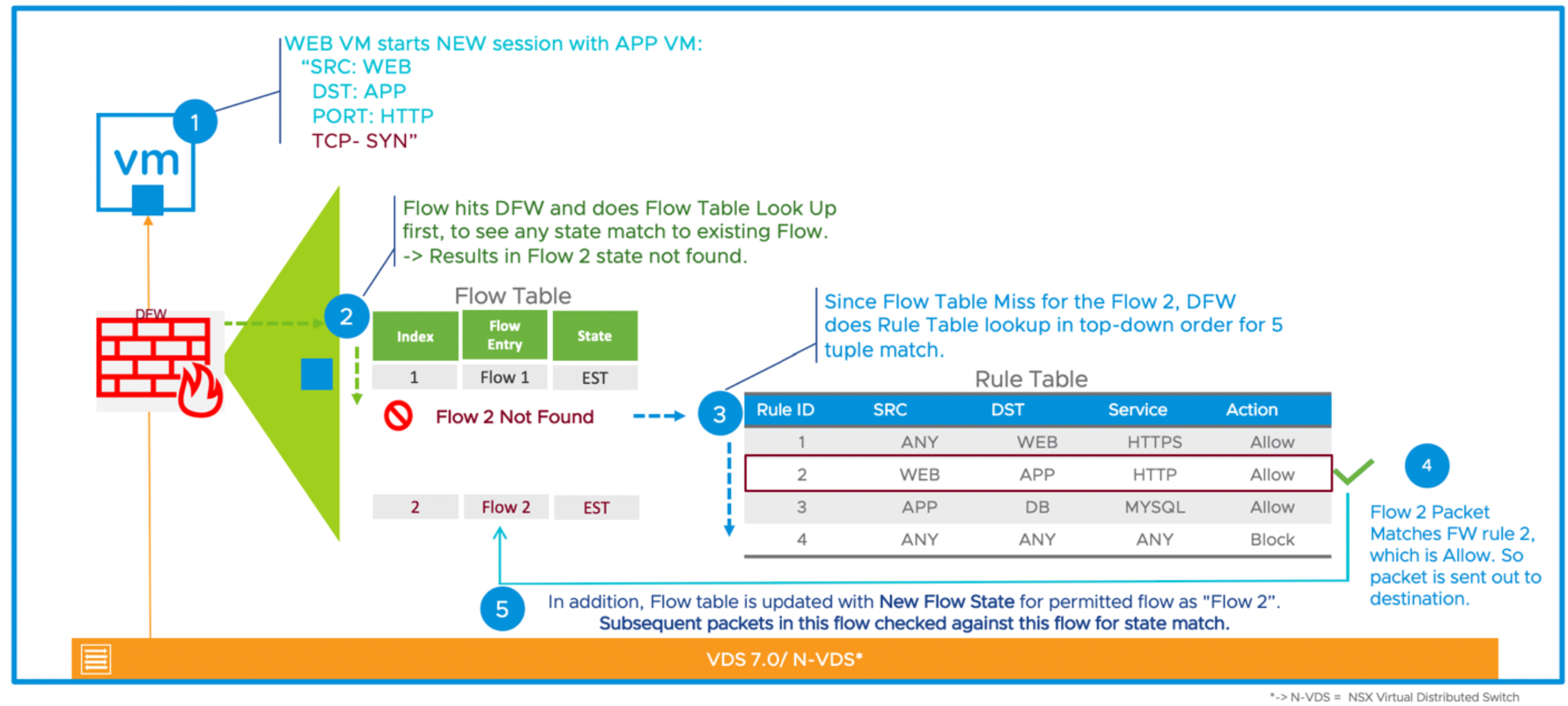

범주는 왼쪽에서 오른쪽으로 정렬되며 규칙은 위에서 아래로 정렬됩니다. 패킷은 각 범주 내에서 위에서 아래로 순서가 지정된 규칙과 일치합니다. 각 패킷은 범주 규칙 테이블 맨 왼쪽의 맨 위에 있는 규칙을 기준으로 확인된 후 테이블의 다음 규칙으로 내려가면서 확인됩니다. 일치하는 항목을 찾을 수 없으면 다음 범주의 규칙에 대해 동일한 검사가 수행됩니다. 트래픽 매개 변수와 일치하는 첫 번째 규칙이 적용됩니다. 규칙 작업이 허용, 삭제 또는 거부인 경우 해당 패킷에 대해 검색이 종료되기 때문에 후속 규칙을 적용할 수 없습니다. 환경 범주의 규칙에는 추가적인 "애플리케이션으로 이동" 작업이 있습니다. 이러한 규칙과 일치하는 모든 패킷은 규칙 테이블과 일치하는지 확인하며 위에서 아래로 순서가 지정된 애플리케이션 범주의 일치 규칙에 따라 보호됩니다. 이러한 동작 때문에 항상 가장 세분화된 정책을 규칙 테이블의 맨 위에 배치하도록 권장됩니다. 이를 통해 이러한 규칙이 일반 규칙보다 우선하여 적용되도록 할 수 있습니다.

더 세분화된 규칙에 의해 정책화되지 않은 모든 패킷과 일치하는 기본 NSX 방화벽 규칙은 허용 작업으로 구성됩니다. 애플리케이션에 필요한 트래픽 흐름을 허용하도록 보다 구체적인 허용 목록 규칙을 구성한 다음, 보다 안전한 보안 상태를 생성하기 위해 기본 규칙을 삭제 또는 거부로 변경하는 것이 좋습니다. 장애 발생 시 동-서 또는 북-남 방화벽의 닫기가 실패할지 또는 열기가 실패할지는 방화벽의 마지막 규칙에 따라 좌우됩니다.

- 연결 추적기 테이블에서 조회가 수행되어 흐름 항목이 이미 존재하는지 확인합니다.

- 흐름 2는 연결 추적기 테이블에 없으므로, 규칙 테이블에서 조회가 수행되어 흐름 2에 적용 가능한 규칙이 확인됩니다. 흐름과 일치하는 첫 번째 규칙이 적용됩니다.

- 규칙 2는 흐름 2와 일치하는지 확인됩니다. 작업은 [허용]으로 설정됩니다.

- 흐름 2에 대해 작업이 ‘허용’으로 설정되면 연결 추적기 테이블 내에 새 항목이 생성됩니다. 그런 후 패킷이 DFW 외부로 전송됩니다.