LAN 측 NAT 규칙을 사용하면 애드버타이즈되지 않은 서브넷의 IP 주소를 애드버타이즈된 서브넷의 IP 주소로 NAT할 수 있습니다. 프로필 및 Edge 수준 모두에 대해 디바이스 설정(Device Settings) 구성 내에서 LAN 측 NAT 규칙이 3.3.2 릴리스용으로 새로 도입되었고, 소스 및 대상에 기반한 LAN 측 NAT, 동일한 패킷 소스 및 대상 NAT 지원이 확장 기능으로 3.4 릴리스용으로 도입되었습니다.

3.3.2 릴리스에서 VMware은 Edge의 NAT VPN 경로에 새로운 LAN 측 NAT 모듈을 도입했습니다. 기본 사용 사례는 다음과 같습니다.

- M&A로 인해 분기 겹치는 IP

- 보안을 위해 분기 또는 데이터 센터의 개인 IP 숨기기

- 일치하는 모든 서브넷에 대한 소스 또는 대상 NAT(일대일 및 다대일)가 지원됩니다(3.3.2 릴리스).

- 대상 서브넷 기반의 소스 NAT 또는 소스 서브넷 기반의 대상 NAT(일대일 및 다대일)가 지원됩니다(3.4 릴리스).

- 동일한 패킷의 소스 NAT 및 대상 1:1 NAT(3.4 릴리스)

- LAN 측 NAT는 VCMP 터널을 통해 트래픽을 지원합니다. 언더레이 트래픽은 지원하지 않습니다.

- "다대일" 및 "일대일"(예: /24~/24) 소스 및 대상 NAT 지원

- 여러 규칙이 구성된 경우에는 일치하는 첫 번째 규칙만 실행됩니다.

- LAN 측 NAT는 경로 또는 흐름 조회 전에 수행됩니다. 비즈니스 프로필에서 트래픽을 일치시키려면 사용자는 NATed IP를 사용해야 합니다.

- 기본적으로 NATed는 Edge에서 애드버타이즈되지 않습니다. 따라서 NATed에 대한 고정 경로를 추가하고 오버레이에 애드버타이즈해야 합니다.

- 3.3.2의 구성은 3.4 업그레이드 시 재구성하지 않아도 됩니다.

LAN 측 NAT(3.3.2 릴리스)

사용 사례 1: "다대일 소스 NAT"

이 시나리오에서 타사는 고객의 사이트에 겹치지 않는 서브넷을 여러 개 할당했습니다. 고객 데이터 센터의 서버는 지정된 사이트의 단일 IP 주소로 이 타사의 트래픽을 인식합니다.

버전 3.3.2에서 사용 사례 1에 필요한 구성: 새 규칙: LAN 측 NAT 192.168.1.0/24 -> 172.16.24.4/32

아래 이미지에 표시된 것과 같이 NAT 규칙은 단일 IP이기 때문에 TCP 및 UDP 트래픽은 NAT됩니다. 따라서 이 예에서 192.168.1.50은 TCP/UDP 트래픽에 대한 임시 소스 포트를 사용하는 172.16.24.4가 되고, ICMP 트래픽은 역방향 조회를 위해 사용자 지정 ICMP ID를 갖는 172.16.24.4가 되며, 다른 모든 트래픽은 삭제됩니다.

사용 사례 2: "일대일 소스 NAT"(Use Case Number Two: "1:1 Source NAT”)

이 시나리오에서 LAN 서브넷은 192.168.1.0/24입니다. 그러나 다른 사이트와 겹치는 서브넷입니다. 동일한 크기의 고유한 서브넷, 172.16.24.0/24가 이 사이트의 VPN 통신에 사용되도록 할당되었습니다. PC에서 나오는 트래픽은 경로 조회 이전에 Edge에서 NAT되어야 합니다. 그러지 않으면 소스 경로는 이 Edge에서 애드버타이즈되지 않은 192.168.1.0/24와 일치되고 트래픽은 삭제됩니다.

사용 사례 2에 필요한 구성(The configuration required for Use Case Number Two): 새 규칙: LAN 측 NAT 192.168.1.0/24 -> 172.16.24.0/24

서브넷의 크기가 일치하기 때문에 서브넷 마스크와 일치하는 모든 비트가 NAT되는 것은 아닙니다. 따라서 아래의 이미지 예에서 192.168.1.50은 172.16.24.50이 됩니다.

소스 또는 대상에 기반한 LAN 측 NAT(3.4 릴리스)

3.4 릴리스에서는 소스/대상 지원을 기준으로 하는 LAN 측 NAT가 단일 규칙의 일부로 도입되었으므로 소스 또는 대상 서브넷을 기준으로 하는 트래픽 중 일부에 대해서만 NAT를 사용하도록 설정할 수 있습니다. 이 향상된 기능을 보려면 다음 사용 사례를 참조하십시오.

사용 사례 1: "소스 또는 대상을 일치 조건으로 사용하여 SNAT 또는 DNAT 수행"(Use Case Number One: "Perform SNAT or DNAT with Source or Destination as Match Criteria”)

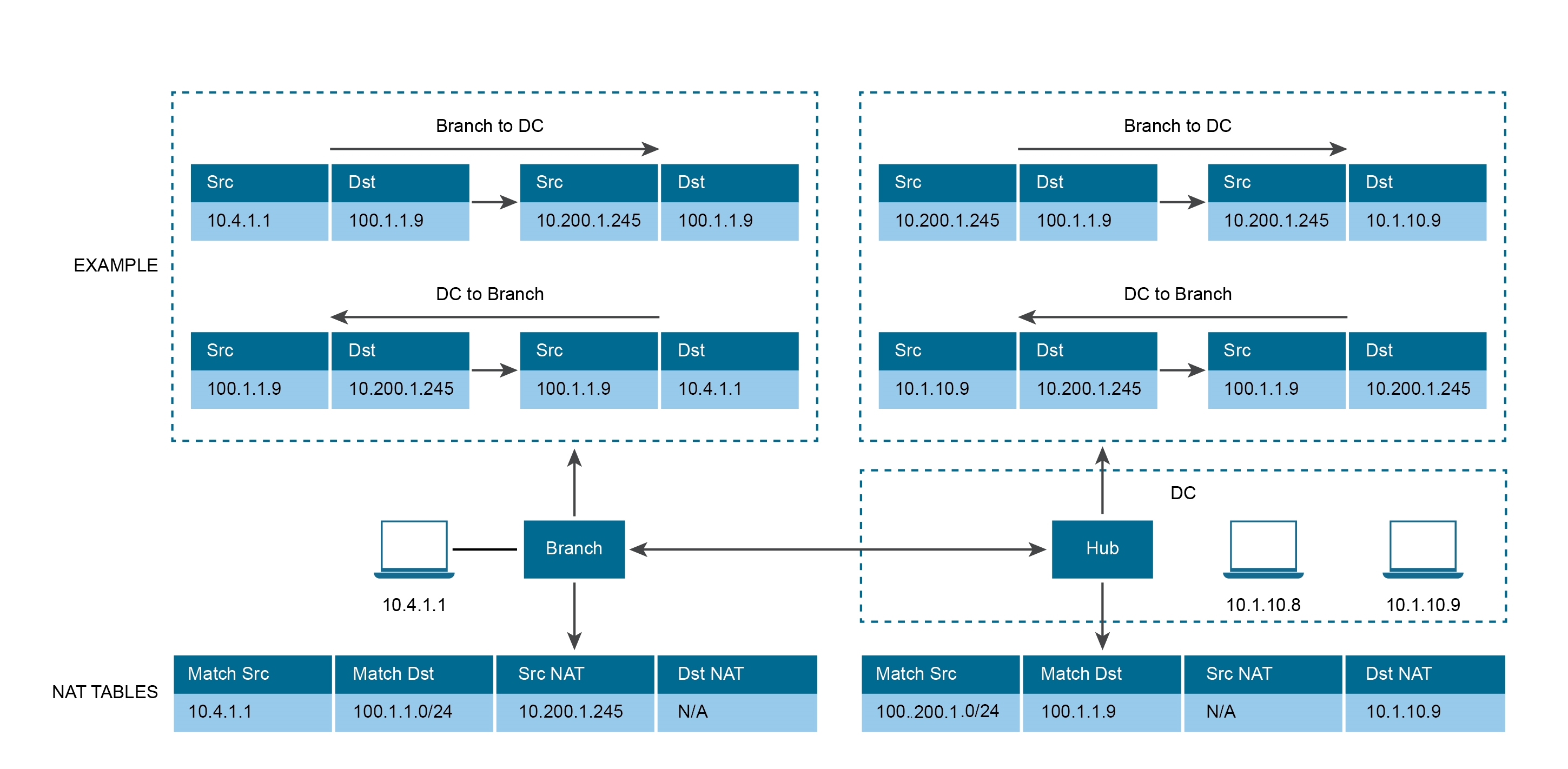

아래의 그림 예에서 분기는 100.1.1.0/24로 향하는 트래픽에 대해서만 소스 IP 10.4.1.1을 10.200.1.245로 NAT해야 합니다. 마찬가지로, DC에서 대상 IP 100.1.1.9는 소스 10.200.1.0/24에서 트래픽을 수신하는 경우에만 10.1.10.9로 NAT되어야 합니다.

아래 이미지(분기의 LAN 측 NAT 규칙 영역)를 참조하십시오.

아래 이미지(허브의 LAN 측 NAT 규칙 영역)를 참조하십시오.

사용 사례 2: 패킷의 소스 및 대상 IP를 모두 NAT(Use Case Number Two: To NAT Both Source and Destination IP on the Packet)

아래 시나리오를 고려하십시오. 이 예에서 네트워크의 각 사이트에는 동일한 서브넷이 할당되어 모든 사이트에서 분기 LAN이 동일해집니다. "PC1" 및 "PC2"는 동일한 IP 주소를 가지며 둘 다 허브 뒤의 서버와 통신해야 합니다. 겹치는 IP 주소를 사용하려면 트래픽을 소스 NAT해야 합니다. 예를 들어 Edge 1에서는 PC(192.168.1.0/24)를 Edge 2의 192.168.10.0/24로, PC(192.168.1.0/24)를 192.168.20.0/24로 NAT해야 합니다.

또한 보안상의 이유로, 실제 IP가 "172.16.0.1"인 허브 뒤에 있는 서버는 PC에 "192.168.100.1"로 표시되어야 하고, 이 IP는 허브와 Edge 간의 SD-WAN에 배포되어서는 안 되며, 동일한 Edge에 소스 + 대상 조합 규칙이 필요합니다.

사용 사례 3: NSD 서브넷에 대한 다대다 대상 NAT

구성 절차

참고: 사용자가 기본 규칙 “임의(any)”를 구성하려는 경우에는 IP 주소를 모두 0으로 지정하고 접두사도 0으로 지정해야 합니다(예: 0.0.0.0/0).

- 탐색 패널에서 구성(Configure) > Edge(Edges)로 이동합니다.

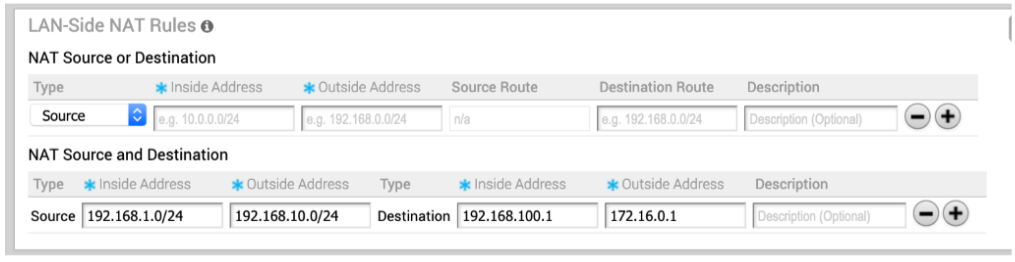

- 디바이스 설정(Device Settings) 탭 화면에서 아래쪽의 LAN 측 NAT 규칙(LAN-Side NAT Rules) 영역으로 스크롤합니다.

- LAN 측 NAT 규칙(LAN-Side NAT Rules) 영역에서 소스 또는 대상 NAT 섹션에 대해 다음을 완료합니다(아래 단계에 나오는 필드에 대한 설명은 아래 표 참조).

- 내부 주소(Inside Address) 텍스트 상자의 주소를 입력합니다.

- 외부 주소(Outside Address) 텍스트 상자의 주소를 입력합니다.

- 해당 텍스트 상자에 소스 경로를 입력합니다.

- 해당 텍스트 상자에 대상 경로를 입력합니다.

- 설명(Description) 텍스트 상자에 규칙에 대한 설명을 입력합니다(선택 사항).

- LAN 측 NAT 규칙(LAN-Side NAT Rules) 영역에서 소스 및 대상 NAT에 대해 다음을 완료합니다(아래 단계에 나오는 필드에 대한 설명은 아래 표 참조).

- 소스(Source) 유형에 대해 해당하는 텍스트 상자에 내부 주소(Inside Address) 및 외부 주소(Outside Address)를 입력합니다.

- 대상(Destination) 유형에 대해 해당하는 텍스트 상자에 내부 주소(Inside Address) 및 외부 주소(Outside Address)를 입력합니다.

- 설명(Description) 텍스트 상자에 규칙에 대한 설명을 입력합니다(선택 사항).

| LAN 측 NAT 규칙 | 유형 | 설명 |

|---|---|---|

| 유형(Type) 드롭다운 메뉴 | 소스 또는 대상 선택 | 이 NAT 규칙이 사용자 트래픽의 소스 또는 대상 IP 주소에 적용되어야 하는지 아닌지를 결정합니다. |

| 내부 주소(Inside Address) 텍스트 상자 | IPv4 주소/접두사, 접두사는 1-32여야 합니다. | "내부" 또는 "NAT 전" IP 주소(접두사 32) 또는 서브넷(32보다 작은 접두사) |

| 외부 주소(Outside Address) 텍스트 상자 | IPv4 주소/접두사, 접두사는 1-32여야 합니다. | “외부” 또는 "NAT 후" IP 주소(접두사 32) 또는 서브넷(32보다 작은 접두사) |

| 소스 경로(Source Route) 텍스트 상자 | - 선택 사항 - IPv4 주소/접두사 - 접두사는 1-32여야 합니다. - 기본값: 임의(any) |

대상 NAT의 경우 소스 IP/서브넷을 일치 조건으로 지정합니다. 유형이 "대상(Destination)"인 경우에만 유효합니다. |

| 대상 경로(Destination Route) 텍스트 상자 | - 선택 사항 - IPv4 주소/접두사 - 접두사는 1-32여야 합니다. - 기본값: 임의(any) |

소스 NAT의 경우 대상 IP/서브넷을 일치 조건으로 지정합니다.유형이 "소스(Source)"인 경우에만 유효합니다. |

| 설명(Description) 텍스트 상자 | 텍스트 | NAT 규칙을 설명하는 사용자 지정(Custom) 텍스트 상자입니다. |

LAN 측 NAT "참고 자료"

- 트래픽 방향(Traffic direction): LAN->WAN

- 변환해야 하는 항목(What needs to be translated): 패킷 소스 주소

- 구성 매핑(Config mapping):

- NAT 유형 = "소스(Source)"

- 원래 IP = "내부 주소(Inside Address)"

- NAT IP = "외부 주소(Outside Address)"

| NAT 유형 | 내부(Inside) | 외부(Outside) | 유형 | LAN->WAN 동작 |

|---|---|---|---|---|

| 소스(Source) | A.0/24 | B.0/24 | 1:1 | A.1은 B.1로 변환되고, A.2는 B.2 등으로 변환됩니다. |

| 소스(Source) | A.0/24 | B.1/32 | 다대일 | A.1 및 A.2는 B.1로 변환됩니다. |

| 소스(Source) | A.1/32 | B.0/24 | 1:1 | A.1은 B.1로 변환되고, 다른 B.X는 사용되지 않습니다. |

- 트래픽 방향(Traffic direction): WAN -> LAN

- 변환해야 하는 항목(What needs to be translated): 패킷 대상 주소

- 구성 매핑(Config mapping):

- NAT 유형 = "소스(Source)"

- 원래 IP = "외부 주소(Outside Address)"

- NAT IP = "내부 주소(Inside Address)"

| NAT 유형 | 내부(Inside) | 외부(Outside) | 유형 | WAN->LAN 동작 |

|---|---|---|---|---|

| 소스 | A.0/24 | B.0/24 | 일대일 | B.1은 A.1로 변환되고, B.2는 A.2 등으로 변환됩니다. |

| 소스 | A.0/24 | B.1/32 | 다대일 | B.1은 A.1로 변환됩니다. |

| 소스 | 1/32 | B.0/24 | 일대다 | B.1 및 B.2는 A.1로 변환됩니다. |

- 트래픽 방향(Traffic direction): LAN->WAN

- 변환해야 하는 항목(What needs to be translated): 패킷 대상 주소

- 구성 매핑(Config mapping):

- NAT 유형 = "대상(Destination)"

- 원래 IP = "내부 주소(Inside Address)"

- NAT IP = "외부 주소(Outside Address)"

| NAT 유형 | 내부(Inside) | 외부(Outside) | 유형 | LAN->WAN 동작 |

|---|---|---|---|---|

| 대상(Destination) | A.0/24 | B.0/24 | 일대일 | A.1은 B.1로 변환되고, A.1은 B.2 등으로 변환됩니다. |

| 대상(Destination) | A.0/24 | B.1/32 | 다대일 | A.1 및 A.2는 B.1로 변환됩니다. |

| 대상(Destination) | 1/32 | B.0/24 | 일대다 | A.1은 B.1로 변환됩니다. |

- 트래픽 방향(Traffic direction): WAN -> LAN

- 변환해야 하는 항목(What needs to be translated): 패킷 소스 주소

- 구성 매핑(Config mapping):

- NAT 유형 = "대상(Destination)"

- 원래 IP = "외부 주소(Outside Address)"

- NAT IP = "내부 주소(Inside Address)"

NAT 유형 내부(Inside) 외부(Outside) 유형 WAN->LAN 동작 대상 A.0/24 B.0/24 일대일 B.1은 A.1로 변환되고, B.2는 A.2 등으로 변환됩니다. 대상(Destination) A.0/24 B.1/32 다대일 B.1은 A.1로 변환됩니다. 대상 A.1/32 B.0/24 일대다 B.1 및 B.2는 A.1로 변환됩니다.