VMware SD-WAN는 모든 실행 단계에서 익스플로이트를 방지하기 위해 다양한 공격에 대한 감지 및 보호 기능을 제공합니다.

- DoS(서비스 거부) 공격

- TCP 기반 공격 - 잘못된 TCP 플래그, TCP 랜드 및 TCP SYN 조각

- ICMP 기반 공격 - ICMP Ping of Death 및 ICMP 조각

- IP 기반 공격 - IP 알 수 없는 프로토콜, IP 옵션, IPv6 알 수 없는 프로토콜 및 IPv6 확장 헤더

DoS(서비스 거부) 공격은 대상 디바이스에 엄청난 양의 위조 트래픽을 보내는 네트워크 보안 공격의 유형으로, 대상이 위조 트래픽 처리 때문에 합법적인 트래픽을 처리할 수 없게 됩니다. 대상은 방화벽, 방화벽이 액세스를 제어하는 네트워크 리소스 또는 개별 호스트의 특정 하드웨어 플랫폼 또는 운영 체제일 수 있습니다. DoS 공격은 대상 디바이스의 리소스를 고갈시키려고 시도하여 합법적인 사용자가 대상 디바이스를 사용할 수 없도록 합니다.

DoS 공격의 일반적인 방법으로는 플러드 서비스 또는 서비스 충돌의 두 가지가 있습니다. 플러드 공격은 시스템이 서버에서 버퍼링하지 못할만큼 너무 많은 트래픽을 수신하게 되어 속도가 느려지고 결과적으로 중지될 때 발생합니다. 다른 DoS 공격은 단순히 대상 시스템이나 서비스의 충돌을 야기하는 취약성을 악용합니다. 이러한 공격에서는 대상의 버그를 활용하여 이후에 충돌을 유발하거나 시스템을 불안정하게 만듭니다.

- TCP 헤더에 플래그(예: SYN, FIN, ACK 등)가 설정되지 않은 패킷

- SYN 및 FIN 플래그(실제로는 두 플래그는 상호 배타적임)가 결합한 TCP 헤더

랜드 공격은 계층 4 DoS 공격으로, 소스 IP 주소와 포트를 대상 IP 주소 및 포트와 동일하게 설정하여 대상 디바이스에서 열린 포트를 가리키도록 설정하는 TCP SYN 패킷이 생성됩니다. 취약한 대상 디바이스는 이러한 메시지를 수신하고 대상 주소에 응답하여 무한 루프에서 재처리하기 위해 패킷을 효과적으로 전송합니다. 따라서 디바이스 CPU가 무기한으로 사용되어 취약한 대상 디바이스가 충돌하거나 중지됩니다.

IP(인터넷 프로토콜)는 TCP(전송 제어 프로토콜) SYN 세그먼트를 IP 패킷에 캡슐화하여 TCP 연결을 시작하고 응답에서 SYN/ACK 세그먼트를 호출합니다. IP 패킷이 작기 때문에 조각화되는 것은 적절하지 않습니다. 조각화된 SYN 패킷은 비정상이며 그러한 경우에는 주의해야 합니다. TCP SYN 조각 공격에서 대상 서버 또는 호스트는 TCP SYN 패킷 조각과 함께 플러드됩니다. 호스트는 조각을 포착하고 다시 어셈블할 수 있게 나머지 패킷이 도착할 때까지 대기합니다. 완료할 수 없는 연결로 서버 또는 호스트를 플러드하여 호스트의 메모리 버퍼가 오버플로되므로 더 이상 합법적인 연결이 가능하지 않으며 이로 인해 대상 호스트의 운영 체제가 손상될 수 있습니다.

ICMP(Internet Control Message Protocol) Ping of Death 공격에서 공격자는 Ping을 통해 여러 잘못된 형식의 ping 또는 악의적인 ping을 대상 디바이스에 전송하게 됩니다. ping 패킷은 일반적으로 네트워크 호스트에 대한 연결 가능성을 확인하는 데 사용되는 작은 크기의 패킷이지만, 공격자가 최대 크기 65535바이트보다 더 크게 만들 수 있습니다.

악의적 호스트에서 악의적으로 크게 만든 패킷이 전송되면 패킷은 전송 중에 조각화되고 대상 디바이스가 IP 조각을 완전한 패킷으로 다시 어셈블하려고 하면 총 크기가 최대 크기 제한을 초과하게 됩니다. 이러한 큰 패킷은 처리가 어려우므로 패킷에 대해 초기에 할당된 메모리 버퍼가 오버플로될 수 있고, 시스템 충돌이나 중단 또는 다시 부팅이 발생할 수 있습니다.

ICMP 조각화 공격은 대상 서버에서 조각을 모을 수 없는 사기성 ICMP 조각의 플러드를 수반하는 일반적인 DoS 공격입니다. 모든 조각이 수신된 경우에만 조각 모음을 수행할 수 있으므로 이러한 가짜 조각의 임시 스토리지는 메모리를 차지하고 취약한 대상 서버의 사용 가능한 메모리 리소스를 고갈시키므로 서버가 사용할 수 없는 상태가 됩니다.

IP 알 수 없는 프로토콜(IP Unknown Protocol) 보호를 사용하도록 설정하면 프로토콜 필드에 143 이상의 프로토콜 ID가 포함된 IP 패킷이 차단됩니다. 최종 디바이스에서 이러한 패킷이 제대로 처리되지 않으면 충돌이 발생하기 때문입니다. 따라서 이러한 IP 패킷이 보호된 네트워크에 들어가지 않도록 사전에 차단해야 합니다.

공격자는 간혹 IP 패킷 내에서 IP 옵션 필드를 잘못 구성하여 불완전하거나 잘못된 필드를 생성합니다. 공격자는 이러한 잘못된 형식의 패킷을 사용하여 네트워크의 취약한 호스트를 손상시킵니다. 이러한 취약성을 악용하면 임의 코드 실행이 허용될 수 있습니다. 패킷의 IP 헤더에서 특수하게 조작된 IP 옵션이 포함된 패킷을 처리한 후 취약성이 악용될 수 있습니다. IP 비보안 옵션(IP Insecure Options) 보호를 사용하도록 설정하면 IP 패킷 헤더에 잘못 형식의 IP 옵션 필드가 있는 전송 IP 패킷이 차단됩니다.

IPv6 알 수 없는 프로토콜(IPv6 Unknown Protocol) 보호를 사용하도록 설정하면 프로토콜 필드에 143 이상의 프로토콜 ID가 포함된 IP 패킷이 차단됩니다. 최종 디바이스에서 이러한 패킷이 제대로 처리되지 않으면 충돌이 발생하기 때문입니다. 따라서 이러한 IPv6 패킷이 보호된 네트워크에 들어가지 않도록 사전에 차단해야 합니다.

IPv6 확장 헤더(IPv6 Extension Header) 공격은 IPv6 패킷에서 확장 헤더를 잘못 처리하여 발생하는 DoS 공격입니다. IPv6 확장 헤더를 잘못 처리하면 DoS로 이어질 수 있는 새로운 공격 벡터가 생성되며, 이는 기밀 채널 생성 및 라우팅 헤더 0 공격과 같은 다양한 용도로 악용될 수 있습니다. 이 옵션을 사용하도록 설정하면 조각화 헤더를 제외한 모든 확장 헤더가 있는 IPv6 패킷이 삭제됩니다.

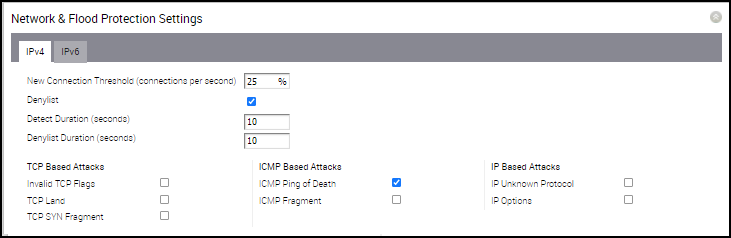

프로필 수준에서 네트워크 및 플러드 보호 설정을 구성하려면 다음 단계를 수행합니다.