SD-WAN Orchestrator에서 일반 IKEv2 라우터(경로 기반 VPN)(Generic IKEv2 Router (Route Based VPN)) 유형의 비 SD-WAN 대상를 구성하는 방법을 설명합니다.

참고: Edge를 통해

일반 IKEv2 라우터(경로 기반 VPN)를 구성하려면

Edge를 통해 일반 IKEv2 라우터 유형의 Non-VMware SD-WAN Site 구성을 참조하십시오.

프로시저

- SD-WAN Orchestrator의 탐색 패널에서 구성(Configure) > 네트워크 서비스(Network Services)로 이동합니다.

서비스(Services) 화면이 나타납니다.

- 게이트웨이를 통한 비 SD-WAN 대상(Non SD-WAN Destinations via Gateway) 영역에서 새로 만들기(New) 버튼을 클릭합니다.

새로운 게이트웨이를 통한 비 SD-WAN 대상(New Non SD-WAN Destinations via Gateway) 대화상자가 나타납니다.

- 이름(Name) 텍스트 상자에 비 SD-WAN 대상의 이름을 입력합니다.

- 유형(Type) 드롭다운 메뉴에서 일반 IKEv2 라우터(경로 기반 VPN)(Generic IKEv2 Router (Route Based VPN))를 선택합니다.

- 기본 VPN 게이트웨이(그리고 필요한 경우 보조 VPN 게이트웨이)의 IP 주소를 입력하고 다음(Next)을 클릭합니다.

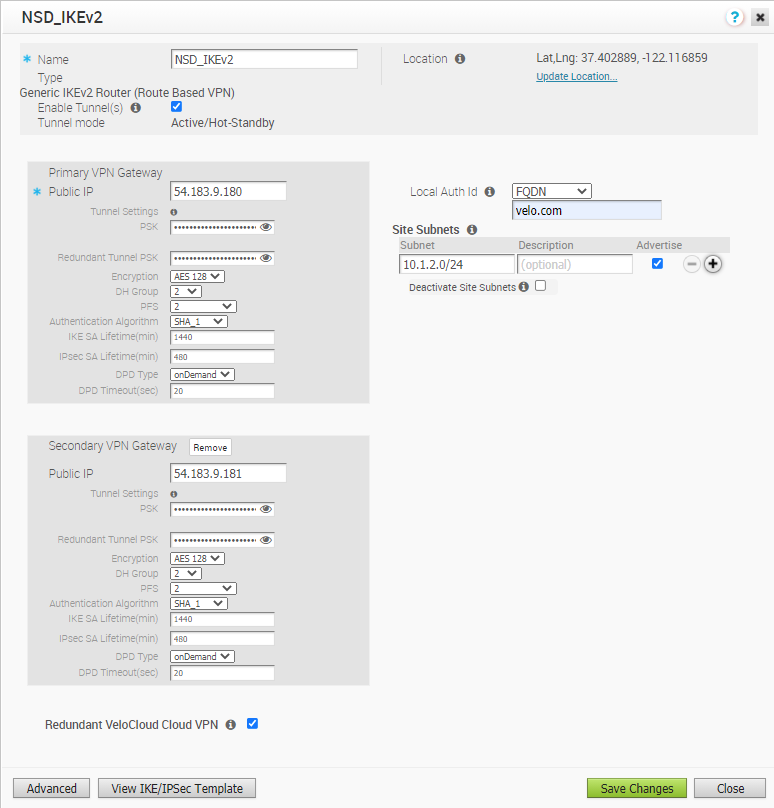

IKEv2 유형의 경로 기반 비 SD-WAN 대상가 생성되고 비 SD-WAN 대상에 대한 대화상자가 나타납니다.

- 비 SD-WAN 대상의 기본 VPN 게이트웨이에 대한 터널 설정을 구성하려면 고급(Advanced) 버튼을 클릭합니다.

- Primary VPN Gateway(기본 VPN 게이트웨이) 영역에서 다음 터널 설정을 구성할 수 있습니다.

필드 설명 터널 모드(Tunnel Mode) 활성-핫 대기는 SD-WAN Gateway에서 지원됩니다. [활성/핫 대기(Active/Hot-Standby)]가 자동으로 표시되면서 활성 터널이 종료된 경우 대기(핫 대기) 터널이 해당 역할을 인계받아 활성 터널이 된다는 사실을 나타냅니다. PSK 터널 전체의 인증을 위한 보안 키인 PSK(미리 공유한 키)입니다. Orchestrator는 기본적으로 PSK를 생성합니다. 고유한 PSK 또는 암호를 사용하려면 텍스트 상자에 입력할 수 있습니다. 암호화(Encryption) 데이터를 암호화하는 AES 알고리즘 키 크기로 AES 128 또는 AES 256을 선택합니다. 기본값은 AES 128입니다. DH 그룹(DH Group) 미리 공유한 키를 교환할 때 사용할 DH(Diffie-Hellman) 그룹 알고리즘을 선택합니다. DH 그룹은 알고리즘의 강도를 비트 단위로 설정합니다. 지원되는 DH 그룹은 2, 5 및 14입니다. DH 그룹 14를 사용하는 것이 좋습니다. PFS 추가 보안을 위해 PFS(Perfect Forward Secrecy) 수준을 선택합니다. 지원되는 PFS 수준은 2 및 5입니다. 기본값은 2입니다. 인증 알고리즘(Authentication Algorithm) VPN 헤더에 대한 인증 알고리즘입니다. 목록에서 다음과 같이 지원되는 SHA(Secure Hash Algorithm) 기능 중 하나를 선택합니다. - SHA 1

- SHA 256

- SHA 384

- SHA 512

기본값은 SHA 1입니다.

IKE SA 수명(분)(IKE SA Lifetime(min)) IKE(Internet Key Exchange) 재입력이 Edge에 대해 시작되는 시간입니다. 최소 IKE 수명 시간은 10분이고, 최대 IKE 수명 시간은 1440분입니다. 기본값은 1440분입니다. IPsec SA 수명(분)(IPsec SA Lifetime(min)) IPsec(인터넷 보안 프로토콜) 재입력이 Edge에 대해 시작될 때의 시간입니다. 최소 IPsec 수명 시간은 3분이고, 최대 IPsec 수명 시간은 480분입니다. 기본값은 480분입니다. DPD 유형(DPD Type) DPD(Dead Peer Detection) 방법은 IKE(Internet Key Exchange) 피어가 활성 상태인지 또는 비활성 상태인지를 감지하는 데 사용됩니다. 피어가 비활성으로 감지되면 디바이스가 IPsec 및 IKE 보안 연결을 삭제합니다. 목록에서 정기(Periodic) 또는 요청 시(on Demand)를 선택합니다. 기본값은 [요청 시(on Demand)]입니다. DPD 시간 초과(초)(DPD Timeout(sec)) DPD 시간 초과 값을 입력합니다. 아래 설명된 대로 DPD 시간 초과 값이 내부 DPD 타이머에 추가됩니다. 피어가 비활성(Dead Peer Detection)인 것으로 간주하기 전에 DPD 메시지의 응답을 기다립니다. 5.1.0 릴리스 이전에는 기본값이 20초입니다. 5.1.0 이상 릴리스의 경우 기본값은 아래 목록을 참조하십시오.- 라이브러리 이름: Quicksec

- 검색 간격: 지수형(0.5초, 1초, 2초, 4초, 8초, 16초)

- 기본 최소 DPD 간격: 47.5초(Quicksec은 마지막 재시도 후 16초 동안 대기합니다. 따라서 0.5+1+2+4+8+16+16 = 47.5초가 됩니다.)

- 기본 최소 DPD 간격 + DPD 시간 초과(초): 67.5초

참고: 5.1.0 릴리스 이전에는 DPD 시간 초과 타이머를 0초로 구성하여 DPD를 비활성화할 수 있습니다. 그러나 5.1.0 이상 릴리스의 경우 DPD 시간 초과 타이머를 0초로 구성하여 DPD를 비활성화할 수 없습니다. DPD 시간 초과 값(초)이 기본 최소값인 47.5초에 추가됩니다.참고: AWS가 VMware SD-WAN Gateway(비 SD-WAN 대상)를 사용하여 키 재생성 터널을 시작하면 장애가 발생하고 터널이 설정되지 않아 트래픽이 중단될 수 있습니다. 다음을 준수하십시오.- AWS 기본 IPsec 구성과 일치하려면 SD-WAN Gateway에 대한 IPsec SA 수명(분)(IPsec SA Lifetime(min)) 타이머 구성이 60분보다 작아야 합니다(50분 권장).

- DH 및 PFS DH 그룹은 일치해야 합니다.

- 이 사이트에 대한 보조 VPN 게이트웨이를 생성하려면 보조 VPN 게이트웨이(Secondary VPN Gateway) 옆에 있는 추가(Add) 버튼을 클릭합니다. 팝업 창에서 보조 VPN 게이트웨이의 IP 주소를 입력하고 변경 내용 저장(Save Changes)을 클릭합니다.

이 사이트에 대해 보조 VPN 게이트웨이가 즉시 생성되고 이 게이트웨이에 대한 VMware VPN 터널을 프로비저닝합니다.

- 중복 VeloCloud 클라우드 VPN(Redundant VeloCloud Cloud VPN) 확인란을 선택하여 각 VPN 게이트웨이에 대해 중복 터널을 추가합니다.

기본 VPN 게이트웨이의 암호화, DH 그룹 또는 PFS에 대한 변경 내용은 이중화된 VPN 터널(구성된 경우)에도 적용됩니다. 기본 VPN 게이트웨이의 터널 설정을 수정한 후 변경 내용을 저장하고 IKE/IPsec 템플릿 보기(View IKE/IPSec Template)를 클릭하여 업데이트된 터널 구성을 봅니다.

- 위치 업데이트(Update location) 링크를 클릭하여 구성된 비 SD-WAN 대상의 위치를 설정합니다. 위도 및 경도 세부 정보는 네트워크에서 연결할 최상의 Edge 또는 게이트웨이를 결정하는 데 사용됩니다.

- 로컬 인증 ID는 로컬 게이트웨이의 형식 및 ID를 정의합니다. 로컬 인증 ID(Local Auth Id) 드롭다운 메뉴의 다음 유형 중에서 선택하고 확인한 값을 입력합니다.

- FQDN - 정규화된 도메인 이름 또는 호스트 이름입니다. 예를 들면 google.com입니다.

- 사용자 FQDN(User FQDN) - 이메일 주소 형식의 사용자 정규화된 도메인 이름입니다. 예를 들면 [email protected]입니다.

- IPv4 - 로컬 게이트웨이와 통신하는 데 사용되는 IP 주소입니다.

참고:일반 경로 기반 VPN의 경우 사용자가 값을 지정하지 않으면 기본값(Default)이 로컬 인증 ID로 사용됩니다. 기본 로컬 인증 ID 값은 SD-WAN Gateway 인터페이스 공용 IP입니다.

- 사이트 서브넷(Site Subnets)에서 + 버튼을 클릭하여 비 SD-WAN 대상에 대한 서브넷을 추가할 수 있습니다. 사이트에 대한 서브넷이 필요하지 않은 경우 사이트 서브넷 비활성화(Deactivate Site Subnets) 확인란을 선택합니다.

- SD-WAN Gateway에서 일반 IKEv2 VPN 게이트웨이로의 터널을 시작할 준비가 되면 터널 사용(Enable Tunnel(s)) 확인란을 선택합니다.

- 변경 내용 저장(Save Changes)을 클릭합니다.

- SD-WAN Orchestrator에서 구성(Configure) > 프로필(Profiles)로 이동하여 새로 생성한 비 SD-WAN 사이트 네트워크 서비스를 프로필에 할당합니다. 분기 및 게이트웨이를 통한 비 SD-WAN 대상 간 터널 구성를 참조하십시오.

- 구성(Configure) > Network Services(네트워크 서비스)로 이동하여 SD-WAN Orchestrator의 게이트웨이를 통한 비 SD-WAN 대상(Non SD-WAN Destinations via Gateway) 영역으로 돌아갑니다.

- 게이트웨이를 통한 비 SD-WAN 대상(Non SD-WAN Destinations via Gateway) 영역의 비 SD-WAN 사이트 이름으로 스크롤한 다음, BGP 열의 편집(Edit) 링크를 클릭합니다.

- [고급 옵션(Advanced Options)] 섹션에서 [로컬 ASN(Local ASN)], [터널 유형(Tunnel Type)], [인접 항목 IP(Neighbor IP)] 및 [로컬 IP(Local IP)]와 같은 필수 필드에 대해 BGP 값을 구성합니다. 자세한 내용은 게이트웨이에서 IPsec을 통해 BGP 구성를 참조하십시오.

참고: SD-WAN Orchestrator에 의해 할당된 VTI IP(개인 IP)는 단일 홉 BGP의 피어링에 사용할 수 있습니다.

- 확인(OK)을 클릭하여 변경 내용을 저장합니다.

- 게이트웨이를 통한 비 SD-WAN 대상(Non SD-WAN Destinations via Gateway) 아래에서 비 SD-WAN 대상의 BFD 열에 있는 편집(Edit) 링크를 클릭하여 BFD 설정을 구성합니다. 자세한 내용은 게이트웨이에 대한 BFD 구성를 참조하십시오.