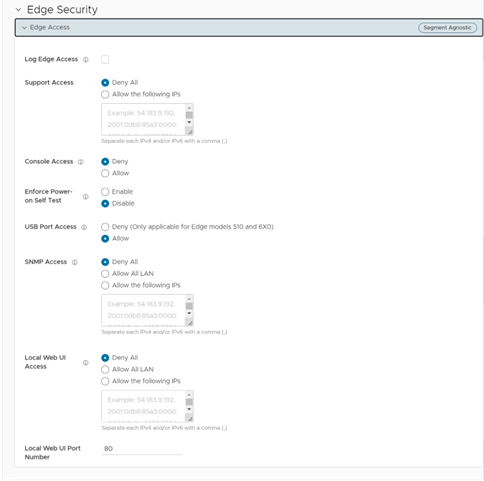

Edge 액세스를 위해 프로필을 구성할 때는 방화벽(Firewall) 설정에서 지원 액세스(Support access), 콘솔 액세스(Console access), USB 포트 액세스(USB port access), SNMP 액세스(SNMP access) 및 로컬 웹 UI 액세스(Local Web UI access)에 대한 옵션을 선택하여 Edge를 좀 더 안전하게 만들어야 합니다. 이렇게 하면 악의적인 사용자가 Edge에 액세스하지 못합니다.

자체 전원 켜기 테스트(Power-on Self-Test)

5.1.0 릴리스에서는 SD-WAN Orchestrator의 전원을 켜거나 재부팅한 후에 자체 전원 켜기 테스트가 수행되어 소프트웨어 작성자를 확인하고, 중요한 파일 및 코드에 대해 경고가 발생되지 않고 손상되지 않도록 보장합니다. 이 기능에 대한 사용 사례에는 공통 조건 요구 사항 및 중간-고위험 배포(재무, 정부 등)가 포함됩니다.

참고: 자체 전원 켜기 테스트 기능은 기본적으로 비활성화됩니다. (콘솔에 주의 메시지가 표시되고, 이벤트가 생성되고, 자체 전원 켜기 테스트가 계속됩니다.

자체 전원 켜기 테스트 기능은 SD-WAN Orchestrator의 전원이 켜지거나 재부팅될 때 다음 검사로 구성됩니다.

- 소프트웨어 무결성 테스트: 중요 시스템 파일은 빌드 시 식별 및 서명됩니다. 서명의 무결성이 확인됩니다. 이 프로세스는 암호화 서명을 사용하여 신뢰성 및 무결성을 검증합니다.

- 암호화 모듈의 알려진 응답 테스트: Openssl과 같은 암호화 모듈은 알려진 응답 테스트를 실행하고 모두 통과하는지 확인합니다.

- 엔트로피 소스 테스트: 엔트로피 소스의 난수 생성 기능이 확인되었습니다.

참고: 자체 전원 켜기 테스트는 통과/실패 결과를 나타냅니다. 시스템은 자체 전원 켜기 테스트를 통과한 경우에만 나머지 애플리케이션을 계속 작동합니다. 자체 전원 켜기 테스트가 실패하면 테스트 실패 위치를 나타내는 오류 메시지가 표시되고 시스템 부팅 순서가 중지됩니다.

다음 파일은 전원 켜기 및 재부팅 프로세스 중에 서명 및 확인됩니다.

- Edge(아래의 모든 파일):

- /opt/vc/bin

- /opt/vc/sbin

- /opt/vc/lib

- /bin

- /sbin

- /lib

- /usr/bin

- /usr/sbin

- /usr/lib

- /vmlinuz

- /etc/init.d

- SD-WAN Orchestrator 및 SD-WAN 게이트웨이

참고: 다음 모듈의 경우 무결성 검사가 ENFORCED 모드로 실행되며, 확인할 수 없으면 부팅이 실패합니다.

- SD-WAN Gateway - 패키지 이름은 /opt/vc/etc/post/vcg_critical_packages.in에 저장됩니다.

- 게이트웨이 중요 모듈

- gatewayd.*:all

- libssl1.0.0:.*:amd64

- libssl1.1:.*:amd64

- openssl:.*:all

- python-openssl:.*:all

- 게이트웨이 중요 모듈

- SD-WAN Orchestrator - 패키지 이름은 /opt/vc/etc/post/vco_critical_packages.in에 저장됩니다.

- SD-WAN Orchestrator 중요 모듈:

- libssl1.0.0:.*:amd64

- ibssl1.1:.*:amd64

- openssl:.*:all

- vco-backend:.*:all

- vco-cws-service:.*:all

- vco-dr:.*:all

- vco-new-ui:.*:all

- vco-nginx-apigw:.*:all

- vco-nginx-common:.*:all

- vco-nginx-i18n:.*:all

- vco-nginx-portal:.*:all

- vco-nginx-reporting:.*:all

- vco-nginx-sdwan-api:.*:all

- vco-nginx-upload:.*:all

- vco-node-common:.*:all

- vco-portal:.*:all

- vco-sdwan-api:.*:all

- vco-tools:.*:all

- vco-ui:.*:all

- vco-ztnad-service:.*:all

- nodejs:.*:all

- vc-fips-common:.*:all

- vc-fips-complaint:.*:all

- vc-fips-strict:.*:all

- openssh-client:.*:all

- openssh-server:.*:all

- linux-base:.*:all

- linux-firmware:.*:all

- linux-tools-common:.*:all

- libselinux1:.*:amd64

- linux-base:.*:all

- linux-firmware:.*:all

- linux-libc-dev:.*:amd64

- util-linux:.*:amd64

- linux-tools-common:.*:all

- linux-(aws|azure|generic)-headers-.*:.*:all

- linux-(aws|azure|generic)-tools-.*:.*:amd64

- linux-headers-.*-(aws|azure|generic):.*:amd64

- linux-headers-(aws|azure|generic)-lts-.*:.*:amd64

- linux-image-unsigned-.*-(aws|azure|generic):.*:amd64

- linux-image-unsigned-(aws|azure|generic)-lts-.*:.*:amd64

- linux-modules-.*-(aws|azure|generic):.*:amd64

- linux-tools-.*-(aws|azure|generic):.*:amd64

- linux-tools-(aws|azure|generic)-lts-.*:amd64

- SD-WAN Orchestrator 중요 모듈:

- SD-WAN Gateway - 패키지 이름은 /opt/vc/etc/post/vcg_critical_packages.in에 저장됩니다.

절차

프로필에 대한 Edge 액세스를 구성하려면 다음 단계를 수행합니다.