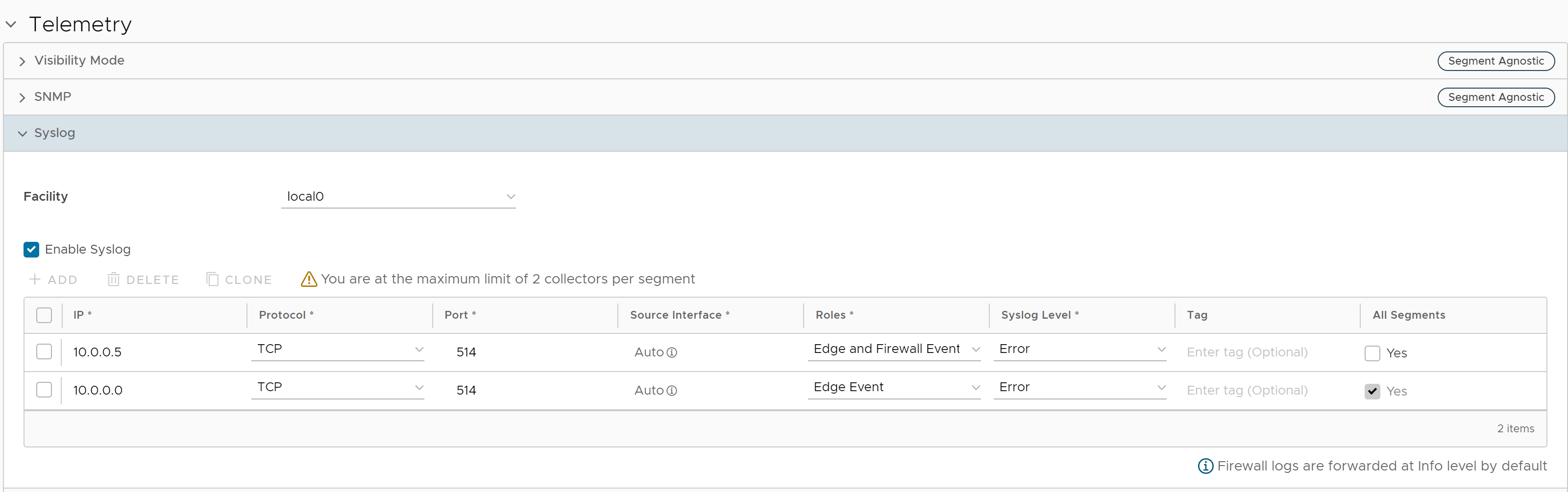

엔터프라이즈 네트워크에서 SD-WAN Orchestrator는 엔터프라이즈 SD-WAN Edge에서 시작된 SD-WAN Orchestrator 바인딩 이벤트 및 방화벽 로그를 네이티브 Syslog 형식으로 중앙 집중식 원격 Syslog 수집기(서버)에 수집하도록 지원합니다. Syslog 수집기가 구성된 엔터프라이즈의 구성된 Edge에서 SD-WAN Orchestrator 바인딩 이벤트 및 방화벽 로그를 수신하려면 이 절차의 단계를 수행하여 SD-WAN Orchestrator를 통해 프로필 수준에서 세그먼트당 Syslog 수집기 세부 정보를 구성합니다.

사전 요구 사항

- SD-WAN Edge와 Syslog 수집기 간의 경로를 설정하기 위해 클라우드 Virtual Private Network(분기 간 VPN 설정)가 SD-WAN Orchestrator 바인딩 이벤트가 시작되는 SD-WAN Edge에 대해 구성되어 있는지 확인합니다. 자세한 내용은 프로필에 대한 클라우드 VPN 구성를 참조하십시오.

프로시저

다음에 수행할 작업

프로필 수준의 방화벽 설정에 대한 자세한 내용은 새 Orchestrator UI를 사용하여 프로필 방화벽 구성을 참조하십시오.

보안 Syslog 전달 지원(Secure Syslog Forwarding Support)

5.0 릴리스는 보안 syslog 전달 기능을 지원합니다. Syslog 전달의 보안 보장은 연방 인증을 위해 필요하며 대기업의 Edge 강화 요구 사항을 충족하는 데도 필요합니다. 보안 syslog 전달 프로세스는 TLS 지원 syslog 서버를 유지하는 것으로 시작합니다. 현재 SD-WAN Orchestrator는 TLS를 지원하는 syslog 서버로 로그를 전달할 수 있도록 합니다. 5.0 릴리스에서는 SD-WAN Orchestrator에서 syslog 전달을 제어하고 기본 보안 검사(계층형 PKI 확인, CRL 유효성 검사 등)를 수행할 수 있습니다. 또한 지원되는 암호 그룹을 정의하고 자체 서명된 인증서를 허용하지 않음으로써 전달 보안을 사용자 지정할 수도 있습니다.

보안 syslog 전달의 또 다른 측면은 해지 정보가 수집되거나 통합되는 방법입니다. 이제 SD-WAN Orchestrator는 수동으로 또는 외부 프로세스를 통해 가져올 수 있는 운영자의 해지 정보 입력을 허용하도록 설정할 수 있습니다. SD-WAN Orchestrator는 해당 CRL 정보를 선택하고 이를 사용하여 모든 연결이 설정되기 전에 전달 보안을 확인합니다. 또한 SD-WAN Orchestrator는 해당 CRL 정보를 정기적으로 가져오고 연결을 검증할 때 사용합니다.

시스템 속성

보안 syslog 전달은 SD-WAN Orchestrator syslog 전달 매개 변수를 구성하여 syslog 서버와 연결을 허용하는 것부터 시작합니다. 이를 위해 SD-WAN Orchestrator는 시스템 속성에 구성된 다음 구성 매개 변수를 사용하기 위해 JSON 형식 문자열을 수락합니다.

- dendrochronological: 백엔드 서비스 syslog 통합 구성

- log.syslog.portal: 포털 서비스 syslog 통합 구성

- log.syslog.upload: 서비스 syslog 통합 구성 업로드

시스템 속성을 구성할 때 다음 Secure Syslog 구성 JSON 문자열을 사용할 수 있습니다.

config<Object>enable:<true> <false> Syslog 전달을 활성화하거나 비활성화합니다. 보안 전달을 활성화한 경우에도 이 매개 변수는 전체 syslog 전달을 제어합니다.options<Object>host:<string> syslog를 실행하는 호스트로, 기본값은 localhost입니다.- port: <number> syslog가 실행 중인 호스트의 포트로, 기본값은 syslogd의 기본 포트입니다.

- protocol: <string> tcp4, udp4, tls4. 참고: tls4는 기본 설정을 사용하여 보안 syslog 전달을 허용합니다. 구성하려면 다음 secureOptions 개체를 참조하십시오.

- pid: <number> 로그 메시지가 들어오는 프로세스의 PID입니다(기본 process.pid).

- localhost: <string> 로그 메시지가 들어오고 있음을 지정할 호스트입니다(기본값: localhost).

- app_name: <string> 애플리케이션의 이름(node-portal, node-backend 등)(기본값: process.title)입니다.

secureOptions<Object>disableServerIdentityCheck:<boolean> 검증하는 동안 선택적으로 SAN 검사를 건너뛰고, 서버의 인증에 자체 서명된 인증서에 대한 SAN이 없는 경우 사용할 수 있습니다. 기본값:false.fetchCRLEnabled:<boolean>false가 아니면 SD-WAN Orchestrator는 제공된 CA에 내장된 CRL 정보를 가져옵니다. 기본값:true.rejectUnauthorized:<boolean> false가 아니면 SD-WAN Orchestrator는 제공된 CA 목록을 기준으로 하는 계층형 PKI 유효성 검사를 적용합니다. 기본값:true. (주로 테스트 용도로 필요합니다. 운영 환경에서는 사용하지 마십시오.)caCertificate:<string> SD-WAN Orchestrator는 PEM 형식의 인증서가 포함된 문자열을 수락하여 신뢰할 수 있는 CA 인증서를 선택적으로 재정의할 수 있습니다(openssl 기반 연결 형식으로 여러 CRL을 포함할 수 있음). 기본값은 Mozilla에서 큐레이팅한 잘 알려진 CA를 신뢰하는 것입니다. 이 옵션은 엔티티가 관리하는 로컬 CA를 수락하도록 하는 데 사용할 수 있습니다. 자체 CA 및 PKI가 있는 온-프레미스 고객의 경우를 예로 들 수 있습니다.crlPem:<string>SD-WAN Orchestrator는 PEM 형식의 CRL이 포함된 문자열을 수락할 수 있습니다(openssl 기반 연결 형식으로 여러 CRL을 포함할 수 있음). 이 옵션은 로컬로 유지된 CRL을 수락하도록 하는 데 사용할 수 있습니다.fetchCRLEnabled가 true로 설정되면 SD-WAN Orchestrator는 이 정보를 가져온 CRL과 결합합니다. 이 작업은 인증서에 CRL 배포 지점 정보가 없는 특정 시나리오에 주로 필요합니다.- crlDistributionPoints: <Array> SD-WAN Orchestrator는 선택적으로 "http" 프로토콜에서 어레이 CRL 배포 지점 URI를 수락할 수 있습니다. SD-WAN Orchestrator는 "https" URI를 수락하지 않습니다.

- crlPollIntervalMinutes: <number> fetchCRLEnabled가 false로 설정되지 않은 경우 SD-WAN Orchestrator는 12시간마다 CRL을 폴링합니다. 따라서 이 매개 변수는 필요에 따라 이 기본 동작을 재정의하고 제공된 값에 따라 CRL을 업데이트할 수 있습니다.

보안 Syslog 전달 구성 예제

{"enable": true,"options": {"appName": "node-portal","protocol": "tls","port": 8000,"host": "host.docker.internal","localhost": "localhost"},"secureOptions": {"caCertificate": "-----BEGIN CERTIFICATE-----MIID6TCCAtGgAwIBAgIUaauyk0AJ1ZK/U10OXl0GPGXxahQwDQYJKoZIhvcNAQELBQAwYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDAgFw0yMTA5MjgxOTMzMjVaGA8yMDczMTAwNTE5MzMyNVowYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAMwG+Xyp5wnoTDxpRRUmE63DUnaJcAIMVABm0xKoBEbOKoW0rnl3nFu3l0u6FZzfq+HBJwnOtrBO0lf/sges2/QeUduCeBC/bqs5VzIRQdNaFXVtundWU+7Tn0ZDKXv4aRC0vsvjejU0H7DCXLg4yGF4KbM6f0gVBgj4iFyIjcy4+aMsvYufDV518RRB3MIHuLdyQXIe253fVSBHA5NCn9NGEF1e6Nxt3hbzy3Xe4TwGDQfpXx7sRt9tNbnxemJ8A2ou8XzxHPc44G4O0eN/DGIwkP1GZpKcihFFMMxMlzAvotNqE25gxN/O04/JP7jfQDhqKrLKwmnAmgH9SqvV0F8CAwEAAaOBmDCBlTAdBgNVHQ4EFgQUSpavxf80w/I3bdLzubsFZnwzpcMwHwYDVR0jBBgwFoAUSpavxf80w/I3bdLzubsFZnwzpcMwDwYDVR0TAQH/BAUwAwEB/zAOBgNVHQ8BAf8EBAMCAYYwMgYDVR0fBCswKTAnoCWgI4YhaHR0cDovL2xvY2FsaG9zdDo1NDgzL2NybFJvb3QucGVtMA0GCSqGSIb3DQEBCwUAA4IBAQBrYkmg+4x2FrC4W8eU0S62DVrsCtA26wKTVDtor8QAvi2sPGKNlv1nu3F2AOTBXIY+9QV/Zvg9oKunRy917BEVx8sBuwrHW9IvbThVk+NtT/5fxFQwCjO9l7/DiEkCRTsrY4WEy8AW1CcaBwEscFXXgliwWLYMpkFxsNBTrUIUfpIR0Wiogdtc+ccYWDSSPomWZHUmgumWIikLue9/sOvV9eWy56fZnQNBrOf5wUs0suJyLhi0hhFOAMdEJuL4WnYthX5d+ifNon8ylXGO6cOzXoA0DlvSmAS+NOEekFo6R1Arrws0/nk6otGH/Be5+/WXFmp0nzT5cwnspbpA1seO-----END CERTIFICATE-----","disableServerIdentityCheck": true,"fetchCRLEnabled":true,"rejectUnauthorized": true,"crlDistributionPoints": http://cacerts.digicert.com/DigiCertTLSHybridECCSHA3842020CA1-1.crt

syslog 전달을 구성하려면 다음 JSON 개체를 예로 참조하십시오(아래 이미지).

구성이 성공하면 SD-WAN Orchestrator가 다음 로그를 생성하고 전달을 시작합니다.

[portal:watch] 2021-10-19T20:08:47.150Z - info: [process.logger.163467409.0] [660] Remote Log has been successfully configured for the following options {"appName":"node-portal","protocol":"tls","port":8000,"host":"host.docker.internal","localhost":"localhost"}

FIPS 모드에서 Syslog 전달 보호

보안 syslog 전달을 위해 FIPS 모드를 활성화하면 syslog 서버가 “TLS_AES_256_GCM_SHA384:TLS_AES_128_GCM_SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256” 암호 그룹을 제공하지 않으면 연결이 거부됩니다. 또한 FIPS 모드와 독립적으로 syslog 서버 인증서에 "ServerAuth" 특성을 설정하는 확장된 키 사용 필드가 없으면 연결이 거부됩니다.

상수 CRL 정보 가져오기

fetchCRLEnabled가 false로 설정되지 않으면 SD-WAN Orchestrator는 백엔드 작업 메커니즘을 통해 12시간마다 CRL 정보를 정기적으로 업데이트합니다. 가져온 CRL 정보는 해당하는 시스템 속성 log.syslog.lastFetchedCRL에 저장됩니다.{serverName}. 이 CRL 정보는 syslog 서버에 대한 모든 연결 시도에서 확인할 수 있습니다. 가져오는 동안 오류가 발생하면 SD-WAN Orchestrator가 운영자 이벤트를 생성합니다.

fetchCRLEnabled가 true로 설정된 경우 아래 이미지에 표시된 것처럼 CRL의 상태를 따라야 하는 세 가지 추가 시스템 속성 log.syslog.lastFetchedCRL.backend, log.syslog.lastFetchedCRL.portal, log.syslog.lastFetchedCRL.upload가 있습니다. 이 정보에는 CRL 및 CRL 정보의 마지막 업데이트 시간이 표시됩니다.

로깅(Logging)

"fetchCRLEnabled" 옵션이 true로 설정되면 SD-WAN Orchestrator는 CRL을 가져오려고 시도합니다. 오류가 발생하는 경우 SD-WAN Orchestrator는 다음 이미지에 표시된 것처럼 이벤트를 발생시킵니다.