[인증(Authentication)] 기능을 사용하면 엔터프라이즈 사용자에 대해 인증 모드를 설정할 수 있습니다.

인증(Authentication) 탭에 액세스하려면 다음을 수행합니다.

- 엔터프라이즈 포털에서 으로 이동합니다.

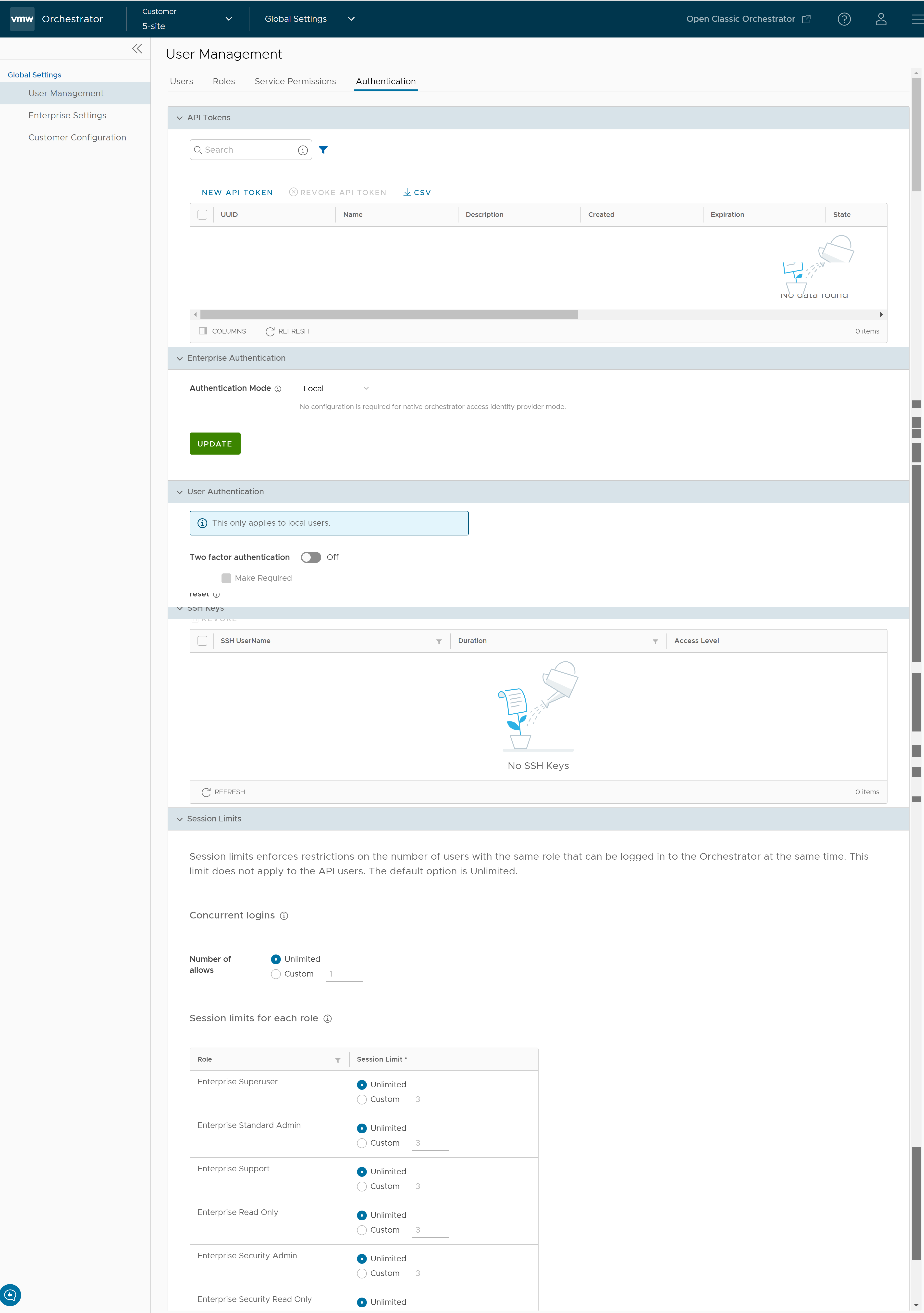

- 왼쪽 메뉴에서 사용자 관리(User Management)를 클릭한 다음, 인증(Authentication) 탭을 클릭합니다. 다음 화면이 나타납니다.

API 토큰(API Tokens)

인증 모드에 관계없이 토큰 기반 인증을 사용하여 Orchestrator API에 액세스할 수 있습니다. 엔터프라이즈 사용자에게 발급된 API 토큰을 볼 수 있습니다. 필요한 경우 API 토큰을 해지할 수 있습니다.

기본적으로 API 토큰은 활성화됩니다. 이 기능을 비활성화하려면 운영자 포털에서

으로 이동하고 시스템 속성

session.options.enableApiTokenAuth의 값을

False로 설정합니다.

참고: 엔터프라이즈 관리자는 API 토큰을 통한 무단 액세스를 방지하기 위해 Orchestrator에서 비활성 IdP(ID 제공자) 사용자를 수동으로 삭제해야 합니다.

이 섹션에서 사용할 수 있는 옵션은 다음과 같습니다.

| 옵션 | 설명 |

|---|---|

| 검색 | 테이블 전체에서 일치하는 텍스트를 검색하려면 검색 용어를 입력합니다. 고급 검색 옵션을 사용하여 검색 결과의 범위를 좁힙니다. |

| 새 API 토큰 | 새 API 토큰을 생성하려면 클릭합니다. 새 토큰(New Token) 창에서 토큰 이름(Name) 및 설명(Description)을 입력하고 드롭다운 메뉴에서 수명(Lifetime)을 선택합니다. 저장(Save)을 클릭합니다. |

| API 토큰 해지 | 토큰을 선택하고 이 옵션을 클릭하여 해지합니다. 운영자 슈퍼유저 또는 API 토큰과 연결된 사용자만 토큰을 해지할 수 있습니다. |

| CSV | API 토큰의 전체 목록을 .csv 파일 형식으로 다운로드하려면 이 옵션을 클릭합니다. |

| 열 | 클릭한 후 페이지에서 표시하거나 숨길 열을 선택합니다. |

| 새로 고침(Refresh) | 페이지를 새로 고쳐 최신 데이터를 표시하려면 클릭합니다. |

API 토큰 생성 및 다운로드에 대한 자세한 내용은 "VMware SD-WAN 운영자 가이드" 에서 "API 토큰" 항목을 참조하십시오.

엔터프라이즈 인증(Enterprise Authentication)

다음 인증 모드 중 하나를 선택하십시오.

- 로컬(Local): 기본 옵션이며 추가 구성이 필요하지 않습니다.

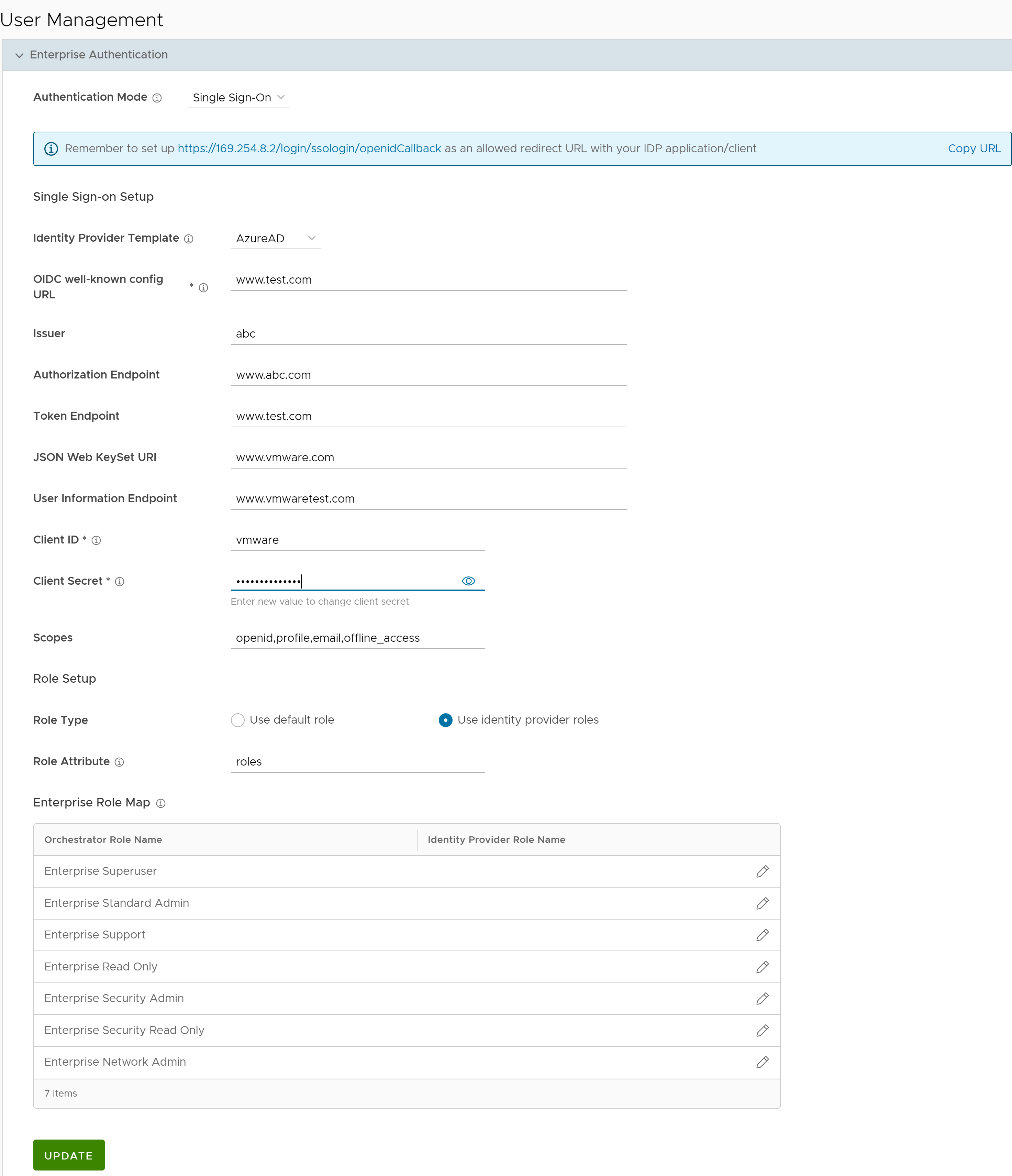

- Single Sign-On: SSO(Single Sign-On)는 SD-WAN Orchestrator 사용자가 단일 로그인 자격 증명 집합으로 SD-WAN Orchestrator에 로그인하여 여러 애플리케이션에 액세스할 수 있도록 하는 세션 및 사용자 인증 서비스입니다. SSO 서비스를 SD-WAN Orchestrator와 통합하면 SD-WAN Orchestrator 사용자에 대한 사용자 인증 보안이 향상되고 SD-WAN Orchestrator가 다른 OIDC(OpenID Connect) 기반 IDP(ID 제공자)에서 사용자를 인증할 수 있습니다.

SD-WAN Orchestrator에 SSO(Single Sign-On)를 사용하도록 설정하려면 SD-WAN Orchestrator의 세부 정보로 IDP(ID 제공자)를 구성해야 합니다. 현재 다음 IDP가 지원됩니다. 다음 각 링크를 클릭하여 다양한 IDP에서 SD-WAN Orchestrator에 대한 OIDC(OpenID Connect) 애플리케이션을 구성하기 위한 단계별 지침을 확인하십시오.인증 모드(Authentication Mode)를 Single Sign-On으로 선택하면 다음 옵션을 구성할 수 있습니다.

옵션 설명 ID 제공자 템플릿 드롭다운 메뉴에서 Single Sign On에 대해 구성한 IDP(기본 ID 제공자)를 선택합니다. 참고: 드롭다운 메뉴에서 기타(Others)를 선택하여 고유한 IDP를 수동으로 구성할 수도 있습니다.조직 ID 이 필드는 VMware CSP 템플릿을 선택한 경우에만 사용할 수 있습니다. IDP에서 제공한 조직 ID를 /csp/gateway/am/api/orgs/<full organization ID>형식으로 입력합니다. VMware CSP 콘솔에 로그인하면 사용자 이름을 클릭하여 로그인한 조직 ID를 볼 수 있습니다. ID의 축약 버전이 조직 이름 아래에 표시됩니다. ID를 클릭하여 전체 조직 ID를 표시합니다.OIDC 잘 알려진 구성 URL IDP에 대한 OIDC(OpenID Connect) 구성 URL을 입력합니다. 예를 들어, Okta의 URL 형식은 https://{oauth-provider-url}/.well-known/openid-configuration이 됩니다.발급자 이 필드는 선택한 IDP를 기준으로 자동으로 채워집니다. 인증 끝점 이 필드는 선택한 IDP를 기준으로 자동으로 채워집니다. 토큰 끝점 이 필드는 선택한 IDP를 기준으로 자동으로 채워집니다. JSON Web KeySet URI 이 필드는 선택한 IDP를 기준으로 자동으로 채워집니다. 사용자 정보 끝점 이 필드는 선택한 IDP를 기준으로 자동으로 채워집니다. 클라이언트 ID IDP에서 제공한 클라이언트 식별자를 입력합니다. 클라이언트 암호 IDP에서 제공하는 클라이언트 암호 코드를 입력합니다. 이 코드는 클라이언트가 인증 코드를 토큰으로 바꾸는 데 사용합니다. 범위 이 필드는 선택한 IDP를 기준으로 자동으로 채워집니다. 역할 유형 다음 두 옵션 중 하나를 선택합니다. - 기본 역할 사용

- ID 제공자 역할 사용

역할 특성 IDP에 설정된 특성의 이름을 입력하여 역할을 반환합니다. 엔터프라이즈 역할 맵 IDP 제공 역할을 각 엔터프라이즈 사용자 역할에 매핑합니다. 업데이트(Update)를 클릭하여 입력한 값을 저장합니다. SSO 인증 설정이 SD-WAN Orchestrator에서 완료되었습니다.

사용자 인증(User Authentication)

사용자에 대해

2단계 인증(Two factor authentication) 기능을 활성화하거나 비활성화하도록 선택할 수 있습니다.

셀프 서비스 암호 재설정(Self service password reset)을 사용하여 [로그인(Login)] 페이지의 링크를 통해 암호를 변경할 수 있습니다.

참고: 이 기능은 휴대전화 번호가 사용자 계정과 연결된 사용자에게만 활성화할 수 있습니다.

SSH 키(SSH Keys)

사용자당 하나의 SSH 키만 생성할 수 있습니다. 화면 오른쪽 상단에 있는 User Information(사용자 정보) 아이콘을 클릭한 다음, 를 클릭하여 SSH 키를 생성합니다.

고객은 SSH 키를 해지할 수도 있습니다.

최신 데이터를 표시하도록 섹션을 새로 고치려면 새로 고침(Refresh) 옵션을 클릭합니다.

자세한 내용은 SSH 키 추가를 참조하십시오.

세션 제한(Session Limits)

참고: 이 섹션을 보려면 운영자 사용자는

으로 이동하고 시스템 속성

session.options.enableSessionTracking의 값을

True로 설정해야 합니다.

이 섹션에서 사용할 수 있는 옵션은 다음과 같습니다.

| 옵션 | 설명 |

|---|---|

| 동시 로그인 | 사용자별로 동시 로그인 제한을 설정할 수 있습니다. 기본적으로 사용자에게 제한 없는 동시 로그인이 허용됨을 나타내는 제한 없음(Unlimited)이 선택되어 있습니다. |

| 각 역할에 대한 세션 제한 | 사용자 역할에 따라 동시 세션 수에 대한 제한을 설정할 수 있습니다. 기본적으로 역할에 대해 제한 없는 세션이 허용됨을 나타내는 제한 없음(Unlimited)이 선택되어 있습니다.

참고:

역할(Roles) 탭에서 엔터프라이즈가 이미 생성한 역할이 이 섹션에 표시됩니다.

|

업데이트(Update)를 클릭하여 선택한 값을 저장합니다.