SSO(싱글 사인온)에 대해 Microsoft AzureAD(Azure Active Directory)에서 OIDC(OpenID Connect) 기반 애플리케이션을 설정하려면 이 절차의 단계를 수행하십시오.

사전 요구 사항

로그인할 AzureAD 계정이 있는지 확인합니다.

프로시저

- Microsoft Azure 계정에 관리자 권한으로 로그인합니다.

Microsoft Azure 홈 화면이 나타납니다.

- 새 애플리케이션을 생성하려면 다음을 수행합니다.

- Azure Active Directory 서비스를 찾아 선택합니다.

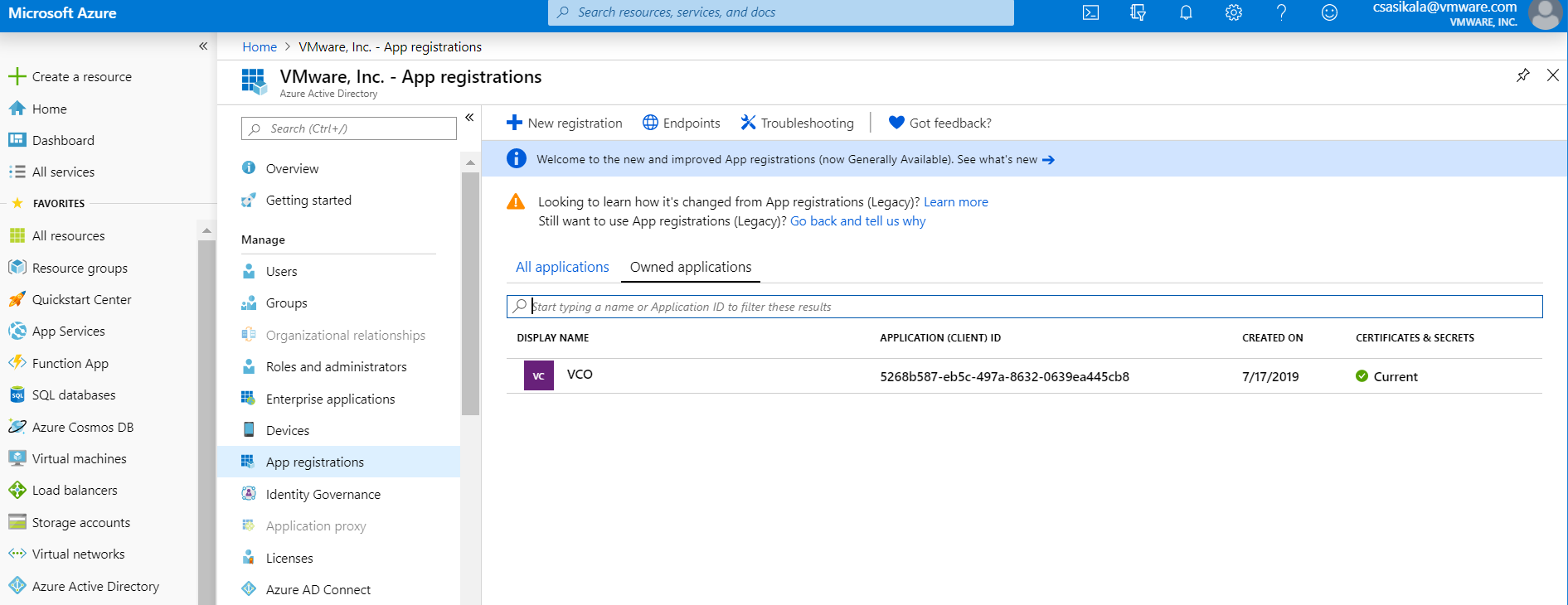

- 애플리케이션 등록(App registration) > 새 등록(New registration)으로 이동합니다.

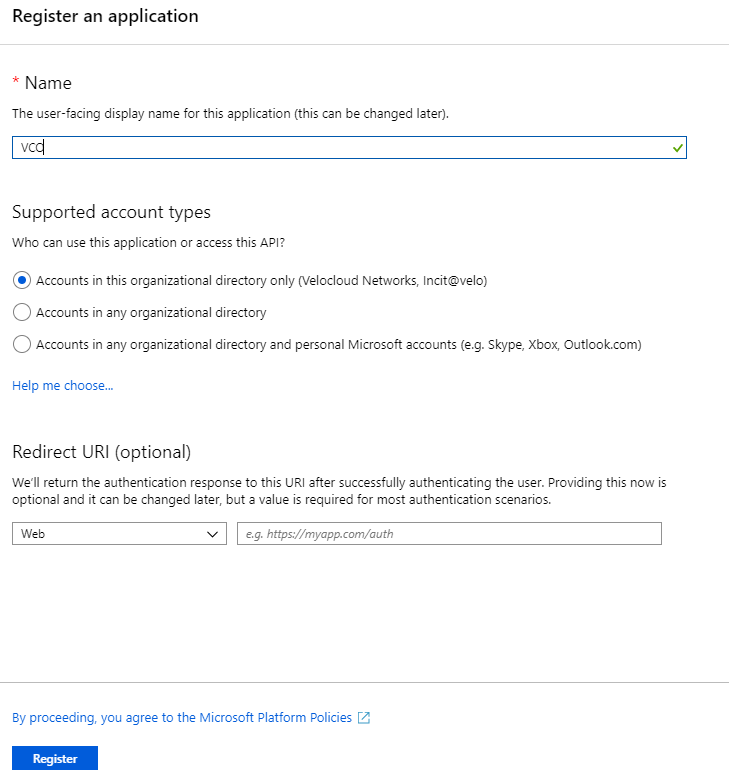

애플리케이션 등록(Register an application) 화면이 나타납니다.

- 이름(Name) 필드에 SD-WAN Orchestrator 애플리케이션의 이름을 입력합니다.

- 리디렉션 URL(Redirect URL) 필드에 SD-WAN Orchestrator 애플리케이션에서 콜백 끝점으로 사용하는 리디렉션 URL을 입력합니다.

SD-WAN Orchestrator 애플리케이션에서 인증 구성(Configure Authentication) 화면의 아래쪽에 있는 리디렉션 URL 링크를 찾을 수 있습니다. 이상적인 SD-WAN Orchestrator 리디렉션 URL은 https://<Orchestrator URL>/login/ssologin/openidCallback 형식입니다.

- 등록(Register)을 클릭합니다.

SD-WAN Orchestrator 애플리케이션이 등록되어 모든 애플리케이션(All applications) 및 소유 애플리케이션(Owned applications) 탭에 표시됩니다. SD-WAN Orchestrator에서 SSO 구성 중에 사용할 클라이언트 ID/애플리케이션 ID를 기록해 두어야 합니다.

- 끝점(Endpoints)을 클릭하고 SD-WAN Orchestrator의 SSO 구성 중에 사용할 잘 알려진 OIDC 구성 URL을 복사합니다.

- SD-WAN Orchestrator 애플리케이션에 대한 클라이언트 암호를 생성하려면 소유 애플리케이션(Owned applications) 탭에서 SD-WAN Orchestrator 애플리케이션을 클릭합니다.

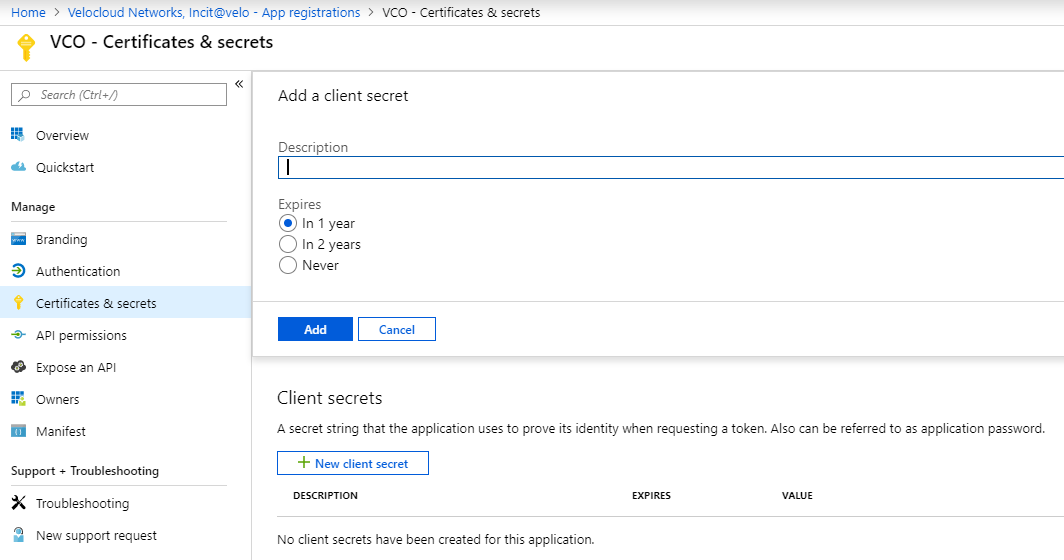

- 인증서 및 암호(Certificates & secrets) > 새 클라이언트 암호(New client secret)로 이동합니다.

클라이언트 암호 추가(Add a client secret) 화면이 나타납니다.

- 암호에 대한 설명 및 만료 값과 같은 세부 정보를 제공하고 추가(Add)를 클릭합니다.

애플리케이션에 대한 클라이언트 암호가 생성됩니다. SD-WAN Orchestrator에서 SSO 구성 중에 사용할 새 클라이언트 암호 값을 적어 둡니다.

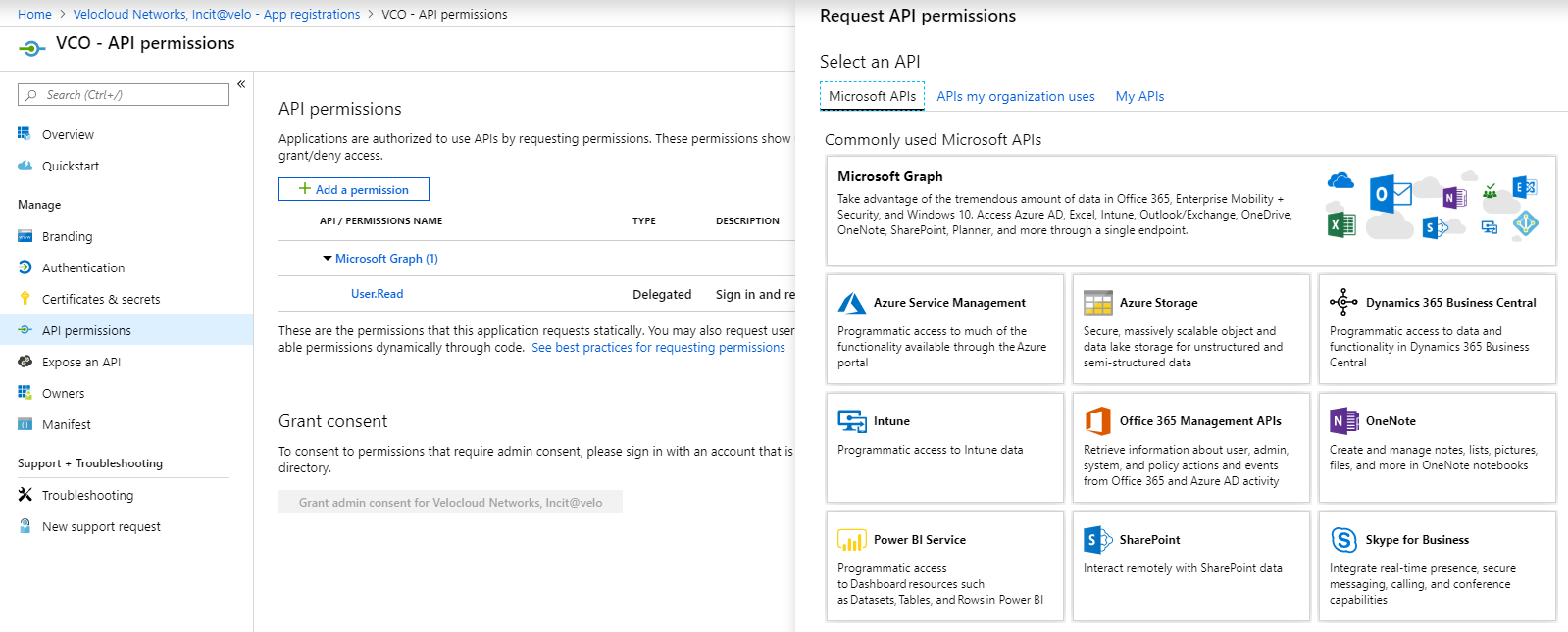

- SD-WAN Orchestrator 애플리케이션에 대한 사용 권한을 구성하려면 SD-WAN Orchestrator 애플리케이션을 클릭하고 API 사용 권한(API permissions) > 사용 권한 추가(Add a permission)로 이동합니다.

API 사용 권한 요청(Request API permissions) 화면이 나타납니다.

- Microsoft Graph를 클릭하고 애플리케이션에 대한 사용 권한 유형으로 애플리케이션 사용 권한(Application permissions)을 선택합니다.

- 사용 권한 선택(Select permissions)의 디렉토리(Directory) 드롭다운 메뉴에서 Directory.Read.All을 선택하고 사용자(User) 드롭다운 메뉴에서 User.Read.All을 선택합니다.

- 사용 권한 추가(Add permissions)를 클릭합니다.

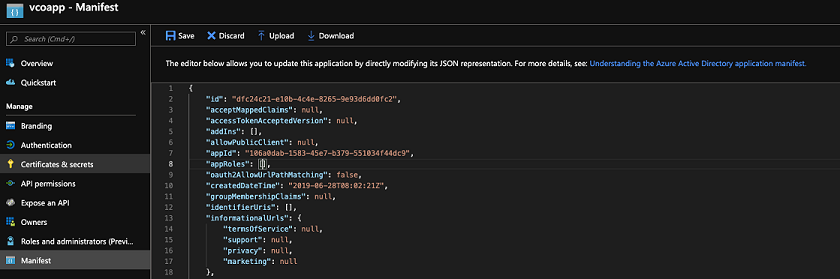

- 매니페스트에 역할을 추가하고 저장하려면 SD-WAN Orchestrator 애플리케이션을 클릭하고 애플리케이션 개요(Overview) 화면에서 매니페스트(Manifest)를 클릭합니다.

포털 내에서 매니페스트를 편집할 수 있는 웹 기반 매니페스트 편집기가 열립니다. 필요한 경우 매니페스트를 로컬로 편집하기 위해 다운로드(Download)를 선택한 다음, 업로드(Upload)를 사용하여 애플리케이션에 다시 적용할 수 있습니다.

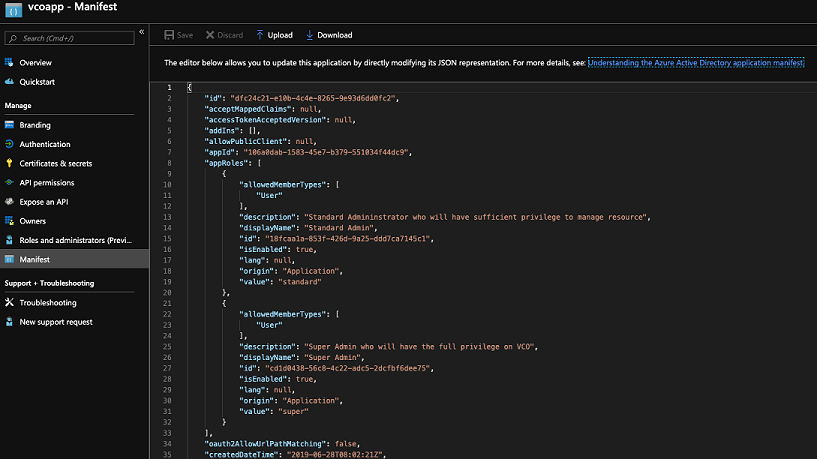

- 매니페스트에서

appRoles배열을 검색하고 다음 예와 같이 하나 이상의 역할 개체를 추가한 후 저장(Save)을 클릭합니다.참고: 역할을 올바르게 매핑하려면appRoles의 값 속성을 인증(Authentication) 탭에 있는 역할 맵(Role Map) 테이블의 ID 제공자 역할 이름(Identity Provider Role Name) 열에 추가해야 합니다.샘플 역할 개체{ "allowedMemberTypes": [ "User" ], "description": "Standard Administrator who will have sufficient privilege to manage resource", "displayName": "Standard Admin", "id": "18fcaa1a-853f-426d-9a25-ddd7ca7145c1", "isEnabled": true, "lang": null, "origin": "Application", "value": "standard" }, { "allowedMemberTypes": [ "User" ], "description": "Super Admin who will have the full privilege on SD-WAN Orchestrator", "displayName": "Super Admin", "id": "cd1d0438-56c8-4c22-adc5-2dcfbf6dee75", "isEnabled": true, "lang": null, "origin": "Application", "value": "superuser" }참고:id를 새로 생성된 GUID(전역 고유 식별자) 값으로 설정해야 합니다. 웹 기반 도구(예: https://www.guidgen.com/) 형식을 사용하거나 명령을 실행하여 온라인으로 GUID를 생성할 수 있습니다.- Linux/OSX -

uuidgen - Windows -

powershell [guid]::NewGuid()

- Linux/OSX -

- Azure Active Directory 서비스를 찾아 선택합니다.

- SD-WAN Orchestrator 애플리케이션에 그룹 및 사용자를 할당하려면 다음을 수행합니다.

- Azure Active Directory > 엔터프라이즈 애플리케이션(Enterprise applications)으로 이동합니다.

- SD-WAN Orchestrator 애플리케이션을 검색하여 선택합니다.

- 사용자 및 그룹(Users and groups)을 클릭하고 사용자 및 그룹을 애플리케이션에 할당합니다.

- 제출(Submit)을 클릭합니다.

결과

SSO용 AzureAD에서 OIDC 기반 애플리케이션 설정을 완료했습니다.

다음에 수행할 작업

SD-WAN Orchestrator에서 싱글 사인온을 구성합니다.