방화벽은 수신 및 송신 네트워크 트래픽을 모니터링하고, 정의된 보안 규칙 집합을 기준으로 특정 트래픽을 허용할지 또는 차단할지를 결정하는 네트워크 보안 디바이스입니다. SASE Orchestrator에서는 프로필 및 Edge에 대한 상태 비저장 및 상태 저장 방화벽을 구성할 수 있습니다.

방화벽에 대한 자세한 내용은 방화벽 개요 항목을 참조하십시오.

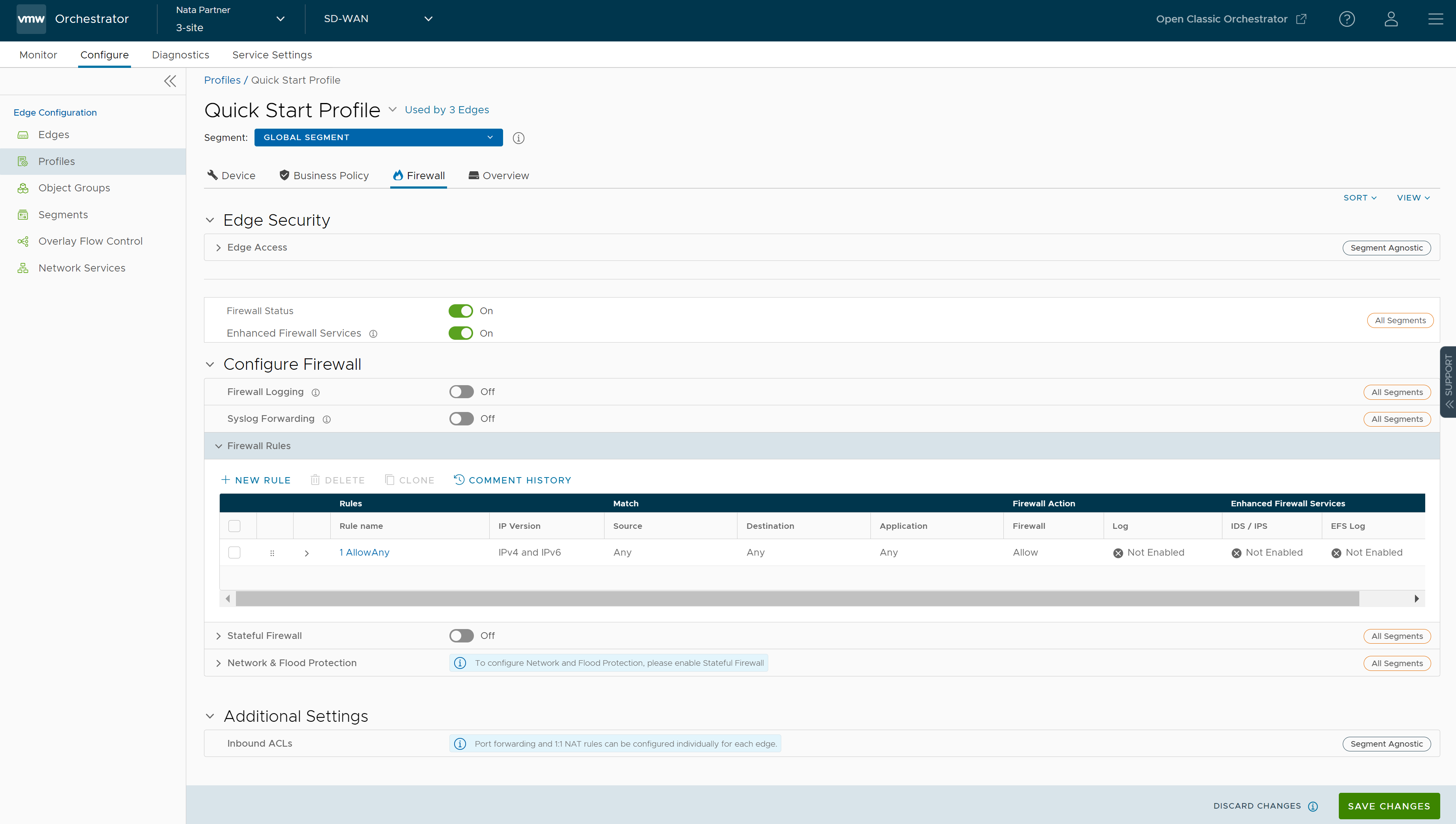

프로필 방화벽 구성

- 엔터프라이즈 포털의 SD-WAN 서비스에서 로 이동합니다. 프로필(Profiles) 페이지에 기존 프로필이 표시됩니다.

- 프로필 방화벽을 구성하려면 프로필에 대한 링크를 클릭한 다음, 방화벽(Firewall) 탭을 클릭합니다. 또는 프로필의 방화벽(Firewall) 열에서 보기(View) 링크를 클릭할 수 있습니다.

- 방화벽(Firewall) 페이지가 나타납니다.

- 방화벽(Firewall) 탭에서 다음과 같은 Edge 보안 및 방화벽 기능을 구성할 수 있습니다.

필드 설명 Edge 액세스(Edge Access) Edge 액세스를 위한 프로필을 구성할 수 있습니다. 방화벽(Firewall) 설정에서 지원 액세스(Support access), 콘솔 액세스(Console access), USB 포트 액세스(USB port access), SNMP 액세스(SNMP access) 및 로컬 웹 UI 액세스(Local Web UI access)에 대한 옵션을 선택하여 Edge를 좀 더 안전하게 만들어야 합니다. 이렇게 하면 악의적인 사용자가 Edge에 액세스하지 못합니다. 기본적으로 [지원 액세스(Support access)], [콘솔 액세스(Console access)], [SNMP 액세스(SNMP access)] 및 [로컬 웹 UI 액세스(local web UI access)]는 보안을 위해 비활성화되어 있습니다. 자세한 내용은 Edge 액세스 구성 항목을 참조하십시오. 방화벽 상태(Firewall Status) 방화벽 규칙을 켜거나 끄고, 방화벽 설정을 구성하고, 프로필과 연결된 모든 Edge에 대해 바인딩되지 않은 ACL을 구성할 수 있습니다. 참고: 기본적으로 이 기능은 활성화됩니다. 방화벽 상태(Firewall Status)를 [꺼짐(OFF)]으로 설정하여 프로필의 방화벽 기능을 비활성화할 수 있습니다.향상된 방화벽 서비스(Enhanced Firewall Services) 프로필과 연결된 모든 Edge에 대해 EFS(향상된 방화벽 서비스) 기능을 켜거나 끌 수 있습니다. 참고: 기본적으로 이 기능은 활성화되지 않습니다.자세한 내용은 향상된 방화벽 서비스 구성 항목을 참조하십시오.

방화벽 로깅(Firewall Logging) 프로필과 연결된 모든 Edge에 대해 [방화벽 로깅(Firewall Logging)] 기능을 켜거나 끌 수 있습니다. 기본적으로 Edge는 방화벽 로그를 Orchestrator로 보낼 수 없습니다. 참고: Orchestrator에 대한 방화벽 로깅이 작동하려면 SD-WAN Edge가 버전 5.2 이상에서 실행되고 있어야 합니다.참고: Edge가 Orchestrator에 방화벽 로그를 보내려면 [글로벌 설정(Global Settings)] UI 페이지의 고객 수준에서 Orchestrator에 대한 방화벽 로깅 사용(Enable Firewall Logging to Orchestrator) 고객 기능이 활성화되어 있는지 확인합니다. 방화벽 로깅 기능을 활성화하려면 운영자에게 문의해야 합니다.Orchestrator의 Edge 방화벽 로그는 모니터링(Monitor) > 방화벽 로그(Firewall Logs) 페이지에서 볼 수 있습니다. 자세한 내용은 방화벽 로그 모니터링 항목을 참조하십시오.

Syslog 전달(Syslog Forwarding) 기본적으로 [Syslog 전달(Syslog Forwarding)] 기능은 엔터프라이즈에서 비활성화됩니다. 엔터프라이즈 SD-WAN Edge에서 시작되는 SASE Orchestrator 바인딩 이벤트 및 방화벽 로그를 하나 이상의 중앙 집중식 원격 Syslog 수집기(서버)에 수집하려면 엔터프라이즈 사용자가 Edge/프로필 수준에서 이 기능을 활성화합니다. SASE Orchestrator에서 세그먼트별로 Syslog 수집기 세부 정보를 구성하려면 프로필에 대한 Syslog 설정 구성 항목을 참조하십시오. 참고: IPv4 기반 Syslog 서버에서 IPv4 및 IPv6 방화벽 로깅 세부 정보를 모두 볼 수 있습니다.방화벽 규칙(Firewall Rules) 기존의 미리 정의된 방화벽 규칙이 표시됩니다. + 새 규칙(+ NEW RULE)을 클릭하여 새 방화벽 규칙을 생성할 수 있습니다. 자세한 내용은 방화벽 규칙 구성 항목을 참조하십시오. 기존 방화벽 규칙을 삭제하려면 규칙 앞의 확인란을 선택하고 삭제(DELETE)를 클릭합니다. 방화벽 규칙을 복제하려면 규칙을 선택하고 복제(CLONE)를 클릭합니다. 방화벽 규칙을 생성하거나 업데이트하는 동안 주석 기록(Comment History) 탭의 새 주석(New Comment) 필드에 규칙에 대한 설명을 추가할 수 있습니다. 최대 50자를 사용할 수 있으며 동일한 규칙에 대해 원하는 수의 의견을 추가할 수 있습니다. 상태 저장 방화벽(Stateful Firewall) 기본적으로 상태 저장 방화벽(Stateful Firewall) 기능은 엔터프라이즈에 대해 비활성화됩니다. SASE Orchestrator에서는 프로필 수준에서 설정 및 비설정 TCP 흐름, UDP 흐름 및 기타 흐름에 대한 세션 시간 초과를 설정할 수 있습니다. 필요한 경우 Edge 수준에서 상태 저장 방화벽 설정을 재정의할 수도 있습니다. 자세한 내용은 상태 저장 방화벽 설정 구성 항목을 참조하십시오. 네트워크 및 플러드 보호(Network & Flood Protection) 엔터프라이즈 네트워크에서 모든 연결 시도를 보호하려는 경우 VMware SASE Orchestrator에서는 다양한 유형의 공격으로부터 보호하기 위해 프로필 및 Edge 수준에서 네트워크 및 플러드 보호 설정을 구성할 수 있습니다. 자세한 내용은 네트워크 및 플러드 보호 설정 구성 항목을 참조하십시오.

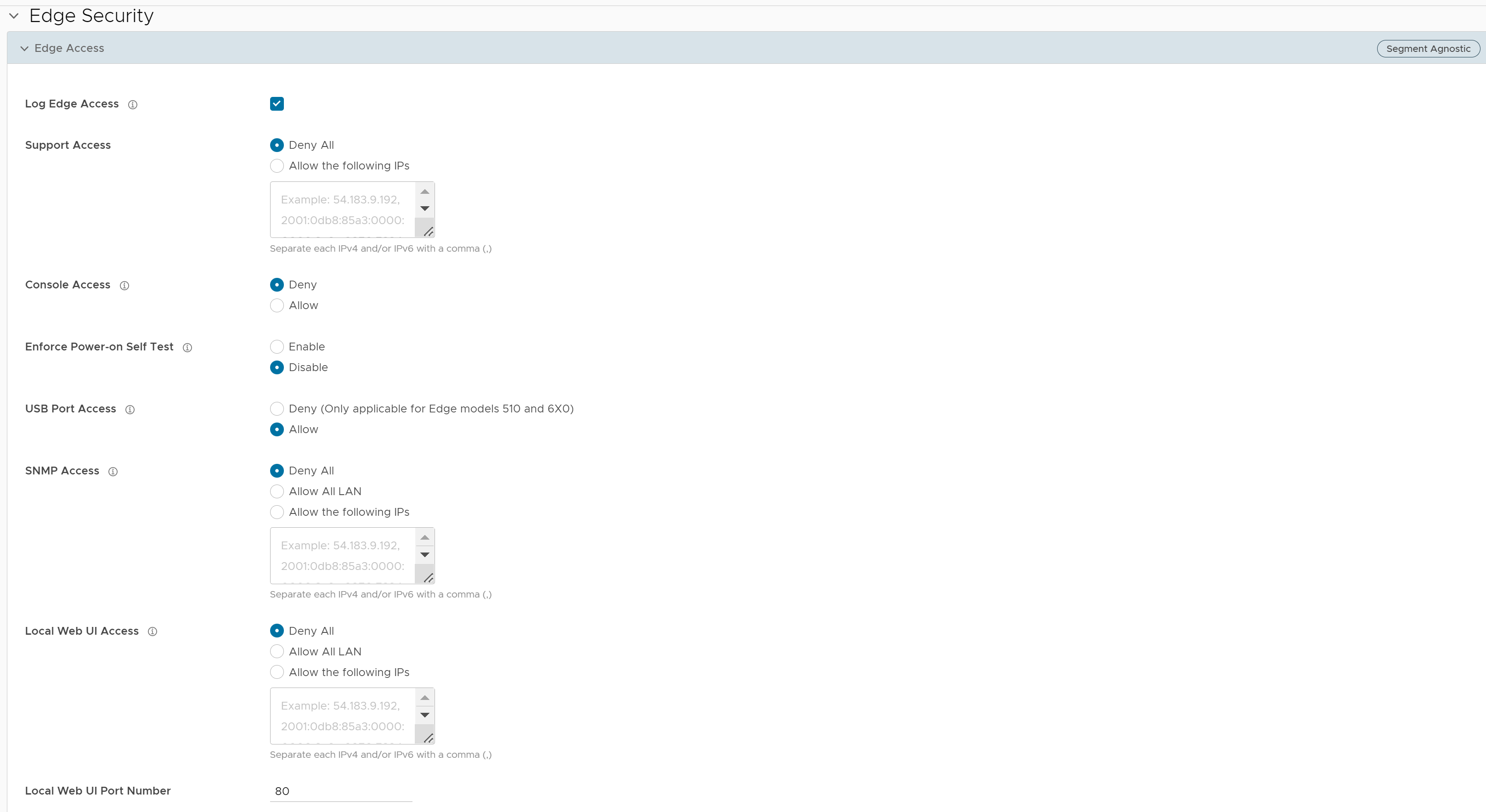

Edge 액세스 구성

- 엔터프라이즈 포털의 SD-WAN 서비스에서 구성(Configure) > 프로필(Profiles) > 방화벽(Firewall)으로 이동합니다.

- Edge 보안(Edge Security)에서 Edge 액세스(Edge Access) 확장 아이콘을 클릭합니다.

- 다음 Edge 액세스 옵션 중 하나 이상을 구성하고 변경 내용 저장(Save Changes)을 클릭합니다.

필드 설명 Edge 액세스 로그(Log Edge Access) 활성화하면 성공 및 실패 시도를 포함하여 Edge에 대한 모든 액세스가 로깅됩니다. 지원 액세스(Support Access) 이 Edge로 SSH할 수 있는 IP 주소를 명시적으로 지정하려면 다음 IP 허용(Allow the following IPs)를 선택합니다. IPv4 및 IPv6 주소를 쉼표(,)로 구분하여 입력할 수 있습니다.

기본적으로 모두 거부(Deny All)가 선택되어 있습니다.

콘솔 액세스(Console Access) 물리적 콘솔(직렬 포트 또는 VGA(비디오 그래픽 어레이) 포트)을 통해 Edge 액세스를 활성화하려면 허용(Allow)을 선택합니다. 기본적으로 거부(Deny)를 선택하면 Edge가 활성화된 후 콘솔 로그인이 비활성화됩니다. 참고: 콘솔 액세스 설정이 허용(Allow)에서 거부(Deny)로 또는 그 반대로 변경될 때마다 Edge를 수동으로 다시 부팅해야 합니다.자체 전원 켜기 테스트 적용(Enforce Power-on Self Test) 활성화할 경우 자체 전원 켜기 테스트(Power-on Self-Test)가 실패하면 Edge가 비활성화됩니다. 공장 재설정을 실행하여 Edge를 복구한 다음 Edge를 다시 활성화할 수 있습니다. USB 포트 액세스(USB Port Access) Edge에서 USB 포트 액세스를 활성화하려면 허용(Allow)을 선택하고, 액세스를 비활성화하려면 거부(Deny)를 선택합니다.

이 옵션은 Edge 모델 510 및 6x0에만 사용할 수 있습니다.

참고: USB 포트 액세스 설정이 허용(Allow)에서 거부(Deny) 또는 그 반대로 변경될 때마다, Edge 액세스 권한이 있는 경우 Edge를 수동으로 재부팅해야 하고 Edge가 원격 사이트에 있는 경우에는 SASE Orchestrator를 사용하여 Edge를 다시 시작해야 합니다. 지침을 보려면 원격 작업 항목을 참조하십시오.SNMP 액세스(SNMP Access) SNMP를 통해 라우팅된 인터페이스/WAN에서의 Edge 액세스를 허용합니다. 다음 옵션 중 하나를 선택합니다. - 모두 거부(Deny All) - 기본적으로 Edge에 연결된 모든 디바이스에 대해 SNMP 액세스가 비활성화됩니다.

- 모든 LAN 허용(Allow All LAN) - LAN 네트워크를 통해 Edge에 연결된 모든 디바이스에 대해 SNMP 액세스를 허용합니다.

- 다음 IP 허용(Allow the following IPs) - SNMP를 통해 Edge에 액세스할 수 있는 IP 주소를 명시적으로 지정할 수 있습니다. 각 IPv4 또는 IPv6 주소를 쉼표(,)로 구분합니다.

로컬 웹 UI 액세스(Local Web UI Access) 로컬 웹 UI를 통해 라우팅된 인터페이스/WAN에서의 Edge 액세스를 허용합니다. 다음 옵션 중 하나를 선택합니다. - 모두 거부(Deny All) - 기본적으로 Edge에 연결된 모든 디바이스에 대해 로컬 웹 UI 액세스가 비활성화됩니다.

- 모든 LAN 허용(Allow All LAN) - LAN 네트워크를 통해 Edge에 연결된 모든 디바이스에 대해 로컬 웹 UI 액세스를 허용합니다.

- 다음 IP 허용(Allow the following IPs) - 로컬 웹 UI를 통해 Edge에 액세스할 수 있는 IP 주소를 명시적으로 지정할 수 있습니다. 각 IPv4 또는 IPv6 주소를 쉼표(,)로 구분합니다.

로컬 웹 UI 포트 번호(Local Web UI Port Number) Edge에 액세스할 수 있는 로컬 웹 UI의 포트 번호를 입력합니다. 기본값은 80입니다.

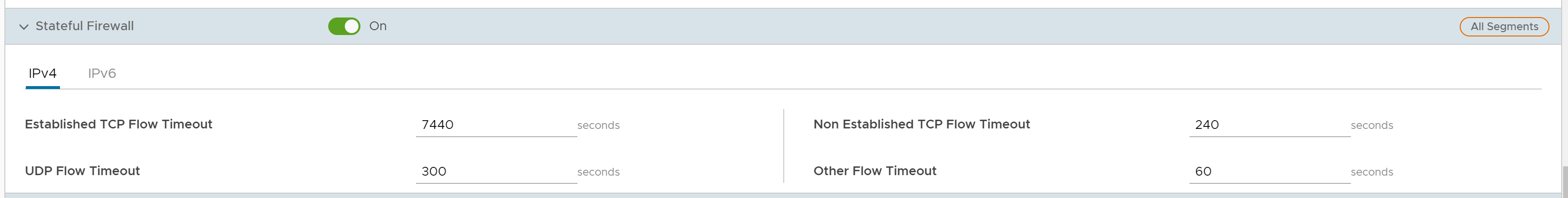

상태 저장 방화벽 설정 구성

- 엔터프라이즈 포털의 SD-WAN 서비스에서 구성(Configure) > 프로필(Profiles) > 방화벽(Firewall)으로 이동합니다.

- 방화벽 구성(Configure Firewall)에서 상태 저장 방화벽(Stateful Firewall) 전환 버튼을 켠 다음, 확장 아이콘을 클릭합니다. 기본적으로 시간 초과 세션은 IPv4 주소에 적용됩니다.

- 다음 상태 저장 방화벽 설정을 구성하고 변경 내용 저장(Save Changes)을 클릭할 수 있습니다.

필드 설명 설정된 TCP 시간 초과(초)(Established TCP Flow Timeout (seconds)) 설정된 TCP에 대해 더 이상 유효하지 않게 되는 비활성 시간 초과 기간(초)을 설정합니다. 허용되는 값 범위는 60초에서 15,999,999초 사이입니다. 기본값은 7440초입니다. 설정되지 않은 TCP 시간 초과(초)(Non Established TCP Flow Timeout (seconds)) 설정되지 않은 TCP에 대해 더 이상 유효하지 않게 되는 비활성 시간 초과 기간(초)을 설정합니다. 허용되는 값 범위는 60초에서 604800초 사이입니다. 기본값은 240초입니다. UDP 흐름 시간 초과(초)(UDP Flow Timeout(seconds)) UDP 흐름에 대해 더 이상 유효하지 않게 되는 비활성 시간 초과 기간(초)을 설정합니다. 허용되는 값 범위는 60초에서 15,999,999초 사이입니다. 기본값은 300초입니다. 기타 흐름 시간 초과(초)(Other Flow Timeout (seconds)) ICMP와 같은 기타 흐름에 대해 더 이상 유효하지 않게 되는 비활성 시간 초과 기간(초)을 설정합니다. 허용되는 값 범위는 60초에서 15,999,999초 사이입니다. 기본값은 60초입니다. 참고:구성된 시간 초과 값은 메모리 사용량이 소프트 제한보다 낮은 경우에만 적용됩니다. 소프트 제한은 메모리 사용량 측면에서 플랫폼에서 지원하는 동시 흐름의 60% 미만에 해당합니다.

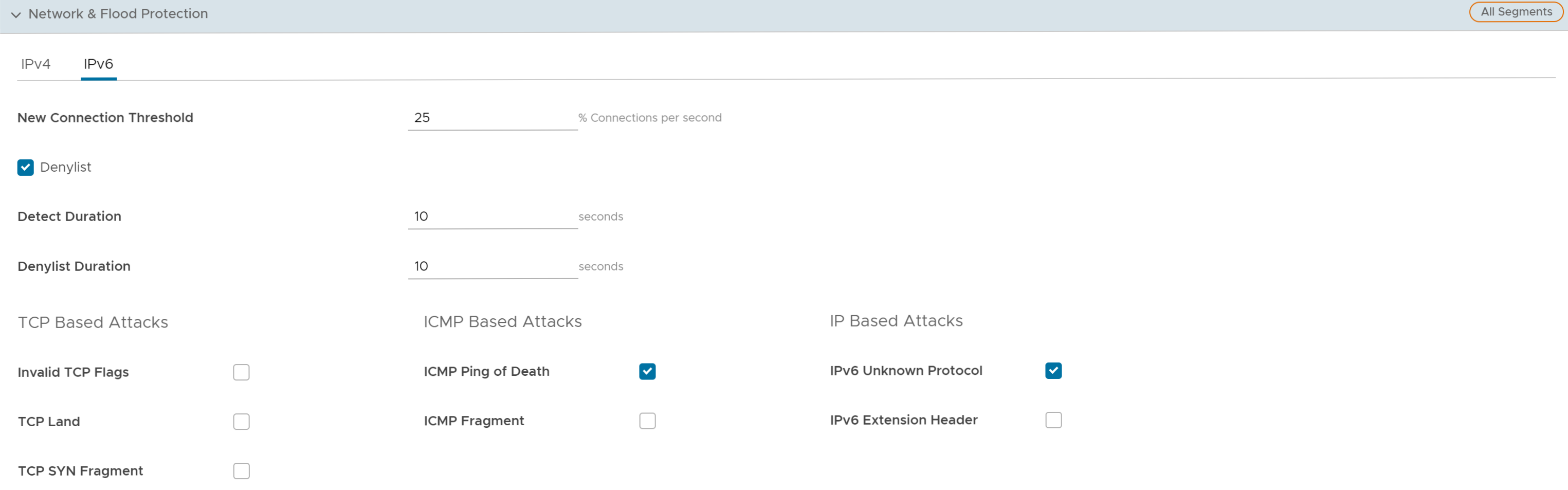

네트워크 및 플러드 보호 설정 구성

- DoS(서비스 거부) 공격(Denial-of-Service (DoS) attack)

- TCP 기반 공격 - 잘못된 TCP 플래그, TCP 랜드 및 TCP SYN 조각

- ICMP 기반 공격 - ICMP Ping of Death 및 ICMP 조각

- IP 기반 공격 - IP 알 수 없는 프로토콜, IP 옵션, IPv6 알 수 없는 프로토콜 및 IPv6 확장 헤더

| 공격 유형 | 설명 |

|---|---|

| DoS(서비스 거부) 공격(Denial-of-Service (DoS) attack) | DoS(서비스 거부) 공격은 대상 디바이스에 엄청난 양의 위조 트래픽을 보내는 네트워크 보안 공격의 유형으로, 대상이 위조 트래픽 처리 때문에 합법적인 트래픽을 처리할 수 없게 됩니다. 대상은 방화벽, 방화벽이 액세스를 제어하는 네트워크 리소스 또는 개별 호스트의 특정 하드웨어 플랫폼 또는 운영 체제일 수 있습니다. DoS 공격은 대상 디바이스의 리소스를 고갈시키려고 시도하여 합법적인 사용자가 대상 디바이스를 사용할 수 없도록 합니다. DoS 공격의 일반적인 방법으로는 플러드 서비스 또는 서비스 충돌의 두 가지가 있습니다. 플러드 공격은 시스템이 서버에서 버퍼링하지 못할만큼 너무 많은 트래픽을 수신하게 되어 속도가 느려지고 결과적으로 중지될 때 발생합니다. 다른 DoS 공격은 단순히 대상 시스템이나 서비스의 충돌을 야기하는 취약성을 악용합니다. 이러한 공격에서는 대상의 버그를 활용하여 이후에 충돌을 유발하거나 시스템을 불안정하게 만듭니다. |

| 잘못된 TCP 플래그(Invalid TCP Flags) |

잘못된 TCP 플래그 공격은 TCP 패킷이 잘못되었거나 올바르지 않은 플래그 조합을 포함할 때 발생합니다. 취약한 대상 디바이스가 잘못된 TCP 플래그 조합으로 인해 충돌하므로 필터링하는 것이 좋습니다. 다음과 같은 잘못된 TCP 플래그가 방지됩니다.

|

| TCP 랜드(TCP Land) | 랜드 공격은 계층 4 DoS 공격으로, 소스 IP 주소와 포트를 대상 IP 주소 및 포트와 동일하게 설정하여 대상 디바이스에서 열린 포트를 가리키도록 설정하는 TCP SYN 패킷이 생성됩니다. 취약한 대상 디바이스는 이러한 메시지를 수신하고 대상 주소에 응답하여 무한 루프에서 재처리하기 위해 패킷을 효과적으로 전송합니다. 따라서 디바이스 CPU가 무기한으로 사용되어 취약한 대상 디바이스가 충돌하거나 중지됩니다. |

| TCP SYN 조각(TCP SYN Fragment) | IP(인터넷 프로토콜)는 TCP(전송 제어 프로토콜) SYN 세그먼트를 IP 패킷에 캡슐화하여 TCP 연결을 시작하고 응답에서 SYN/ACK 세그먼트를 호출합니다. IP 패킷이 작기 때문에 조각화되는 것은 적절하지 않습니다. 조각화된 SYN 패킷은 비정상이며 그러한 경우에는 주의해야 합니다. TCP SYN 조각 공격에서 대상 서버 또는 호스트는 TCP SYN 패킷 조각과 함께 플러드됩니다. 호스트는 조각을 포착하고 다시 어셈블할 수 있게 나머지 패킷이 도착할 때까지 대기합니다. 완료할 수 없는 연결로 서버 또는 호스트를 플러드하여 호스트의 메모리 버퍼가 오버플로되므로 더 이상 합법적인 연결이 가능하지 않으며 이로 인해 대상 호스트의 운영 체제가 손상될 수 있습니다. |

| ICMP Ping of Death | ICMP(Internet Control Message Protocol) Ping of Death 공격에서 공격자는 Ping을 통해 여러 잘못된 형식의 ping 또는 악의적인 ping을 대상 디바이스에 전송하게 됩니다. ping 패킷은 일반적으로 네트워크 호스트에 대한 연결 가능성을 확인하는 데 사용되는 작은 크기의 패킷이지만, 공격자가 최대 크기 65535바이트보다 더 크게 만들 수 있습니다. 악의적 호스트에서 악의적으로 크게 만든 패킷이 전송되면 패킷은 전송 중에 조각화되고 대상 디바이스가 IP 조각을 완전한 패킷으로 다시 어셈블하려고 하면 총 크기가 최대 크기 제한을 초과하게 됩니다. 이러한 큰 패킷은 처리가 어려우므로 패킷에 대해 초기에 할당된 메모리 버퍼가 오버플로될 수 있고, 시스템 충돌이나 중단 또는 다시 부팅이 발생할 수 있습니다. |

| ICMP 조각(ICMP Fragment) | ICMP 조각화 공격은 대상 서버에서 조각을 모을 수 없는 사기성 ICMP 조각의 플러드를 수반하는 일반적인 DoS 공격입니다. 모든 조각이 수신된 경우에만 조각 모음을 수행할 수 있으므로 이러한 가짜 조각의 임시 스토리지는 메모리를 차지하고 취약한 대상 서버의 사용 가능한 메모리 리소스를 고갈시키므로 서버가 사용할 수 없는 상태가 됩니다. |

| IP 알 수 없는 프로토콜(IP Unknown Protocol) | IP 알 수 없는 프로토콜이란 IANA: https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml에 나열되지 않은 프로토콜을 나타냅니다. IP 알 수 없는 프로토콜(IP Unknown Protocol) 보호를 사용하도록 설정하면 프로토콜 필드에 143 이상의 프로토콜 ID가 포함된 IP 패킷이 차단됩니다. 최종 디바이스에서 이러한 패킷이 제대로 처리되지 않으면 충돌이 발생하기 때문입니다. 따라서 이러한 IP 패킷이 보호된 네트워크에 들어가지 않도록 사전에 차단해야 합니다. |

| IP 옵션(IP Options) | 공격자는 간혹 IP 패킷 내에서 IP 옵션 필드를 잘못 구성하여 불완전하거나 잘못된 필드를 생성합니다. 공격자는 이러한 잘못된 형식의 패킷을 사용하여 네트워크의 취약한 호스트를 손상시킵니다. 이러한 취약성을 악용하면 임의 코드 실행이 허용될 수 있습니다. 패킷의 IP 헤더에서 특수하게 조작된 IP 옵션이 포함된 패킷을 처리한 후 취약성이 악용될 수 있습니다. IP 비보안 옵션(IP Insecure Options) 보호를 사용하도록 설정하면 IP 패킷 헤더에 잘못 형식의 IP 옵션 필드가 있는 전송 IP 패킷이 차단됩니다. |

| IPv6 알 수 없는 프로토콜(IPv6 Unknown Protocol) | IPv6 알 수 없는 프로토콜(IPv6 Unknown Protocol) 보호를 사용하도록 설정하면 프로토콜 필드에 143 이상의 프로토콜 ID가 포함된 IP 패킷이 차단됩니다. 최종 디바이스에서 이러한 패킷이 제대로 처리되지 않으면 충돌이 발생하기 때문입니다. 따라서 이러한 IPv6 패킷이 보호된 네트워크에 들어가지 않도록 사전에 차단해야 합니다. |

| IPv6 확장 헤더(IPv6 Extension Header) | IPv6 확장 헤더(IPv6 Extension Header) 공격은 IPv6 패킷에서 확장 헤더를 잘못 처리하여 발생하는 DoS 공격입니다. IPv6 확장 헤더를 잘못 처리하면 DoS로 이어질 수 있는 새로운 공격 벡터가 생성되며, 이는 기밀 채널 생성 및 라우팅 헤더 0 공격과 같은 다양한 용도로 악용될 수 있습니다. 이 옵션을 사용하도록 설정하면 조각화 헤더를 제외한 모든 확장 헤더가 있는 IPv6 패킷이 삭제됩니다. |

- 엔터프라이즈 포털의 SD-WAN 서비스에서 구성(Configure) > 프로필(Profiles) > 방화벽(Firewall)으로 이동합니다.

- 방화벽 구성(Configure Firewall)에서 상태 저장 방화벽(Stateful Firewall) 기능을 켜야 합니다.

- 네트워크 및 플러드 보호(Network & Flood Protection) 확장 아이콘을 클릭합니다.

- 다음과 같은 네트워크 및 플러드 보호 설정을 구성하고 변경 내용 저장(Save Changes)을 클릭합니다.

참고: 기본적으로 네트워크 및 플러드 보호 설정은 IPv4 주소에 적용됩니다.

필드 설명 새 연결 임계값(초당 연결 수)(New Connection Threshold (connections per second)) 초당 단일 소스 IP에서 허용되는 최대 새 연결 수입니다. 허용되는 값 범위는 10~100%입니다. 기본값은 25%입니다. 거부 목록(Denylist) 네트워크의 잘못된 구성 또는 악의적인 사용자 공격으로 인해 플러드 트래픽을 전송하여 새 연결 임계값을 위반된 소스 IP 주소를 차단하려면 이 확인란을 선택합니다. 참고: 새 연결 임계값(초당 연결 수)(New Connection Threshold (connections per second)) 설정은 거부 목록(Denylist)을 선택하지 않으면 작동하지 않습니다.감지 기간(초)(Detect Duration (seconds)) 소스 IP 주소를 차단하기 전에 위반되는 소스 IP가 트래픽 흐름을 전송하도록 허용되는 유예 기간입니다. 호스트가 이 기간에 허용되는 최대 CPS(초당 연결 수)를 초과하는 새 연결 요청의 플러드 트래픽(포트 검색, TCP SYN 플러드 등)을 전송하면 소스별로 CPS를 1번 초과할 경우 즉시 거부 목록에 포함하지 않고 거부 목록에 적합한 것으로 간주됩니다. 예를 들어, 감지 기간이 10초일 때 최대 허용 CPS가 10일 경우 호스트가 10초 동안 100개보다 많은 새 연결 요청을 플러드하면 호스트는 거부 목록에 포함됩니다.

허용되는 값 범위는 10초에서 100초 사이입니다. 기본값은 10초입니다.거부 목록 기간(초)(Denylist Duration (seconds)) 위반된 소스 IP의 패킷 전송이 차단되는 기간입니다. 허용되는 값 범위는 10초에서 86,400초 사이입니다. 기본값은 10초입니다. 대상당 TCP 반개 임계값(TCP Half-Open Threshold Per Destination) 대상당 허용되는 반개 TCP 연결의 최대 수입니다. 허용되는 값 범위는 1~100%입니다. TCP 기반 공격(TCP Based Attacks) 해당 확인란을 사용하도록 설정하여 다음 TCP 기반 공격의 보호를 지원합니다. - 잘못된 TCP 플래그(Invalid TCP Flags)

- TCP 랜드(TCP Land)

- TCP SYN 조각(TCP SYN Fragment)

ICMP 기반 공격(ICMP Based Attacks) 해당 확인란을 사용하도록 설정하여 다음 ICMP 기반 공격의 보호를 지원합니다. - ICMP Ping of Death

- ICMP 조각(ICMP Fragment)

IP 기반 공격(IP Based Attacks) 해당 확인란을 사용하도록 설정하여 다음 IP 기반 공격의 보호를 지원합니다. - IP 알 수 없는 프로토콜(IP Unknown Protocol)

- IP 옵션(IP Options)

- IPv6 알 수 없는 프로토콜(IPv6 Unknown Protocol)

- IPv6 확장 헤더(IPv6 Extension Header)