방화벽 로그(Firewall Logs) 페이지에는 VMware SD-WAN Edges에서 시작된 방화벽 로그의 세부 정보가 표시됩니다. 기본적으로 Edge는 방화벽 로그를 Orchestrator로 보낼 수 없습니다. Edge가 Orchestrator에 방화벽 로그를 보내려면 [글로벌 설정(Global Settings)] UI 페이지의 고객 수준에서 Orchestrator에 대한 방화벽 로깅 사용(Enable Firewall Logging to Orchestrator) 고객 기능이 활성화되어 있는지 확인합니다. 고객은 방화벽 로깅 기능을 활성화하려면 운영자에게 문의해야 합니다. 기본적으로 Orchestrator는 순환하면서 최대 보존 시간 7일 또는 최대 로그 크기 15GB에 도달할 때까지 방화벽 로그를 유지합니다.

Orchestrator에서 Edge 방화벽 로그를 보려면 다음을 수행합니다.

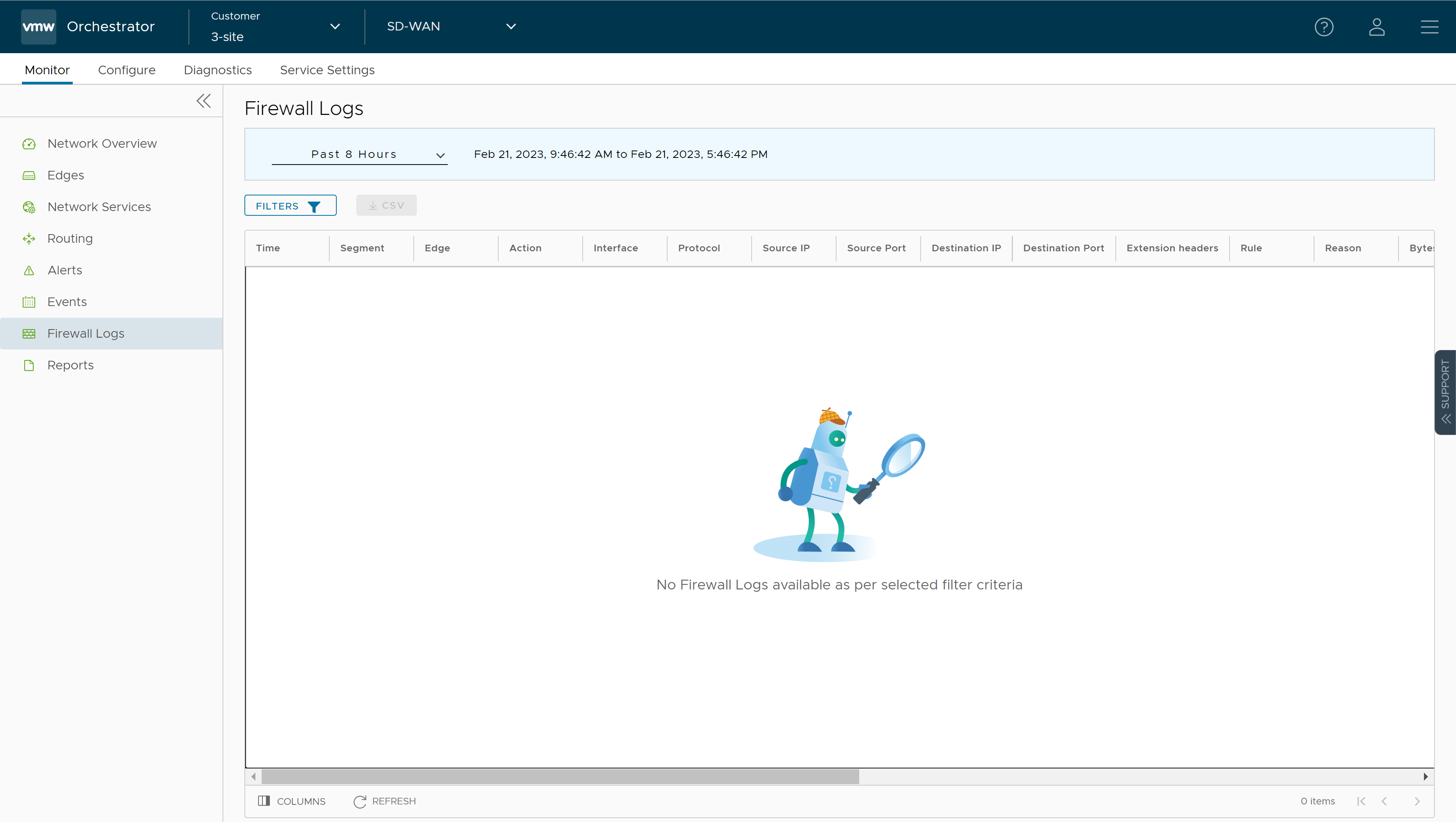

- 엔터프라이즈 포털의 SD-WAN 서비스에서 모니터링(Monitor) > 방화벽 로그(Firewall Logs)로 이동합니다. 방화벽 로그(Firewall Logs) 페이지가 나타납니다.

이 페이지에는 시간, 세그먼트, Edge, 작업, 인터페이스, 프로토콜, 소스 IP, 소스 포트, 대상 IP, 대상 포트, 확장 헤더, 규칙, 이유, 수신된 바이트 수, 송신된 바이트 수, 기간, 애플리케이션, 대상 도메인, 대상 이름, 세션 ID, 서명, IPS 경고, IDS 경고, 서명 ID, 범주, 공격 소스, 공격 대상 및 심각도 필드를 비롯한 Edge 방화벽 로그 세부 정보가 표시됩니다.

참고: 모든 방화벽 로그에서 모든 필드가 채워지는 것은 아닙니다. 예를 들어, 세션을 닫을 때 이유, 수신/송신된 바이트 수 및 기간은 로그에 포함되는 필드입니다. 서명, IPS 경고, IDS 경고, 서명 ID, 범주, 공격 소스, 대상 연결 및 심각도는 방화벽 로그가 아닌 EFS(향상된 방화벽 서비스) 경고에 대해서만 채워집니다.다음과 같은 경우 방화벽 로그가 생성됩니다.- 흐름이 생성된 경우(흐름이 수락되는 조건)

- 흐름이 닫힌 경우

- 새 흐름이 거부된 경우

- 기존 흐름이 업데이트된 경우(방화벽 구성 변경으로 인해)

다음과 같은 경우 EFS 경고가 생성됩니다:- 흐름 트래픽이 EFS 엔진에 구성된 suricata 서명과 일치할 때마다.

- 방화벽 규칙에 IDS(침입 탐지 시스템)만 활성화된 경우 Edge는 트래픽 흐름이 악의적이거나 엔진에 구성된 특정 서명을 기준으로 하지 않는지를 감지합니다. 공격이 감지되면 EFS 엔진은 경고를 생성하고 Orchestrator에서 방화벽 로깅이 활성화된 경우 SASE Orchestrator/Syslog 서버에 경고 메시지를 보내며 패킷은 삭제하지 않습니다.

- 방화벽 규칙에 IPS(침입 방지 시스템)이 활성화된 경우 Edge는 트래픽 흐름이 악의적인지 아니면 엔진에 구성된 특정 서명을 기준으로 하지 않는지 감지합니다. 공격이 탐지되면 EFS 엔진은 경고를 생성하고 서명 규칙에 악의적인 트래픽과 일치하는 [거부(Reject)] 작업이 있는 경우에만 클라이언트로의 트래픽 흐름을 차단합니다. 서명 규칙의 작업이 [경고(Alert)]인 경우 IPS를 구성하더라도 패킷이 삭제되지 않고 트래픽이 허용됩니다.

- 필터(Filter) 옵션을 사용하고 드롭다운 메뉴에서 필터를 선택하여 방화벽 로그를 쿼리할 수 있습니다.

- CSV 형식으로 Edge 방화벽 로그 보고서를 다운로드하려면 CSV 옵션을 클릭합니다.