LAN 측 NAT(네트워크 주소 변환) 규칙을 사용하면 애드버타이즈되지 않은 서브넷의 IP 주소를 애드버타이즈된 서브넷의 IP 주소로 NAT할 수 있습니다. 프로필 및 Edge 수준 모두에 대해 디바이스 설정(Device Settings) 구성 내에서 LAN 측 NAT 규칙이 3.3.2 릴리스용으로 새로 도입되었고, 소스 및 대상에 기반한 LAN 측 NAT, 동일한 패킷 소스 및 대상 NAT 지원이 확장 기능으로 3.4 릴리스용으로 도입되었습니다.

3.3.2 릴리스에서 VMware은 Edge의 NAT VPN 경로에 새로운 LAN 측 NAT 모듈을 도입했습니다. 기본 사용 사례는 다음과 같습니다.

- M&A(인수 합병)로 인한 분기 중복 IP

- 보안을 위해 분기 또는 데이터 센터의 개인 IP 숨기기

3.4 릴리스에서는 추가 사용 사례를 해결하기 위해 추가 구성 필드가 도입되었습니다. 다음은 다양한 릴리스에 포함된 LAN 측 NAT 지원의 개략적인 분석입니다.

- 일치하는 모든 서브넷에 대한 소스 또는 대상 NAT(일대일 및 다대일)가 지원됩니다(3.3.2 릴리스).

- 대상 서브넷 기반의 소스 NAT 또는 소스 서브넷 기반의 대상 NAT(일대일 및 다대일)가 지원됩니다(3.4 릴리스).

- 동일한 패킷의 소스 NAT 및 대상 1:1 NAT(3.4 릴리스)

참고:

- LAN 측 NAT는 VCMP 터널을 통해 트래픽을 지원합니다. 언더레이 트래픽은 지원하지 않습니다.

- "다대일" 및 "일대일"(예: /24~/24) 소스 및 대상 NAT 지원

- 여러 규칙이 구성된 경우에는 일치하는 첫 번째 규칙만 실행됩니다.

- LAN 측 NAT는 경로 또는 흐름 조회 전에 수행됩니다. 비즈니스 프로필에서 트래픽을 일치시키려면 사용자는 NATed IP를 사용해야 합니다.

- 기본적으로 NATed는 Edge에서 애드버타이즈되지 않습니다. 따라서 NATed에 대한 고정 경로를 추가하고 오버레이에 애드버타이즈해야 합니다.

- 3.3.2의 구성은 3.4 업그레이드 시 재구성하지 않아도 됩니다.

절차

참고: 사용자가 기본 규칙 “임의(any)”를 구성하려는 경우에는 IP 주소를 모두 0으로 지정하고 접두사도 0으로 지정해야 합니다(예: 0.0.0.0/0).

프로필 수준에서 LAN 측 NAT 규칙을 적용하려면 다음을 수행합니다.

- 엔터프라이즈 포털의 SD-WAN 서비스에서 구성(Configure) > 프로필(Profiles)로 이동합니다.

- 프로필 이름(Name) 옆에 있는 확인란을 클릭하여 해당 프로필을 선택합니다.

- 아직 선택하지 않은 경우 디바이스(Device) 탭 링크를 클릭합니다.

- 아래로 스크롤하여 라우팅 및 NAT(Routing & NAT)로 이동합니다.

- LAN 측 NAT 규칙(LAN-Side NAT Rules) 영역을 엽니다.

- +추가(+Add)를 클릭하여 NAT 소스 또는 대상을 추가합니다.

- LAN 측 NAT 규칙(LAN-Side NAT Rules) 영역에서 소스 또는 대상 NAT 섹션에 대해 다음을 완료합니다(아래 단계에 나오는 필드에 대한 설명은 아래 표 참조).

- 내부 주소(Inside Address) 텍스트 상자의 주소를 입력합니다.

- 외부 주소(Outside Address) 텍스트 상자의 주소를 입력합니다.

- 해당 텍스트 상자에 소스 경로를 입력합니다.

- 해당 텍스트 상자에 대상 경로를 입력합니다.

- 설명(Description) 텍스트 상자에 규칙에 대한 설명을 입력합니다(선택 사항).

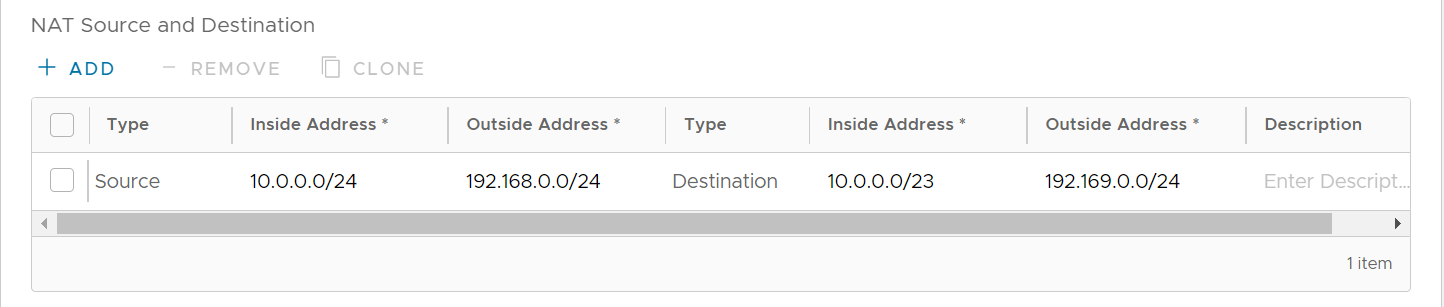

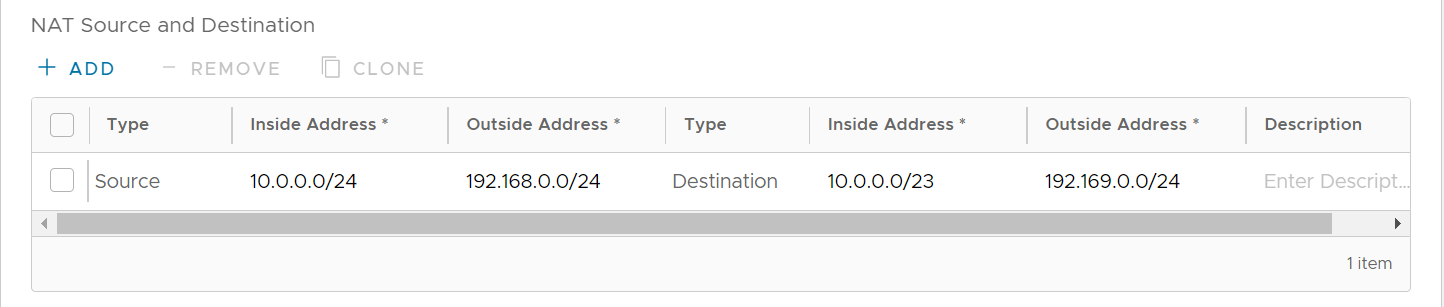

- LAN 측 NAT 규칙(LAN-Side NAT Rules) 영역에서 소스 및 대상 NAT에 대해 다음을 완료합니다(아래 단계에 나오는 필드에 대한 설명은 아래 표 참조).

- 소스(Source) 유형에 대해 해당하는 텍스트 상자에 내부 주소(Inside Address) 및 외부 주소(Outside Address)를 입력합니다.

- 대상(Destination) 유형에 대해 해당하는 텍스트 상자에 내부 주소(Inside Address) 및 외부 주소(Outside Address)를 입력합니다.

- 설명(Description) 텍스트 상자에 규칙에 대한 설명을 입력합니다(선택 사항).

| LAN 측 NAT 규칙 | 유형 | 설명 |

|---|---|---|

| 유형(Type) 드롭다운 메뉴 | 소스 또는 대상 선택 | 이 NAT 규칙이 사용자 트래픽의 소스 또는 대상 IP 주소에 적용되어야 하는지 아닌지를 결정합니다. |

| 내부 주소(Inside Address) 텍스트 상자 | IPv4 주소/접두사, 접두사는 1-32여야 합니다. | "내부" 또는 "NAT 전" IP 주소(접두사 32) 또는 서브넷(32보다 작은 접두사) |

| 외부 주소(Outside Address) 텍스트 상자 | IPv4 주소/접두사, 접두사는 1-32여야 합니다. | “외부” 또는 "NAT 후" IP 주소(접두사 32) 또는 서브넷(32보다 작은 접두사) |

| 소스 경로(Source Route) 텍스트 상자 | - 선택 사항 - IPv4 주소/접두사 - 접두사는 1-32여야 합니다. - 기본값: 임의(any) |

대상 NAT의 경우 소스 IP/서브넷을 일치 조건으로 지정합니다. 유형이 "대상(Destination)"인 경우에만 유효합니다. |

| 대상 경로(Destination Route) 텍스트 상자 | - 선택 사항 - IPv4 주소/접두사 - 접두사는 1-32여야 합니다. - 기본값: 임의(any) |

소스 NAT의 경우 대상 IP/서브넷을 일치 조건으로 지정합니다.유형이 "소스(Source)"인 경우에만 유효합니다. |

| 설명(Description) 텍스트 상자 | 텍스트 | NAT 규칙을 설명하는 사용자 지정(Custom) 텍스트 상자입니다. |

참고:

중요(Important): 내부 접두사(Inside Prefix)가 외부 접두사(Outside Prefix)보다 작으면 LAN에서 WAN 방향으로 다대일 NAT, WAN에서 LAN 방향으로 일대일 NAT를 지원합니다. 예를 들어, 내부 주소(Inside Address) = 10.0.5.0/24, 외부 주소(Outside Address) = 192.168.1.25/32 및 type(type) = 소스(source)인 경우, 소스 IP가 ‘내부 주소(Inside Address)’와 일치하는 LAN에서 WAN으로의 세션에서 10.0.5.1이 192.168.1.25로 변환됩니다. 대상 IP가 ‘외부 주소(Outside Address)’와 일치하는 WAN에서 LAN으로의 세션에서 192.168.1.25가 10.0.5.25로 변환됩니다. 마찬가지로, 내부 접두사(Inside Prefix)가 외부 접두사(Outside Prefix)보다 크면 WAN에서 LAN 방향으로 다대일 NAT, LAN에서 WAN 방향으로 일대일 NAT를 지원합니다. NAT된 IP가 자동으로 애드버타이즈되지 않습니다. NAT된 IP에 대한 고정 경로를 구성해야 하며 다음 홉이 소스 서브넷의 LAN 다음 홉 IP여야 합니다.