인바운드 및 아웃바운드 트래픽을 허용, 삭제, 거부 또는 건너뛸 수 있도록 프로필 및 Edge 수준에서 방화벽 규칙을 구성할 수 있습니다. 상태 저장 방화벽 기능을 활성화하면 인바운드 및 아웃바운드 트래픽을 모두 필터링하기 위해 방화벽 규칙이 검증됩니다. 상태 비저장 방화벽을 사용하면 아웃바운드 트래픽만 필터링하도록 제어할 수 있습니다. 방화벽 규칙은 IP 주소, 포트, VLAN ID, 인터페이스, MAC 주소, 도메인 이름, 프로토콜, 개체 그룹, 애플리케이션 및 DSCP 태그와 같은 매개 변수와 일치합니다. 데이터 패킷이 일치 조건에 맞으면 연결된 작업이 수행됩니다. 패킷이 매개 변수와 일치하지 않으면 해당 패킷에 대해 기본 작업이 수행됩니다.

프로필 수준에서 방화벽 규칙을 구성하려면 다음 단계를 수행합니다.

프로시저

- 엔터프라이즈 포털의 SD-WAN 서비스에서 구성(Configure) > 프로필(Profiles)로 이동합니다. 프로필(Profiles) 페이지에 기존 프로필이 표시됩니다.

- 방화벽 규칙을 구성할 프로필을 선택하고 방화벽(Firewall) 탭을 클릭합니다.

프로필(Profiles) 페이지에서 프로필의 방화벽(Firewall) 열에 있는 보기(View)를 클릭하여 방화벽(Firewall) 페이지로 이동합니다.

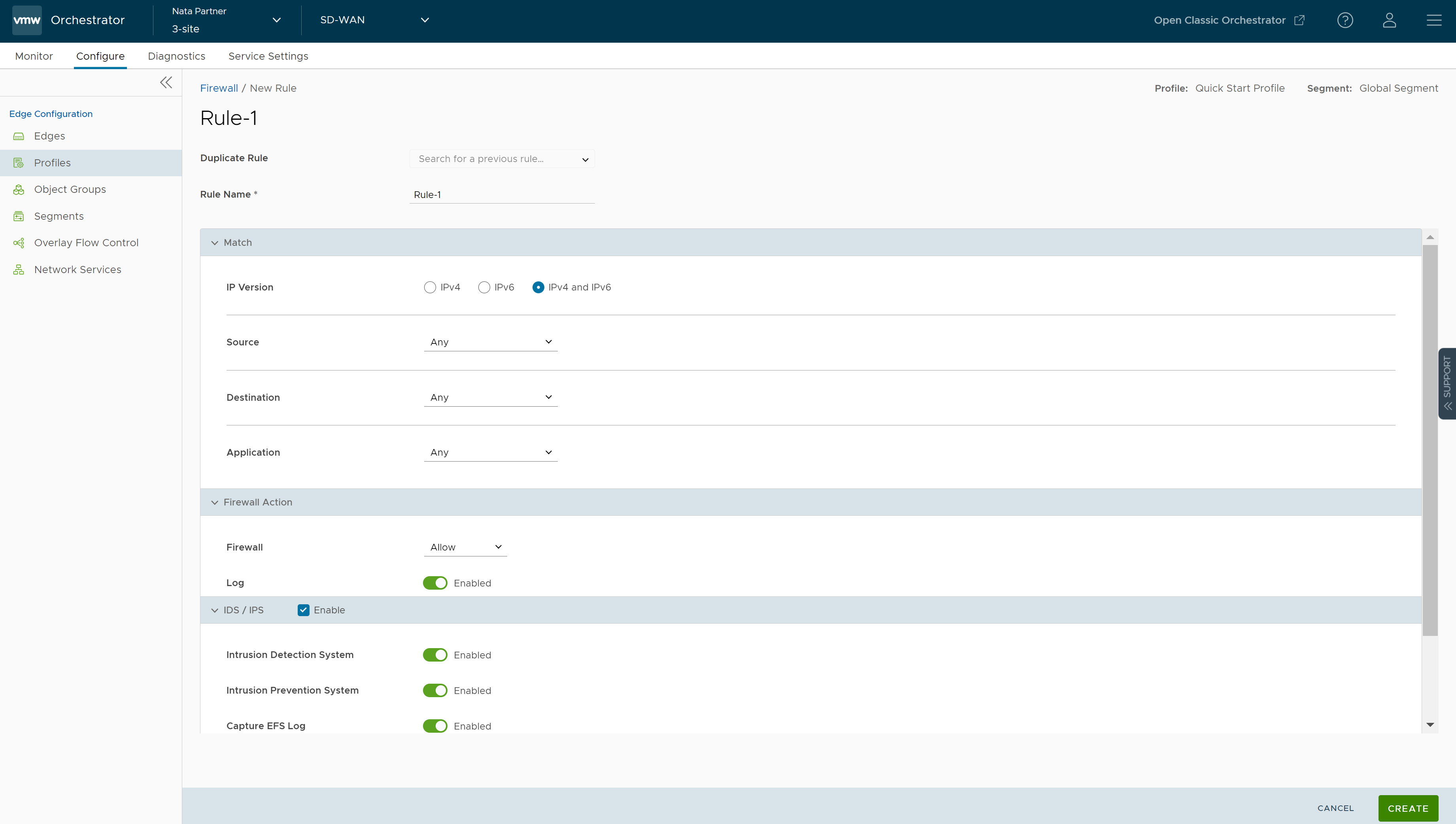

- 방화벽 구성(Configure Firewall) 섹션으로 이동하고 방화벽 규칙(Firewall Rules) 영역에서 + 새 규칙(+ NEW RULE)을 클릭합니다. 규칙 구성(Configure Rule) 대화상자가 나타납니다.

- 규칙 이름(Rule Name) 상자에 규칙의 고유한 이름을 입력합니다. 기존 규칙에서 방화벽 규칙을 생성하려면 규칙 복제(Duplicate Rule) 드롭다운 메뉴에서 복제할 규칙을 선택합니다.

- 일치(Match) 섹션에서 규칙에 대한 일치 조건을 구성합니다.

필드 설명 IP 버전(IP Version) 기본적으로 IPv4 및 IPv6 주소 유형이 선택됩니다. 다음과 같이 선택한 주소 유형에 따라 소스 및 대상 IP 주소를 구성할 수 있습니다. - IPv4 – IPv4 주소만 소스 및 대상으로 구성할 수 있습니다.

- IPv6 – IPv6 주소만 소스 및 대상으로 구성할 수 있습니다.

- IPv4 및 IPv6(IPv4 and IPv6) – 일치하는 조건에서 IPv4 및 IPv6 주소를 모두 구성할 수 있습니다. 이 모드를 선택하면 소스 또는 대상 IP 주소를 구성할 수 없습니다.

참고: 업그레이드하면 이전 버전의 방화벽 규칙이 IPv4 모드로 이동합니다.소스(Source) 패킷의 소스를 지정할 수 있습니다. 다음 옵션 중 하나를 선택합니다.- 임의(Any) - 기본적으로 모든 소스 주소를 허용합니다.

- 개체 그룹(Object Group) - 주소 그룹 및 서비스 그룹의 조합을 선택할 수 있습니다. 자세한 내용은 개체 그룹 및 개체 그룹으로 방화벽 규칙 구성 항목을 참조하십시오.

참고: 선택한 주소 그룹에 도메인 이름이 포함되어 있으면 소스와 일치하는 경우 해당 주소가 무시됩니다.

- 정의(Define) - 특정 VLAN, 인터페이스, IPv4 또는 IPv6 주소, MAC 주소 또는 전송 포트의 소스 트래픽을 정의할 수 있습니다. 다음 옵션 중 하나를 선택합니다.

- VLAN - 드롭다운 메뉴에서 선택된 지정된 VLAN의 트래픽을 일치시킵니다.

- 인터페이스 및 IP 주소(Interface and IP Address) - 드롭다운 메뉴에서 선택한 지정된 인터페이스 및 IPv4 또는 IPv6 주소의 트래픽을 일치시킵니다.

참고: 인터페이스를 선택할 수 없는 경우에는 인터페이스가 활성화되지 않았거나 이 세그먼트에 할당되지 않은 것입니다.참고: 주소 유형으로 IPv4 및 IPv6(IPv4 and IPv6)(혼합 모드)를 선택하는 경우 트래픽은 지정된 인터페이스만을 기준으로 일치됩니다.다음 주소 유형 중 하나를 IP 주소와 함께 지정하여 소스 트래픽과 일치시킬 수 있습니다.

- CIDR 접두사(CIDR prefix) - 네트워크가 CIDR 값(예:

172.10.0.0 /16)으로 정의되도록 하려면 이 옵션을 선택합니다. - 서브넷 마스크(Subnet mask) - 서브넷 마스크(예:

172.10.0.0 255.255.0.0)를 기준으로 네트워크를 정의하려면 이 옵션을 선택합니다. - 와일드카드 마스크(Wildcard mask) - 정책 적용의 범위를 일치하는 호스트 IP 주소 값을 공유하는 여러 IP 서브넷에 걸쳐 있는 디바이스 집합으로 좁히려면 이 옵션을 선택합니다. 와일드카드 마스크는 역 서브넷 마스크를 기준으로 하는 IP 또는 IP 주소 집합을 일치시킵니다. 마스크의 이진 값에 있는 '0'은 값이 고정되었음을 의미하고, 마스크의 이진 값에 있는 '1'은 값이 와일드카드(1 또는 0일 수 있음)임을 의미합니다. 예를 들어 IP 주소가 172.0.0인 와일드카드 마스크 0.0.0.255(해당 이진 = 00000000.00000000.00000000.11111111)에서 처음 3개의 8진수는 고정 값이고 마지막 8진수는 변수 값입니다. 이 옵션은 IPv4 주소에만 사용할 수 있습니다.

- CIDR 접두사(CIDR prefix) - 네트워크가 CIDR 값(예:

- Mac 주소(Mac Address) - 지정된 MAC 주소를 기준으로 트래픽을 일치시킵니다.

- 전송 포트(Transport Port) - 지정된 소스 포트 또는 포트 범위의 트래픽을 일치시킵니다.

대상(Destination) 패킷의 대상을 지정할 수 있습니다. 다음 옵션 중 하나를 선택합니다. - 임의(Any) - 기본적으로 모든 대상 주소를 허용합니다.

- 개체 그룹(Object Group) - 주소 그룹 및 서비스 그룹의 조합을 선택할 수 있습니다. 자세한 내용은 개체 그룹 및 개체 그룹으로 방화벽 규칙 구성 항목을 참조하십시오.

- 정의(Define) - 특정 VLAN, 인터페이스, IPv4 또는 IPv6 주소, 도메인 이름, 프로토콜 또는 포트의 대상 트래픽을 정의할 수 있습니다. 다음 옵션 중 하나를 선택합니다.

- VLAN - 드롭다운 메뉴에서 선택된 지정된 VLAN의 트래픽을 일치시킵니다.

- 인터페이스(Interface) - 드롭다운 메뉴에서 선택된 지정된 인터페이스의 트래픽을 일치시킵니다.

참고: 인터페이스를 선택할 수 없는 경우에는 인터페이스가 활성화되지 않았거나 이 세그먼트에 할당되지 않은 것입니다.

- IP 주소(IP Address) - 지정된 IPv4 또는 IPv6 주소 및 도메인 이름에 대해 트래픽을 일치시킵니다.

참고: IPv4 및 IPv6(IPv4 and IPv6)(혼합 모드)를 주소 유형으로 선택하면 IP 주소를 대상으로 지정할 수 없습니다.

다음 주소 유형 중 하나를 IP 주소와 함께 지정하여 소스 트래픽과 일치시킬 수 있습니다. CIDR 접두사(CIDR prefix), 서브넷 마스크(Subnet mask) 또는 와일드카드 마스크(Wildcard mask).

도메인 이름(Domain Name) 필드를 사용하여 도메인 이름의 전체 또는 일부를 일치시킵니다. 예를 들어 \"salesforce\"를 입력하면 \"mixe\"와 일치하는 트래픽을 검색합니다.

- 포트(Port) - 지정된 소스 포트 또는 포트 범위의 트래픽을 일치시킵니다.

프로토콜(Protocol) - 드롭다운 메뉴에서 선택된 지정된 프로토콜에 트래픽을 일치시킵니다. 지원되는 프로토콜은 GRE, ICMP, TCP 및 UDP입니다.참고: ICMP는 혼합 모드(IPv4 및 IPv6)에서 지원되지 않습니다.

애플리케이션(Application) 다음 옵션 중 하나를 선택합니다. - 임의(Any) - 기본적으로 모든 애플리케이션에 방화벽 규칙을 적용합니다.

- 정의(Define) - 특정 방화벽 규칙을 적용할 애플리케이션 및 DSCP(Differentiated Services Code Point) 플래그를 선택할 수 있습니다.

참고: 애플리케이션과 일치하는 방화벽 규칙을 생성할 때 방화벽은 DPI(Deep Packet Inspection) 엔진에 따라 특정 흐름이 속한 애플리케이션을 식별합니다. 일반적으로 DPI는 첫 번째 패킷을 기준으로 애플리케이션을 확인할 수 없게 됩니다. DPI 엔진에는 일반적으로 흐름에서 애플리케이션을 식별하기 위해 처음 5~10개 패킷이 필요하지만 방화벽은 첫 번째 패킷에서 흐름을 분류하고 전달해야 합니다. 이로 인해 첫 번째 흐름이 방화벽 목록에서 좀 더 일반화된 규칙과 일치할 수 있습니다. 애플리케이션을 올바르게 식별하면 동일한 튜플과 일치하는 향후 흐름이 자동으로 재분류되고 올바른 규칙에 도달합니다.FTPv6 방화벽/비즈니스 정책 규칙과 일치하는 특정 사용 사례에 대한 자세한 내용은 FTPv6에 대한 Edge 방화벽 지원 항목을 참조하십시오.

- 작업(Action) 섹션에서 트래픽이 정의된 조건과 일치할 때 수행될 작업을 구성합니다.

필드 설명 방화벽(Firewall) 다음 작업 중에서 규칙 조건이 충족될 때 해당 방화벽에서 수행해야 하는 작업을 선택합니다. - 허용(Allow) - 기본적으로 데이터 패킷을 허용합니다.

- 삭제(Drop) - 소스에 알림을 보내지 않고 데이터 패킷을 자동으로 삭제합니다.

로그(Log) 이 규칙이 트리거될 때 로그 항목을 생성하려면 이 확인란을 선택합니다. - IDS/IPS 확인란을 선택하고 IDS 또는 IPS 토글을 활성화하여 방화벽을 생성합니다. 사용자가 IPS만 활성화하면 IDS가 자동으로 활성화됩니다. EFS 엔진은 Edge를 통해 송/수신된 트래픽을 검사하고 EFS 엔진에 구성된 서명과 일치하는 컨텐츠를 검색합니다. IDS/IPS 서명은 유효한 EFS 라이센스를 사용하여 지속적으로 업데이트됩니다. EFS에 대한 자세한 내용은 향상된 방화벽 서비스 개요을 참조하십시오.

참고: EFS는 방화벽 작업이 허용(Allow)인 경우에만 규칙에서 활성화할 수 있습니다. 방화벽 작업이 허용(Allow) 이외의 작업인 경우 EFS가 비활성화됩니다.

- 침입 탐지 시스템(Intrusion Detection System) - Edge에서 IDS가 활성화되면 Edge는 트래픽 흐름이 악의적인지 또는 엔진에 구성된 특정 서명을 기준으로 하지 않는지 감지합니다. 공격이 감지되면 EFS 엔진은 경고를 생성하고 Orchestrator에서 방화벽 로깅이 활성화된 경우 SASE Orchestrator/Syslog 서버에 경고 메시지를 보내며 패킷은 삭제하지 않습니다.

- 침입 방지 시스템(Intrusion Prevention System) - Edge에서 IPS가 활성화되면 Edge는 트래픽 흐름이 악의적인지 또는 엔진에 구성된 특정 서명을 기준으로 하지 않는지 감지합니다. 공격이 탐지되면 EFS 엔진은 경고를 생성하고 서명 규칙에 악의적인 트래픽과 일치하는 [거부(Reject)] 작업이 있는 경우에만 클라이언트로의 트래픽 흐름을 차단합니다. 서명 규칙의 작업이 [경고(Alert)]인 경우 IPS를 구성하더라도 패킷이 삭제되지 않고 트래픽이 허용됩니다.

참고: VMware Edge에서 IDS/IPS가 활성화된 경우 고객에게 VNF를 활성화하지 않도록 권장하는 것이 좋습니다. - EFS 로그를 Orchestrator로 보내려면 EFS 로그 캡처(Capture EFS Log) 토글 버튼을 켭니다.

참고: Edge가 Orchestrator에 방화벽 로그를 보내려면 [글로벌 설정(Global Settings)] UI 페이지의 고객 수준에서 [Orchestrator에 대한 방화벽 로깅 사용(Enable Firewall Logging to Orchestrator)] 고객 기능이 활성화되어 있는지 확인합니다. 방화벽 로깅 기능을 활성화하려면 운영자에게 문의해야 합니다.

- 방화벽 규칙을 생성하거나 업데이트하는 동안 주석 기록(Comment History) 탭의 새 주석(New Comment) 필드에 규칙에 대한 설명을 추가할 수 있습니다. 최대 50자를 사용할 수 있으며 동일한 규칙에 대해 원하는 수의 의견을 추가할 수 있습니다.

- 필요한 설정을 모두 구성한 후 생성(Create)을 클릭합니다.

선택한 프로필에 대한 방화벽 규칙이 생성되고 프로필 방화벽(Profile Firewall) 페이지의 방화벽 규칙(Firewall Rules) 영역 아래에 나타납니다.참고: 프로필 수준에서 생성된 규칙은 Edge 수준에서 업데이트할 수 없습니다. 규칙을 재정의하려면 사용자는 새 매개 변수로 Edge 수준에서 동일한 규칙을 생성하여 프로필 수준 규칙을 재정의해야 합니다.프로필 방화벽(Profile Firewall) 페이지의 방화벽 규칙(Firewall Rules) 영역에서 다음 작업을 수행할 수 있습니다.

- 삭제(DELETE) - 기존 방화벽 규칙을 삭제하려면 규칙 앞의 확인란을 선택하고 삭제(DELETE)를 클릭합니다.

- 복제(CLONE) - 방화벽 규칙을 복제하려면 규칙을 선택하고 복제(CLONE)를 클릭합니다.

- 메모 기록(COMMENT HISTORY) - 규칙을 생성하거나 업데이트하는 동안 추가된 모든 메모를 보려면 규칙을 선택하고 메모 기록(COMMENT HISTORY)을 클릭합니다.

- 규칙 검색(Search for Rule) - 규칙 이름, IP 주소, 포트/포트 범위, 주소 그룹 및 서비스 그룹 이름으로 규칙을 검색할 수 있습니다.