[인증(Authentication)] 기능을 사용하면 운영자 및 엔터프라이즈 사용자 둘 다에 대해 인증 모드를 설정할 수 있습니다. 기존 API 토큰을 볼 수도 있습니다.

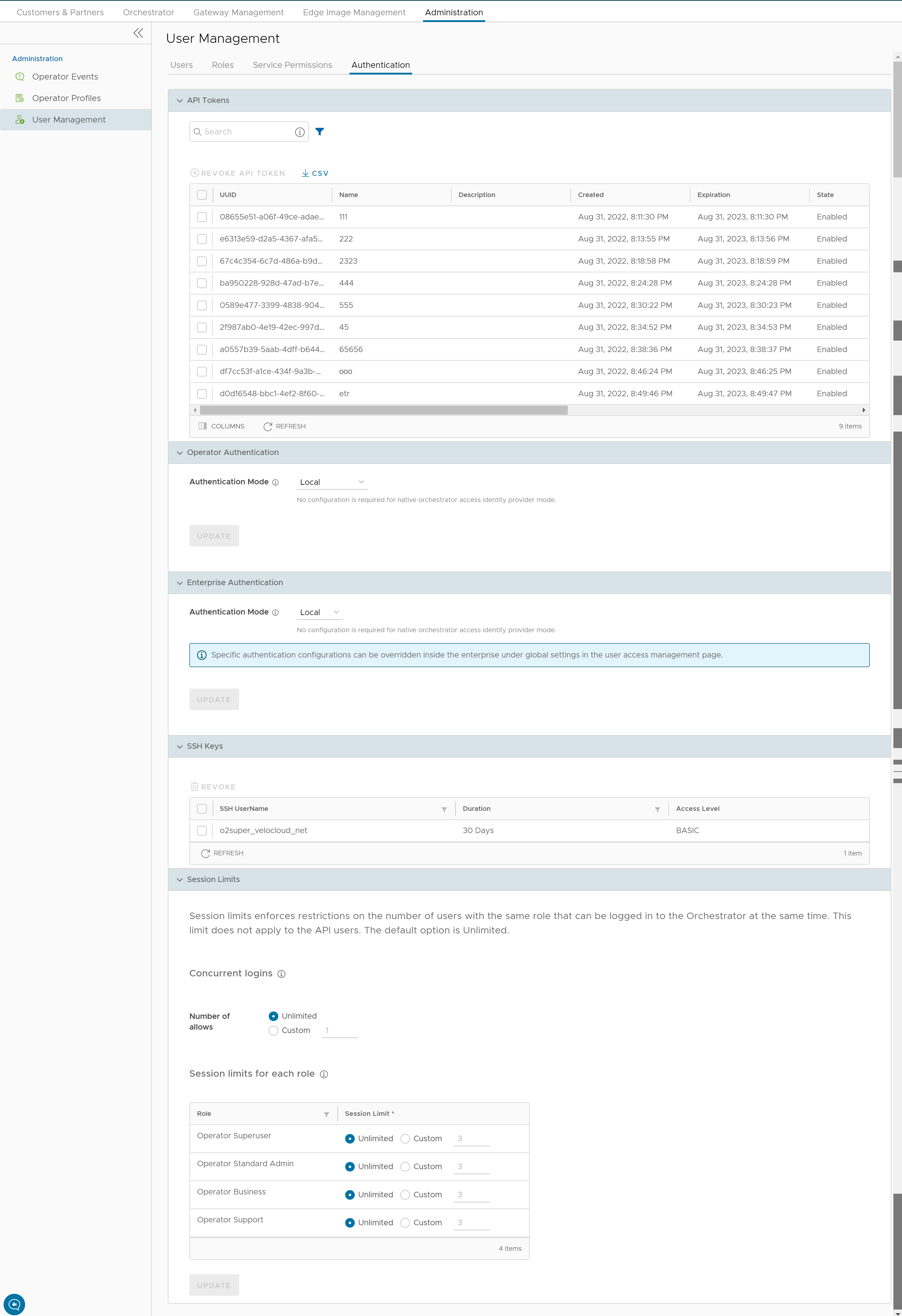

- 운영자 포털의 상단 메뉴에서 관리(Administration)를 클릭합니다.

- 왼쪽 메뉴에서 사용자 관리(User Management)를 클릭한 다음, 인증(Authentication) 탭을 클릭합니다. 다음 화면이 나타납니다.

API 토큰(API Tokens)

인증 모드에 관계없이 토큰 기반 인증을 사용하여 Orchestrator API에 액세스할 수 있습니다. 적절한 권한이 있는 운영자 관리자는 파트너 및 고객 사용자에게 발급된 토큰을 포함하여 Orchestrator 사용자에게 발급되는 API 토큰을 볼 수 있습니다. 필요한 경우 운영자 관리자는 API 토큰을 해지할 수 있습니다.

기본적으로 API 토큰은 활성화됩니다. 이 토큰을 비활성화하려면 으로 이동하고 시스템 속성 session.options.enableApiTokenAuth의 값을 False로 설정합니다.

| 옵션 | 설명 |

|---|---|

| 검색(Search) | 테이블 전체에서 일치하는 텍스트를 검색하려면 검색 용어를 입력합니다. 고급 검색 옵션을 사용하여 검색 결과의 범위를 좁힙니다. |

| API 토큰 해지(Revoke API Token) | 토큰을 선택하고 이 옵션을 클릭하여 해지합니다. 운영자 슈퍼유저 또는 API 토큰과 연결된 사용자만 토큰을 해지할 수 있습니다. |

| CSV | API 토큰의 전체 목록을 .csv 파일 형식으로 다운로드하려면 이 옵션을 클릭합니다. |

| 열(Columns) | 클릭한 후 페이지에서 표시하거나 숨길 열을 선택합니다. |

| 새로 고침(Refresh) | 페이지를 새로 고쳐 최신 데이터를 표시하려면 클릭합니다. |

운영자 슈퍼유저는 엔터프라이즈 사용자에 대한 API 토큰을 관리할 수 있습니다. API 토큰 생성 및 다운로드에 대한 자세한 내용은 API 토큰을 참조하십시오.

운영자 인증/엔터프라이즈 인증

- 로컬(Local): 기본 옵션이며 추가 구성이 필요하지 않습니다.

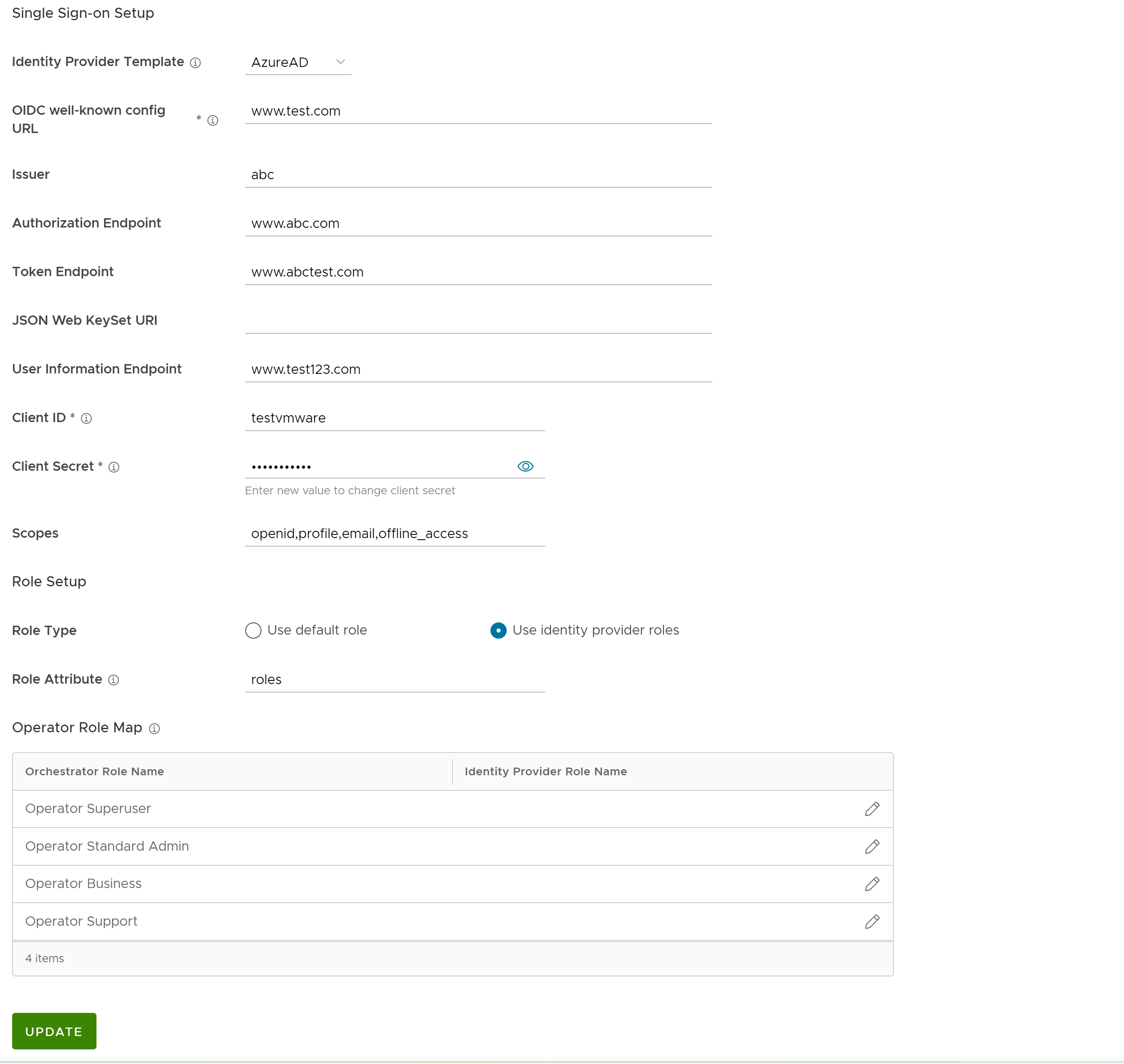

- 싱글 사인온(Single Sign-On): 수퍼유저 사용 권한이 있는 운영자 사용자는 SASE Orchestrator에서 SSO(싱글 사인온)를 설정하고 구성할 수 있습니다. SSO(싱글 사인온)는 자격 증명 집합으로 여러 애플리케이션 및 웹 사이트에 로그인할 수 있는 세션 및 사용자 인증 서비스입니다. SSO 서비스를 SASE Orchestrator와 통합하면 SASE Orchestrator가 OIDC(OpenID Connect) 기반 IdP(ID 제공자)에서 사용자를 인증할 수 있습니다.

사전 요구 사항:

- 운영자 수퍼유저 사용 권한이 있는지 확인합니다.

- SASE Orchestrator에서 SSO 인증을 설정하기 전에 기본 ID 제공자의 웹 사이트에서 SASE Orchestrator에 대한 사용자, 서비스 사용 권한 및 OIDC(OpenID Connect) 애플리케이션을 설정했는지 확인합니다.

참고:- 싱글 사인온(Single Sign-On) 모드는 운영자 포털에서 운영자 인증(Operator Authentication)에만 사용할 수 있습니다.

- 토큰 기반 인증은 SSO 사용자에 대해 비활성화됩니다.

- 운영자 관리 수준의 VMware 호스팅된 Orchestrator에서 SSO 통합은 VMware SD-WAN TechOPS 운영자용으로 예약되어 있습니다. 호스팅된 Orchestrator에 대한 운영자 수준 액세스 권한이 있는 파트너는 SSO 서비스에 통합하는 옵션을 사용할 수 없습니다.

SASE Orchestrator에 SSO(싱글 사인온)를 사용하도록 설정하려면 IdP(ID 제공자)에 Orchestrator 애플리케이션 세부 정보를 입력해야 합니다. 단계별 지침을 보려면 다음 링크를 각각 클릭하여 지원되는 다음 IDP를 구성합니다.인증 모드(Authentication Mode)를 싱글 사인온(Single Sign-On)으로 선택하면 다음 옵션을 구성할 수 있습니다.

옵션 설명 ID 제공자 템플릿(Identity Provider Template) 드롭다운 메뉴에서 싱글 사인온에 대해 구성한 IdP(기본 ID 제공자)를 선택합니다. 이렇게 하면 IdP 관련 필드가 미리 채워집니다. 참고:- VMwareCSP를 기본 IdP로 선택하는 경우 조직 ID를 "/csp/gateway/am/api/orgs/<전체 조직 ID>" 형식으로 제공해야 합니다.

- VMware CSP 콘솔에 로그인하면 사용자 이름을 클릭하여 로그인한 조직 ID를 볼 수 있습니다. 이 정보는 조직 세부 정보 아래에도 표시됩니다. "긴 조직 ID"를 사용합니다.

드롭다운 메뉴에서 기타(Others)를 선택하여 고유한 IdP를 수동으로 구성할 수도 있습니다.

조직 ID(Organization Id) 이 필드는 VMware CSP 템플릿을 선택한 경우에만 사용할 수 있습니다. IdP에서 제공한 조직 ID를 /csp/gateway/am/api/orgs/<full organization ID>형식으로 입력합니다. VMware CSP 콘솔에 로그인하면 사용자 이름을 클릭하여 로그인한 조직 ID를 볼 수 있습니다. ID의 축약 버전이 조직 이름 아래에 표시됩니다. ID를 클릭하여 전체 조직 ID를 표시합니다.OIDC 잘 알려진 구성 URL(OIDC well-known config URL) IdP에 대한 OIDC(OpenID Connect) 구성 URL을 입력합니다. 예를 들어, Okta의 URL 형식은 https://{oauth-provider-url}/.well-known/openid-configuration이 됩니다.발급자(Issuer) 이 필드는 선택한 IdP에 따라 자동으로 채워집니다. 인증 끝점(Authorization Endpoint) 이 필드는 선택한 IdP에 따라 자동으로 채워집니다. 토큰 끝점(Token Endpoint) 이 필드는 선택한 IdP에 따라 자동으로 채워집니다. JSON Web KeySet URI 이 필드는 선택한 IdP에 따라 자동으로 채워집니다. 사용자 정보 끝점(User Information Endpoint) 이 필드는 선택한 IdP에 따라 자동으로 채워집니다. 클라이언트 ID(Client ID) IdP에서 제공한 클라이언트 식별자를 입력합니다. 클라이언트 암호(Client Secret) IdP에서 제공하는 클라이언트 암호 코드를 입력합니다. 이 코드는 클라이언트가 인증 코드를 토큰으로 바꾸는 데 사용합니다. 범위(Scopes) 이 필드는 선택한 IdP에 따라 자동으로 채워집니다. 역할 유형(Role Type) 다음 두 옵션 중 하나를 선택합니다. - 기본 역할 사용(Use default role)

- ID 제공자 역할 사용(Use identity provider roles)

역할 특성(Role Attribute) IdP에 설정된 특성의 이름을 입력하여 역할을 반환합니다. 운영자 역할 맵(Operator Role Map) IdP 제공 역할을 각 운영자 사용자 역할에 매핑합니다. 업데이트(Update)를 클릭하여 입력한 값을 저장합니다. SSO 인증 설정이 SASE Orchestrator에서 완료되었습니다.

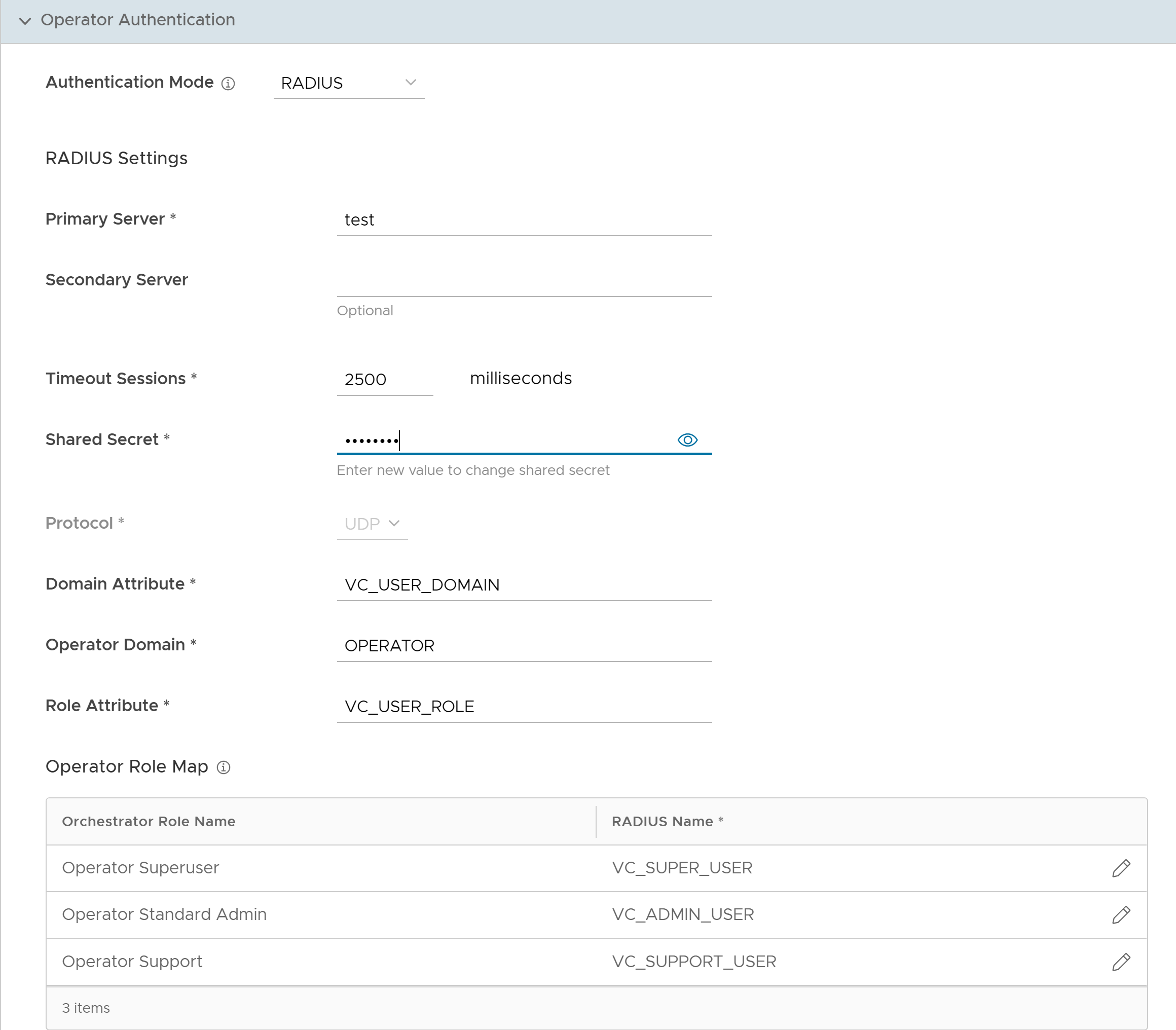

- RADIUS: RADIUS(Remote Authentication Dial-In User Service)는 원격 액세스 서버가 중앙 서버와 통신하도록 지원하는 클라이언트 서버 프로토콜입니다. RADIUS 인증은 사용자에게 중앙 집중식 관리를 제공합니다. 운영자 및 엔터프라이즈 고객이 RADIUS 서버를 사용하여 포털에 로그인하도록 Orchestrator 인증을 RADIUS 모드로 구성할 수 있습니다. 다음 필드에 적절한 세부 정보를 입력합니다.

- 프로토콜(Protocol) 값은 시스템 속성(System Properties)에서만 편집할 수 있습니다. 으로 이동한 후 시스템 속성

vco.operator.authentication.radius의 값(Value) 필드에서 프로토콜을 편집합니다. - 운영자 도메인(Operator Domain) 필드는 운영자에 대해서만 사용할 수 있습니다.

- 운영자 역할 맵/엔터프라이즈 역할 맵 섹션에서 RADIUS 서버 특성을 운영자 또는 엔터프라이즈 사용자 역할 각각에 매핑합니다. 이 역할 매핑은 사용자가 처음으로 RADIUS 서버를 사용하여 Orchestrator에 로그인할 때 할당되는 역할을 결정하는 데 사용됩니다.

- 업데이트(Update)를 클릭하여 입력한 값을 저장합니다.

- 프로토콜(Protocol) 값은 시스템 속성(System Properties)에서만 편집할 수 있습니다. 으로 이동한 후 시스템 속성

SSH 키(SSH Keys)

사용자당 하나의 SSH 키만 생성할 수 있습니다. 화면 오른쪽 상단에 있는 User Information(사용자 정보) 아이콘을 클릭한 다음, 를 클릭하여 SSH 키를 생성합니다.

운영자는 SSH 키를 해지할 수도 있습니다.

최신 데이터를 표시하도록 섹션을 새로 고치려면 새로 고침(Refresh) 옵션을 클릭합니다.

자세한 내용은 사용자 계정 세부 정보 구성 항목을 참조하십시오.

세션 제한(Session Limits)

session.options.enableSessionTracking의 값을

True로 설정해야 합니다.

이 섹션에서 사용할 수 있는 옵션은 다음과 같습니다.

| 옵션 | 설명 |

|---|---|

| 동시 로그인(Concurrent logins) | 사용자별로 동시 로그인 제한을 설정할 수 있습니다. 기본적으로 사용자에게 제한 없는 동시 로그인이 허용됨을 나타내는 제한 없음(Unlimited)이 선택되어 있습니다. |

| 각 역할에 대한 세션 제한(Session limits for each role) | 사용자 역할에 따라 동시 세션 수에 대한 제한을 설정할 수 있습니다. 기본적으로 역할에 대해 제한 없는 세션이 허용됨을 나타내는 제한 없음(Unlimited)이 선택되어 있습니다.

참고:

역할(Roles) 탭에서 운영자가 이미 생성한 역할이 이 섹션에 표시됩니다.

|

업데이트(Update)를 클릭하여 선택한 값을 저장합니다.