이 섹션에서는 설치 후 및 설치 확인 단계를 설명합니다.

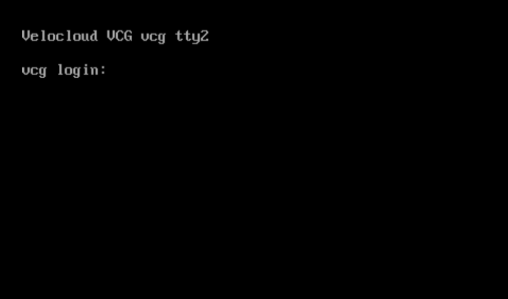

설치 시 모든 항목이 예상대로 작동하면 이제 VM에 로그인할 수 있습니다.

- 모든 것이 예상대로 작동하면 콘솔에 로그인 프롬프트가 표시됩니다. Cloud-init에 지정된 대로 프롬프트 이름이 표시되어야 합니다.

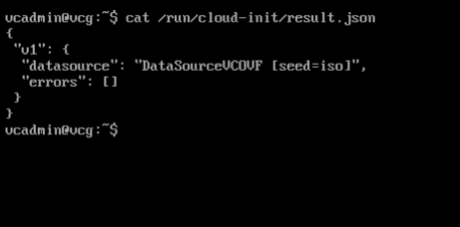

- /run/cloud-init/result.json을 참조할 수도 있습니다. 아래 메시지가 표시되면 Cloud-init가 성공적으로 실행될 수 있습니다.

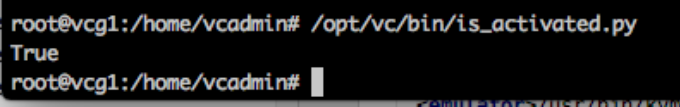

- 게이트웨이가 SASE Orchestrator에 등록되어 있는지 확인합니다.

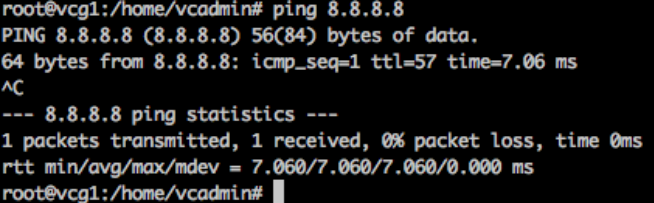

- 외부 연결을 확인합니다.

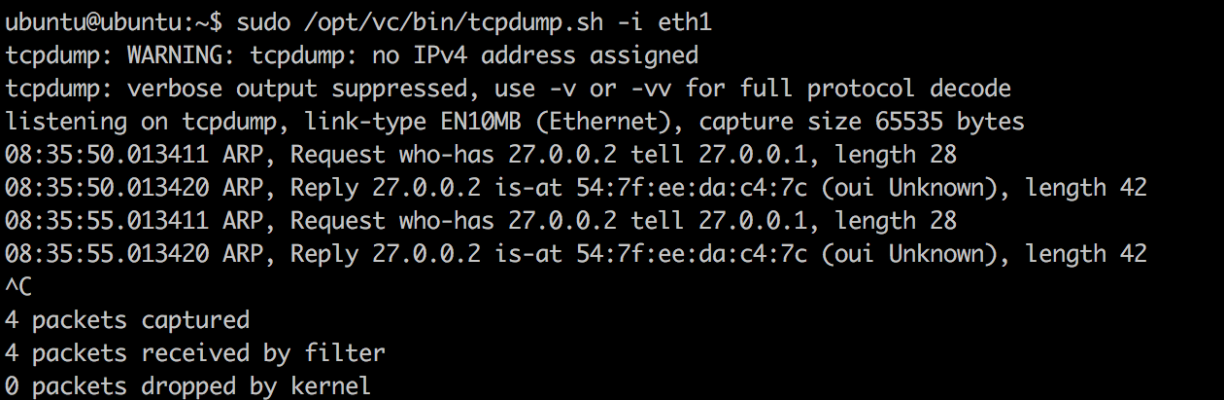

- 관리 VRF가 ARP에 응답하는지 확인합니다.

- 선택 사항: 부팅할 때마다 실행되지 않도록 cloud-init를 비활성화합니다.

참고: vAPP 속성을 사용하여 VMware vSphere에서 OVA를 배포한 경우 버전 4.0.1 또는 4.1.0으로 업그레이드하기 전에 cloud-init를 비활성화해야 합니다. 이러한 작업은 업그레이드 중에 네트워크 구성 또는 암호와 같은 사용자 지정 설정이 손실되지 않도록 보장하기 위한 것입니다.

touch /etc/cloud/cloud-init.disabled

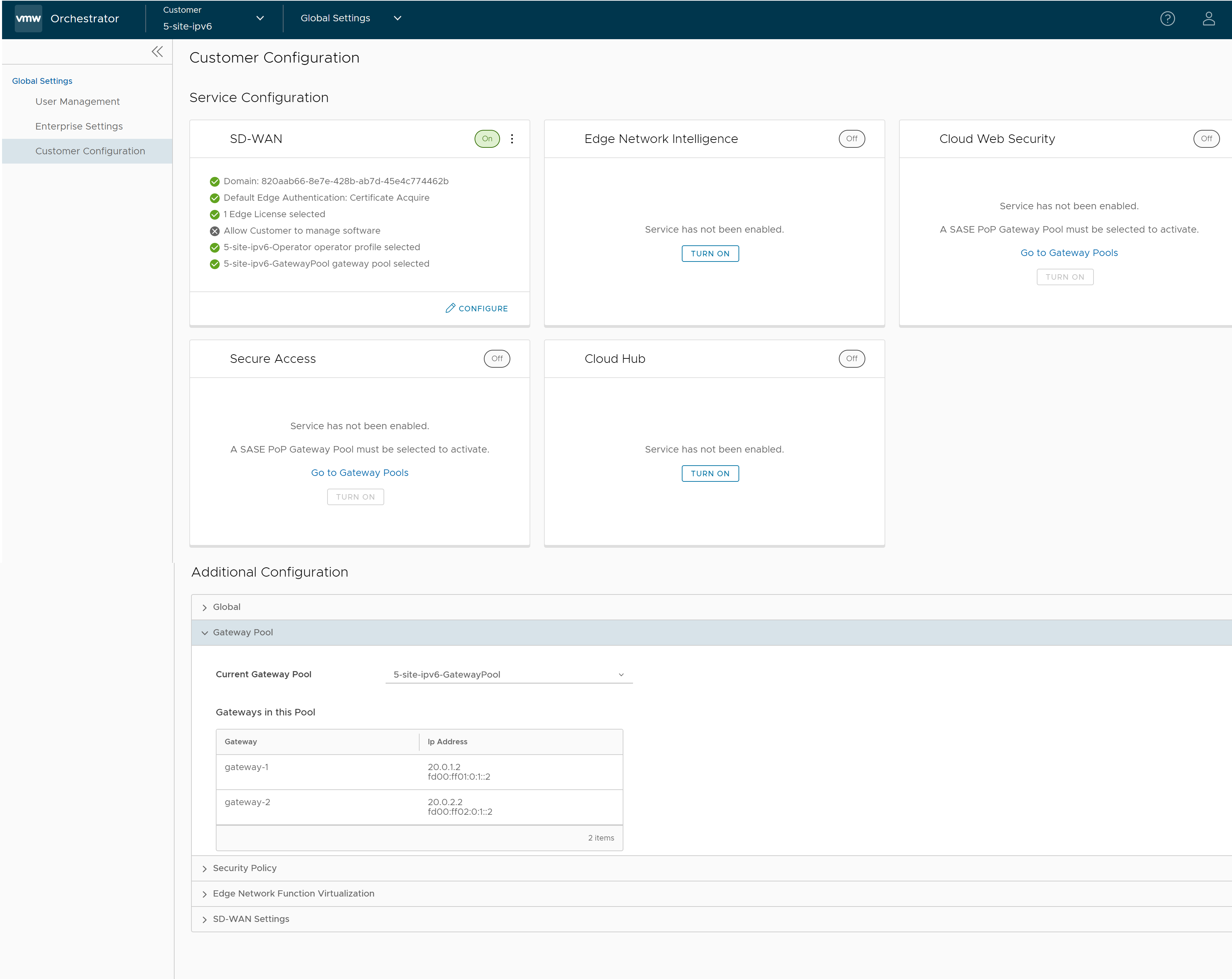

- 새 게이트웨이 풀을 고객과 연결합니다.

- 게이트웨이를 Edge에 연결합니다. 자세한 내용은 "VMware SD-WAN 관리 가이드" 의 "파트너 게이트웨이 핸드오프 할당" 섹션을 참조하십시오.

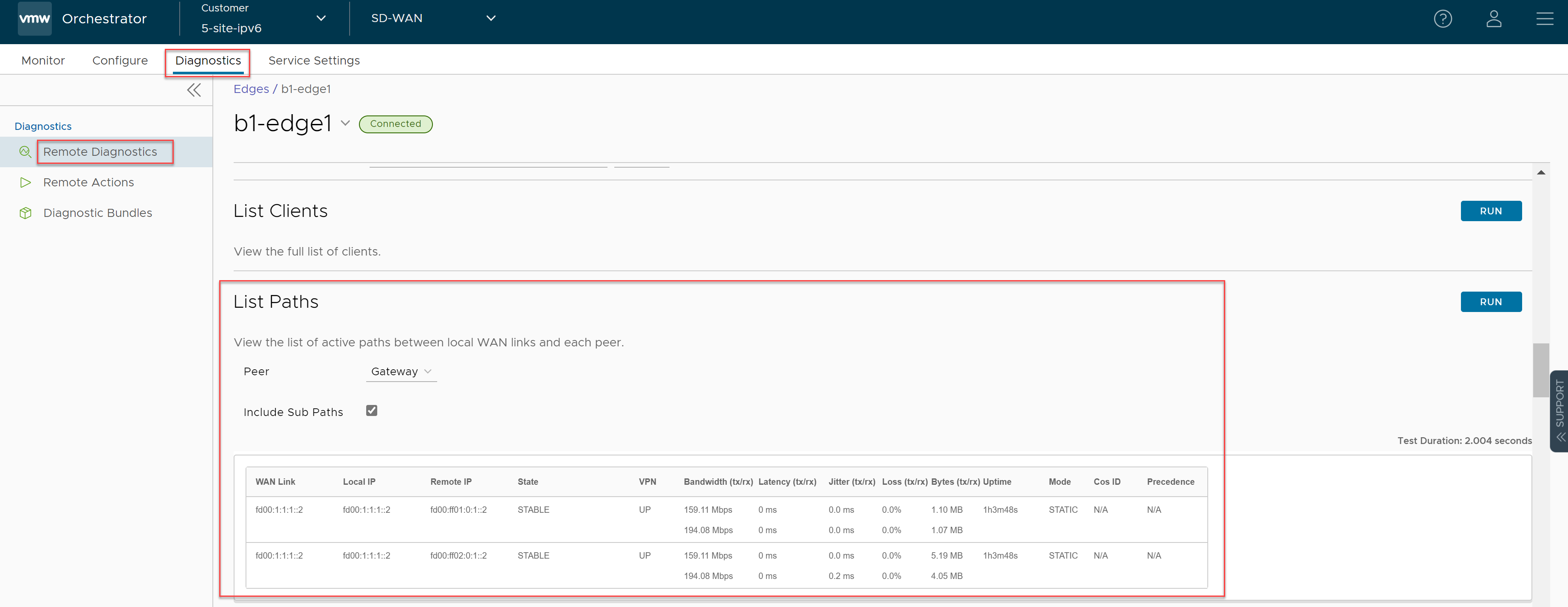

- Edge가 인터넷 쪽에서 게이트웨이와의 터널을 설정할 수 있는지 확인합니다. SASE Orchestrator에서 로 이동합니다.

SASE Orchestrator에서 로 이동하고 실행(Run)을 클릭하여 활성 경로 목록을 봅니다.

- 전달 인터페이스를 구성합니다. 파트너 전달 구성 항목을 참조하십시오.

- BGP 세션이 실행 중인지 확인합니다.

- 네트워크 구성을 변경합니다.

네트워크 구성 파일은 /etc/netplan에 있습니다.

네트워크 구성 예(공백 중요!) - /etc/netplan/50-cloud-init.yaml:network: version: 2 ethernets: eth0: addresses: - 192.168.151.253/24 gateway4: 192.168.151.1 nameservers: addresses: - 8.8.8.8 - 8.8.4.4 search: [] routes: - to: 192.168.0.0/16 via: 192.168.151.254 metric: 100 eth1: addresses: - 192.168.152.251/24 gateway4: 192.168.152.1 nameservers: addresses: - 8.8.8.8 search: []

echo 'network: {config: disabled}' > /etc/cloud/cloud.cfg.d/99-disable-network-config.cfg

데이터부에서 전달 인터페이스 구성

VMware SD-WAN Gateway 네트워크 구성

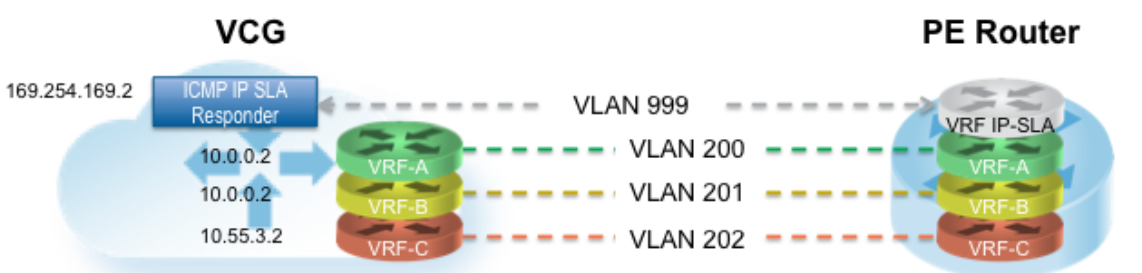

아래 그림의 예(PE로의 VRF/VLAN 전달)에서는 eth0이 공용 네트워크(인터넷)에 연결되는 인터페이스이고 eth1은 내부 네트워크에 연결되는 인터페이스(PE를 통한 고객 VRF)라고 가정합니다. BGP 피어링 구성은 “[구성(Configure)] > 고객(Customer)”의 고객/VRF를 기준으로 VCO에서 관리됩니다. 각 VRF의 IP 주소는 고객별로 구성할 수 있습니다. 관리 VRF의 IP 주소는 Linux의 SD-WAN Gateway 인터페이스에 구성된 IP 주소를 상속합니다.

SD-WAN Gateway에서 생성된 관리 VRF는 다음 홉 MAC을 확인하기 위해 기본 게이트웨이 IP에 정기적인 ARP 새로 고침을 전송하는 데 사용합니다. 이 목적으로 PE 라우터에 전용 VRF를 설정하는 것이 좋습니다. PE 라우터는 SD-WAN Gateway 상태를 확인하기 위해 IP SLA 프로브를 SD-WAN Gateway에 전송하는 데에도 동일한 관리 VRF를 사용할 수 있습니다(SD-WAN Gateway에는 해당 서비스가 실행될 때만 ping에 응답하는 상태 저장 ICMP 응답자가 있음). 관리 VRF에는 BGP 피어링이 필요하지 않습니다. 관리 VRF가 설정되지 않은 경우 고객 VRF 중 하나를 관리 VRF로 사용할 수 있지만 권장되지는 않습니다.

"vcmp.interfaces":[

"eth0"

],

(..snip..)

"wan": [

"eth1"

],

2단계: 관리 VRF를 구성합니다. 이 VRF는 다음 홉 MAC(PE 라우터)의 ARP에 대한 SD-WAN Gateway에서 사용됩니다. 동일한 다음 홉 MAC이 SD-WAN Gateway에서 생성된 모든 VRF에서 사용됩니다. /etc/config/gatewayd에서 관리 VRF 매개 변수를 구성해야 합니다.

관리 VRF는 PE 라우터에서 IP SLA 프로브를 전송하는 데 사용하는 것과 동일한 VRF입니다. SD-WAN Gateway는 서비스가 실행 중이고 Edge가 연결되어 있는 경우에만 ICMP 프로브에 응답합니다. 아래 표는 정의해야 하는 각 매개 변수에 대해 설명합니다. 이 예에서는 802.1q VLAN ID가 1000인 관리 VRF가 있습니다.

| 모드 | QinQ(0x8100), QinQ(0x9100), 없음, 802.1Q, 802.1ad |

| c_tag | QinQ 캡슐화용 C-Tag 값 또는 802.1Q 캡슐화용 802.1Q VLAN ID |

| s_tag | QinQ 캡슐화용 S-Tag 값 |

| 인터페이스 | 전달 인터페이스(일반적으로 eth1) |

"vrf_vlan": {

"tag_info": [

{

"resp_mode": 0,

"proxy_arp": 0,

"c_tag": 1000,

"mode": "802.1Q",

"interface": "eth1",

"s_tag": 0

}

]

},

3단계: wan 매개 변수에 두 인터페이스를 모두 포함하도록 /etc/config/gatewayd-tunnel을 편집합니다. 변경 내용을 저장합니다.

wan="eth0 eth1"

차단된 서브넷 제거

기본적으로 SD-WAN Gateway는 10.0.0.0/8 및 172.16.0.0/14로의 트래픽을 차단합니다. SD-WAN Gateway가 개인 서브넷에도 트래픽을 전송해야 하므로 이 SD-WAN Gateway를 사용하기 전에 제거해야 합니다. 이 파일을 편집하지 않으면 차단된 서브넷으로 트래픽을 보내려고 하면 /var/log/gwd.log에서 다음 메시지를 찾습니다.

2015-12-18T12:49:55.639 ERR [NET] proto_ip_recv_handler:494 Dropping packet destined for 10.10.150.254, which is a blocked subnet. 2015-12-18T12:52:27.764 ERR [NET] proto_ip_recv_handler:494 Dropping packet destined for 10.10.150.254, which is a blocked subnet. [message repeated 48 times] 2015-12-18T12:52:27.764 ERR [NET] proto_ip_recv_handler:494 Dropping packet destined for 10.10.150.10, which is a blocked subnet.

[

{

"network_addr": "10.0.0.0",

"subnet_mask": "255.0.0.0"

},

{

"network_addr": "172.16.0.0",

"subnet_mask": "255.255.0.0"

}

]

[ ]

3단계: sudo /opt/vc/bin/vc_procmon restart를 수행하여 SD-WAN Gateway 프로세스를 다시 시작합니다.