Android 모바일 SSO 인증을 위해 Workspace ONE UEM 콘솔과 Workspace ONE Access 콘솔이 구성된 경우 VMware Tunnel 모바일 애플리케이션이 5262로 트래픽을 라우팅하도록 네트워크 트래픽 규칙이 구성되어 있습니다. 사용자가 자신의 Android 디바이스를 사용하여 Single Sign-On이 필요한 SAML 애플리케이션을 실행할 경우, 터널 애플리케이션이 요청을 가로채고, 디바이스 트래픽 규칙에 따라 인증서 프록시 포트 5262에 대한 프록시 터널이 설정됩니다.

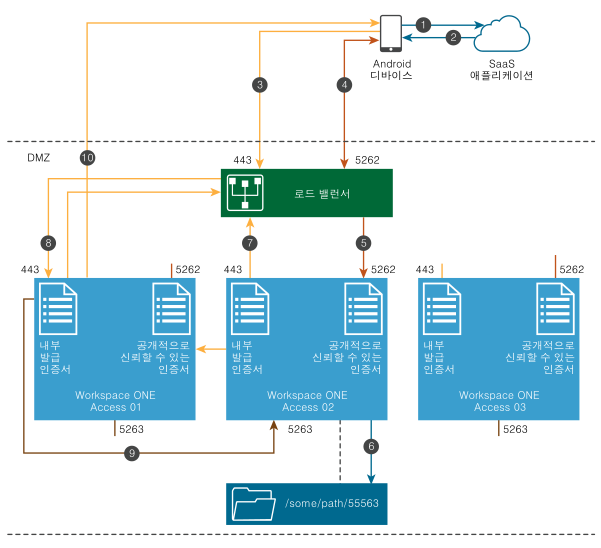

다음 다이어그램에서는 인증서 프록시 서비스가 포트 5262와 포트 5263으로 구성될 경우의 인증 승인 흐름을 보여 줍니다.

인증서 프록시에 대해 포트 5262 및 포트 5263을 사용한 인증 흐름이 구성되어 있습니다.

- 사용자는 Android 모바일 디바이스에서 SAML 애플리케이션을 시작합니다.

- SAML 애플리케이션에서 인증을 요청합니다.

- 애플리케이션에 로그인하려면 포트 443의 Identity Manager 인증이 필요합니다.

- VMware Tunnel 애플리케이션이 5262로 트래픽을 라우팅하도록 네트워크 트래픽 규칙이 구성됩니다. Tunnel 애플리케이션이 요청을 가로채고 디바이스 트래픽 규칙에 따라 인증서 프록시 포트 5262에 대한 프록시 터널이 설정됩니다.

- 로드 밸런서가 포트 5262에서 SSL 패스스루로 구성되고, 클러스터의 노드 중 하나에서 인증서 프록시 포트 5262로 요청을 통과시킵니다.

- 인증서 프록시 서비스에서 요청을 수신하고, 사용자 인증서를 추출하고, 요청의 소스 포트 번호(예: 55563)를 참조 키로 사용하여 해당 인증서를 로컬 파일로 저장합니다.

- 인증서 프록시 서비스에서 로드 밸런서의 포트 443에서 인증을 위해 Workspace ONE Access로 요청을 전달합니다. 전송 노드(이 예에서는 노드 2)에서 IP 주소가 X-Forwarded-For 헤더에 포함되고, 원래 요청 소스 포트 번호 정보(포트 55563)가 RemotePort 헤더에 포함됩니다.

- 로드 밸런서가 로드 밸런서 규칙에 따라 노드 중 하나(이 예에서는 노드 1)의 포트 443으로 요청을 전송합니다. 이 요청에는 X-Forwarded-For 및 RemotePort 헤더가 포함됩니다.

- 노드 1의 Horizon 서비스 포트 443이 노드 2 포트 5263의 인증서 프록시 서비스에 알리면 이 포트는 서비스를 /some/path/55563으로 전송하여 사용자 인증서를 검색하고 인증을 수행합니다.

- 인증서가 검색되고 사용자가 인증됩니다.