Android 인증서 인증의 경우 인증서 프록시 서비스는 포트 5262에서 연결을 수신하고 인증을 위해 포트 443에서 Workspace ONE Access 서비스로 연결을 프록시하기 위해 Workspace ONE Access 노드에서 독립형 서비스로 실행됩니다.

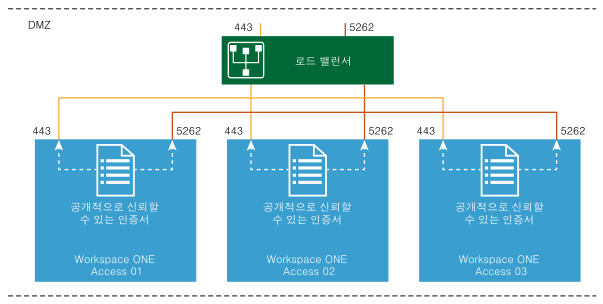

Workspace ONE Access에 대한 HTTPS 443 트래픽을 로드 밸런서/역방향 프록시의 계층 7 SSL 오프로딩으로 설정하거나 백엔드 서버에 대한 계층 4 TCP로 SSL 패스스루에 허용할 수 있습니다. 443 트래픽이 SSL 패스스루로 구성되면 공개적으로 신뢰할 수 있는 인증서가 포트 443의 Workspace ONE Access 서비스와 포트 5262의 CertProxy 서비스 간에 공유됩니다. 추가적인 구성은 필요하지 않습니다.

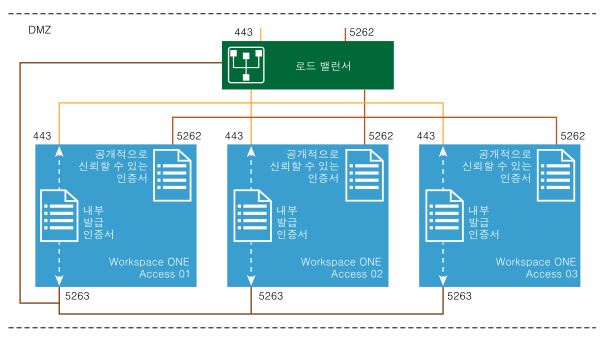

HTTPS 트래픽이 로드 밸런서/역방향 프록시에 SSL 오프로드되면 Workspace ONE Access 서비스에서는 애플리케이션 설치 프로세스 동안 생성된 트러스트용 자체 서명된 인증서를 사용합니다. 5262를 공개적으로 신뢰할 수 있는 SSL 인증서를 요구하는 SSL 패스스루에서 SSL 계층 4 TCP로 설정해야 하기 때문에 호스트에서 실행되는 두 서버 간에는 인증서 불일치가 발생합니다. 이 문제를 피하기 위해 CertProxy 서비스에서는 서버에 보조 포트 5263을 구성해야 합니다. 포트 5263은 Workspace ONE Access 서비스에서 실행되는 인증서와 동일한 자체 서명된 인증서를 공유합니다. 추가 포트 5263을 구성하면 로드 밸런서에서 HTTPS 트래픽 암호 해독을 허용하면서 Android에 대한 모바일 SSO 프로세스 전체에서 통신의 보안이 유지되고 신뢰되도록 할 수 있습니다.

HTTP 443 트래픽에 대해 SSL 재암호화 및 SSL 오프로딩 간 선택

다음은 Workspace ONE Access 서비스를 사용하여 인증서 프록시 서비스를 설정하는 데 도움이 되는 의사 결정 매트릭스입니다.

이 매트릭스에서 SAN 인증서는 Workspace ONE Access VIP FQDN 및 각 노드 시스템 FQDN을 포함하는 인증서로 정의됩니다. FQDN은 라우팅할 수 없는 도메인/하위 도메인의 형식입니다. VMware 디자인에 따라, 이 매트릭스를 사용하여 포트 5263이 구성되어 있는지 확인합니다.

| 공용 네임스페이스 | DMZ 네임스페이스 | 인증서 유형 | 로드 밸런서 요구 사항 | 인증서 프록시 포트 5263 필요 여부 |

|---|---|---|---|---|

| 공유 네임스페이스(.com/.com) | ||||

| example.com | example.com | 와일드카드, SAN | SSL 재암호화 필요 | 아니요 |

| example.com | example.com | 단일 호스트 CN | SSL 재암호화 필요 | 예 |

| example.com | example.com | 와일드카드, SAN | SSL 패스스루 필요 | 아니요 |

| 연결 해제된 네임스페이스(.com/.dmz) | ||||

| example.com | example.dmz | 와일드카드, 단일 호스트 CN | SSL 재암호화 필요 | 예 |

| example.com | example.dmz | SAN | SSL 재암호화 필요 | 아니요 |

| example.com | example.dmz | SAN | SSL 패스스루 필요 | 아니요 |