Workspace ONE 및 Okta 통합에서 지원되는 기본 사용 사례에는 Okta 인증을 통해 Workspace ONE 로그인 사용 설정, Workspace ONE 카탈로그에 Okta 애플리케이션 추가, 기본 및 웹 애플리케이션 간 디바이스 신뢰 및 범용 SSO 사용 설정 등이 포함됩니다.

Okta를 통해 Workspace ONE 로그인 사용 설정

Okta를 신뢰할 수 있는 ID 제공자로 사용하도록 Workspace ONE 애플리케이션, Workspace ONE Intelligent Hub 애플리케이션 및 웹 포털을 구성하여 최종 사용자가 Okta 인증 정책을 사용해 로그인하도록 할 수 있습니다. 이 사용 사례는 Workspace ONE 카탈로그를 사용하여 Horizon 애플리케이션 및 데스크톱을 실행하지만 디바이스 관리를 위해 Workspace ONE UEM을 아직 배포하지는 않은 VMware Horizon® 고객에게도 적용됩니다.

이 사용 사례를 구현하려면 다음을 구성합니다.

통합 카탈로그

Workspace ONE 카탈로그를 Workspace ONE을 통해 구성된 다른 애플리케이션(예: Horizon 및 Citrix 애플리케이션과 데스크톱) 및 Workspace ONE UEM에서 지원하는 기본 애플리케이션과 함께 Okta를 통해 페더레이션된 애플리케이션을 게시하도록 구성할 수 있습니다. 이를 통해 최종 사용자는 일관된 사용자 환경의 모든 디바이스에서 단일 애플리케이션으로 이동해 엔터프라이즈 애플리케이션을 검색, 실행 또는 다운로드할 수 있습니다.

이 사용 사례를 구현하려면 다음을 구성합니다.

디바이스 신뢰

Okta를 Workspace ONE과 통합하여 관리자는 최종 사용자가 중요한 애플리케이션에 액세스할 수 있도록 허용하기 전에 디바이스의 관리 여부와 같은 디바이스 환경을 평가하여 디바이스 신뢰를 설정할 수 있습니다. iOS 및 Android 디바이스의 경우 디바이스 상태 정책이 Okta에서 구성되고 사용자가 보호된 애플리케이션에 로그인할 때마다 평가됩니다.

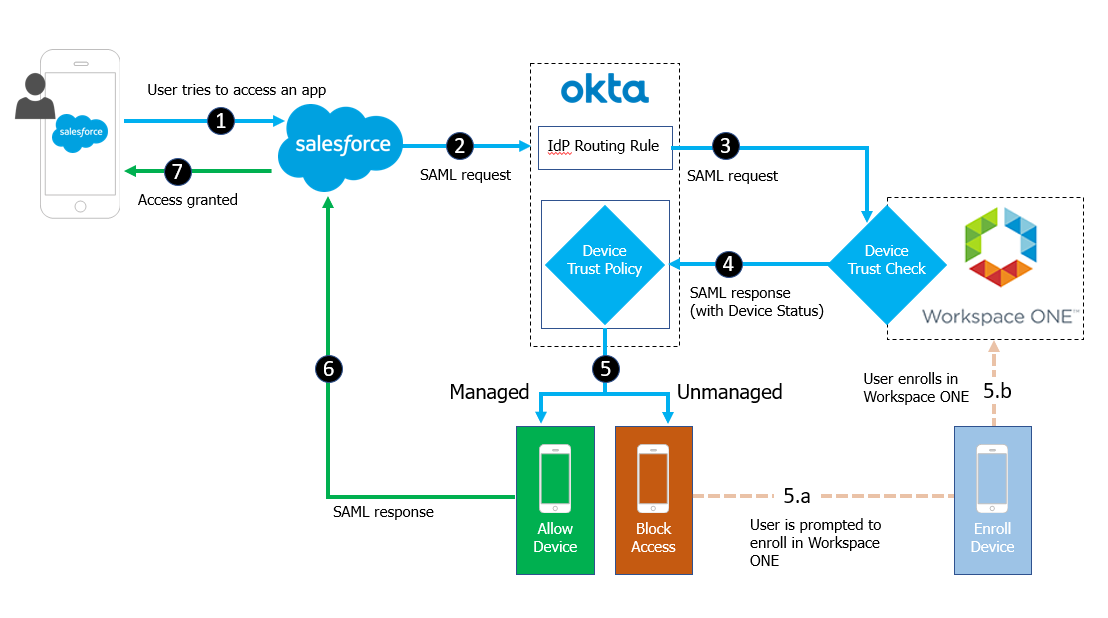

예를 들어, Salesforce 애플리케이션을 사용하는 디바이스 신뢰 흐름은 iOS 및 Android 디바이스에 대해 다음 순서를 따릅니다.

- 최종 사용자는 Salesforce 테넌트에 액세스하려고 합니다.

- Salesforce는 구성된 ID 제공자로서 Okta로 리디렉션합니다.

- Okta는 수신 요청을 처리하고 구성된 라우팅 규칙에 따라 Workspace ONE ID 제공자로 클라이언트를 라우팅합니다.

- Workspace ONE이 사용자가 iOS용 모바일 SSO 또는 Android용 모바일 SSO를 사용하는 인증을 요구하며, 디바이스 신뢰 상태와 함께 Okta로 다시 리디렉션합니다.

- Okta가 디바이스 신뢰 정책 평가를 완료합니다.

디바이스가 관리되지 않는 경우 Workspace ONE에 등록하라는 메시지가 표시됩니다.

- Workspace ONE에서 받은 SAML 어설션 응답에 따라 디바이스 신뢰 규칙이 충족되는 경우 Okta에서 Salesforce에 대한 SAML 어설션을 발급합니다.

디바이스 신뢰 사용 사례에는 이 문서의 모든 절차를 포함하는 종단 간 설정이 필요합니다. 이 사용 사례를 구현하려면 다음을 구성합니다.

- Okta를 Workspace ONE에 대한 ID 제공자로 구성

- Okta에서 VMware Identity Manager를 ID 제공자로 구성

디바이스 신뢰 검사를 위해 Workspace ONE과의 SAML 기반 관계를 설정합니다.

- VMware Identity Manager에서 애플리케이션 소스 구성

- VMware Identity Manager에서 Okta 애플리케이션 구성

- ID 제공자 라우팅 규칙 및 액세스 정책을 구성합니다.

- (iOS 및 Android 디바이스) iOS 및 Android 디바이스에 대한 디바이스 신뢰 및 클라이언트 액세스 정책 구성

- (데스크톱 디바이스) 데스크톱 디바이스에 대한 디바이스 신뢰 및 액세스 정책 구성