일부 상황에서는 [역할] 편집기의 [작업] 탭을 통해 사용할 수 있는 옵션보다 더 세분화된 역할 권한을 구성해야 할 수도 있습니다. [고급] 탭에서는 역할이 완료할 수 있는 작업을 보다 철저하게 제어할 수 있습니다.

다음 단계는 전체 인프라를 이해하고 있는 숙련된 Salt 관리자가 완료해야 합니다.

고급 사용 권한 정의

- 사이드 메뉴에서 관리> 역할을 클릭합니다. 그런 다음 고급 탭을 선택합니다.

- 역할 사이드 패널에서 필요한 역할이 선택되어 있는지 합니다.

- 다양한 기능 영역에 대해 읽기, 실행, 쓰기 또는 삭제를 선택하여 필요에 맞게 사용 권한을 선택하거나 선택 취소합니다.

사용 가능한 리소스 유형 및 기능 영역에 대한 자세한 내용은 항목 항목을 참조하십시오.

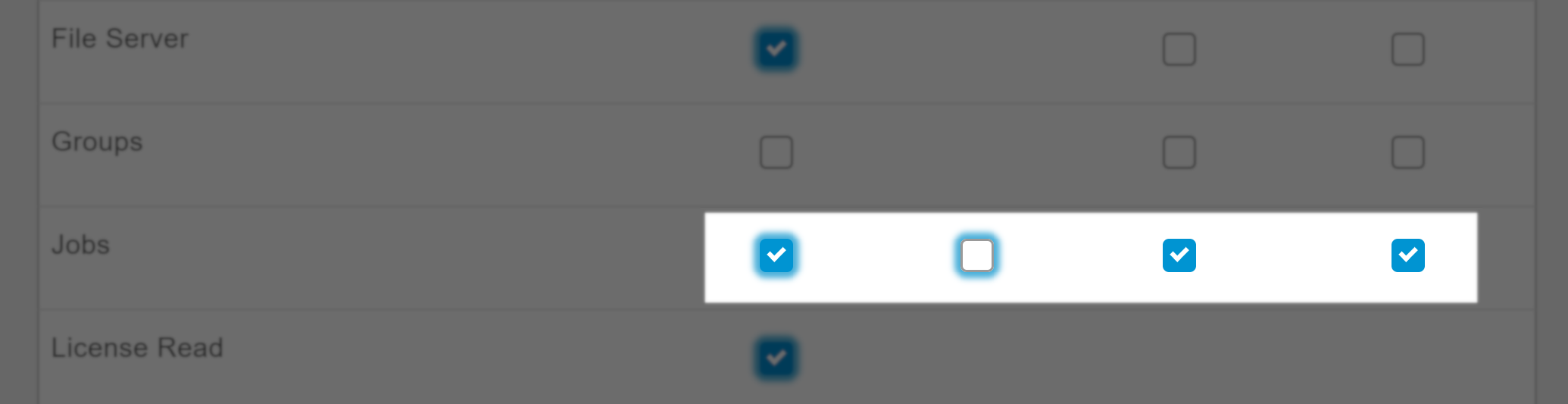

일반적인 사용자 작업에 권장되는 최소 사용 권한은 다음 그림과 같이 파란색으로 강조 표시됩니다.

이 그림의 왼쪽에 있는 최소 권장 상자 두 개 중 하나는 선택되고 다른 하나는 선택되지 않은 상태로, 오른쪽에 있는 두 개의 일반 상자와 비교됩니다.

- 저장을 클릭합니다.

사용 권한 유형

| 사용 권한 |

설명 |

|---|---|

| 읽기 |

주어진 유형의 리소스 또는 기능 영역을 역할이 볼 수 있습니다. 예를 들어 |

| 실행 |

주어진 유형의 작업을 역할이 실행할 수 있습니다. 허용되는 작업 유형은 다양할 수 있습니다. 예를 들어 미니언에서 임의의 명령을 실행하거나 Salt 컨트롤러에서 명령을 실행할 수 있는 권한을 할당할 수 있습니다. |

| 쓰기 |

주어진 유형의 리소스 또는 기능 영역을 역할이 생성하고 편집할 수 있습니다. 예를 들어 |

| 삭제 |

주어진 기능 영역에서 주어진 리소스 유형 또는 기타 항목을 역할이 삭제할 수 있습니다. 예를 들어 |

항목

고급 편집기에서 역할에 대한 권한을 설정할 때 위의 작업이 다음 리소스 또는 기능 영역에 적용될 수 있습니다.

| 리소스 유형/기능 영역 |

설명 |

참조 항목 |

|---|---|---|

| 모든 미니언 명령 |

모든 미니언 대상에서 명령을 실행합니다. 모든 미니언 대상은 역할에 액세스 권한이 있는 미니언의 조합에 따라 다를 수 있습니다. |

|

| 관리자 |

SaltStack Config 사용자 인터페이스에서만 관리 권한을 부여합니다. API(RaaS)에 대한 관리 액세스는 여기에 포함되지 않습니다. 이 수준의 액세스 권한을 역할에 부여할 때는 주의를 기울여야 합니다. |

관리자 권한에 대한 자세한 설명은 기본 제공 역할 기본 설정을 참조하십시오. |

| 감사 로그 |

감사 로그는 각 사용자의 작업에 대한 세부 정보를 포함하는 SaltStack Config의 모든 활동 기록입니다. |

rpc_audit를 참조하거나 관리자에게 지원을 요청하십시오. |

| 명령 |

명령은 작업의 일부로 실행되는 하나 이상의 작업 입니다. 각 명령에는 대상 정보, 함수 및 선택적 인수가 포함됩니다. |

|

| 파일 서버 |

파일 서버는 Salt 관련 파일(예: top 파일 또는 상태 파일)과 미니언에 배포할 수 있는 파일(예: 시스템 구성 파일)을 저장하는 위치입니다. |

|

| 그룹 |

그룹은 공통된 특성을 공유하며 유사한 사용자 액세스 설정이 필요한 사용자 모음입니다. |

|

| 작업 |

작업은 원격 실행 작업을 실행하고 상태를 적용하고 Salt 러너를 시작하는 데 사용됩니다. |

|

| 라이센스 |

라이센스에는 사용량 스냅샷은 물론 설치를 위해 라이센스가 부여된 Salt 컨트롤러와 미니언 수 및 라이센스가 만료되는 시기와 같은 세부 정보가 포함됩니다. |

rpc_license를 참조하거나 관리자에게 지원을 요청하십시오. |

| Salt 컨트롤러 구성 |

Salt 컨트롤러 구성 파일에는 Salt 컨트롤러(이전 이름: Salt 마스터)에 대한 세부 정보(예: Salt 컨트롤러 ID, 게시 포트, 캐싱 동작 등)가 포함되어 있습니다. |

|

| Salt 컨트롤러 리소스 |

Salt 컨트롤러는 미니언에 명령을 내리는 데 사용되는 중앙 노드입니다. |

|

| 메타데이터 인증 |

AUTH 인터페이스는 RPC API를 통해 사용자, 그룹 및 역할을 관리하는 데 사용됩니다. |

rpc_auth를 참조하거나 관리자에게 지원을 요청하십시오. |

| 미니언 리소스 |

미니언은 Salt 컨트롤러의 명령을 수신하고 요청된 작업을 수행할 수 있는 미니언 서비스를 실행하는 노드입니다. |

|

| Pillar |

pillar는 Salt 컨트롤러에 정의된 데이터 구조이며 대상을 사용하여 하나 이상의 미니언에 전달됩니다. 대상이 지정된 기밀 데이터를 관련 미니언에만 안전하게 전송하는 데 사용할 수 있습니다. |

|

| returner 데이터 |

returner는 실행된 작업에서 반환된 데이터 미니언을 수신합니다. 이를 통해 Salt 명령의 결과를 주어진 데이터스토어(예: 보관을 위한 데이터베이스 또는 로그 파일)로 보낼 수 있습니다. |

|

| 역할 |

역할은 공통된 요구 사항을 공유하는 여러 사용자의 권한을 정의하는 데 사용됩니다. |

|

| 러너 명령 |

명령은 작업의 일부로 실행되는 하나 이상의 작업 입니다. 각 명령에는 대상 정보, 함수 및 선택적 인수가 포함됩니다. Salt 러너는 Salt 컨트롤러에서 편의 기능을 실행하는 데 사용되는 모듈입니다. |

|

| 규정 준수 평가 |

평가는 SaltStack SecOps Compliance 규정 준수 정책에 지정된 대로 일련의 특정 보안 검사를 위해 노드 모음을 검사하는 인스턴스입니다. |

SaltStack SecOps Compliance - 참고: SaltStack SecOps 라이센스가 필요합니다. |

| 규정 준수 정책 |

규정 준수 정책은 보안 검사의 모음이며, SaltStack SecOps Compliance에서 각 검사가 적용되는 노드에 대한 규격입니다. |

SaltStack SecOps Compliance - 참고: SaltStack SecOps 라이센스가 필요합니다. |

| 규정 준수 업데이트 적용 |

업데이트 적용은 SaltStack SecOps Compliance에서 규정 비준수 노드를 수정하는 조치입니다. |

SaltStack SecOps Compliance - 참고: SaltStack SecOps 라이센스가 필요합니다. |

| 규정 준수 컨텐츠 수집 - SaltStack |

SaltStack SecOps Compliance 컨텐츠 수집은 SaltStack SecOps Compliance 보안 라이브러리를 다운로드하거나 업데이트하는 것입니다. |

SaltStack SecOps Compliance - 참고: SaltStack SecOps 라이센스가 필요합니다. |

| 규정 준수 컨텐츠 수집 - 사용자 지정 |

사용자 지정 규정 준수 컨텐츠를 통해 자체 보안 표준을 정의하여, SaltStack SecOps Compliance에 내장된 보안 벤치마크 및 검사 라이브러리를 보완할 수 있습니다. 사용자 지정 콘텐츠 수집은 사용자 지정 검사 및 벤치마크를 업로드하는 것입니다. |

SaltStack SecOps Compliance - 참고: SaltStack SecOps 라이센스가 필요합니다. |

| 규정 준수 사용자 지정 컨텐츠 |

사용자 지정 규정 준수 컨텐츠를 통해 자체 보안 표준을 정의하여, SaltStack SecOps Compliance에 내장된 보안 벤치마크 및 검사 라이브러리를 보완할 수 있습니다. |

SaltStack SecOps Compliance - 참고: SaltStack SecOps 라이센스가 필요합니다. |

| 스케줄 |

스케줄은 미리 정의한 시간 또는 특정 간격으로 작업을 실행하는 데 사용됩니다. |

|

| SSH 명령 |

SSH(보안 셸) 명령은 미니언 서비스가 설치되지 않은 미니언에서 실행됩니다. |

|

| 대상 그룹 |

대상은 작업의 Salt 명령이 적용되는 미니언 그룹(하나 또는 여러 Salt 컨트롤러에 걸쳐 있음)입니다. Salt 컨트롤러는 미니언처럼 관리될 수 있으며 미니언 서비스를 실행하는 경우 대상이 될 수도 있습니다. |

|

| 사용자 |

사용자는 조직에 SaltStack Config 계정이 있는 개인입니다. |

|

| 취약성 평가 |

취약성 평가는 SaltStack SecOps Vulnerability 정책의 일부로 노드 모음에서 보안 취약성을 검색하는 인스턴스입니다. |

SaltStack SecOps Vulnerability - 참고: SaltStack SecOps라이센스가 필요합니다. |

| 취약성 정책 |

취약성 정책은 대상과 평가 스케줄로 구성됩니다. 대상에 따라 평가에 포함할 미니언이 결정되고 스케줄에 따라 평가를 실행할 시기가 결정됩니다. 또한 보안 정책은 최신 평가 결과를 SaltStack SecOps Vulnerability에 저장합니다. |

SaltStack SecOps Vulnerability - 참고: SaltStack SecOps라이센스가 필요합니다. |

| 취약성 업데이트 적용 |

업데이트 적용은 SaltStack SecOps Vulnerability에서 취약성에 패치를 적용하는 조치입니다. |

SaltStack SecOps Vulnerability - 참고: SaltStack SecOps라이센스가 필요합니다. |

| 취약성 컨텐츠 수집 |

SaltStack SecOps Vulnerability 컨텐츠는 최신 CVE(일반 취약성 및 노출) 항목에 기반한 권고 라이브러리입니다. SaltStack SecOps Vulnerability 컨텐츠 수집은 최신 버전의 컨텐츠 라이브러리를 다운로드하는 것입니다. |

SaltStack SecOps Vulnerability - 참고: SaltStack SecOps라이센스가 필요합니다. |

| 취약성 벤더 가져오기 |

SaltStack SecOps Vulnerability는 다양한 타사 벤더가 생성한 보안 검색을 가져오도록 지원합니다. 이 권한을 통해 사용자는 파일에서 또는 커넥터를 통해 취약성 검색 결과를 가져올 수 있습니다. 기본적으로 모든 SaltStack Config 사용자는 커넥터 업무 공간에 액세스할 수 있습니다. 단, 사용자가 커넥터에서 취약성을 성공적으로 가져오려면 취약성 벤더 가져오기를 실행할 수 있는 권한은 물론 SaltStack SecOps Vulnerability 라이센스가 필요합니다. |

커넥터, SaltStack SecOps Vulnerability - 참고: SaltStack SecOps 라이센스가 필요합니다. |

| 휠 명령 |

휠 명령은 Salt 컨트롤러가 작동하는 방식을 제어하고 키를 관리하는 데 사용됩니다. |

API의 리소스 액세스

다음 리소스 유형에 대한 액세스는 API(RaaS)를 사용하여 정의해야 합니다.

- 파일 서버의 파일

- pillar 데이터

- 인증 구성

다른 모든 리소스 유형(작업, 대상 및 위에 나열된 항목 제외)에는 특정 리소스 액세스 설정이 필요하지 않습니다.