SaltStack SecOps Compliance를 통해 인프라 자산을 보호하려면 먼저 정책을 정의해야 합니다.

SaltStack SecOps Compliance는 CIS(인터넷 보안 센터) 검사 등을 포함하여 선택할 수 있는 다양한 업계 벤치마크를 제공합니다. 각 벤치마크에는 보안 검사 모음이 포함됩니다. 특정 벤치마크에 대해 사용 가능한 검사를 모두 적용하거나 사용 가능한 검사의 하위 집합만 사용하도록 선택할 수 있습니다. 검사의 하위 집합을 사용하면 고유한 인프라 요구에 맞게 SaltStack SecOps Compliance를 사용자 지정하는 데 유용합니다. 예를 들어, 특정 검사에 업데이트를 적용하면 알려진 종속성이 끊어질 위험이 있습니다.

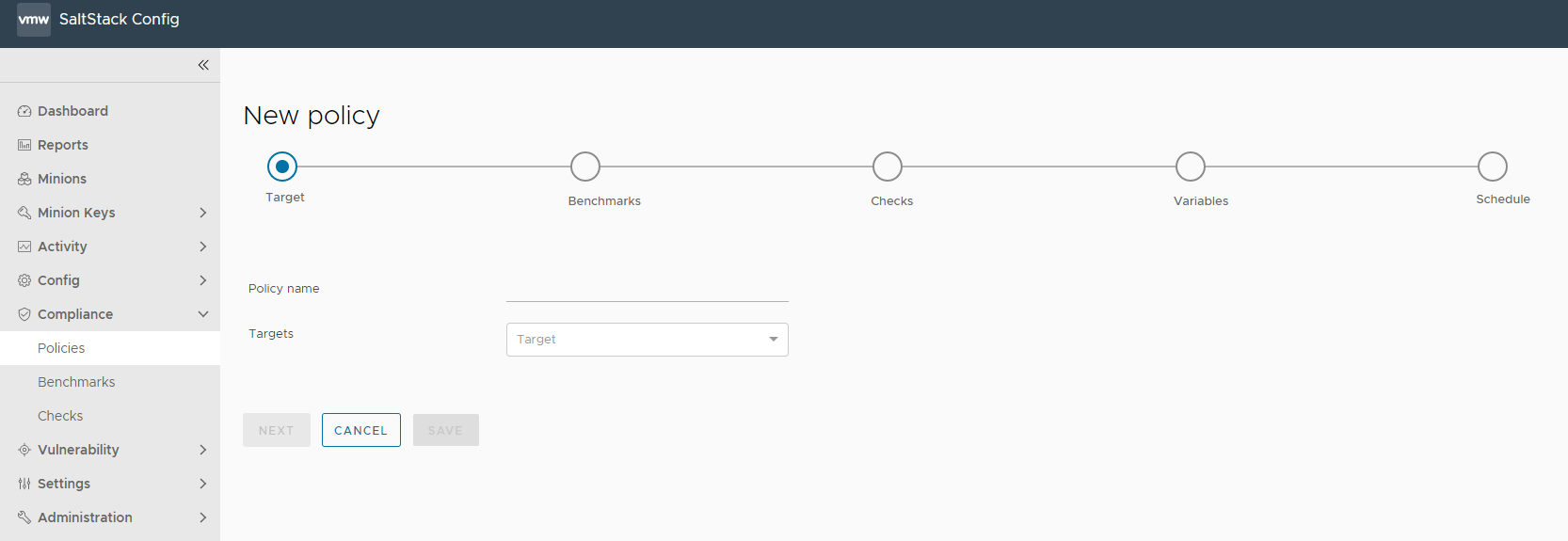

정책을 생성할 때 정책을 적용할 대상을 시스템에 대해 실행할 벤치마크 및 검사와 함께 선택해야 합니다.

SDK에 직접 연결하려면 vRealize Automation SaltStack Config SecOps를 참조하십시오.

대상

대상은 작업의 Salt 명령이 적용되는 미니언 그룹(하나 또는 여러 Salt 마스터에 걸쳐 있음)입니다. Salt 마스터는 미니언과 유사하게 관리되며 미니언 서비스를 실행하는 경우 대상이 될 수 있습니다. 정책을 생성하고 대상을 선택할 때 보안 검사가 실행되는 노드를 정의합니다. 기존 대상을 선택하거나 새 대상을 생성할 수 있습니다.

자세한 내용은 미니언을 참조하십시오.

벤치마크

SaltStack SecOps Compliance는 벤치마크별로 보안 검사를 그룹화하여 보안 정책을 정의하는 프로세스를 간소화합니다.

벤치마크는 보안 검사의 범주입니다. SaltStack SecOps Compliance 벤치마크는 널리 인정된 전문가에 의해 정의되지만, 사용자 지정 벤치마크는 귀사의 표준에 따라 정의됩니다. 벤치마크를 사용하면 다양한 노드 그룹에 최적화된 다양한 정책을 생성할 수 있습니다. 예를 들어 Oracle Linux 미니언에 CIS 검사를 적용하는 Oracle Linux 정책을 생성하고 Windows 미니언에 CIS 검사를 적용하는 Windows 정책을 생성할 수 있습니다. 사용자 지정 컨텐츠 생성에 대한 자세한 내용은 사용자 지정 규정 준수 구성 요소 생성을 참조하십시오.

로 표시됨)는 다음 세 가지 벤치마크에 배포됩니다.

로 표시됨)는 다음 세 가지 벤치마크에 배포됩니다.

- 도메인 마스터 컨텐츠

- 멤버 컨텐츠

- 도메인 마스터 및 멤버 컨텐츠

검사

built-in-checks-shield-icon 대신

built-in-checks-shield-icon 대신

custom-checks-user-icon으로 표시됩니다. 사용자 지정 컨텐츠 생성에 대한 자세한 내용은

사용자 지정 규정 준수 구성 요소 생성을 참조하십시오. 각 검사에는 여러 정보 필드가 포함됩니다.

custom-checks-user-icon으로 표시됩니다. 사용자 지정 컨텐츠 생성에 대한 자세한 내용은

사용자 지정 규정 준수 구성 요소 생성을 참조하십시오. 각 검사에는 여러 정보 필드가 포함됩니다.

| 정보 필드 | 설명 |

|---|---|

| 설명 | 검사에 대한 설명입니다. |

| 작업 | 업데이트 적용 중에 수행되는 작업에 대한 설명입니다. |

| 중단 | 내부 테스트용으로만 사용됩니다. 자세한 내용은 관리자에게 문의하십시오. |

| 글로벌 설명 | 검사에 대한 자세한 설명입니다. |

| Osfinger | 검사가 구현되는 osfinger 값 목록입니다. Osfinger는 미니언의 운영 체제 및 주요 릴리스 버전을 식별하기 위해 각 미니언의 입자 항목에서 찾을 수 있습니다. 입자는 운영 체제, 도메인 이름, IP 주소, 커널, OS 유형, 메모리 및 기타 시스템 속성에 대해 수집됩니다. |

| 프로파일 | 다양한 벤치마크에 대한 구성 프로파일 목록입니다. |

| 근거 | 검사를 구현하는 근거에 대한 설명입니다. |

| 참조 | 벤치마크 간의 규정 준수 상호 참조입니다. |

| 업데이트 적용 | SaltStack SecOps Compliance가 비준수 노드에 업데이트를 적용할 수 있는지 여부를 나타내는 값입니다. 일부 검사에는 구체적이고 실행 가능한 업데이트 적용 단계가 포함되어 있지 않기 때문입니다. |

| 업데이트 적용 | 비준수 시스템에 업데이트를 적용하는 방법에 대한 설명입니다(해당하는 경우). |

| 채점 | CIS 벤치마크 채점 값입니다. 점수 권장 사항은 대상의 벤치마크 점수에 영향을 주지만 채점되지 않은 권장 사항은 점수에 영향을 주지 않습니다. True는 채점된 것을 나타내고 False는 채점되지 않은 것을 나타냅니다. |

| 상태 파일 | Salt 상태의 복사이며, 검사 및 후속 업데이트 적용(해당하는 경우)을 수행하는 데 적용됩니다. |

| 변수 | 보안 검사를 구성하는 Salt 상태에 값을 전달하는 데 사용되는 SaltStack SecOps Compliance의 변수입니다. 최상의 결과를 얻으려면 기본값을 사용하십시오. 자세한 내용은 Salt 상태를 사용하는 방법을 참조하십시오. |

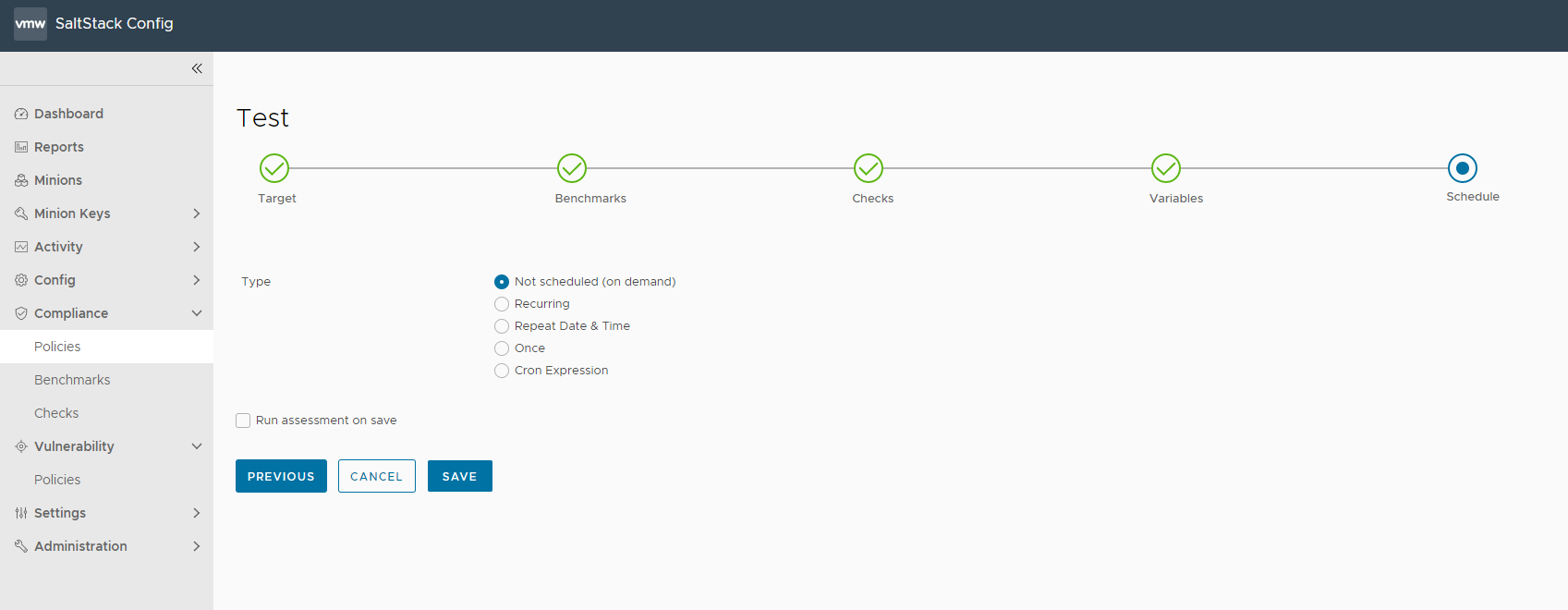

| 스케줄 | 스케줄 빈도는 되풀이, 반복 날짜 및 시간, 한 번 또는 Cron 식에서 선택합니다. 스케줄링된 작업 및 선택한 스케줄 빈도에 따라 추가 옵션을 사용할 수 있습니다.

참고: 스케줄 편집기에서 "작업"과 "평가"라는 용어는 같은 의미로 사용됩니다. 정책에 대한 스케줄을 정의할 때는 평가만 스케줄링하며, 업데이트 적용은 스케줄링하지 않습니다.

참고: 평가 스케줄을 정의할 때

스케줄링되지 않음(요청 시) 옵션에서 선택할 수 있습니다. 이 옵션을 선택하면 일회성 평가를 실행하도록 선택되며 스케줄이 정의되지 않습니다.

|

프로시저

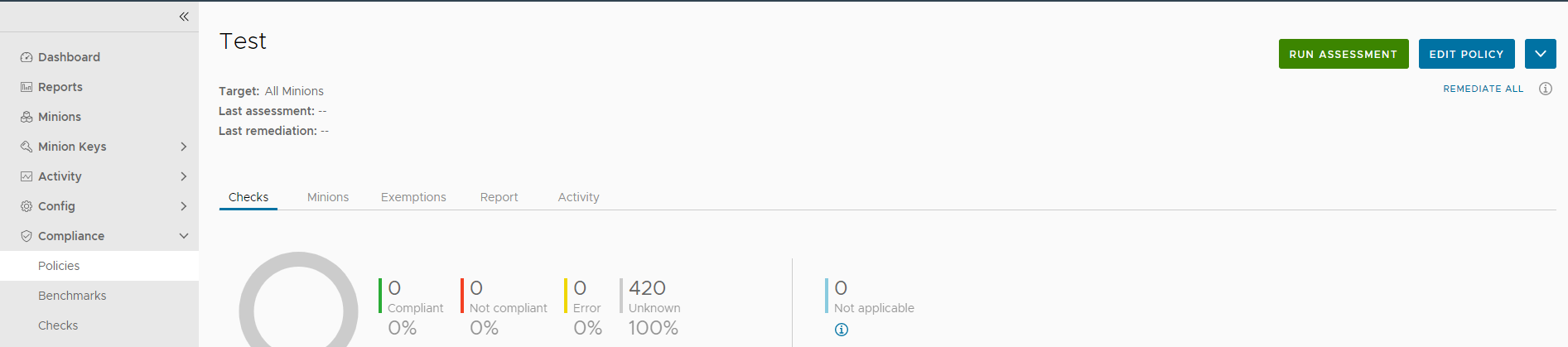

결과

규정 준수 정책이 저장되고 평가를 실행하는 데 사용됩니다. 홈 페이지에서 정책을 선택하고 정책 편집을 클릭하여 정책을 편집할 수 있습니다.