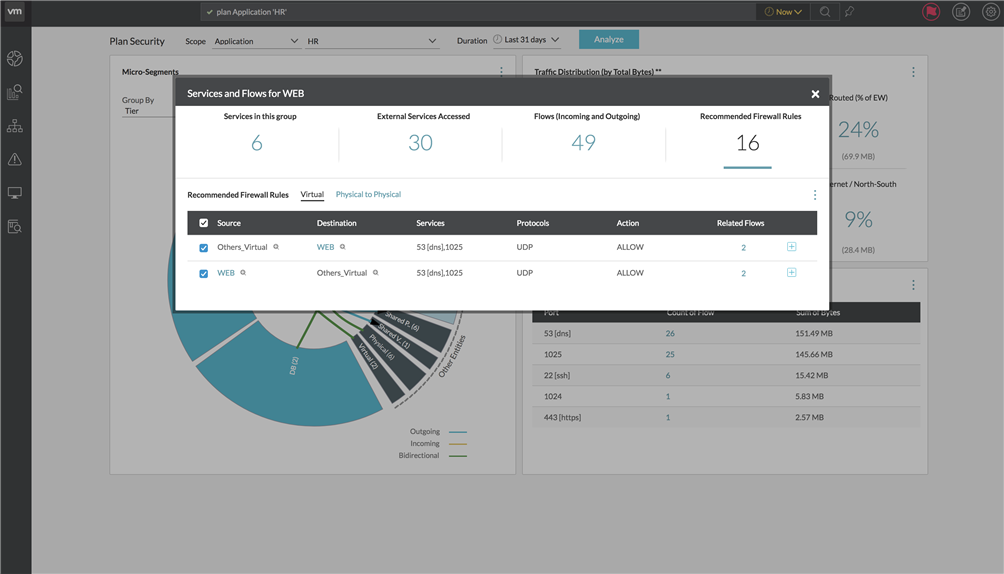

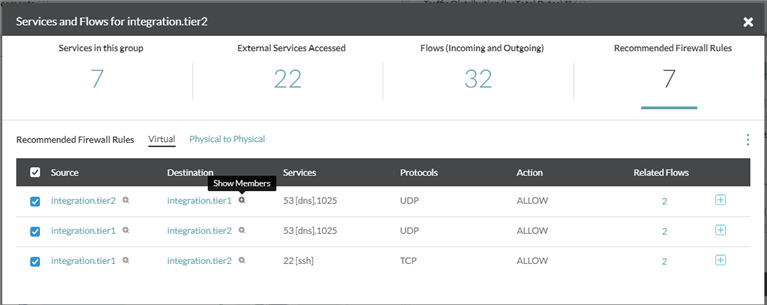

보안 계획 페이지에서 토폴로지 다이어그램의 쐐기 조각이나 모서리를 클릭하면 해당 특정 세그먼트에 대한 서비스 및 흐름 목록을 볼 수 있습니다.

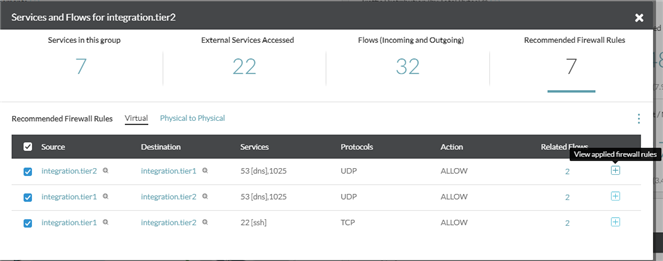

권장 방화벽 규칙을 클릭하여 정의된 규칙을 확인합니다. 소스 또는 대상의 구성원은 다음 규칙 유형에 따라 나열됩니다.

- 물리적-물리적: 이 탭에는 물리적 IP와 인터넷 IP에 연결된 모든 규칙이 나열됩니다. 이러한 규칙은 물리적-물리적, 물리적-인터넷, 인터넷-물리적 또는 인터넷-인터넷 엔티티에 대한 것일 수 있습니다.

- 가상: 이 탭에는 하나 이상의 끝점이 VM인 모든 규칙이 나열됩니다.

각 방화벽 규칙에 대해 다음과 같은 세부 정보를 사용할 수 있습니다.

- 그룹 멤버 표시: 엔티티 이름 옆의

+기호를 클릭하여 그룹 멤버를 확인합니다. 참고:

참고:- 인터넷 범주에 속하는 그룹에 대한 구성원은 표시되지 않습니다.

- 보안 그룹에 가상 IP와 물리적 IP가 모두 있는 경우 물리적 IP와 인터넷 IP가 해당 특정 그룹의 구성원 목록에 표시되지 않습니다.

- 멤버 Kubernetes 서비스는 Kubernetes 서비스 탭 아래에 표시됩니다.

- 가상 시스템, 물리적 및 인터넷 IP 또는 Kubernetes 서비스의 항목이나 멤버 수가 0이면 탭이 표시되지 않습니다.

- 소스

- 대상

- 서비스

- 프로토콜

- 작업

- 관련 흐름: 관련 흐름의 번호를 클릭하여 해당 흐름 정보가 포함된 흐름 목록을 표시합니다.

- 적용된 방화벽 규칙 보기: 관련 흐름 열 옆에 있는

+기호를 클릭하여 유사한 흐름 집합에 해당하는 적용된 방화벽 규칙을 표시합니다.

요구 사항에 따라 권장 규칙을 XML 또는 CSV로 내보낼 수 있습니다.

참고: Kubernetes 개체와 관련된 권장 규칙을 YAML 형식으로 내보낼 수도 있습니다.

이러한 아티팩트에 대한 자세한 내용은

규칙 내보내기를 참조하십시오.

취약한 OS 보호를 위해 권장되는 방화벽 규칙

취약한 OS 보호를 위해 권장되는 방화벽 규칙을 가져오려면 다음 절차를 따르십시오.

- 으로 이동합니다.

- 애플리케이션과 계층/배포의 이름을 입력합니다.

- 멤버 드롭다운에서 사용자 지정 VM 검색을 선택하고 텍스트 상자에 in the qualifier put the matching criteria as: Operating System like 'Microsoft Windows Server 2003' or Operating System like 'Microsoft Windows Server 2008' or Operating System like 'Red Hat Enterprise Linux 6' or Operating System like 'Red Hat Enterprise Linux 5' or Operating System like 'SUSE Linux Enterprise 10' 조건을 추가합니다.

- 저장을 클릭합니다.

- 으로 이동합니다.

- 범위 드롭다운에서 애플리케이션과 생성한 애플리케이션 이름을 선택합니다.

- 기간 드롭다운에서 마지막 7일을 선택합니다.

- 권장되는 방화벽 규칙을 가져오려면 분석을 클릭합니다.