vCenter Server를 KMS에 연결한 후 필요한 권한이 있는 사용자는 암호화된 가상 시스템과 디스크를 생성할 수 있습니다. 또한 그러한 사용자는 기존 가상 시스템 암호화 및 암호화된 가상 시스템 암호 해독을 비롯한 다른 암호화 작업도 수행할 수 있습니다.

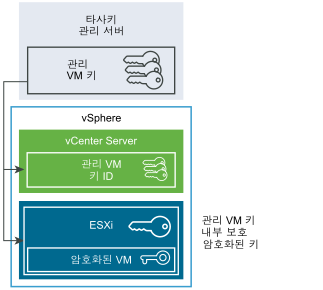

프로세스 흐름에는 KMS, vCenter Server 및 ESXi 호스트가 포함됩니다.

암호화 과정에서 여러 vSphere 구성 요소가 다음과 같이 상호 작용합니다.

- 암호화된 가상 시스템 생성과 같은 암호화 작업을 수행하는 경우 vCenter Server가 기본 KMS에서 새 키를 요청합니다. 이 키가 KEK로 사용됩니다.

- vCenter Server가 키 ID를 저장하고 ESXi 호스트에 키를 전달합니다. ESXi 호스트가 클러스터의 일부인 경우 vCenter Server가 KEK를 클러스터 내 각 호스트에 전송합니다.

키 자체는 vCenter Server 시스템에 저장되어 있지 않습니다. 키 ID만 알려져 있습니다.

- ESXi 호스트는 가상 시스템과 해당 디스크에 대한 내부 키(DEK)를 생성합니다. 내부 키를 메모리에만 유지하고 KEK를 사용하여 내부 키를 암호화합니다.

암호화되지 않은 내부 키는 디스크에 저장되지 않습니다. 암호화된 데이터만 저장됩니다. KEK는 KMS에서 전송되므로 호스트는 계속 동일한 KEK를 사용합니다.

- ESXi 호스트는 암호화된 내부 키를 사용하여 가상 시스템을 암호화합니다.

KEK가 있고 암호화된 키 파일에 액세스할 수 있는 모든 호스트는 암호화된 가상 시스템 또는 디스크에 대한 작업을 수행할 수 있습니다.

이후에 가상 시스템의 암호를 해독하려는 경우 스토리지 정책을 변경합니다. 가상 시스템과 모든 디스크에 대한 스토리지 정책을 변경할 수 있습니다. 개별 구성 요소의 암호를 해독하려는 경우 먼저 선택한 디스크의 암호를 해독한 후 VM 홈에 대한 스토리지 정책을 변경하여 가상 시스템의 암호를 해독합니다. 각 구성 요소의 암호 해독에 두 키가 모두 필요합니다.