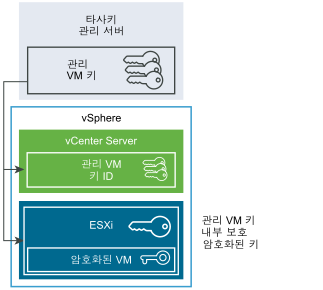

외부 KMS, vCenter Server 시스템 및 ESXi 호스트는 vSphere 가상 시스템 암호화 솔루션에 영향을 줍니다.

키 관리 서버

vCenter Server는 외부 KMS에서 키를 요청합니다. KMS가 키를 생성 및 저장하고 배포를 위해 vCenter Server에 키를 전달합니다.

vSphere Web Client 또는 vSphere API를 사용하여 KMS 인스턴스의 클러스터를 vCenter Server 시스템에 추가할 수 있습니다. 클러스터에서 여러 KMS 인스턴스를 사용하는 경우 모두 동일한 벤더의 인스턴스여야 하며 모든 인스턴스는 키를 복제해야 합니다.

다양한 환경에서 다양한 KMS 벤더를 사용하는 환경인 경우 각 KMS에 대해 KMS 클러스터를 추가하고 기본 KMS 클러스터를 지정할 수 있습니다. 추가하는 첫 번째 클러스터가 기본 클러스터가 됩니다. 기본값은 나중에 명시적으로 지정할 수 있습니다.

KMIP 클라이언트인 vCenter Server는 선택한 KMS를 쉽게 사용할 수 있도록 KMIP(키 관리 상호 운용성 프로토콜)를 사용합니다.

vCenter Server

vCenter Server에만 KMS에 로그인하기 위한 자격 증명이 있습니다. ESXi 호스트에는 이러한 자격 증명이 없습니다. vCenter Server는 KMS에서 키를 가져와 ESXi 호스트에 푸시합니다. vCenter Server는 KMS 키를 저장하지 않지만 키 ID 목록은 보관합니다.

vCenter Server는 암호화 작업을 수행하는 사용자의 권한을 확인합니다. vSphere Web Client를 사용하여 암호화 작업 권한을 할당하거나 사용자 그룹에 암호화 관리자 아님 사용자 지정 역할을 할당할 수 있습니다. 암호화 작업의 사전 요구 사항 및 필요한 권한를 참조하십시오.

vCenter Server는 vSphere Web Client 이벤트 콘솔에서 보고 내보낼 수 있는 이벤트 목록에 암호화 이벤트를 추가합니다. 각 이벤트에는 사용자, 시간, 키 ID와 암호화 작업이 포함됩니다.

KMS의 키는 KEK(키 암호화 키)로 사용됩니다.

ESXi 호스트

ESXi 호스트는 암호화 워크플로의 여러 측면을 담당합니다.

- vCenter Server는 ESXi 호스트에 키가 필요할 때 키를 푸시합니다. 호스트가 암호화 모드를 사용하도록 설정되어 있어야 합니다. 현재 사용자의 역할에 암호화 작업 권한이 포함되어 있어야 합니다. 암호화 작업의 사전 요구 사항 및 필요한 권한 및 암호화 작업 권한 항목을 참조하십시오.

- 암호화된 가상 시스템의 게스트 데이터가 디스크에 저장될 때 암호화되는지 확인합니다.

- 암호화된 가상 시스템의 게스트 데이터가 암호화 없이 네트워크를 통해 전송되지 않는지 확인합니다.

ESXi 호스트가 생성하는 키는 이 문서에서 내부 키라고 합니다. 이러한 키는 일반적으로 DEK(데이터 암호화 키)로 작동합니다.