vCenter Server ID 제공자 페더레이션을 효과적으로 구성하려면 발생하는 통신 흐름을 이해해야 합니다.

vCenter Server ID 제공자 페더레이션 구성 프로세스 흐름

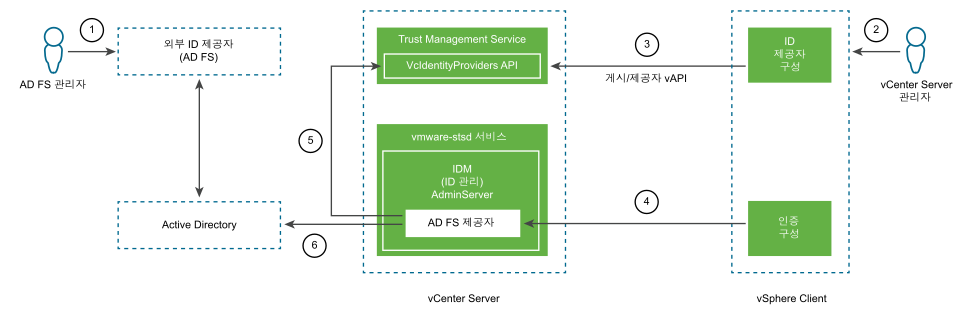

다음 그림은 vCenter Server ID 제공자 페더레이션을 구성할 때 발생하는 프로세스 흐름을 보여 줍니다.

vCenter Server, AD FS 및 Active Directory는 다음과 같이 상호 작용합니다.

- AD FS 관리자가 vCenter Server에 대한 AD FS OAuth 애플리케이션을 구성합니다.

- vCenter Server 관리자가 vSphere Client를 사용하여 vCenter Server에 로그인합니다.

- vCenter Server 관리자가 AD FS ID 제공자를 vCenter Server에 추가하고 Active Directory 도메인에 대한 정보를 입력합니다.

vCenter Server에서 AD FS 서버의 Active Directory 도메인에 LDAP를 연결하려면 이 정보가 필요합니다. vCenter Server는 이 연결을 사용하여 사용자와 그룹을 검색하여 다음 단계에서 vCenter Server 로컬 그룹에 추가합니다. 자세한 내용은 아래에 나오는 "Active Directory 도메인 검색" 섹션을 참조하십시오.

- vCenter Server 관리자가 AD FS 사용자를 위해 vCenter Server에서 권한 부여 권한을 구성합니다.

- AD FS 제공자가 VcIdentityProviders API를 쿼리하여 Active Directory 소스에 대한 LDAP 연결 정보를 얻습니다.

- AD FS 제공자가 Active Directory에서 쿼리된 사용자 또는 그룹을 검색하고 권한 부여 구성을 마칩니다.

Active Directory 도메인 검색

vSphere Client에서 [기본 ID 제공자 구성] 마법사를 사용하여 AD FS를 vCenter Server에서 외부 ID 제공자로 구성합니다. 구성 프로세스의 일부로, 사용자 및 그룹 고유 이름 정보를 포함하여 Active Directory 도메인에 대한 정보를 입력해야 합니다. 인증을 위해 AD FS를 구성하려면 이 Active Directory 연결 정보가 필요합니다. 이 연결은 Active Directory 사용자 이름 및 그룹을 검색하여 vCenter Server의 역할 및 권한에 매핑하는 데 필요하고 AD FS는 사용자 인증에 사용됩니다. 이 [기본 ID 제공자 구성] 마법사 단계는 LDAP를 통한 Active Directory ID 소스를 생성하지 않습니다. 대신, vCenter Server는 이 정보를 사용하여 Active Directory 도메인에 대한 유효한 검색 가능한 연결을 설정하여 여기에서 사용자 및 그룹을 찾습니다.

다음 고유 이름 항목을 사용하는 예를 고려해 보십시오.

- 사용자의 기본 고유 이름: cn=Users,dc=corp,dc=local

- 그룹의 기본 고유 이름: dc=corp,dc=local

- 사용자 이름: cn=Administrator,cn=Users,dc=corp,dc=local

[email protected] 사용자가 [email protected] 그룹의 멤버인 경우 마법사에 이 정보를 입력하면 vCenter Server 관리자가 [email protected] 그룹을 검색하고 찾아서 vCenter Server [email protected] 그룹에 추가할 수 있습니다. 그러면 [email protected] 사용자는 로그인했을 때 vCenter Server에서 관리 권한이 부여됩니다.

vCenter Server는 사용자가 Active Directory 사용자 및 그룹에 대해 글로벌 사용 권한을 구성할 때에도 이 검색 프로세스를 사용합니다. 글로벌 사용 권한을 구성하거나 사용자 또는 그룹을 추가하는 이 두 가지 경우 모두, 도메인 드롭다운 메뉴에서 AD FS ID 제공자에 대해 입력한 도메인을 선택하여 Active Directory 도메인에서 사용자 및 그룹을 검색하고 선택할 수 있습니다.