vSphere 신뢰 기관 서비스, 하나 이상의 외부 KMIP 준수 키 서버, vCenter Server 시스템 및 ESXi 호스트는 신뢰할 수 있는 인프라에 포함됩니다.

신뢰할 수 있는 인프라란?

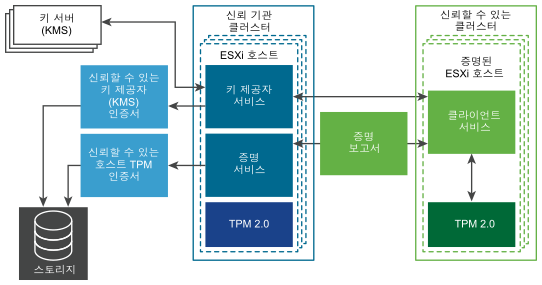

신뢰할 수 있는 인프라는 하나 이상의 vSphere 신뢰 기관 클러스터, 하나 이상의 신뢰할 수 있는 클러스터 및 하나 이상의 외부 KMIP 준수 키 서버로 구성됩니다. 각 클러스터에는 다음 그림에 나와 있는 것처럼 특정 vSphere 신뢰 기관 서비스를 실행하는 ESXi 호스트가 포함됩니다.

신뢰 기관 클러스터 구성은 다음 두 서비스를 지원합니다.

- 증명 서비스

- 키 제공자 서비스

vSphere 신뢰 기관을 구성하는 경우 신뢰할 수 있는 클러스터의 ESXi 호스트가 증명 서비스와 통신합니다. 키 제공자 서비스는 신뢰할 수 있는 호스트와 하나 이상의 신뢰할 수 있는 키 제공자를 중재합니다.

vSphere 신뢰 기관 증명 서비스 정보

증명 서비스는 신뢰할 수 있는 클러스터의 원격 ESXi 호스트의 이진 및 구성 상태를 설명하는 어설션이 포함된 서명된 문서를 생성합니다. 증명 서비스는 TPM(신뢰할 수 있는 플랫폼 모듈) 2.0 칩을 사용하여 ESXi 호스트의 상태를 소프트웨어 측정 및 보고를 위한 기반으로 증명합니다. 원격 ESXi 호스트에 대한 TPM은 소프트웨어 스택을 측정하고 구성 데이터를 증명 서비스로 보냅니다. 증명 서비스는 소프트웨어 측정 서명이 이전에 구성된 신뢰할 수 있는 TPM EK(승인 키)의 영향을 받았을 수 있음을 확인합니다. 또한 증명 서비스는 소프트웨어 측정이 이전에 블레싱된 ESXi 이미지의 집합 중 하나와 일치함을 보장합니다. 증명 서비스는 ESXi 호스트에 발급하는 JWT(JSON 웹 토큰)를 서명하여 ESXi 호스트의 ID, 유효성 및 구성에 대한 증명을 제공합니다.

vSphere 신뢰 기관 키 제공자 서비스란?

키 제공자 서비스를 사용하면 vCenter Server 및 ESXi 호스트가 직접 키 서버 자격 증명을 요구할 필요가 없습니다. vSphere 신뢰 기관에서는 ESXi 호스트가 암호화 키에 액세스하기 위해 키 제공자 서비스로 인증해야 합니다.

키 제공자 서비스를 키 서버에 연결하려면 신뢰 기관 관리자가 신뢰 설정을 구성해야 합니다. 대부분의 KMIP 준수 서버의 경우 신뢰 설정 구성에 클라이언트 및 서버 인증서 구성이 포함됩니다.

키가 ESXi 신뢰할 수 있는 호스트로만 릴리스되도록 하기 위해 키 제공자 서비스는 키 서버에 대한 게이트키퍼 역할을 수행합니다. 키 제공자 서비스는 신뢰할 수 있는 키 제공자의 개념을 사용하여 나머지 데이터 센터 소프트웨어 스택에서 키 서버 세부 사항을 숨깁니다. 각각의 신뢰할 수 있는 키 제공자는 구성된 하나의 기본 암호화 키를 가지며 하나 이상의 키 서버를 참조합니다. 키 제공자 서비스에는 구성된 신뢰할 수 있는 키 제공자가 여러 개 있을 수 있습니다. 예를 들어 조직의 각 부서에 대해 별도의 신뢰할 수 있는 키 제공자를 갖고자 할 수 있습니다. 각각의 신뢰할 수 있는 키 제공자는 서로 다른 기본 키를 사용하지만 동일한 백업 키 서버를 참조할 수 있습니다.

신뢰할 수 있는 키 제공자를 생성한 후에는 키 제공자 서비스가 ESXi 신뢰할 수 있는 호스트의 요청을 수락하여 신뢰할 수 있는 키 제공자에 대한 암호화 작업을 실행할 수 있습니다.

ESXi 신뢰할 수 있는 호스트가 신뢰할 수 있는 키 제공자에 대한 작업을 요청하는 경우 키 제공자 서비스는 암호화 키를 얻으려고 하는 ESXi 호스트가 증명되도록 합니다. 모든 검사를 통과한 후에는 ESXi 신뢰할 수 있는 호스트가 키 제공자 서비스에서 암호화 키를 수신합니다.

vSphere 신뢰 기관에서 사용되는 포트

vSphere 신뢰 기관 서비스는 ESXi 호스트의 역방향 프록시 뒤에서 연결을 수신합니다. 모든 통신은 포트 443에서 HTTPS를 통해 발생합니다.

vSphere 신뢰 기관 신뢰할 수 있는 호스트란?

ESXi 신뢰할 수 있는 호스트는 신뢰할 수 있는 키 제공자를 사용하여 암호화 작업을 수행하도록 구성됩니다. ESXi 신뢰할 수 있는 호스트는 키 제공자 서비스 및 증명 서비스와 통신하여 주요 작업을 수행합니다. 인증 및 권한 부여의 경우 ESXi 신뢰할 수 있는 호스트는 증명 서비스에서 얻은 토큰을 사용합니다. 유효한 토큰을 가져오려면 ESXi 신뢰할 수 있는 호스트가 증명 서비스를 성공적으로 증명해야 합니다. 토큰에는 ESXi 신뢰할 수 있는 호스트가 신뢰할 수 있는 키 제공자에 액세스할 수 있는 권한을 가졌는지 여부를 결정하는 데 사용되는 특정 할당이 포함되어 있습니다.

vSphere 신뢰 기관 및 키 서버

vSphere 신뢰 기관에는 하나 이상의 키 서버 사용이 필요합니다. 이전 vSphere 릴리스에서는 키 서버를 키 관리 서버 또는 KMS라고 했습니다. 현재 vSphere 가상 시스템 암호화 솔루션은 KMIP 1.1 준수 키 서버를 지원합니다.

vSphere 신뢰 기관에서 구성 및 상태 정보를 저장하는 방법

vCenter Server는 대개 vSphere 신뢰 기관 구성 및 상태 정보에 대한 패스스루 서비스입니다. 대부분의 vSphere 신뢰 기관 구성 및 상태 정보는 ConfigStore 데이터베이스의 ESXi 호스트에 저장됩니다. 일부 상태 정보는 vCenter Server 데이터베이스에도 저장되어 있습니다.

vSphere 신뢰 기관가 vCenter Server와 통합하는 방법

별도의 vCenter Server 인스턴스를 구성하여 신뢰 기관 클러스터 및 신뢰할 수 있는 클러스터를 관리합니다. vSphere 신뢰 기관 구성의 내용을 참조하십시오.

신뢰할 수 있는 클러스터에서 vCenter Server는 신뢰 기관 API 호출을 관리하고 ESXi 호스트를 통해 전달합니다. vCenter Server는 신뢰할 수 있는 클러스터의 모든 ESXi 호스트에서 API 호출을 복제합니다.

처음에 vSphere 신뢰 기관을 구성한 후 신뢰 기관 클러스터 또는 신뢰할 수 있는 클러스터를 대상으로 ESXi 호스트를 추가하거나 제거할 수 있습니다. vSphere 신뢰 기관 호스트 추가 및 제거의 내용을 참조하십시오.