vCenter Single Sign-On을 사용하면 안전한 토큰 메커니즘을 통해 vSphere 구성 요소가 서로 통신할 수 있습니다.

- 외부 ID 제공자 페더레이션 또는 vCenter Server 기본 제공 ID 제공자를 통해 사용자를 인증합니다. 기본 제공 ID 제공자는 로컬 계정, Active Directory 또는 OpenLDAP, IWA(Windows 통합 인증) 및 기타 인증 메커니즘(스마트 카드 및 RSA SecurID)을 지원합니다.

- 인증서를 통해 솔루션 사용자를 인증합니다.

- STS(Security Token Service).

- 보안 트래픽용 SSL입니다.

vCenter Server 기본 제공 ID 제공자

vCenter Server에는 기본 제공 ID 제공자가 포함되어 있습니다. 기본적으로 vCenter Server는 vsphere.local 도메인을 ID 소스로 사용합니다(설치 중에 도메인 변경 가능함). LDAP/S, OpenLDAP/S 또는 IWA(Windows 통합 인증)를 사용하여 AD(Active Directory)를 ID 소스로 사용하도록 vCenter Server 기본 제공 ID 제공자를 구성할 수 있습니다. 그러한 구성을 사용하면 고객이 해당 AD 계정을 통해 vCenter Server에 로그인할 수 있습니다.

vCenter Server및 외부 ID 제공자

vSphere 7.0 이상에서는 페더레이션 인증을 사용하여 외부 ID 제공자에 대해 vCenter Server를 구성할 수 있습니다. 그러한 구성에서 vCenter Server를 ID 제공자로 바꿉니다.

vSphere는 다음 ID 제공자를 지원합니다.

- vSphere 7.0 이상: AD FS(Active Directory Federation Services)

- vSphere 8.0 업데이트 1 이상: Okta

- vSphere 8.0 업데이트 2 이상: Microsoft Entra ID(이전 이름: Azure AD)

- vSphere 8.0 업데이트 3부터: PingFederate

외부 ID 제공자를 사용하도록 vSphere를 구성하면 외부 ID 제공자가 vCenter Server 대신 ID 소스와 상호 작용합니다.

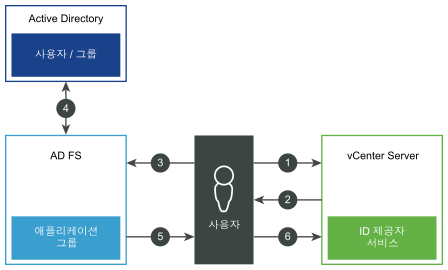

vCenter Server ID 제공자 페더레이션된 인증을 사용한 사용자 로그인

외부 ID 제공자를 사용하여 vCenter Server에 인증하는 경우 vCenter Server는 로그인 요청을 외부 ID 제공자로 리디렉션합니다. 외부 ID 제공자는 해당 디렉토리 서비스로 사용자를 인증한 다음 사용자 로그인에 사용할 vCenter Server용 토큰을 발급합니다.

예를 들어 다음 그림은 AD FS를 사용하는 vCenter Server ID 제공자 페더레이션에 대한 사용자 로그인 흐름을 자세히 보여줍니다.

vCenter Server, AD FS 및 Active Directory는 다음과 같이 상호 작용합니다.

- 사용자가 사용자 이름을 입력하여 vCenter Server 랜딩 페이지에서 시작합니다.

- 사용자 이름이 페더레이션된 도메인의 이름이면 vCenter Server는 인증 요청을 AD FS로 리디렉션합니다.

- 필요한 경우 AD FS는 사용자에게 Active Directory 자격 증명으로 로그인하라는 메시지를 표시합니다.

- AD FS가 사용자를 Active Directory에 인증합니다.

- AD FS가 Active Directory의 그룹 정보와 함께 보안 토큰을 발급합니다.

- vCenter Server에서 토큰을 사용하여 사용자에 로그인합니다.

외부 ID 제공자에 연결할 수 없는 경우에는 로그인 프로세스가 vCenter Server 랜딩 페이지로 돌아가고 적절한 정보 메시지가 표시됩니다. 사용자는 vsphere.local ID 소스에서 로컬 계정을 사용하여 계속 로그인할 수 있습니다.

vCenter Server와 Okta, Microsoft Entra ID 또는 PingFederate 간의 상호 작용은 vCenter Server가 VMware Identity Services를 사용한다는 점을 제외하면 AD FS와의 상호 작용과 유사합니다. VMware Identity Services 인증 프로세스의 내용을 참조하십시오.

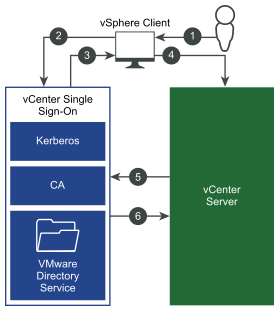

vCenter Server 기본 제공 ID 제공자를 사용한 사용자 로그인

다음 그림은 vCenter Server가 ID 제공자로 작동하는 경우의 사용자 로그인 흐름을 보여 줍니다.

- 사용자가 vCenter Server 시스템이나 다른 vCenter 서비스에 액세스하기 위해 사용자 이름과 암호로 vSphere Client에 로그인합니다.

- vSphere Client는 로그인 정보를 vCenter Single Sign-On 서비스로 전달하고, 이 서비스는 vSphere Client의 SAML 토큰을 확인합니다. vSphere Client의 토큰이 유효한 경우 vCenter Single Sign-On은 사용자가 구성된 ID 소스(예: Active Directory)에 속해 있는지 확인합니다.

- 사용자 이름만 사용하는 경우 vCenter Single Sign-On은 기본 도메인에서 확인합니다.

- 도메인 이름이 사용자 이름과 함께 포함되어 있는 경우(DOMAIN\user1 또는 user1@DOMAIN), vCenter Single Sign-On은 해당 도메인을 확인합니다.

- 사용자가 ID 소스에 인증할 수 있는 경우 vCenter Single Sign-On은 사용자를 나타내는 토큰을 vSphere Client에 반환합니다.

- vSphere Client는 토큰을 vCenter Server 시스템으로 전달합니다.

- vCenter Server는 vCenter Single Sign-On Server에 토큰이 유효하며 만료되지 않았는지 확인합니다.

- vCenter Single Sign-On 서버는 사용자 액세스를 허용하기 위한 vCenter Server 인증 프레임워크를 사용하여 토큰을 vCenter Server 시스템에 반환합니다.

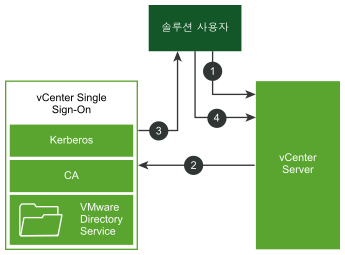

솔루션 사용자를 위한 로그인

솔루션 사용자는 vCenter Server 인프라에서 사용되는 서비스 집합(예: vCenter Server 확장)입니다. VMware 확장 및 잠재적 타사 확장도 vCenter Single Sign-On에 인증될 수 있습니다.

다음 그림은 솔루션 사용자에 대한 로그인 흐름을 보여 줍니다.

- 솔루션 사용자가 vCenter Server 서비스에 연결하려고 합니다.

- 솔루션 사용자가 vCenter Single Sign-On으로 리디렉션됩니다. 솔루션 사용자가 vCenter Single Sign-On을 처음 사용하는 경우 유효한 인증서를 제공해야 합니다.

- 인증서가 유효한 경우 vCenter Single Sign-On이 SAML 토큰(보유자 토큰)을 솔루션 사용자에게 할당합니다. 토큰은 vCenter Single Sign-On에 의해 서명됩니다.

- 그런 다음 솔루션 사용자가 vCenter Single Sign-On으로 리디렉션되고 해당 사용 권한을 기반으로 작업을 수행할 수 있습니다.

다음에 솔루션 사용자가 인증해야 할 때 SAML 토큰을 사용하여 vCenter Server에 로그인할 수 있습니다.

기본적으로 이 핸드셰이크는 자동입니다. 왜냐하면 VMCA가 시작 중 인증서를 사용하여 솔루션 사용자를 프로비저닝하기 때문입니다. 회사 정책에 따라 타사 CA 서명된 인증서가 필요한 경우 솔루션 사용자 인증서를 타사 CA 서명된 인증서로 교체할 수 있습니다. 이러한 인증서가 유효한 경우 vCenter Single Sign-On이 SAML 토큰을 솔루션 사용자에게 할당합니다. Certificate Manager를 사용하여 솔루션 사용자 인증서를 사용자 지정 인증서로 교체의 내용을 참조하십시오.

vSphere에서 지원되는 암호화

최고 수준의 암호화인 AES 암호화가 지원됩니다. 지원되는 암호화는 vCenter Single Sign-On이 Active Directory를 ID 소스로 사용하는 경우 보안에 영향을 줍니다.

또한 ESXi 호스트 또는 vCenter Server가 Active Directory에 가입될 때마다 보안에 영향을 줍니다.